├── README.md

├── 信息安全

├── README.md

├── 信息安全(一)——概述.md

├── 信息安全(三)——对称密码体制.md

├── 信息安全(二)——密码学.md

├── 信息安全(五)——消息认证、数字签名及PGP.md

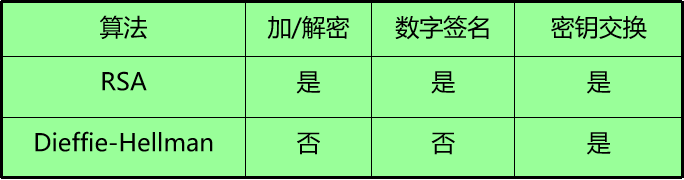

└── 信息安全(四)——公私钥密码体制.md

├── 操作系统

├── 第一章 操作系统引论

│ ├── 第一章 操作系统引论.md

│ ├── 第一章 操作系统引论.png

│ └── 第一章操作系统引论.xmind

├── 第七章 文件管理

│ ├── 第七章 文件管理.md

│ ├── 第七章 文件管理.png

│ └── 第七章文件管理.xmind

├── 第三章 处理机调度与死锁

│ ├── 第三章 处理机调度与死锁.md

│ ├── 第三章 处理机调度与死锁.png

│ └── 第三章处理机调度与死锁.xmind

├── 第二章 进程的描述与控制

│ ├── 第二章 进程的描述与控制.md

│ ├── 第二章 进程的描述与控制.png

│ └── 第二章进程的描述与控制.xmind

├── 第五章 虚拟存储器

│ ├── 第五章 虚拟存储器.md

│ ├── 第五章 虚拟存储器.png

│ └── 第五章虚拟存储器.xmind

├── 第六章 输入输出系统

│ ├── 第六章 输入输出系统.md

│ ├── 第六章 输入输出系统.png

│ └── 第六章输入输出系统.xmind

├── 第四章 存储器管理

│ ├── 第四章 存储器管理.md

│ ├── 第四章 存储器管理.png

│ └── 第四章存储器管理.xmind

├── 计算机操作系统.md

├── 计算机操作系统.png

└── 计算机操作系统.xmind

├── 数据库

├── 关系代数

│ ├── 关系代数.md

│ ├── 关系代数.png

│ └── 关系代数.xmind

├── 关系数据库设计理论

│ ├── 关系数据库设计理论.md

│ ├── 关系数据库设计理论.png

│ └── 关系数据库设计理论.xmind

├── 关系模型

│ ├── 关系模型.md

│ ├── 关系模型.png

│ └── 关系模型.xmind

├── 完整性约束

│ ├── 完整性约束.md

│ ├── 完整性约束.png

│ └── 完整性约束.xmind

├── 并发控制

│ ├── 并发控制.md

│ ├── 并发控制.png

│ └── 并发控制.xmind

├── 数据库.md

├── 数据库.xmind

├── 数据库恢复技术

│ ├── 数据库恢复技术.md

│ ├── 数据库恢复技术.png

│ └── 数据库恢复技术.xmind

├── 数据库绪论

│ ├── 数据库绪论.md

│ └── 数据库绪论.xmind

├── 数据库设计

│ ├── 数据库设计.md

│ ├── 数据库设计.png

│ └── 数据库设计.xmind

├── 数据库语言SQL

│ ├── 数据库语言SQL.md

│ ├── 数据库语言SQL.png

│ └── 数据库语言SQL.xmind

└── 查询优化

│ ├── 查询优化.md

│ ├── 查询优化.png

│ └── 查询优化.xmind

├── 数据结构

├── 数据结构.md

├── 数据结构.png

└── 数据结构.xmind

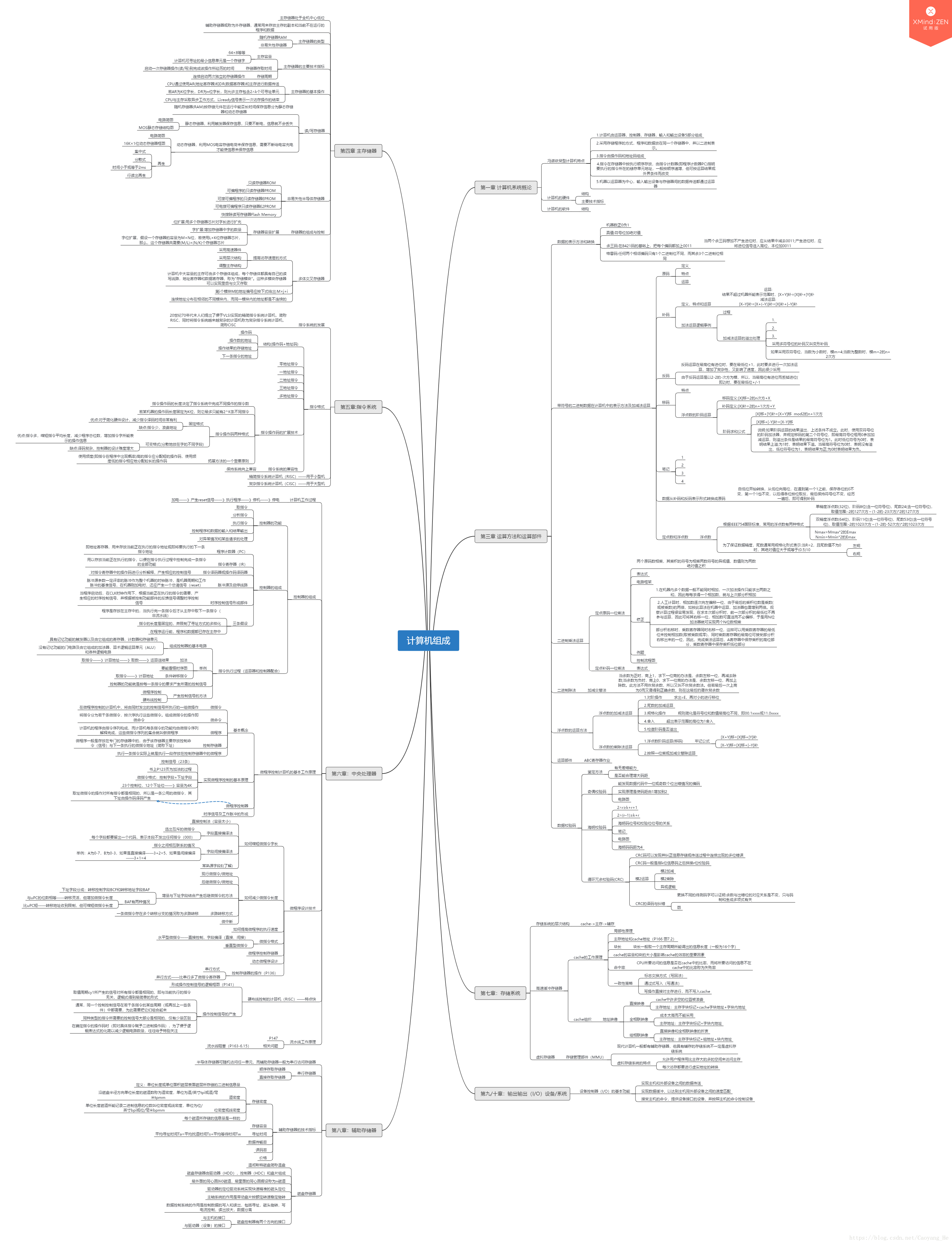

├── 计算机组成原理

├── 计算机组成.md

├── 计算机组成.png

└── 计算机组成.xmind

└── 计算机网络

├── README.md

├── 第 1 章 概述

├── 第 1 章 概述.md

├── 第 1 章 概述.png

└── 第 1 章 概述.xmind

├── 第 2 章 物理层

├── 第 2 章 物理层.md

├── 第 2 章 物理层.png

└── 第 2 章 物理层.xmind

├── 第 3 章 数据链路层

├── 第 3 章 数据链路层.md

├── 第 3 章 数据链路层.png

└── 第 3 章 数据链路层.xmind

├── 第 4 章 网络层

├── 第 4 章 网络层.md

├── 第 4 章 网络层.png

└── 第 4 章 网络层.xmind

├── 第 5 章 运输层

├── 第 5 章 运输层.md

├── 第 5 章 运输层.png

└── 第 5 章 运输层.xmind

└── 第 6 章 应用层

├── 第 6 章 应用层.md

├── 第 6 章 应用层.png

└── 第 6 章 应用层.xmind

/README.md:

--------------------------------------------------------------------------------

1 | # 专业课目录

2 |

3 | - [计算机组成原理思维导图](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BB%84%E6%88%90%E5%8E%9F%E7%90%86/%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BB%84%E6%88%90.md)

4 |

5 | - [计算机操作系统思维导图](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E6%93%8D%E4%BD%9C%E7%B3%BB%E7%BB%9F/%E8%AE%A1%E7%AE%97%E6%9C%BA%E6%93%8D%E4%BD%9C%E7%B3%BB%E7%BB%9F.md)

6 |

7 | - [计算机数据结构思维导图](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E6%95%B0%E6%8D%AE%E7%BB%93%E6%9E%84/%E6%95%B0%E6%8D%AE%E7%BB%93%E6%9E%84.md)

8 |

9 | - [计算机网络思维导图](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C/README.md)

10 |

11 | # 其他专业课程笔记

12 |

13 | - [数据库](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E6%95%B0%E6%8D%AE%E5%BA%93/%E6%95%B0%E6%8D%AE%E5%BA%93.md)

14 |

15 | - [信息安全](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8/README.md)

16 |

17 | # 每个文件夹内都有Xmind格式文件,以及png格式图片。

18 |

19 | # 可能排版设计做的不是很好,有一些内容也有问题,大家可以去fork下,根据自己想法去改,欢迎大家提交合并请求。

20 |

21 | # 目前只上传了专业课方面的思维导图,有空的话还会上传其他课程做的导图。大家如果也有用xmind做的导图的话,也可以相互交流一下。

22 |

--------------------------------------------------------------------------------

/信息安全/README.md:

--------------------------------------------------------------------------------

1 | - [第 1 章 概述](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8%EF%BC%88%E4%B8%80%EF%BC%89%E2%80%94%E2%80%94%E6%A6%82%E8%BF%B0.md)

2 | - [第 2 章 密码学](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8%EF%BC%88%E4%BA%8C%EF%BC%89%E2%80%94%E2%80%94%E5%AF%86%E7%A0%81%E5%AD%A6.md)

3 | - [第 3 章 对称密码体制](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8%EF%BC%88%E4%B8%89%EF%BC%89%E2%80%94%E2%80%94%E5%AF%B9%E7%A7%B0%E5%AF%86%E7%A0%81%E4%BD%93%E5%88%B6.md)

4 | - [第 4 章 公私钥密码体制](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8%EF%BC%88%E5%9B%9B%EF%BC%89%E2%80%94%E2%80%94%E5%85%AC%E7%A7%81%E9%92%A5%E5%AF%86%E7%A0%81%E4%BD%93%E5%88%B6.md)

5 | - [第 5 章 消息认证、数字签名及PGP](https://github.com/SSHeRun/CS-Xmind-Note/blob/master/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8/%E4%BF%A1%E6%81%AF%E5%AE%89%E5%85%A8%EF%BC%88%E4%BA%94%EF%BC%89%E2%80%94%E2%80%94%E6%B6%88%E6%81%AF%E8%AE%A4%E8%AF%81%E3%80%81%E6%95%B0%E5%AD%97%E7%AD%BE%E5%90%8D%E5%8F%8APGP.md)

6 |

7 | # 信息安全只做大体的笔记,还有一些内容没有完善

8 |

9 |

10 |

--------------------------------------------------------------------------------

/信息安全/信息安全(一)——概述.md:

--------------------------------------------------------------------------------

1 | # 信息安全的目标

2 |

3 | ## 保密性 Confidentiality

4 |

5 | 数据保密性:对于未授权的个体而言,信息不可用

6 | 隐私性:确保个人能控制或确定自身那些信息可以被收集、保存,这些信息可以被谁公开及向谁公开

7 |

8 | ## 完整性 Integrity

9 |

10 | 信息的完整性、一致性,分为

11 | 数据完整性,未被未授权篡改或者损坏;系统完整性,系统未被非法操纵,按既定的目标运行

12 |

13 | ## 可用性 Availability

14 |

15 | 服务连续性,对授权用户不能拒绝服务

16 |

17 | ## 真实性Authenticity

18 |

19 | 能够验证用户是他声称的那个人

20 | 确保系统的输入来源于可信任的源

21 |

22 | ## 可追溯性Accountability

23 |

24 | 实体的行为可以唯一追溯到该实体

25 |

26 | # 安全攻击

27 |

28 | ## 被动攻击:窃听和检测

29 | 信息内容泄露攻击——隐藏信息:加密

30 | 流量分析

31 | 难察觉,关键:预防

32 |

33 | ## 主动攻击:

34 | 伪装:假装别的实体。如:捕获认证信息,进行重播

35 | 重播:将获得的信息再次发送以产生非授权效果

36 | 消息修改:修改合法消息的一部分或者延迟消息,或改变消息的顺序以获得非授权效果

37 | 拒绝服务:阻止或禁止对通信设施的增产使用和管理。

38 |

39 | # 安全服务

40 | ITU-T X.800,安全服务目的在于利用一种或者多种安全机制进行反攻击。

41 |

42 | ## 1)认证

43 |

44 | 同等实体认证

45 | 数据源认证:电子邮件的应用

46 |

47 | ## 2)访问控制:阻止对资源的非授权使用

48 |

49 | ## 3)数据保密性:防止被动攻击

50 |

51 | 数据免于非授权泄露

52 | 流量保密性

53 |

54 | ## 4)数据完整性:

55 | 保证收到的数据没有修改、插入、删除或重播

56 |

57 | ## 5)不可否认性

58 |

59 | 源不可否认

60 | 宿不可否认

61 |

62 | ## 6)可用性服务

63 |

64 | # 安全机制

65 | 1. 加密

66 | 2. 数字签名

67 | 3. 访问控制

68 | 4. 数据完整性

69 | 5. 认证交换

70 | 6. 流量填充

71 | 7. 路由控制

72 | 8. 公证

--------------------------------------------------------------------------------

/信息安全/信息安全(三)——对称密码体制.md:

--------------------------------------------------------------------------------

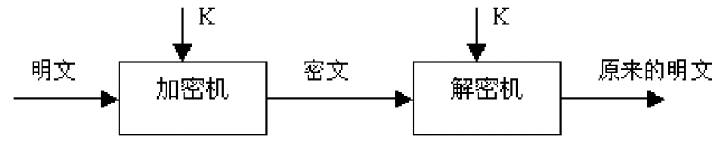

1 | **单密钥系统的加密密钥和解密密钥相同,或实质上等同,即从一个易于得出另一个,如下图所示。**

2 |

3 |

4 | **对称密码算法(symmetric cipher):**

5 |

6 | - DES(Data Encryption Standard)

7 | - Triple DES

8 | - IDEA

9 | - AES

10 | - RC5

11 | - CAST-128

12 | - 。。。。。。

13 |

14 |

15 | # 分组密码算法(Block Cipher)

16 |

17 | ## 特点

18 |

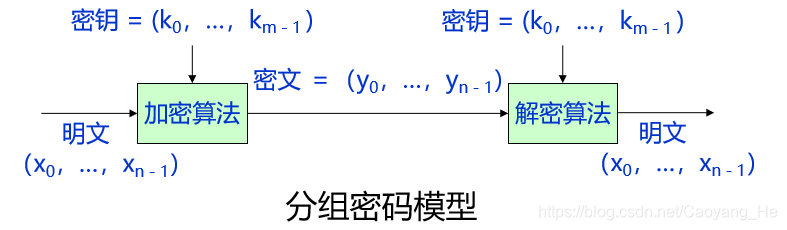

19 | - 明文被分为固定长度的块,即分组,分组一般为64比特,或者128比特

20 | - 对每个分组用相同的算法和密钥加/解密

21 | - 密文分组和明文分组同样长

22 |

23 | ## 分组密码原理

24 |

25 | 分组密码是将明文消息编码表示后的数字(简称明文数字)序列,划分成长度为n的组(可看成长度为n的矢量),每组分别在密钥的控制下变换成等长的输出数字(简称密文数字)序列。

26 |

27 |

28 | ## 分组密码的一般设计原理

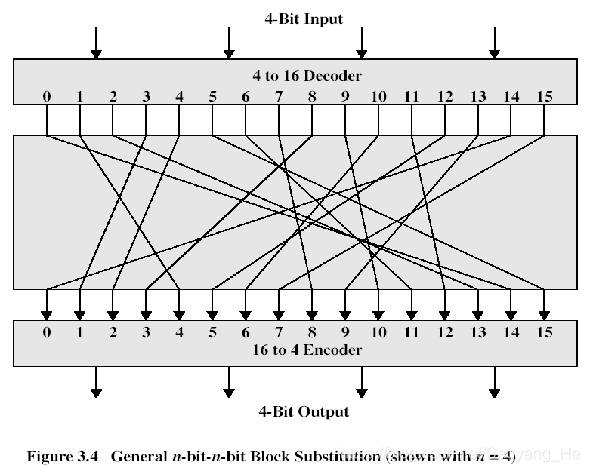

29 | - 加密函数:V~n~×K→V~n'~,n是n维矢量空间,K为密钥空间。

30 | - 在相同的密钥k的控制下,加密函数可看成是函数E(ο,K): V~n~→V~n'~,这实质上是对字长为n的数字序列的置换。

31 | - 分组加密器本质上就是一个巨大的替换器,在密钥的控制下,能从一个足够大和足够好的置换子集中简单而迅速地选出一个置换,用来对当前输入的明文数字组进行加密变换。

32 | - 采用了乘积加密器的思想,即轮流使用替代和置换

33 | - Shannon提出的设计密码系统的两种基本方法:扩散和混淆。Shannon认为,在理想密码系统中,密文的所有统计特性都应与使用的密钥独立。

34 |

35 | 扩散

36 | >要求明文的统计特征消散在密文中。即让明文的每个比特影响到密文的许多比特的取值。尽可能使明文和密文的统计关系变复杂。

37 |

38 | 混淆

39 | >使密文与密钥之间的统计关系尽量复杂,以阻止攻击者发现密钥。

40 |

41 | - 扩散和混淆的目的都是为了挫败推测出密钥的尝试,从而抗击统计分析。

42 | - 迭代密码是实现混淆和扩散原则的一种有效的方法。

43 | - 迭代密码是实现混淆和扩散原则的一种有效的方法。合理选择的轮函数经过若干次迭代后能够提供必要的混淆和扩散。

44 | - 分组密码由**加密算法、解密算法和密钥扩展算法**三部分组成。解密算法是加密算法的逆,由加密算法惟一确定,因而我们主要讨论加密算法和密钥扩展算法。

45 |

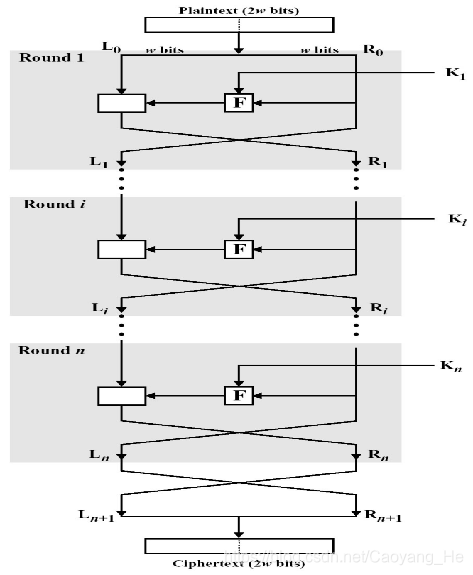

46 | ## 分组密码的一般结构--Feistel网络结构

47 | - Feistel网络是由Horst Feistel在设计Lucifer分组密码时基于扩散和扰乱的思想所发明的,并因被DES采用而流行。

48 | - 现在正在使用的几乎所有重要的对称分组密码都使用这种结构,如FEAL、Blowfish等。

49 | - Feistel密码结构的设计动机

50 | - 分组密码对n比特的明文分组进行操作,产生出一个n比特的密文分组,共有2n个不同的明文分组,每一种都必须产生一个唯一的密文分组,这种变换称为可逆的或非奇异的。

51 | - | 可逆映射 | | | | 不可逆映射|

52 | |---|----|----|---|---|

53 | | 00 | 11 | | 00 | 11 |

54 | | 01 | 10 | | 01 | 10 |

55 | | 10 | 00 | | 10 | ==01== |

56 | | 11 | 01 | | 11 | ==01== |

57 | - n = 4时的一个普通代换密码的结构

58 |

59 |

60 | **Feistel网络结构原理**

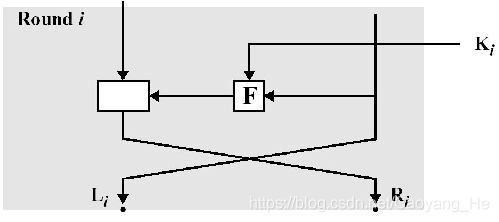

61 | 一个分组长度为n (偶数)比特的L轮Feistel网络的加密过程如下:

62 | - 给定明文P,将P分成左边和右边长度相等的两半并分别记为L~0~ 和R~0~,从而P = L~0~R~0~,进行L轮完全类似的迭代运算后,再将左边和右边长度相等的两半合并产生密文分组。

63 | - 每一轮i从以前一轮得到的L~i-1~和R~i-1~为输入,另外的总输入还有从总的密钥K生成的子密钥K~i~。

64 |

65 | 其中L~i~和R~i~的计算规则如下:

66 |

67 | - L~i~ = R~i-1~; R~i~ = L~i-1~ ⊕F(R~i-1~,K~i~)

68 | - 在第L轮迭代运算后,将L~L~和R~L~再进行交换,输出C = R~L~L~L~

69 | - 其中F是轮函数,K~i~是由种子密钥K生成的子密钥

70 | -

71 | - 一般结构

72 |

73 |

74 | **Feistel网络的安全性和软、硬件实现速度取决于下列参数:**

75 | - 分组长度:分组长度越大则安全性越高(其他条件相同时),但加、解密速度也越慢。64比特的分组目前也可用,但最好采用128比特。

76 | - 密钥长度:密钥长度越大则安全性越高(其他条件相同时),但加、解密速度也越慢。64比特密钥现在已不安全,128比特是一个折中的选择。

77 | - 循环次数:Feistel网络结构的一个特点是循环次数越多则安全性越高,通常选择16次。

78 |

79 | **Feistel网络的安全性和软、硬件实现速度取决于下列参数:**

80 |

81 | - 子密钥算法:子密钥算法越复杂则安全性越高。

82 | - 轮函数:轮函数越复杂则安全性越高。

83 | - 快速的软件实现:有时候客观条件不允许用硬件实现,算法被镶嵌在应用程序中。此时算法的执行速度是关键。

84 | - 算法简洁:通常希望算法越复杂越好,但采用容易分析的却很有好处。若算法能被简洁地解释清楚,就能容易通过分析算法而知道算法抗各种攻击的能力,也有助于设计高强度的算法。

85 |

86 | **Feistel网络解密过程**

87 | - Feistel网络解密过程与其加密过程实质是相同的。

88 | - 以密文分组作为算法的输入,但以相反的次序使用子密钥,即- 第一轮使用K~L~,第二轮使用K~L-1~,直至第L轮使用K~1~,这意味着可以用同样的算法来进行加、解密。

89 | - 先将密文分组C = R~L~L~L~,分成左边和右边长度相等的两半,分别记为L~0’~和R~0’~,根据下列规则计算 L~i’~ R~i’~

90 | L~i’~ = R~i-1’~ ,R~i’~ = L~i-1’~ ⊕ F (R~i-1’~ ,K~i’~) 1≤i≤L

91 | - 最后输出的分组是R~L’~L~L’~

92 |

93 |

94 | ## 数据加密标准(DES)

95 | 数据加密标准(Data Encryption Standard,DES)是至 今为止使用最为广泛的加密算法。

96 | >1974年8月27日, NBS开始第二次征集,IBM提交了算法LUCIFER,该算法由IBM的工程师在1971~1972年研制。

97 | 1975年3月17日, NBS公开了全部细节1976年,NBS指派了两个小组进行评价。

98 | 1976年11月23日,采纳为联邦标准,批准用于非军事场合的各种政府机构。

99 | 1977年1月15日,“数据加密标准”FIPS PUB 46发布

100 | 规定每隔5年由美国国家保密局(National Security Agency)重新评估它是否继续作为联邦加密标准。

101 | 最近的一次评估是在1994年1月,当时决定1998年12月以后,DES不再作为联邦加密标准。新的美国联邦加密标准被称为高级加密标准AES ( Advanced Encryption Standard )。

102 | DES对推动密码理论的发展和应用起到了重大的作用,学习 和研究它,对于掌握分组密码的基本理论、设计思想和实际应用仍然有着重要的参考价值。

103 |

104 | # DES加密的主要步骤和操作

105 | DES背景

106 | >数据加密标准(Data Encryption Standard,DES)是至 今为止使用最为广泛的加密算法。

107 | 1974年8月27日, NBS开始第二次征集,IBM提交了算法LUCIFER,该算法由IBM的工程师在1971~1972年研制。

108 | 1975年3月17日, NBS公开了全部细节1976年,NBS指派了两个小组进行评价。

109 | 1976年11月23日,采纳为联邦标准,批准用于非军事场合的各种政府机构。

110 | 1977年1月15日,“数据加密标准”FIPS PUB 46发布

111 | 规定每隔5年由美国国家保密局(National Security Agency)重新评估它是否继续作为联邦加密标准。

112 | 最近的一次评估是在1994年1月,当时决定1998年12月以后,DES不再作为联邦加密标准。新的美国联邦加密标准被称为高级加密标准AES ( Advanced Encryption Standard )。

113 | DES对推动密码理论的发展和应用起到了重大的作用,学习 和研究它,对于掌握分组密码的基本理论、设计思想和实际应用仍然有着重要的参考价值。

114 |

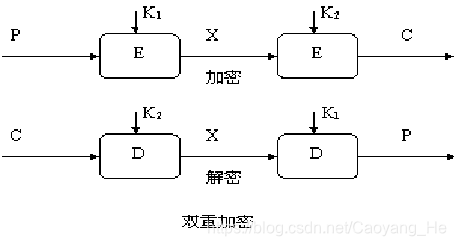

115 | ## DES的变形

116 | 双重DES

117 | 最简单的多次加密形式有两个加密阶段和两个密钥,给定一个明文P和两个加密密钥K1和K2,有:

118 | C = E~K2~(E~K1~(/P)) ←→ P = D~K1~(D~K2~(/C))

119 | 对于DES来说,密钥长度56×2=112

120 |

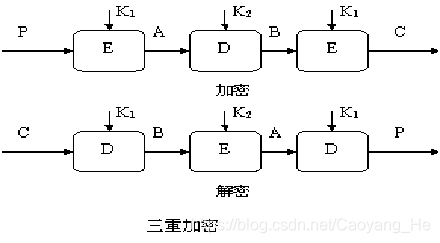

121 | **双密钥的三重DES**

122 | 一个用于对付中途攻击的明显方法是用3个密钥进行三个阶段的加密,这样要求一个56×3=168bit的密钥,这个密钥有点过大。

123 | 作为一种替代方案,Tuchman提出使用两个密钥的三重加密方法。这个加密函数采用一个加密-解密-加密序列:

124 | C=E~K1~(D~K2~(E~K1~(/P))) ←→ P=D~K1~(E~K2~( D~K1~(/C)))。

125 |

126 |

127 | ## 具体细节

128 | https://blog.csdn.net/Caoyang_He/article/details/88868493

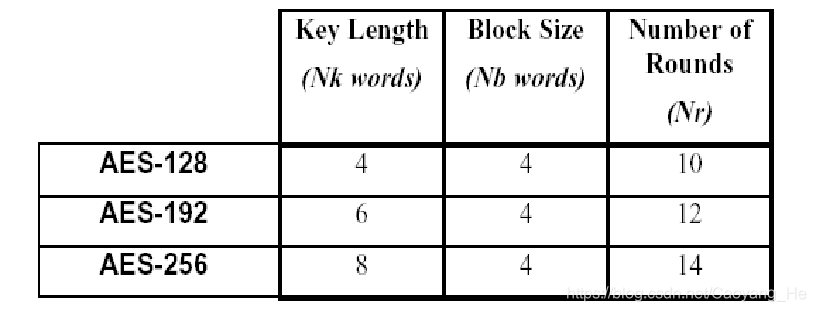

129 | # AES加密的主要步骤和操作

130 | AES背景

131 | >1997年4月15日,美国国家标准技术研究(NIST)发起征集高级加密标准(Advanced Encryption Standard)AES的活动,活动目的是确定一个非保密的、可以公开技术细节的、全球免费使用的分组密码算法,作为新的数据加密标准。

132 | 1997年9月12日,美国联邦登记处公布了正式征集AES候选算法的通告。基本要求是:比三重DES快、至少与三重DES一样安全、数据分组长度为128比特、密钥长度为128/192/256比特。

133 | 1998年8月12日,在首届AES会议上指定了15个候选算法。

134 | 1999年3月22日第二次AES会议上,将候选名单减少为5个,这5个算法是RC6,Rijndael,SERPENT,Twofish和MARS。

135 | 2000年4月13日,第三次AES会议上,对这5个候选算法的各种分析结果进行了讨论。

136 | 2000年10月2日,NIST宣布了获胜者—Rijndael算法,2001年11月出版了最终标准FIPS PUB197

137 |

138 | AES的总体描述

139 | >AES具有128bit的分组长度,三种可选的密钥长度,即128bit、192bit和256bit。AES是一个迭代型密码;轮数Nr依赖于密钥长度。密钥为128bit、192bit、256 bit时,轮数分别为:10、12、14。算法执行过程如下:

140 |

141 | 1. 给定一个明文x,将State初始化为x,并进行AddRoundKey操作,将RoundKey和State异或。

142 | 2. 对前Nr-1轮中的每一轮,用S盒对进行一次代换操作,称为SubBytes;对State做一置换ShiftRows;再对State做一次操作MixColumns;然后进行AddRoundKey操作。

143 | 3. 依次进行SubBytes、 ShiftRows和AddRoundKey操作。

144 | 4. 将State定义为密文。

145 |

146 | AES的参数

147 |

148 |

149 | ## 具体细节

150 | https://blog.csdn.net/Caoyang_He/article/details/88868493

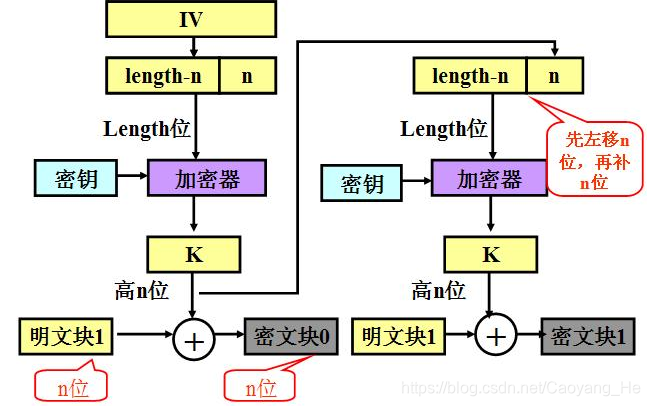

151 | # 分组密码的工作模式

152 |

153 | ## 含义

154 | 分组密码在加密时明文分组的长度是固定的,而实用中待加密消息的数据量是不定的,数据格式可能是多种多样的。为了能在各种应用场合安全地使用分组密码,通常 对不同的使用目的运用不同的工作模式。

155 | 一个分组密 码的工作模式就是以该分组密码为基础构造的一个密码系统。

156 | 目前已提出许多种分组密码的工作模式,如电码本(ECB)、密码分组链接(CBC)、密码反馈(CFB)、输 出反馈(OFB)、级连(CM)、计数器、分组链接(BC)、扩散密码分组链接(PCBC)、明文反馈(PFB) 、非 线性函数输出反馈(OFBNLF)等模式。

157 | **PS:提出分组密码的工作模式就是为了让同一个分组的明文加密后的密文不同,从而避免统计攻击**

158 |

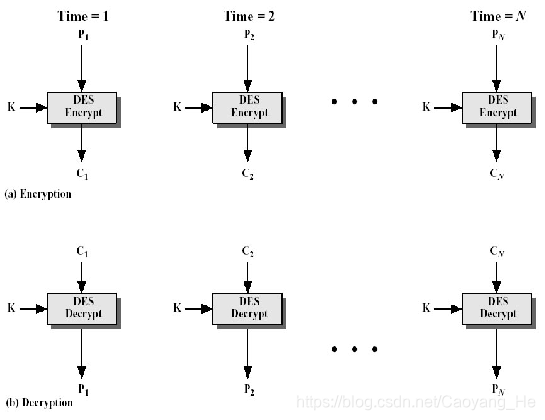

159 | ## ECB(Electronic Codebook)模式

160 | ECB(Electronic Codebook)模式是最简单的运行模式,它一次对一个64比特长的明文分组加密,而且每次的加密密钥都相同

161 |

162 | **概念图**

163 |

164 | **优点**

165 | 1. 实现简单

166 | 2. 不同明文分组的加密可并行实施,尤其是硬件实现时速度很快

167 |

168 | **缺点**

169 | 不同的明文分组之间的加密独立进行,造成相同明文分组对应相同密文分组,因而不能隐蔽明文分组的统计规律和结构规律,不能抵抗替换攻击。

170 |

171 | **典型应用**

172 | 1. 用于随机数的加密保护;

173 | 2. 用于单分组明文的加密。

174 |

175 | **实例**

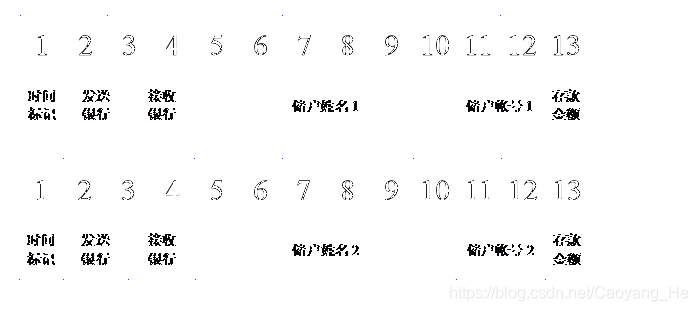

176 | 例: 假设银行A和银行B之间的资金转帐系统所使用报文模式如下

177 |

178 | 敌手C通过截收从A到B的加密消息,只要将第5至第12分组替换为自己的姓名和帐号相对应的密文,即可将别人的存款存入自己的帐号。

179 |

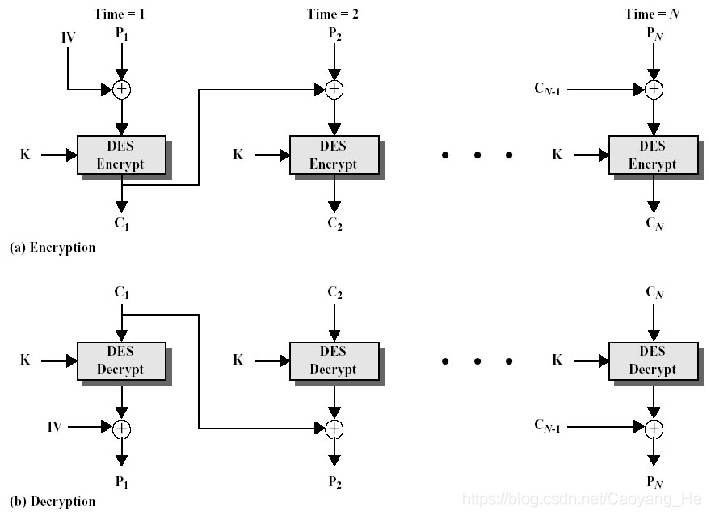

180 | ## 密码分组链接(CBC-Cipher Block Chaining)模式

181 | 每次加密使用同一密钥,加密算法的输入是当前明文前一次密文组的异或。因此加密算法的输入与明文分组之间 不再有固定的关系,所以重复的明文分组不会在密文中暴露。

182 |

183 | **概念图**

184 |

185 | **特点**

186 | 1. 明文块的统计特性得到了隐蔽。

187 | 由于在密文CBC模式中,各密文块不仅与当前明文块有关,而且还与以前的明文块及初始化向量有关,从而使明文的统计规律在密文中得到了较好的隐蔽。

188 | 2. 具有有限的(两步)错误传播特性。

189 | 一个密文块的错误将导致两个密文块不能正确脱密。

190 | 3. 具有自同步功能

191 | 密文出现丢块和错块不影响后续密文块的脱密。若从第t块起密文块正确,则第t+1个明文块就能正确求出。

192 | 4. 明文分组中一位出错,将影响该分组的密文及其以后的所有密文分组

193 |

194 |

195 | **典型应用**

196 |

197 | 1. 数据加密;

198 | 2. 完整性认证和身份认证;

199 |

200 | **完整性认证的含义**

201 | >完整性认证是一个“用户”检验它收到的文件是否遭到第三方有意或无意的篡改。

202 |

203 | **实例**

204 | 例:电脑彩票的防伪技术

205 | 方法:

206 | 1) 选择一个分组密码算法和一个认证密钥,存于售票机内

207 | 2) 将电脑彩票上的重要信息,如彩票期号、彩票号码、彩票股量、售票单位代号等重要信息按某个约定的规则作为彩票资料明文

208 | 3) 对彩票资料明文扩展一个校验码分组后,利用认证密钥和分组密码算法对之加密,并将得到的最后一个分组密文作为认证码打印于彩票上面;

209 |

210 | 认证过程:

211 | 执行3),并将计算出的认证码与彩票上的认证码比较,二者一致时判定该彩票是真彩票,否则判定该彩票是假彩票。

212 |

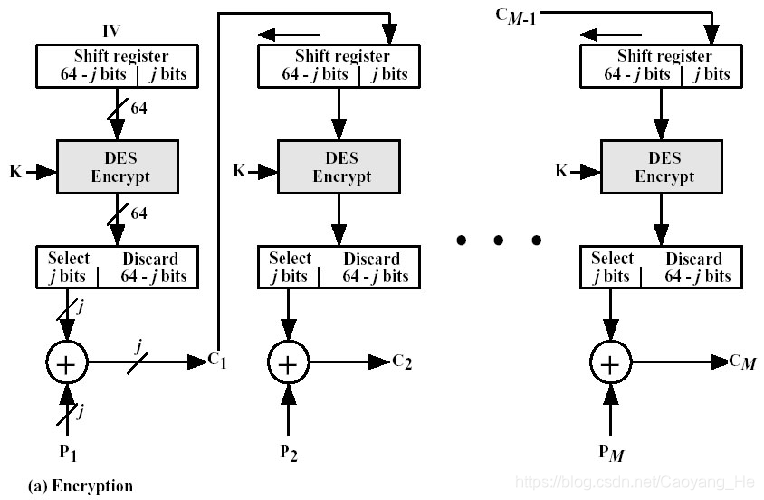

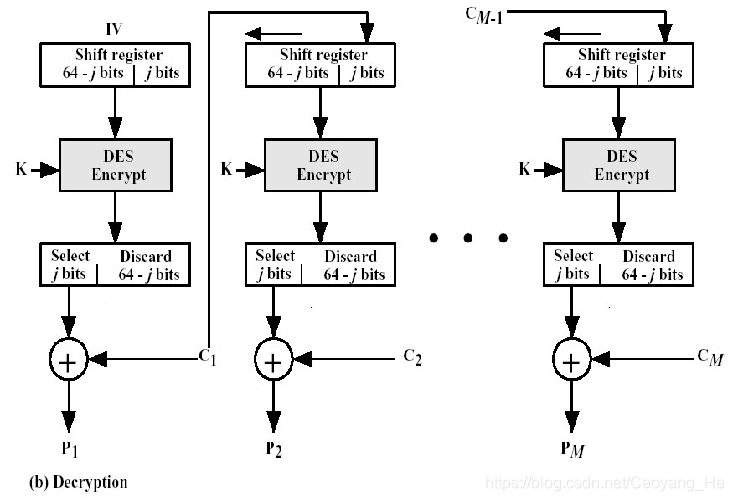

213 | ## CFB(Cipher Feedback)模式:

214 | 若待加密消息需按字符、字节或比特处理时,可采用CFB模式。并称待加密消息按 j 比特处理的CFB模式为 j 比特CFB模式。

215 |

216 | **适用范围**

217 | 适用于每次处理 j比特明文块的特定需求的加密情形,能灵活适应数据各格式的需要。

218 |

219 | **概念图**

220 | 加密

221 |

222 | 解密

223 |

224 | **优点**

225 | 1. 这是将分组密码当作序列密码(数据以位或者字节形式到达)使用的一种方式,

226 | 2. 加密、解密都需要用到分组加密器;

227 | 3. 明文发生错误,错误会传播;

228 | 4. 如果密文发生传输错误,只会影响它出现在移位寄存器期间解密的8个字节的数据得不到正确解密,8个字节一过,后面明文可以得到正确的解密结果。

229 |

230 | **缺点**

231 | 比较浪费,因为每轮加解密中都丢弃了大部分结果,通常只保留了的S为为1个字节。

232 |

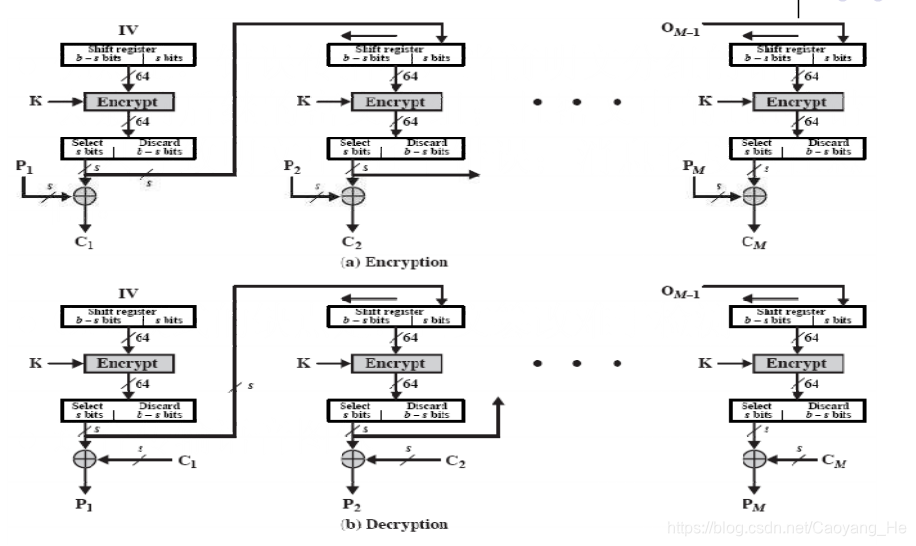

233 | ## OFB (Output Feedback)模式

234 | OFB 模式在结构上类似于CFB。不同之处

235 | 1. OFB模式将加密算法的输出反馈到移位寄存器,而CFB模式是将密文单元反馈到移位寄存器。

236 | 2. OFB针对明文和密文分组运算,而CFB仅对S位的子集运算

237 |

238 | **概念图**

239 | 加密

240 |

241 | 解密

242 |

243 | **优点**

244 | 1. 传输过程中的比特错误不会被传播。

245 | 例如C1中出现一比特错误,在解密结果中 只有P1受影响,以后各明文单元则不受影响 。而在CFB中, C1也作为移位寄存器的输入,因此它的一比特错误会影响解 密结果中各明文单元的值。

246 | 解密中密文的1比特也只影响明文的1个错误

247 | 2. 分组密码转化为流模式;

248 | 3. 可以及时加密传送小于分组的数据;

249 |

250 | **缺点**

251 | 难于检测密文是否被篡改。

252 |

253 | **适用于传输语音图像**

254 |

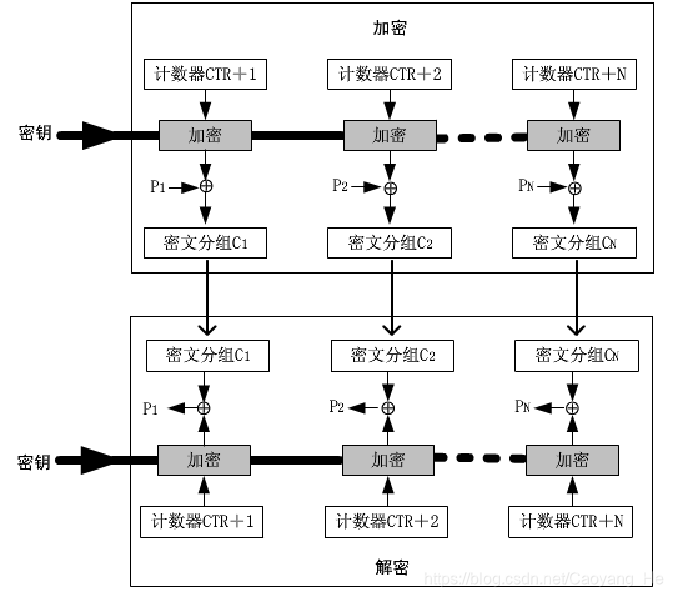

255 | ## 计数器模式CTR(Counter)

256 | 对一系列输入数据块(称为计数)进行加密,产生一系列的输出块,输出块与明文异或得到密文。

257 | 应用于ATM网络安全及IPSec中

258 | 密码算法产生一个16 字节的伪随机码块流,伪随机码块与输入的明文进行异或运算后产生密文输出。密文与同样的伪随机码进行异或运算后可以重产生明文。

259 | **概念图**

260 |

261 | **CTR的特点**

262 | - 使用与明文分组规模相同的计数器长度

263 | - 处理效率高(并行计算)

264 | - 预处理可以极大提高吞吐量:算法和加密盒的输出不依靠明文和密文的输入

265 | - 可以随机对任意一个密文分组进行解密处理,对该密文分组的处理与其他密文无关(第i块解密不依赖第i-1块)

266 | - 实现的简单性,只是异或,且无解密算法

267 | - 适用于实时性和速度要求较高的场合

268 | ## 总结

269 |

270 |

271 | 模式|描述|典型应用

272 | ---|---|----|

273 | 电码本(CBC)|用相同的密钥分别对明文分组独立加密|单个数据的安全传输(如一个加密密钥)

274 | 密文分组链接(CBC)|加密算法的输入是上一个密文组和下一个明文组的异或| 面向分组的通用传播

认证

275 | 密文反馈(CFB)| 一次处理s位,上一块密文作为加密算法的输入,产生的伪随机数输出与明文异或作为下一个单元的密文|面向数据流的通用传播

认证

276 | 输出反馈(OFB)|与CFB类似,只是加密算法的输入是上一次加密的输出,且使用整个分组|噪声信道上的数据流传输(如卫星通信)

277 | 计数器(CTR)|每个明文分组都与一个经过加密的计数器相异或。对每个后续分组计数器递增|面向分组的通用传播

用于高速需求

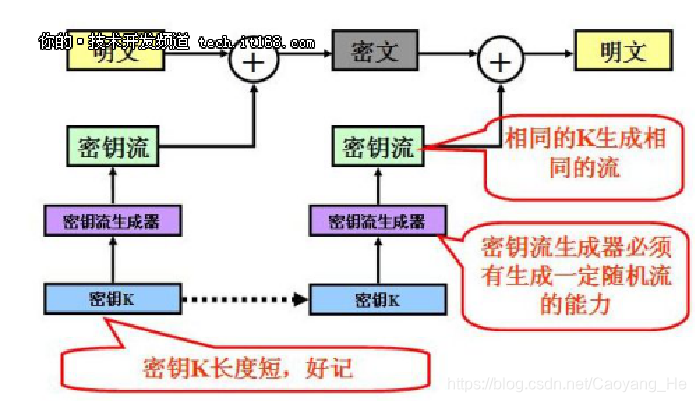

278 | # 流密码

279 |

280 | - 每次可加密一个比特或一个字节

281 |

282 | - 适合比如远程终端输入加密类的应用

283 |

284 | ## RC4

285 | **简介**

286 | >RC4由RSA三人组中的头号人物Ronald Rivest在1987年设计的密钥长度可变的流加密算法簇。

287 | 和DES算法一样,是一种对称加密算法。

288 | 算法的速度可以达到DES加密的10倍左右,且具有很高级别的非线性 。

289 | 可变密钥长度,可变范围为1-256字节(8-2048比特)

290 | 以随机置换为基础。密钥长度是可变的,RC4起初是用于保护商业机密的。但是在1994年9月,它的算法被发布在互联网上,也就不再有什么商业机密了

291 | 用途广泛,常用于SSL/TLS,IEEE 802.11无线语句网标准的一部分WEP(Wired Equivalent Privacy)协议和新Wifi受保护访问协议(WPA)中。

292 |

293 | **相关概念**

294 | 1. 密钥流:RC4算法的关键是根据明文和密钥生成相应的密钥流,密钥流的长度和明文的长度是对应的,也就是说明文的长度是500字节,那么密钥流也是500字节。当然,加密生成的密文也是500字节,因为密文第i字节=明文第i字节^密钥流第i字节;

295 | 2. 状态向量S:长度为256,S[0],S[1].....S[255]。每个单元都是一个字节,算法运行的任何时候,S都包括0-255的8比特数的排列组合,只不过值的位置发生了变换;

296 | 3. 临时向量T:长度也为256,每个单元也是一个字节。如果密钥的长度是256字节,就直接把密钥的值赋给T,否则,轮转地将密钥的每个字节赋给T;

297 | 4. 密钥K:长度为1-256字节,注意密钥的长度keylen与明文长度、密钥流的长度没有必然关系,通常密钥的长度趣味16字节(128比特)。

298 |

299 | **概念图**

300 |

301 | **伪代码**

302 | 第一部分:初始化算法(KSA)

303 | 1. 初始化S和T

304 | for i=0 to 255 do

305 | S[i]=i;

306 | T[i]=K[ i mod keylen ];

307 | 2. 初始排列S

308 | j=0;

309 | for i=0 to 255 do

310 | j= ( j+S[i]+T[i])mod256;

311 | swap(S[i],S[j]);

312 |

313 | 第二部分:伪随机子密钥流生成算法

314 |

315 | 3. 产生密钥流

316 | i,j=0;

317 | for r=0 to len do //r为明文长度,r字节

318 | i=(i+1) mod 256;

319 | j=(j+S[i])mod 256;

320 | swap(S[i],S[j]);

321 | t=(S[i]+S[j])mod 256;

322 | k[r]=S[t];

--------------------------------------------------------------------------------

/信息安全/信息安全(二)——密码学.md:

--------------------------------------------------------------------------------

1 | # 密码学的基本概念

2 | 密码学(Cryptology):

3 | >研究信息系统安全保密的科学。

4 |

5 | 密码编码学(Cryptography):

6 | >研究对信息进行编码,实现对信息的隐蔽。

7 |

8 | 密码分析学(Cryptanalytics) :

9 | >研究加密消息的破译或消息的伪造。

10 |

11 | 消息被称为明文(Plaintext)。

12 | >用某种方法伪装消息以隐藏它的内容的过程称为加密(Encrtption),被加密的消息称为密文(Ciphertext),而把密文转变为明文的过程称为解密(Decryption)。

13 |

14 | 密码算法:

15 | >用于加密和解密的数学函数。

16 | 密码员对明文进行加密操作时所采用的一组规则称作**加密算法(Encryption Algorithm)。**\所传送消息的预定对象称为接收者(Receiver)。接收者对密文解密所采用的一组规则称为\***解密算法(Decryption Algorithm)**。

17 |

18 | **加密过程**

19 | 密码学的目的:Alice和Bob两个人在不安全的信道上进行通信,而破译者Oscar不能理解他们通信的内容。

20 |

21 | 加密和解密算法的操作通常都是在一组密钥的控制下进行的,分别称为加密密钥(Encryption Key) 和解密密钥(Decryption Key)。

22 |

23 |

24 | **密码体制**

25 | 一个五元组(P,C,K,E,D)满足条件:

26 | 1) P是可能明文的有限集;(明文空间)

27 | 2) C是可能密文的有限集;(密文空间)

28 | 3) K是一切可能密钥构成的有限集;(密钥空间)

29 | 4) 任意k∈K,有一个加密算法ek∈E和相应的解密算法dk∈D,使得ek : P→C和dk : C→P分别为加密解密函数,满足dk(ek(x))=x,其中 x ∈P。

30 |

31 | **加密算法基本原理**

32 | 代替:明文中的元素映射成另一个元素

33 | 置换 :重新排列

34 | 要求:不允许信息丢失,即算法可逆

35 |

36 | **基于密钥的算法,按照密钥的特点分类:**

37 | ==对称密码算法(symmetric cipher)==:加密密钥和解密密钥相同,或实质上等同,即从一个易于推出另一个。又称秘密密钥算法或单密钥算法。

38 | ==非对称密钥算法(asymmetric cipher)==:加密密钥和解密密钥不相同,从一个很难推出另一个。又称公开密钥算法(public-key cipher) 。

39 |

40 | **密码分析破解类型:**

41 | 1. 唯密文攻击

42 | 密码分析者仅知道有限数量用同一个密钥加密的密文

43 | 2. 已知明文攻击

44 | 密码分析者除了拥有有限数量的密文外,还有数量限定的一些已知“明文—密文”对

45 | 3. 选择明文攻击

46 | 密码分析者除了拥有有限数量的密文外,还有机会使用注入了未知密钥的加密机,通过自由选择明文来获取所希望的“明文—密文”对。

47 | 4. 选择密文攻击

48 | 密码分析者除了拥有有限数量的密文外,还有机会使用注入了未知密钥的解密机,通过自由选择密文来获取所希望的“密文—明文”对。

49 | 5. 选择文本攻击

50 |

51 | **密码的安全性**

52 | ==无条件安全(Unconditionally secure)==

53 | 无论破译者有多少密文,他也无法解出对应的明文,即使他解出了,他也无法验证结果的正确性。**(除一次一密钥,都不是无条件安全)**

54 | ==计算上安全(Computationally secure)==

55 | 破译的代价超出信息本身的价值

56 | 破译的时间超出了信息的有效期

57 |

58 | **现代密码学基本原则**

59 | 设计加密系统时,总假定密码算法是可以公开的,需要保密的是密钥。“**一切秘密在于密钥之中,而加密算法可以公开**” 即Kerckhoff原则。

60 |

61 |

62 | **密码学的起源和发展三个阶段:**

63 | 1949年之前:密码学是一门艺术

64 | >古典密码(classical cryptography)

65 | >**隐写术(steganography):不同于加密。**

66 | 如果把一封信锁在保险柜中,把保险柜藏在纽约的某个地方…,然后告诉你去看这封信。这并不是安全,而是隐藏。

67 |

68 | 1949~1975年:密码学成为科学

69 | >计算机使得基于复杂计算的密码成为可能

70 | 1949年Shannon的“The Communication Theory of Secret Systems”

71 | 1967年David Kahn的《The Codebreakers》

72 | 1971-73年IBM Watson实验室的Horst Feistel等的几篇技术报告

73 | Smith,J.L.,The Design of Lucifer, A Cryptographic Device for Data Communication, 1971

74 | Smith,J.L.,…,An Expremental Application of Cryptogrphy to a remotely Accessed Data System, Aug.1972

75 | Feistel,H.,Cryptography and Computer Privacy, May 1973

76 | 数据的安全基于密钥而不是算法的保密

77 |

78 | 1976年以后:密码学的新方向——公钥密码学

79 | >1976年Diffie & Hellman的“New Directions in Cryptography”提出了不对称密钥密码

80 | 1977年Rivest,Shamir & Adleman提出了RSA公钥算法

81 | 90年代逐步出现椭圆曲线等其他公钥算法

82 | 公钥密码使得发送端和接收端无密钥传输的保密通信成为可能!

83 | 1977年DES正式成为标准80年代出现“过渡性”的“post DES”算法,如IDEA,RCx,CAST等

84 | 90年代对称密钥密码进一步成熟 Rijndael,RC6, MARS,Twofish,Serpent等出现

85 | 2001年Rijndael成为DES的替代者

86 |

87 | # 经典密码体制

88 |

89 | ## 代替密码(substitution cipher)

90 | 就是明文中的每一个字符被替换成密文中的另一个字符。接收者对密文做反向替换就可以恢复出明文。

91 |

92 | **简单代替密码(simple substitution cipher):**

93 | 又称单字母密码(monoalphabetic cipher),明文的一个字符用相应的一个密文字符代替。

94 |

95 | **多字母密码(ployalphabetic cipher):**

96 | 明文中的字符映射到密文空间的字符还依赖于它在上下文的位置。

97 |

98 | **恺撒密码(Caesar Cipher):**

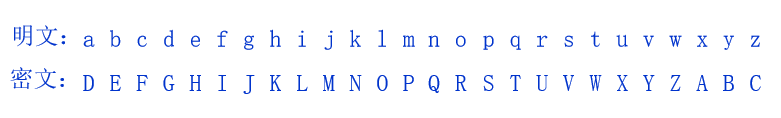

99 | 已知的最早(也是最简单的方式)的简单替代密码是朱里斯.恺撒所用的密码。恺撒密码是把字母表中的每个字母用该字母后面第3个字母进行代替。例如:

100 | 明文:meet me after the toga party

101 | 密文:PHHW PH DIWHU WKH WRJD SDUWS

102 | 既然字母表是循环的,因此Z后面的字母是A。能够通过列出所以可能性定义如下所示的变换:

103 |

104 |

105 | **移位密码(Shift cipher)**

106 | 对每个明文字母p,恺撒加密可转化为移位密码,其中加密算法:

107 | C = E(p) = (p+k) mod (26),其中k在1~25之间取值。

108 | 解密算法是:p = D(C) = (C-k) mod (26)

109 | 如果已知密文是恺撒密码,则使用强行攻击密码分析容易取得结果

110 | 直接对所有25个可能的密钥进行尝试。

111 |

112 | **模运算**

113 | a+b mod n = (a mod n+b mod n) mod n

114 | a-b mod n = (a mod n-b mod n) mod n

115 | a×b mod n = (a mod n×b mod n) mod n

116 |

117 | **仿射密码算法:**

118 | P = C = Z~26~

119 | K = (a,b) ∈K = Z~26~×Z~26~

120 | 加密

121 | y = e~K~(x) = (ax+b) mod 26

122 | 要求唯一解的充要条件:gcd(a,26)=1

123 | 解密

124 | d~K~ (y) = (y – b) / a mod 26 = (y – b) a^-1^ mod 26

125 | **仿射密码算法例:**

126 | K = (7,3),则有7~-1~ mod 26 = 15

127 | 因此对任一明文x有:e~k~ (x) = 7x + 3

128 | 解密:

129 | d~k~ (y) = 15 * (y – 3) mod 26 = 15y – 19 mod 26

130 | = 15 * (7x + 3) – 19 = 105*x + 45 – 19

131 | = 105x = x mod 26

132 | 仿射密码算法讨论:

133 | >首先,a = 1时,即是移位密码 (shift)

134 | 其次,如果K随意选择,可能会有问题

135 | 比如取K = (8,5) ,即y=8x+5 mod 26

136 | 明文a和n,记x~1~ = 0 (a),x~2~ = 13 (n),则y~1~= 5,y~2~ = 5 (F)

137 | 不同的明文被加密成相同的密文,这样在解密时就有歧义

138 | 那么,如何避免这种歧义的出现?

139 | 合理选取密钥

140 | 要求a和26互素,即gcd (a, 26) = 1

141 | 如果k = (a,b)中a和26不互素则会有歧义,若a和26有公因子gcd (a, 26)=d>1,则对明文x~1~=0和x~2~ =26/d的就相同密文

142 | 因为ax~1~+b≡b mod 26,而ax~2~+b=a×26/d+b=a/d×26+b≡b mod 26

143 | 即x1和x2被加密成相同的密文,所以解密时会混淆

144 | 这里,是否互素代表了什么性质呢?

145 | 互素才有“逆”

146 | 逆元,讨论在余数集合上进行

147 | 加法逆元:如果a + b≡0 mod n,互为加法逆元

148 | 则Zn中都有:0,0 1,n-1 2,n-2 … n/2,n/2

149 | 乘法逆元:如果a×b≡1 mod n,则a、b互为乘法逆元

150 | 如6×20≡1 mod 119

151 | 定义a的乘法逆元a~-1~,a~-1~a ≡ 1 mod n,显然可交换

152 | 由y = (ax + b) mod 26,

153 | 得x = d~K~ (y) = (y - b) / a = a~-1~ (y - b) /a~-1~a = a~-1~ (y - b)

154 | 即x = a~-1~(ax + b - b) = a~-1~ax = x mod 26,x恢复了

155 | 乘法逆元如何构造?

156 | 3×9 ≡ 1 mod 26

157 | 5×?≡ 1 mod 26

158 | 并不是每个元素都有乘法逆元,概括为解方程 ax≡1 mod n

159 |

160 | **如何求乘法逆元:**

161 | 一次同余方程ax ≡ b (mod m)这个方程有没有解,相当于问有没有那样一个整数x,使得对于某个整数y来说,有ax + my=b

162 | 推论:ax≡1 mod n有解 IFF (a, n) | 1,即a、n互素

163 |

164 | **欧几里德算法(求最大公约数):**

165 | 基于定理:对于任何非负的整数a和非负的整数b:

166 | gcd (a,b) = gcd (b,a mod b)

167 | 例如: gcd (55,22) = gcd (22,55 mod 22) = gcd (22,11) = 11

168 | 扩展欧几里德算法(求乘法逆元)例:

169 | **方式一**

170 | 求7关于96的乘法逆元

171 | |Q |X1| X2| X3| Y1 | Y2 | Y3|

172 | |---|---|---|---|---|---|---|

173 | | | 1 | 0 |96| 0 | 1 | 7|

174 | |13| 0| 1| 7| 1-0*13=1 |0–1*13= -13| 96-7*13=5|

175 | | 1 | 1| -13| 5 |0-1*1= -1 | 1- 1*(-13)= 14 |7-1*5=2|

176 | |2 |-1 | 14| 2 | 1-2*0=1 | -13-2*14= -41 | 5-2*2=1|

177 | 由于Y3=1,所以算法中止,故乘法逆元为-41 mod 96 = 55

178 | 即7×55 ≡1 mod 96

179 | **方式二**

180 | 求22mod31的逆元

181 | |i|r~i~|q~i~|x~i~|y~i~|

182 | |--|--|--|--|--|

183 | -1|31| |1|0|

184 | 0|22| |0|1|

185 | |1| 9| 1| 1 |-1|

186 | |2 |4| 2 |-2 |3|

187 | |3 |1 |2 |5 |-7|

188 | 当r~i~=1,则5x31+(-7)x 22 =1 mod 31

189 | 则逆元为(-7)+ 31 = 24

190 | (PS:第一行为被除数,默认X~i~Y~i~为 1 0 ,第二行为除数,默认X~i~Y~i~为 0 1 个人觉得方式二好理解一些)

191 |

192 | **任意的单表代替密码算法:**

193 | 设P=C=Z~26~,K是由26个符号0,1,..,25的所有可能置换组成。任意π∈K,定义eπ(x)= π(x)=y 且d~π~(y)=π~-1~(y)=x, π~-1~是π的逆置换。

194 | 注:

195 | 密钥空间K很大,|k|=26! ≈ 4×1026,破译者穷举搜索不行的(每微秒搜索加密一次需要6.4×1012年)。移位密码、乘数密码、仿射密码算法都是替换密码的特例。

196 | **任意的单表代替密码算法可由统计的方式破译**

197 |

198 | **简单代替密码(simple substitution cipher):**

199 | 又称单字母密码(monoalphabetic cipher),明文的一个字符用相应的一个密文字符代替。

200 |

201 | **多字母密码(ployalphabetic cipher):**

202 | 明文中的字符映射到密文空间的字符还依赖于它在上下文的位置。

203 |

204 | **多字母代替密码:Playfair**

205 | Playfair:将明文中的双字母组合作为一个单元对待,并将这些单元转换为密文的双字母组合。

206 | 5×5变换矩阵: I与J视为同一字符

207 | 加密规则:按成对字母加密

208 | 相同对中的字母加分隔符(如x)

209 |

210 | balloon ->ba lx lo on

211 | 同行取右边: he -> EC

212 | 同列取下边: dm -> MT

213 | 其他取交叉: kt > MQ,OD > TR

214 |

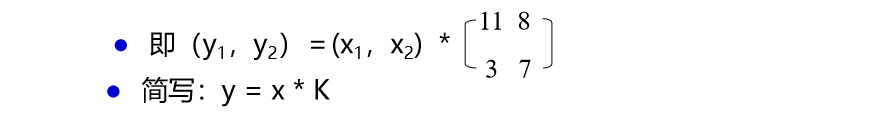

215 | **Hill密码:**

216 | 基于矩阵的线性变换,由数学家Lester Hill于1929年研制

217 | Z26上的线性变换

218 | 例:x=(x1,x2),y=(y1,y2)

219 | 定义:y~1~=11x~1~+3x~2~ mod 26,y~2~= 8x~1~+7x~2~ mod 26

220 |

221 | **Vigenére密码:**

222 | 是一种多表移位代替密码

223 | 设d为一固定的正整数,d个移位代换π=(π1,π2,…,πd) 由密钥序列K=(k1,k2,…,kd)给定,第i+td个明文字母由表i决定,即密钥ki决定

224 | ek(xi+td) = (xi+td + ki) mod q = y,dk(yi+td) = (xi+td-ki) mod q = x

225 | 例子:q=26, x=polyalphabetic cipher, K=RADIO

226 | 明文 x= p o lya l phab e t i cc i pher

227 | 密钥 k= R ADIO RADIO RADIO RADIO

228 | 密文 y= GOOGO CPKTP NTLKQ ZPKMF

229 |

230 | **One-Time Pad一次一密:**

231 | Joseph Mauborgne提出使用与消息一样长且无重复的随机密钥来加密消息,密钥只对一个消息加解密,之后弃之不用;每条新消息都需要与其等长的新密钥,这就是一次一密,它是不可攻破的。

232 | 运算基于二进制数据而非字母

233 | 加密:ci = pi ⊕ ki, pi是明文第i个二进制位, ki是密钥第i个二进制位,ci是密文第i个二进制位, ⊕是异或运算

234 | 密文是通过对明文和密钥的逐位异或而成的,根据异或运算的性质,解密过程为pi = ci ⊕ ki,

235 | 给出任何长度与密文一样的明文,都存在着一个密钥产生这个明文。如果用穷举法搜索所有可能的密钥,会得到大量可读、清楚的明文,但是无法确定哪个才是真正所需的,因而这种密码不可破。

236 | **一次一密的两个限制**

237 | 产生大规模随机密钥有实际困难

238 | 密钥的分配和保护无法保证

239 | ## 置换密码(permutation cipher)

240 | 又称换位密码(transposition cipher),明文的字母保持相同,但顺序被打乱了。

241 |

242 | **斯巴达密码棒**

243 | >公元前405年,雅典和斯巴达之间的战争已进入尾声。斯巴达急需摸清波斯帝国的具体行动计划。斯巴达军队捕获了一名从波斯帝国回雅典送信的信使。可他身上除了一条布满希腊字母字样的普通腰带外,什么也没有。

244 | 斯巴达统帅把注意力集中到了那条腰带上,他反复琢磨那些乱码似的文字,却怎么也解不出来。最后当他无意中把腰带呈螺旋形缠绕在手中的剑鞘上时,原来腰带上那些杂乱无章的字母,竟组成了一段文字。它告诉雅典,波斯准备在斯巴达发起最后攻击时,突然对斯巴达军队进行袭击。

245 |

246 | **栅栏技术:**

247 | 在这种密码中最简单的是栅栏技术,在该密码中以对角线顺序写下明文,并以行的顺序读出。

248 | 例如:以深度为2的栅栏密码加密消息“meet me after the toga party”,写出如下形式:

249 | |m | |e| |m| | a| | t| |r| |h| | t| | g | |p | |r| |y|

250 | |--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|--|

251 | | | e| |t| | e| | f| | e| | t| | e| | o| | a| | a| | t|

252 | 被加密的消息为:mematrhtgpryetefeteoaat

253 |

254 | **置换密码:**

255 | 更为复杂的方式是以一个矩形逐行写出消息,再逐列读出该消息。

256 | 该方法以行的顺序排列。列的阶则成为该算法的密钥。密钥包含3方面信息::行宽、列高、读出顺序

257 | 例:

258 | |key | 4| 3| 1| 2| 5| 6| 7|

259 | |--|--|--|--|--|--|--|--|--|

260 | |plaintext: |a | t | t | a| c| k| p|

261 | | | o| s | t| p | o | n| e|

262 | | | d| u | n| t| i| l| t|

263 | || w | o | a | m |x | y| z|

264 | ciphertext :TTNAAPTMTSUOAODWCOIXPETZ

265 |

266 | 完全保留字符的统计信息

267 | 使用多轮加密可提高安全性

268 |

269 | **Rotor Machines转轮密码机:**

270 | 在现代密码系统出现之前,转轮密码机是最为广泛使用的多重加密器,尤其是在第二次世界大战中。

271 | 代表:German Enigma, Japanese Purple

272 | 转轮机使用了一组相互独立的旋转圆筒,可以通过电脉冲,每个圆筒有26个输入和26个输出,每个输入仅与一个输出相连,一个圆筒就定义了一个单表代换。

273 | 每按下一个键,圆筒旋转一个位置,内部连线相应改变,就定义了不同的单表代换密码,经过26个明文字母,圆筒回到初始状态,就得到一个周期为26的多表代换密码。

274 | 3个圆筒的转轮机就有263=17576个不同的代换字母表

275 |

276 | Enigma的使用

277 | >发信人首先要调节三个转子的方向,而这个转子的初始方向就是密钥,是收发双方必须预先约定好的,然后依次键入明文,并把显示器上灯泡闪亮的字母依次记下来,最后把记录下的闪亮字母按照顺序用正常的电报方式发送出去。

278 | 收信方收到电文后,只要也使用一台恩尼格玛,按照原来的约定,把转子的方向调整到和发信方相同的初始方向上,然后依次键入收到的密文,显示器上自动闪亮的字母就是明文了。

279 | 加密的关键在于转子的初始方向。如果敌人收到了完整的密文,还是可以通过不断试验转动转子方向来找到这个密匙,特别是如果破译者同时使用许多台机器同时进行这项工作,那么所需要的时间就会大大缩短。对付这样暴力破译法(即一个一个尝试所有可能性的方法),可以通过增加转子的数量来对付,因为只要每增加一个转子,就能使试验的数量乘上26倍!

280 | 由于增加转子就会增加机器的体积和成本,恩尼格玛密码机的三个转子是可以拆卸下来并互相交换位置,这样一来初始方向的可能性一下就增加了六倍。假设三个转子的编号为1、2、3,那么它们可以被放成123-132-213-231-312-321这六种不同位置。

281 | 恩尼格玛还有一道保障安全的关卡,在键盘和第一个转子之间有块连接板。通过这块连接板可以用一根连线把某个字母和另一个字母连接起来,这样这个字母的信号在进入转子之前就会转变为另一个字母的信号。这种连线最多可以有六根,后期的恩尼格玛甚至达到十根连线,这样就可以使6对字母的信号两两互换,其他没有插上连线的字母则保持不变。当然连接板上的连线状况也是收发双方预先约定好的。

282 | 转子的初始方向、转子之间的相互位置以及连接板的连线状况组成了恩尼格玛三道牢不可破的保密防线,其中连接板是一个简单替换密码系统,而不停转动的转子,虽然数量不多,但却使整个系统变成了复式替换系统。

283 |

284 | Enigma的破解

285 | >“暴力破译法”还原明文,需要试验多少种可能性:

286 | 三个转子不同的方向组成了26x26x26=17576种可能性;

287 | 三个转子间不同的相对位置为6种可能性;

288 | 连接板上两两交换6对字母的可能性则是异常庞大,有100391791500种;

289 | 于是一共有17576x6x100391791500,其结果大约为10,000,000,000,000,000!即一亿亿种可能性!

290 |

--------------------------------------------------------------------------------

/信息安全/信息安全(五)——消息认证、数字签名及PGP.md:

--------------------------------------------------------------------------------

1 | # 消息认证

2 | 消息认证 (Message Authentication):是一个证实收到的消息来自可信的源点且未被篡改的过程。

3 | ## 鉴别的目的

4 | 鉴别的主要目的有二:

5 | 第一,验证信息的发送者是真正的,而不是冒充的,此为信源识别;

6 | 第二,验证信息的完整性,在传送或存储过程中未被篡改,重放或延迟等。

7 |

8 | ## 鉴别模型

9 | 一个单纯鉴别系统的模型

10 |

11 | ## 鉴别系统的组成

12 | 鉴别编码器和鉴别译码器可抽象为鉴别函数。一个安全的鉴别系统,需满足

13 | 1) 接收者能够检验和证实消息的合法性、真实性和完整性

14 | 2) 消息的发送者和接收者不能抵赖

15 | 3) 除了合法的消息发送者,其它人不能伪造合法的消息

16 |

17 | 首先要选好恰当的鉴别函数,该函数产生一个鉴别标识,然后在此基础上,给出合理的鉴别协议(Authentication Protocol),使接收者完成消息的鉴别。

18 |

19 | ## 鉴别函数

20 | 可用来做鉴别的函数分为三类:

21 | 1) 消息加密函数(Message encryption):用完整信息的密文作为对信息的鉴别。

22 | 2) 消息鉴别码MAC(Message Authentication Code):公开函数+密钥产生一个固定长度的值作为鉴别标识

23 | 3) 散列函数(Hash Function):是一个公开的函数,它将任意长的信息映射成一个固定长度的信息。

24 |

25 |

26 | ## 加密认证

27 | 用完整信息的密文作为对信息的鉴别

28 | ### 对称密码体制加密认证

29 |

30 | ### 公钥密码体制加密认证

31 |

32 |

33 |

34 | 公钥密码体制加密认证

35 | - 使用公开密钥加密信息的明文只能提供保密而不能提供认证。为了提供认证,发送者A用私钥对信息的明文进行加密,任意接收者都可以用A的公钥解密。

36 | - 采用这样的结构既可提供了认证,也可提供数字签名。因为只有A 能够产生该密文,其它任何一方都不能产生该密文。

37 | - 从效果上看A 已经用私钥对信息的明文进行了签名。

38 | - 应当注意只用私钥加密不能提供保密性。因为,任何人只要有A的公开密钥就能够对该密文进行解密。

39 | - 保密性与真实性是两个不同的概念。根本上,信息加密提供的是保密性而非真实性。

40 | - 加密代价大(公钥算法代价更大)。

41 | - 鉴别函数与保密函数的分离能提供功能上的灵活性。

42 | 广播的信息难以使用加密(信息量大)

43 | 某些信息只需要真实性,不需要保密性

44 | ## 消息认证码

45 | 带密钥的hash函数

46 |

47 | 适用于:通信双方基于共享的同一密钥来认证彼此之间交互的信息。

48 |

49 | MAC 函数将密钥和数据块作为输入,产生hash值作为MAC码。

50 |

51 | 设M是变长的消息,K是仅由收发双方共享的密钥,则M的MAC由如下的函数C生成:MAC = C~k~(M )

52 | 这里的C~k~(M )是定长的。发送者每次将MAC附加到消息中,接收者通过重新计算MAC来对消息进行认证。

53 | 如果收到的MAC与计算得出的MAC相同,则接收者可以认为:

54 | - 消息未被更改过

55 | - 消息来自与他共享密钥的发送者

56 |

57 | MAC函数类似于加密函数,主要区别在于MAC 函数不需要可逆性,而加密函数必须是可逆的,因此认证函数比加密函数更不易破解。

58 |

59 | 因为收发双方共享相同的密钥,上述过程只提供认证而不提供保密,也不能提供数字签名

60 | ### MAC的基本用法

61 |

62 |

63 |

64 | #### HMAC简介

65 | ash函数用来构造MAC:HMAC为其中之一

66 | # 散列函数:

67 | ## 概念

68 | 散列函数 (Hash Functions):一个散列函数以一个变长的报文作为输入,并产生一个定长的散列码,有时也称报文摘要,作为输出。

69 |

70 | 散列函数(又称杂凑函数)是对不定长的输入产生定长输出的一种特殊函数:h = H(M)

71 | 其中M是变长的消息

72 | h=H(M)是定长的散列值或称为消息摘要。

73 |

74 | 散列函数H是公开的,散列值在信源处被附加在消息上,接收方通过重新计算散列值来保证消息未被篡改。

75 |

76 | 由于函数本身公开,传送过程中对散列值需要另外的加密保护(如果没有对散列值的保护,篡改者可以在修改消息的同时修改散列值,从而使散列值的认证功能失效)。

77 | ## 散列函数的基本用法:消息认证

78 |

79 |

80 | ## 散列函数的基本用法:数字签名

81 |

82 |

83 | ## 散列函数的基本用法:其他应用

84 | 单向口令文件

85 |

86 | 入侵检测和病毒检测

87 |

88 | 构建随机函数或伪随机函数

89 |

90 | ## 两个简单的Hash函数

91 | 分组对应位异或

92 | 移位分组对应位异或

93 | ## Hash函数的安全需求(重点)

94 | 散列函数的目的是为文件、消息或其他的分组数据产生“指纹”。用于消息认证的散列函数H必须具有如下性质:

95 | 1. 输入长度可变:H能用于任何大小的数据分组

96 | 2. 输出长度固定:H都能产生定长的输出

97 | 3. 效率:对于任何给定的x,H(x)要相对易于计算

98 | 4. 抗原像攻击:对任何给定的散列码h,寻找x使得H(x)=h在计算上不可行

99 | 5. 抗第二原像攻击:对任何给定的分组x,寻找不等于x的y,使得H(x)=H(y)在计算上不可行(弱抗冲突)

100 | 6. 抗强抗攻击:寻找任何的(x,y),使得H(x)=H(y)在计算上不可行(强抗冲突)

101 | 7. 伪随机性:H的输入输出满足伪随机性测试标准

102 |

103 | ### 散列(Hash)函数的安全性需求

104 | Oscar以一个x开始。首先他计算Z=h(x),并企图找到一个x’满足h(x’)=h(x)。若他做到这一点,x‘也将为有效。为防止这一点,要求函数h具有无碰撞特性。

105 |

106 | - 定义1(弱无碰撞),散列函数h称为是弱无碰撞的,是指对给定消息x∈X,在计算上几乎找不到不等于x的x’∈X,使h(x)=h(x’)。

107 |

108 | - 定义2(强无碰撞),散列函数h被称为是强无碰撞的,是指在计算上几乎不可能找到任意的相异的x,x’,使得h(x)=h(x’)。

109 | 注:强无碰撞自然含弱无碰撞!

110 |

111 | 前两条要求具有实用性

112 | 第2条和第3条是单向性质,即给定消息可以产生一个散列码,而给定散列码不可能产生对应的消息

113 | 第4条性质是保证一个给定的消息的散列码不能找到与之相同的另外的消息,即防止伪造

114 | 第6条是对已知的生日攻击方法的防御能力。

115 |

116 | ### 散列函数的生日攻击

117 | 假定使用64位的散列码,是否安全?

118 |

119 | 如果采用传输加密的散列码和不加密的报文M,对手需要找到M ',使得H(M')=H(M),以便使用替代报文来欺骗接收者。

120 | 一种基于生日悖论的攻击可能做到这一点。

121 |

122 | 生日问题:一个教室中,最少应有多少学生,才使至少有两人具有相同生日的概率不小于1/2?

123 |

124 | 生日问题:

125 | 假定一年按365天计算。每人生日在一年365天中的任何一天是等可能的,即都等于1/365

126 | 他们生日各不相同的概率为:

127 | 365\*364\*363\*…\*(365-n+1)/365~n~

128 | 因而,n个人中至少有两个人生日相同的概率为:

129 | P = 1 - 365\*364\*363\*…*(365-n+1)/365~n~

130 | 若要使P≥0.5,n = 23即可,在64人的班级中,“至少两人生日相同”的概率为0.997(n=46,p>=94.15%)

131 |

132 |

133 | 给定一个散列函数,有n个可能的输出(m位),输出值为H(x),如果H有k个随机输入,k必须为多大才能使至少存在一个输入y使得H(y)=H(x)的概率大于0.5。

134 | 对单个y,H(y) = H(x)的概率为1/n,H(y) ≠ H(x)的概率为1-(1/n)。

135 | 如果产生k个随机值y,他们之间两两不等的概率等于每个个体不匹配概率的乘积,即[1-(1/n)]^k^。

136 | 这样,至少有一个匹配的概率为1-[1-(1/n)]^k^≈1-[1-(k/n)]=k/n。要概率等于0.5,只需k=n/2=2^m-1^。

137 | 对长度为m位的散列码,共有2^m^个可能的散列码,若要使任意的x,y 有H(x)=H(y)的概率为0.5,只需k=2^m/2^。

138 |

139 | ## 散列函数的结构

140 | 由Merkle于1989年提出

141 | Ron Rivest于1990年提出MD4

142 | 几乎被所有hash函数使用

143 |

144 |

145 | 具体做法:

146 | 把原始消息M分成一些固定长度的块Y~i~

147 | 最后一块padding并使其包含消息M长度

148 | 设定初始值CV~0~

149 | 重复使用压缩函数f,CV~i~ = f(CV~i-1~,Y~i-1~)

150 | 最后一个CV~i~为hash值

151 |

152 | ## MD5算法、SHA算法

153 | ### MD5简介

154 | Merkle于1989年提出hash function模型

155 | Ron Rivest于1990年提出MD4

156 | 1992年, MD5 (RFC 1321) developed by Ron Rivest at MIT

157 | MD5把数据分成512-bit块

158 | MD5的hash值是128-bit

159 | 在最近数年之前,MD5是最主要的hash算法

160 | 美国标准SHA-1以MD5的前身MD4为基础

161 | 该算法以一个任意长度的报文作为输入,产生一个128bit的报文摘要作为输出。输入是按512bit的分组进行处理的。

162 | #### [MD5算法](https://blog.csdn.net/Caoyang_He/article/details/89431923)

163 | #### MD5小结

164 | MD5使用小数在前

165 | Dobbertin在1996年找到了两个不同的512-bit块,它们在MD5计算下产生相同的hash

166 | MD5不是足够安全的

167 | MD5在线查询破解

168 | http://www.md5.org.cn/

169 | http://www.cmd5.com/

170 | http://md5jiami.51240.com/

171 | MD5的32位和16位加密算法

172 | MD5通常是32位的编码,而在不少地方会用到16位的编码。16位就是从32位MD5散列中把中间16位提取出来。

173 | admin 的摘要:

174 | 16位:7a57a5a743894a0e

175 | 32位:21232f297a57a5a743894a0e4a801fc3

176 |

177 | ### SHA简介

178 |

179 | SHA-512逻辑

180 | 步骤1 附加填充位:消息长为模1024与896同余

181 | 步骤2 附加长度:最后128位:128位无符号整数表明消息的长度

182 | 初始化Hash缓冲区:Hash函数的中间结果和最终结果保存在512位的缓冲区中,缓冲区用8个64位寄存器(a,b,c,d,e,f,g,h)

183 | 以1024位的分组(128个字节)为单位处理消息

184 | 输出

185 |

186 | #### [SHA1算法](https://blog.csdn.net/Caoyang_He/article/details/89431966)

187 |

188 | #### SHA Summary

189 | - Applications of cryptographic hash functions

190 | Message authentication

191 | Digital signatures

192 | Other applications

193 |

194 | - Requirements and security

195 | Security requirements for cryptographic hash functions

196 | Brute-force attacks

197 | Cryptanalysis

198 |

199 | - Hash functions based on cipher block chaining

200 |

201 | - Secure hash algorithm (SHA)

202 | SHA-512 logic

203 | SHA-512 round function

204 |

205 | - SHA-3

206 | The sponge construction

207 | The SHA-3 Iteration Function f

208 | # 数据签名体制

209 | 数字签名(Digital Signature)是一种防止源点或终点抵赖的鉴别技术。

210 |

211 | 消息认证(Message authentication)保护双方之间的数据交换不被第三方侵犯,但它并不保证双方自身的相互欺骗。

212 |

213 | 假定A发送一个认证的信息给B,双方之间的争议可能有多种形式:

214 | B伪造一个不同的消息,但声称是从A收到的。

215 | A可以否认发过该消息,B无法证明A确实发了该消息。

216 |

217 | 例如:股票交易指令亏损后抵赖。

218 |

219 |

220 |

221 | ## 数字签名原理

222 | ### 一个数字签名至少应满足以下几个条件:

223 | 依赖性:数字签名必须是依赖于要签名报文的比特模式(类似于笔迹签名与被签文件的不可分离性)

224 | 唯一性:数字签名必须使用对签名者来说是唯一的信息,以防伪造和否认

225 | 可验证:数字签名必须是在算法上可验证的

226 | 抗伪造:伪造一个数字签名在计算上不可行,无论是通过以后的数字签名来构造新报文,还是对给定的报文构造一个虚假的数字签名(类似笔迹签名不可模仿性)

227 | 可用性:数字签名的产生、识别和证实必须相对简单,并且其备份在存储上是可实现的

228 | ### 数字签名的类别:

229 | 以方式分:

230 | 直接数字签名direct digital signature

231 | 仲裁数字签名arbitrated digital signature

232 |

233 | 以安全性分

234 | 无条件安全的数字签名

235 | 计算上安全的数字签名

236 |

237 | 以可签名次数分

238 | 一次性的数字签名

239 | 多次性的数字签名

240 | ## 数字签名算法

241 | ### 普通数字签名算法

242 | #### RSA

243 |

244 | A的公钥私钥对{KUa||KRa}

245 | A对消息M签名: SA=EKRa(M)

246 | 问题:

247 | 速度慢

248 | 信息量大

249 | 第三方仲裁时必须暴露明文信息

250 | hash函数的无碰撞性保证了签名的有效性

251 |

252 | ##### 签名与加密

253 | 签名提供真实性(authentication)、加密提供保密性(confidentiality)

254 | “签名+加密”提供“真实性+保密性”

255 | 两种实现方式: (A→B)

256 | 1. 先签名,后加密: E~KUb~{M||Sig~A~(M)}

257 | 2. 先加密,后签名: {E~KUb~(M)||Sig~A~(E~KUb~(M))}

258 |

259 | 方式2的问题:

260 | 发生争议时,B需要向仲裁者提供自己的私钥

261 | 安全漏洞:攻击者E截获消息,把Sig~A~(E~KUb~(M))换成Sig~E~(E~KUb~(M)),让B以为该消息来自E

262 | 保存信息多:除了M,Sig~A~(E~KUb~(M)),还要保存E~KUb~(M)

263 | ∵KUb可能过期

264 | #### EIGamal

265 | EIGamal签名方案由T.ElGamal于1985年提出,其变体用于DSS中,其安全性依赖于有限域上离散对数的困难性上。

266 | 构造参数:

267 | 全局参数,p:一个大素数,g:Z~p~中乘法群Z~p~\*的一个生成元。

268 | 私钥参数,x:用户的私钥,x∈Z~p~\*

269 | 公钥参数,y:用户的公钥,y=g^x^ mod p

270 | 算法中常还使用一个随机数k

271 | ##### EIGamal签名方案签名过程

272 | 给定要签名的明文M:

273 | 生成一个随机数k,k∈Zp\*

274 | 计算r:r = g^k^ mod p

275 | 计算s:s = (H(M) – xr)k^-1^ mod p – 1,到此,签名结果为(r,s)

276 | 把消息和签名结果(M,r,s)发给接收者

277 |

278 | ##### EIGamal签名方案认证过程

279 | 取得发送方的公钥y;

280 | 预查合法性:若1≤r≤p-1,继续;否则,签名不合法

281 | 计算v1:v1=y^r^r^s^ mod p;

282 | 计算v2:v2=g^H(M)^ mod p;

283 | 比较v1和v2 :如果v1=v2,表示签名有效;否则,无效

284 |

285 | ##### EIGamal签名方案证明:

286 | 先对s进行处理,有:

287 | S = (H(M) – xr)k^-1^ mod p – 1

288 | ks = (H(M) – xr)k^-1^k mod p – 1 = (H(M) – xr) mod p – 1

289 | H(M) = xr+ks mod p – 1

290 | 考察认证过程中的等式v2 = gH(M) mod p

291 | v2 = g xr+ks mod ( p-1) mod p = (g x)r(g k)s mod p

292 | v2 = yrrs mod p

293 | 因为v2 = v1所以该算法成立

294 | #### DSS/DSA

295 | 数字签名标准

296 | 美国国家标准与技术研究所(NIST)公布的联邦信息标准FIPS186,称为数字签名算法(DSA)。

297 |

298 | FIPS186-3的最新版本包括三个算法

299 | DSA

300 | 基于RSA的数字签名算法RSA-PSS

301 | 椭圆曲线的数字签名算法ECDSA

302 |

303 | 与RSA不同,DSA算法是一种密钥方案,但不能用于加密或密钥交换。DSA的安全性建立在离散对数的困难性上。

304 |

305 | 全局公开密钥分量

306 | p:素数,其中2^L-1^盲变换->签名->接收者->逆盲变换

363 |

364 | 盲签名协议:

365 | 采用分割-选择(Cut - and - Choose)技术,可以使签名者B知道他签署的是哪方面的信息,但是还保留盲签名的特征

366 | 例:反间谍人员化名的签名

367 | 反间谍组织的成员身份保密,甚至机构头目也不知道。机构头目还要给每个成员一个签字文件,文件的内容是:持有该文件的**人具有外交豁免权。

368 | 文件中必须使用反间谍组织的成员的化名,另外机构头目也不能对任意的文件签名。假定成员为A,机构头目是签名者B

369 | ## 特殊的数字签名算法

370 |

371 | # PGP

372 | 作者:Phil Zimmermann

373 | 提供可用于电子邮件和文件存储应用的保密与鉴别服务。

374 | 支持版本多。PGP支持各种系统平台和不同商业版本。

375 | 选择众所周知的算法,避免算法的安全性争议。如公钥加密包括RSA、DSS、Diffie-Hellman,对称加密包括CAST-128、IDEA、3DES、AES,以及SHA-1散列算法。

376 | 适用性强,既可用于机构,也可用于个人。

377 | 可自主使用,不由政府或标准化组织所控制。

378 |

379 | ## PGP安全服务

380 | 数字签名:DSS/SHA或RSA/SHA

381 | 消息加密:CAST-128或IDEA或3DES + Diffie-Hellman或RSA

382 | 数据压缩:ZIP

383 | 邮件兼容:Radix 64转换

384 |

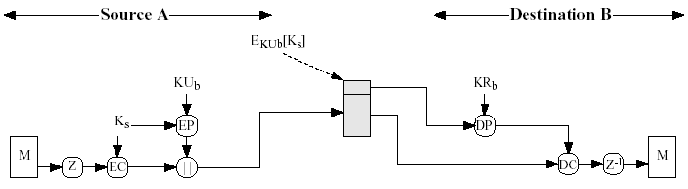

385 | ## PGP运行流程

386 | K~s~:session key

387 | K~Ra~、 K~Ua~:用户A的私钥和用户A的公钥

388 | EP、DP:公钥加密和公钥解密

389 | EC、DC:常规加密和常规加密

390 | H:散列函数

391 | Z:用ZIP算法数据压缩

392 | R64:用radix64转换到ASCII格式

393 |

394 | 1. 认证

395 |

396 | 说明:

397 | 1、 SHA-1生成消息的160的HASH码

398 | 2、SHA-1和RSA结合提供了一个高效的数字签名方案

399 | 3、DSS/SHA-1可选替代方案。

400 |

401 | 3. 加密

402 | 发送方

403 | 生成消息M并为该消息生成一个随机数作为会话密钥。

404 | 用会话密钥加密M( CAST-128、IDEA或3DES )

405 | 用接收者的公钥加密会话密钥(RSA)并与消息M结合

406 | 接收方

407 | 用自己的私钥解密恢复会话密钥

408 | 用会话密钥解密恢复消息M

409 |

410 | 加密:保密与鉴别同时运用

411 |

412 |

413 | 3. 数据压缩

414 | 压缩的位置:发生在签名后、加密前。

415 | 压缩之前生成签名:

416 | 验证时无须压缩

417 | 压缩算法的多样性

418 | 在加密前压缩:压缩的报文更难分析

419 | 对邮件传输或存储都有节省空间的好处。

420 |

421 | 4. E-mail兼容性

422 | 加密后是任意的8位字节,很多邮件系统需要ASCII正文组成的块,需要转换到ASCII格式。

423 | Radix64将3字节输入转换到4个ASCII字符,并带CRC校验,属盲目转换(即输入流即使是ASCII,算法也会将其转换)

424 | 5. 分段与重组

425 | Email常常受限制于最大消息长度(一般限制在最大50000字节)

426 | 更长的消息要进行分段,每一段分别邮寄。

427 | PGP自动分段并在接收时自动恢复。

428 | 签名只需一次,在第一段中。

429 |

430 | ## PGP消息的传送与接收

431 |

432 |

433 | ## 发送消息的格式

434 |

435 |

436 | ## PGP密钥需求

437 | PGP使用四种类型的密钥:一次性会话的常规密钥,公钥,私钥,基于口令短语的常规密钥。

438 |

439 | 这些密钥存在三种独立需求:

440 | 需要一种生成不可预知的会话密钥的手段

441 | 需要某种手段来标识具体的密钥。

442 | 一个用户拥有多个公钥/私钥对。(更换,分组)

443 |

444 | 每个PGP实体需要维护一个文件保存其公钥私钥对,和一个文件保存通信对方的公钥。

445 |

446 | ## 会话密钥的生成

447 | 以CAST-128为例。

448 |

449 | 128位的随机数是由CAST-128自己生成的。输入包括一个128位的密钥和两个64位的数据块作为加密的输入。使用CFB方式,CAST-128产生两个64位的加密数据块,这两个数据块的结合构成128位的会话密钥。

450 |

451 | 作为明文输入的两个64位数据块,是从一个128位的随机数流中导出的。这些数基于用户的键盘输入的。键盘输入时间和内容用来产生随机流。因此,如果用户以他通常的步调敲击任意键,将会产生合理的随机性。

452 |

453 |

454 | ## 密钥标识符

455 | 一个用户有多个公钥/私钥对时,接收者如何知道发送者是用了哪个公钥来加密会话密钥?

456 | 将公钥与消息一起传送。(浪费空间)

457 | 将一个标识符与一个公钥关联。对一个用户来说做到一一对应。(管理上带来负担)

458 | PGP给每个公开密钥指定KeyID, KeyID由公开密钥的最低64比特组成, 包括64个有效位:(K~Ua~ mod 2^64^)

459 | PGP数字签名同样也需要KeyID。

460 |

461 | ## 密钥环

462 | KeyID对于PGP非常关键。

463 | 两个keyID包含在任何PGP消息中,提供保密与鉴别功能。

464 | 需要一种系统化的方法存储和组织这些key以保证使用。

465 |

466 | PGP在每一个节点上提供一对数据结构:

467 | 存储该节点拥有的公钥/私钥对;(私钥环)

468 | 存储本节点知道的其他用户的公钥;(公钥环)

469 |

470 | ## 私有密钥环

471 | 时间戳:密钥对生成的日期/时间;

472 | 密钥ID:公开密钥的低64位

473 | 私有密钥:密钥对的私有部分(该字段加密)

474 | 用户ID:该字段的典型值是用户的邮件地址,用户也可为每个密钥对选择不同的名字

475 |

476 |

477 |

478 | ## 公开密钥环

479 | UserID:公钥的拥有者。多个UserID可以对应一个公钥。

480 | 公钥环可以用UserID或KeyID索引。

481 |

482 |

483 | ## PGP —报文传输过程

484 | 签名:

485 | 从私钥环中得到私钥,利用userid作为索引

486 | PGP提示输入口令短语,恢复私钥

487 | 构造签名部分

488 |

489 | 加密:

490 | PGP产生一个会话密钥,并加密消息

491 | PGP用接收者userid从公钥环中获取其公钥

492 | 构造消息的会话密钥部分

493 |

494 |

495 |

496 | ## PGP —报文接收过程

497 | 解密消息

498 | PGP用消息的会话密钥部分中的KeyID作为索引,从私钥环中获取私钥

499 | PGP提示输入口令短语,恢复未加密的私钥

500 | PGP恢复会话密钥,并解密消息

501 |

502 | 验证消息

503 | 用消息的签名部分中的KeyID作为索引,从公钥环中获取发送者的公钥

504 | PGP恢复被传输过来的消息摘要

505 | PGP对于接收到的消息作摘要,并与上一步的结果作比较

506 |

507 |

508 | ## 公钥管理问题

509 | 由于PGP重在广泛地在正式或非正式环境下应用,没有建立严格的公钥管理模式。

510 | 如果A的公钥环上有一个从BBS上获得B发布的公钥,但已被C替换,这是就存在两条通道。C可以向A发信并冒充B的签名,A以为是来自B;A与B的任何加密消息C都可以读取。

--------------------------------------------------------------------------------

/信息安全/信息安全(四)——公私钥密码体制.md:

--------------------------------------------------------------------------------

1 | # 公钥算法和对称钥算法区别

2 |

3 | ## 对称加密的优点

4 |

5 | 速度快,处理量大,适用于对应用数据的直接加密。

6 | 加密密钥长度相对较短,如40比特~256比特。

7 | 可构造各种加密体制,如产生伪随机数,HASH函数等。

8 |

9 | ## 对称加密的缺点

10 |

11 | 密钥在双方都要一致、保密,传递较难。

12 | 大型网络中密钥量大,难以管理,一般需要TTP(KDC)。

13 | 密钥需要经常更换

14 | 数字签名的问题:传统加密算法无法实现抗抵赖的需求。

15 | ## 公钥加密的优点

16 |

17 | 只有秘密钥保密,公开钥公开。

18 | 密钥生命周期相对较长。

19 | 许多公钥方案可以产生数字签名机制。

20 | 在大型网络上,所需的密钥相对较少。

21 |

22 | ## 公钥加密的缺点

23 |

24 | 速度慢,处理量少,适用于密钥交换。

25 | 密钥长度相对较长。

26 | 安全性没有得到理论证明。

27 |

28 | # 公钥算法的思想

29 |

30 | ## 公钥密码体制的起源

31 |

32 | 1976年,Standford Uni. Diffie博士和其导师Hellman 在IEEE Trans. on IT 上发表划时代的文献:

33 | W.Diffie and M.E.Hellman, New Directrions in Cryptography, IEEE Transaction on Information Theory, V.IT-22.No.6, Nov 1976, PP.644-654

34 | 这一体制的出现为解决计算机信息网中的安全提供了新的理论和技术基础,被公认为现代够公钥密码学诞生的标志。

35 | 1978年,MIT三位数学家R.L.Rivest,A.Shamir和L.Adleman 发明了一种用数论构造双钥体制的方法,称作MIT体制,后来被广泛称之为RSA体制。

36 |

37 |

38 | ## 公钥密码体制的基本原理

39 | ### 公钥算法基于数学函数而不是基于替换和置换

40 | 使用两个独立的密钥

41 | 公钥密码学的提出是为了解决两个问题:

42 | 密钥的分配

43 | 数字签名

44 |

45 | ### 基本思想和要求

46 | 用户拥有自己的密钥对(K~U~,K~R~),即(公开密钥,私有密钥)

47 | 公钥K~U~公开,私钥K~R~保密 A->B:Y=EKUb(X)

48 | B:DK~Rb~(Y)= DK~Rb~(EK~Ub~(X))=X

49 |

50 | ### 公钥体制的主要特点

51 | - 加密和解密能力分开

52 | - 多个用户加密的消息只能由一个用户解读,(用于公共网络中实现保密通信)

53 | - 只能由一个用户加密消息而使多个用户可以解读(可用于认证系统中对消息进行数字签字)。

54 | - 无需事先分配密钥

55 | - 密钥持有量大大减少

56 | - 提供了对称密码技术无法或很难提供的服务:如与哈希函数联合运用可生成数字签名,可证明的安全伪随机数发生器的构造,零知识证明等

57 | ### 基本思想和要求

58 | - 涉及到各方:发送方、接收方、攻击者

59 | - 涉及到数据:公钥、私钥、明文、密文

60 | - 公钥算法的条件:

61 | - 产生一对密钥是计算可行的

62 | - 已知公钥和明文,产生密文是计算可行的

63 | - 接收方利用私钥来解密密文是计算可行的

64 | - 对于攻击者,利用公钥来推断私钥是计算不可行的

65 | - 已知公钥和密文,恢复明文是计算不可行的

66 | - (可选)加密和解密的顺序可交换

67 |

68 | ### 如何设计一个公钥算法

69 | - 公钥和私钥必须相关,而且从公钥到私钥不可推断

70 | 必须要找到一个难题,从一个方向走是容易的,从另一个方向走是困难的

71 | 如何把这个难题跟加解密结合起来

72 | - 一个实用的公开密钥方案的发展依赖于找到一个陷阱门单向函数。

73 |

74 | ### 陷门单向函数

75 | - 单向陷门函数是满足下列条件的函数f:

76 | (1)给定x,计算y=fk(x)是容易的;

77 | (2)给定y,计算x使x=fk-1(y)是不可行的。

78 | (3)存在k,已知k时,对给定的任何y,若相应的x存在,则计算x使fk-1(y)是容易的。

79 | ### 非对称密钥加密的原理

80 | - 使用数学上的理论;

81 | - 数学上某些复杂的计算问题:正向计算容易,反向计算困难。计算机不可能在有效的时间内算出反向结果(从而不可能破解密码)。

82 | - 例如:

83 | - 计算两个大数的乘积,非常容易。

84 | - 分解一个很大的数(如200多位)非常困难,假如这个大数只含有两个非常大的素数(各100多位)作为因子。

85 | - 背包问题

86 | - 大整数分解问题(The Integer Factorization Problem, RSA体制)

87 | - 二次剩余问题

88 | - 模n的平方根问题

89 | - 离散对数问题:

90 | - 有限域的乘法群上的离散对数问题(The Discrete Logarithm Problem, ELGamal体制)

91 | - 定义在有限域的椭圆曲线上的离散对数问题(The Elliptic Curve Discrete Logarithm Problem,类比的ELGamal体制)

92 |

93 | ### 公钥密钥的应用范围

94 | 加密/解密

95 | 数字签名(身份鉴别)

96 | 密钥交换

97 |

98 | # Diffie-Hellman密钥协商协议

99 | ## Diffie-Hellman密钥交换算法

100 | 允许两个用户可以安全地交换一个秘密信息,用于后续的通讯过程

101 |

102 | 算法的安全性依赖于计算离散对数的难度

103 |

104 | ## Diffie-Hellman算法

105 | 1) 双方选择素数p以及p的一个原根a

106 | 2) 用户A选择一个随机数X~a~ < p,计算Y~a~=a^Xa^ mod p

107 | 3) 用户B选择一个随机数X~b~ < p,计算Y~b~=a^Xb^ mod p

108 | 4) 每一方保密X值,而将Y值交换给对方

109 | 5) 用户A计算出 K=Y~b~X~a~ mod p

110 | 6) 用户B计算出 K=Y~a~X~b~ mod p

111 | 7) 双方获得一个共享密钥(a^XaXb^mod p)

112 | 注:素数p以及p的原根a可由一方选择后发给对方

113 | ## Diffie-Hellman算法例:

114 | 密钥交换基于素数q = 97和97的一个原根,在这里是a = 5。A和B分别选择秘密密钥X~a~ = 36和X~b~ = 58。每人计算其公开密钥如下:

115 | Y~a~ = 536 = 50 mod 97

116 | Y~b~ = 558 = 44 mod 97

117 | 在他们交换了公开密钥以后,每人计算共享的秘密密钥如下:

118 | A : K = (Y~b~)X~a~ mod 97 = 4436 = 75 mod 97

119 | B : K = (Y~a~)X~b~ mod 97 = 5058 = 75 mod 97

120 | 从{50,44}出发,攻击者要计算出75很不容易

121 |

122 | # RSA算法的数学原理

123 | ## RSA密码体制的建立:

124 | ### 产生密钥对

125 | 1、选择两个大素数p,q, p ≠q (p、q 私有,选定)

126 | 2、计算n=pq(n<2^1024^ ) (n 公开,计算出)

127 | 3、选择整数e,使得gcd(e,Φ(n))=1 (e公开,选定的)

128 | 4、计算d ≡ e^-1^ mod Φ(n) (d保密,计算得出的)

129 | ### 公钥: KU={e,n}, 私钥: KR={d,n}

130 | ### 使用

131 | 加密: 明文M1)是素数,如果p的因子只有±1,±p。

177 | 若满足下面2个条件,则称c是两个整数a、b的最大公因子,表示为c=gcd(a, b)。

178 | ① c是a的因子也是b的因子,即c是a、b的公因子。

179 | ② a和b的任一公因子,也是c的因子。

180 | 如果gcd(a,b)=1,则称a和b互素。

181 |

182 | ### 模运算:

183 | 设n是一正整数,a是整数,如果用n除a,得商为q,余数为r,用a mod n表示余数r。

184 | 如果(a mod n)=(b mod n),则称两整数a和b模n同余,记为a≡b mod n。

185 | 称与a模n同余的数的全体为a的同余类,记为[a],称a为这个同余类的表示元素。

186 | 注意: 如果a≡0(mod n),则n|a。

187 |

188 | 同余有以下性质:

189 | ① 若n|(a-b),则a≡b mod n。

190 | ② (a mod n)≡(b mod n),则a≡b mod n。

191 | ③ a≡b mod n,则b≡a mod n。

192 | ④ a≡b mod n,b≡c mod n,则a≡c mod n。

193 |

194 | 求余数运算(简称求余运算)a mod n将整数a映射到集合{0,1, …,n-1},称求余运算在这个集合上的算术运算为模运算

195 | 模运算有以下性质:

196 | [(a mod n)+(b mod n)] mod n = (a+b) mod n

197 | [(a mod n)- (b mod n)] mod n = (a-b) mod n

198 | [(a mod n)×(b mod n)] mod n = (a×b) mod n

199 |

200 | 费马(Fermat)定理:

201 | p素数,a是整数且不能被p整除,则:ap-1 ≡ 1 mod p

202 | 例:a = 7,p = 19,则a^p-1^ = 7^18^ ≡ 1 mod p

203 |

204 | 欧拉(Euler)函数Φ(n):

205 | Φ(n)表示小于n且与n互素的正整数个数。例:Φ(6) = 2

206 | p是素数,Φ(p) = p-1 。例:Φ(7) = 6

207 | 若n的因子分解为n=∏Piai, ai>0,Pi互不相同,则Φ(n) = ΦPiaiΦ(1-1/Pi)

208 | 若gcd(m,n) = 1,则Φ(mn) = Φ(m)Φ(n),特别地,若pφq,且都是素数,φ(pq)=(p-1)(q-1)。如: φ(21) = 12 = φ(3)× φ(7) = 2×6

209 |

210 | Euler定理:

211 | 若a与n为互素的正整数,则a^φ(n)^ ≡ 1 mod n

212 | 例:a=3,n=10,φ(10)=4,3^4^=81 ≡ 1 mod 10

213 | Euler定理的等价形式:

214 | a^φ(n)+1^ ≡ a mod n

215 | 推论: 若n=pq, p≠q都是素数, k是任意整数,则

216 | mkφ(n) + 1=mk(p-1)(q-1)+1 ≡ m mod n, 对任意0≤m≤n

217 |

218 | 原根(Primitive root)

219 | Euler定理表明:对两个互素的整数a,n

220 | a^φ(n)^ ≡ 1 mod n

221 | 定义:存在最小正整数m≤φ(n) (m|φ(n)),使得a^m^ ≡ 1 mod n,若对某个a,m=φ(n),则称a是n的一个原根

222 |

223 | #### 离散对数

224 | 若a是素数p的一个原根,则对任意整数b,b≠0 mod p,存在唯一的整数i, 1≤i≤(p-1),使得:b ≡ a^i^ mod p,i称为b以(a mod p)的指数(离散对数),记作ind~a,p~(b)。

225 | 两个性质:

226 | ind~a,p~(xy) = [ind~a,p~(x)+ind~a,p~(y)] mod φ(p)

227 | ind~a,p~(xr) = [r x ind~a,p~(x)] mod φ(p)

228 | 离散对数的计算:y ≡ g^x^ mod p,

229 | 已知g,x,p,计算y是容易的

230 | 已知y,g,p,计算x是困难的

--------------------------------------------------------------------------------

/操作系统/第一章 操作系统引论/第一章 操作系统引论.md:

--------------------------------------------------------------------------------

1 | # 一.操作系统引论

2 | ## 1.操作系统的目标和功能

3 | ### 目标

4 | * 方便性

5 | * 有效性

6 | * 提高系统资源利用率

7 | * 提高系统吞吐量

8 | * 可扩充性

9 | * 开放性

10 | ### 作用

11 | * OS作为用户与计算机硬件系统之间的接口

12 | * 命令方式

13 | * 系统调用方式

14 | * 图标–窗口方式

15 | * OS实现了对计算机资源的抽象

16 | ## 2.操作系统的发展过程

17 | ### 未配置操作系统的计算机系统

18 | * 人工操作方式

19 | * > 用户独占全机 CPU等待人工操作 严重降低了计算机资源的利用率

20 |

21 | * 脱机输入/输出(Off–Line I/O)方式

22 | * > 减少了CPU的空闲时间 提高了I/O速度 效率仍然不理想

23 |

24 | ### 单道批处理系统

25 | ### 多道批处理系统

26 | > 1.资源利用率高

27 | > 2.系统吞吐量大

28 | > 3.平均周转时间长

29 | > 4.无交互能力

30 |

31 | * (宏观并行,微观串行)

32 | ### 分时系统

33 | > 特征:

34 | > 1.多路性

35 | > 2.独立性

36 | > 3.及时性

37 | > 4.交互性

38 |

39 | ### 实时系统

40 | ### 集群系统–超算~云计算

41 | ### 微机操作系统的发展

42 | ## 3.操作系统的基本特征

43 | ### 1.并发concurrence

44 | * 区别并行和并发

45 | * > 并行性是指两个或多个事件在同一时刻发生→宏观并行,微观并行

46 | * > 并发性是指两个或多个事件在同一时间间隔内发生→宏观并行,微观串行

47 |

48 | * 并发是进程宏观一起运行,微观上交替运行,而并行是指同时运行

49 | * 引入进程

50 | * > 进程是指在系统中能独立运行并作为资源分配的基本单位,它是由一组机器指令,数据和堆栈等组成的,是一个能独立运行的活动实体

51 |

52 | ### 2.共享sharing

53 | * 1.互斥共享方式

54 | * 2.同时访问方式

55 | * 并发和共享是多用户(多任务)OS的两个最基本的特征。它们又是互为存在的条件

56 | ### 3.虚拟virtual

57 | * 时分复用技术

58 | * 空分复用技术

59 | ### 4.异步asynchronism

60 | ## 4.操作系统的主要功能

61 | ### 1.处理机管理功能

62 | * 进程控制

63 | * 进程同步

64 | * 进程互斥方式

65 | * 进程同步方式(协同)

66 | * 进程通信

67 | * 调度

68 | * 作业调度

69 | * 进程调度

70 | ### 2.存储器管理功能

71 | * 内存分配

72 | * 静态分配

73 | * 动态分配

74 | * 内存保护

75 | * 地址映射

76 | * 内存扩充

77 | ### 3.设备管理功能

78 | * 缓冲管理

79 | * 设备分配

80 | * 设备处理

81 | * 设备处理程序又称设备驱动程序

82 | ### 4.文件管理功能

83 | * 文件存储空间的管理

84 | * 目录管理

85 | * 文件的读写管理和保护

86 | ### 5.操作系统与用户之间的接口

87 | * 用户接口

88 | * 程序接口

89 | ### 6.现代操作系统的新功能

90 | * 系统安全

91 | * 网络的功能和服务

92 | * 支持多媒体

93 | ## 5.OS结构设计

94 | ### 传统操作系统结构

95 | * 无结构操作系统

96 | * 模块化OS

97 | * 分层式结构OS

98 | ### 微内核os结构

99 | * 客户/服务器模式

100 | * 面对对象的程序设计

101 |

102 | *XMind: ZEN - Trial Version*

--------------------------------------------------------------------------------

/操作系统/第一章 操作系统引论/第一章 操作系统引论.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第一章 操作系统引论/第一章 操作系统引论.png

--------------------------------------------------------------------------------

/操作系统/第一章 操作系统引论/第一章操作系统引论.xmind:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第一章 操作系统引论/第一章操作系统引论.xmind

--------------------------------------------------------------------------------

/操作系统/第七章 文件管理/第七章 文件管理.md:

--------------------------------------------------------------------------------

1 | # 第七章:文件管理

2 | ## 数据项

3 | ### 基本数据项

4 | ### 组合数据项

5 | ## 记录

6 | ### 记录是一组相关数据项的集合,用于描述一个对象在某个方面的属性

7 | ## 文件

8 | ### 文件类型

9 | ### 文件长度

10 | ### 文件的物理位置

11 | ### 文件的建立时间

12 | ## 文件操作

13 | ### 创建文件

14 | ### 删除文件

15 | ### 读文件

16 | ### 写文件

17 | ### 设置文件读写的位置

18 | ## 文件的逻辑结构

19 | ### 顺序文件

20 | ### 记录寻址

21 | ### 索引文件

22 | ### 索引顺序文件

23 | ### 直接文件和哈希文件

24 | ## 文件目录

25 | ### 文件控制块(FCB)

26 | * 文件名+inode(属性)

27 | ### 简单的文件目录

28 | * 单级文件目录

29 | * 查找慢

30 | * 不允许重名

31 | * 不便于实现文件共享

32 | * 两级文件目录

33 | * 提高检索速度,从M*N到M+N

34 | ### 树形结构目录

35 | * 路径名

36 | * “..”是父目录

37 | * “/”是根目录

38 | * 区别绝对路径和相对路径(../.../.../1/2/3/)

39 | ## 文件共享

40 | ### 有向无循环图(DAG)

41 | ### 利用符号链接实现文件共享

42 | * 实际上就是“快捷方式”

43 | ## 文件保护

44 |

45 | *XMind: ZEN - Trial Version*

--------------------------------------------------------------------------------

/操作系统/第七章 文件管理/第七章 文件管理.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第七章 文件管理/第七章 文件管理.png

--------------------------------------------------------------------------------

/操作系统/第七章 文件管理/第七章文件管理.xmind:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第七章 文件管理/第七章文件管理.xmind

--------------------------------------------------------------------------------

/操作系统/第三章 处理机调度与死锁/第三章 处理机调度与死锁.md:

--------------------------------------------------------------------------------

1 | # 第三章:处理机调度与死锁

2 | ## 处理机调度算法的目标

3 | ### 处理机调度算法的共同目标

4 | * 资源利用率:CPU的利用率=CPU有效工作时间/(CPU有效工作时间+CPU空闲等待时间)

5 | * 公平性

6 | * 平衡性

7 | * 策略强制执行

8 | ### 批处理系统的目标

9 | * 平均周转时间短

10 | * 系统吞吐量高

11 | * 处理机利用率高

12 | ### 分时系统的目标

13 | * 响应时间快

14 | * 均衡性

15 | ### 实时系统目标

16 | * 截止时间的保证

17 | * 可预测性

18 | ### 处理机调度的层次

19 | * 高级调度(作业调度)

20 | * 分时系统无需作业调度,因为需要交互

21 | * 批处理系统需要作业调度

22 | * 中级调度(和挂起有关)

23 | * 低级调度(进程调度)

24 | * 进程调度是最基本的调度,任何操作系统都有进程调度。

25 | * 低级调度的三个基本机制

26 | * 排队器

27 | * 分派器

28 | * 上下文切换

29 | * 进程调度方式

30 | * 非抢占方式

31 | * 抢占方式

32 | * 优先权原则

33 | * 短进程优先原则

34 | * 时间片原则

35 | * 进程调度的任务

36 | * 保存处理机的现场信息

37 | * 按某种算法选取进程

38 | * 把处理器分配给进程

39 | * 进程调度的算法

40 | * 优先级调度算法

41 | * 优先级调度算法的类型

42 | * 非抢占式优先级调度算法

43 | * 等当前进程执行完以后,再执行另一个优先权最高的进程

44 | * 这种调度算法主要用于批处理系统中;也可用于某些对实时性要求不严的实时系统中。

45 | * 抢占式优先级调度算法

46 | * 不等当前进程结束,直接抢处理机

47 | * 常用于要求比较严格的实时系统中, 以及对性能要求较高的批处理和分时系统中。

48 | * 优先级的类型

49 | * 静态优先级

50 | * 优先权是在创建进程时确定的,且在进程的整个运行期间保持不变。一般地,优先权是利用某一范围内的一个整数来表示的,例如,0~7或0~255中的某一整数, 又把该整数称为优先数。

51 | * 可以参考BIOS系统中设置boot的优先级

52 | * 动态优先级

53 | * 在创建进程时所赋予的优先权,是可以随进程的推进或随其等待时间的增加而改变的,以便获得更好的调度性能。

54 | * 轮转调度算法

55 | * 基本原理:在轮转(RR)法中,系统根据FCFS策略,将所有的就绪进程排成一个就绪队列,并可设置每隔一定时间间隔(如30ms)即产生一次中断,激活系统中的进程调度程序,完成一次调度,将CPU分配给队首进程,令其执行

56 | * 进程切换时机

57 | * 时间片未用完,进程完成

58 | * 时间片到,进程未完成

59 | * 时间片大小的确定

60 | * 太小利于短作业,增加系统切换开销

61 | * 太长就退化为FCFS算法

62 | * 一般选择: q略大于一次交互所需要的时间,使大多数进程在一个时间片内完成

63 | * 一般来说,平均周转时间将比SJF长,但是有较好的响应时间

64 | * 多队列调度算法

65 | * 多级反馈队列调度算法

66 | * 调度机制

67 | * 设置多个就绪队列

68 | * 每个队列都采用FCFS算法

69 | * 按照队列优先级调度,在第n队列中采取按时间片轮转的方式运行

70 | * 调度算法的性能

71 | * 对于终端型用户,由于作业小,感觉满意

72 | * 对于短批处理作业用户,周转时间也较小

73 | * 长批处理作业用户,也能够得到执行

74 | * 基于公平原则的调度算法

75 | * 保证调度算法

76 | * 公平分享调度算法

77 | ## 作业与作业调度

78 | ### 作业

79 | * 作业不仅包含程序和数据,还配有一份作业说明书,系统根据说明书对程序的运行进行控制。批处理系统是以作业为单位从外存掉入内存的。

80 | ### 作业控制块JCB

81 | * 为每个作业设置一个JCB,保存了对作业管理调度的全部信息。是作业存在的标志。

82 | ### 作业步

83 | * 作业步,每个作业都必须经过若干相对独立,有相互关联的顺序步骤才能得到结果。每一个步骤就是一个作业步。

84 | ### 作业运行的三个阶段

85 | * 收容阶段

86 | * 运行阶段

87 | * 完成阶段

88 | ### 作业运行的三个状态

89 | * 后备状态

90 | * 运行状态

91 | * 完成状态

92 | ### 作业调度的主要任务

93 | * 接纳多少个作业

94 | * 接纳哪些作业

95 | ### 先来先服务(first–come first–served,FCFS)调度算法

96 | * 比较有利于长作业,而不利于短作业。

97 | * 有利于CPU繁忙的作业,而不利于I/O繁忙的作业。

98 | ### 短作业优先(short job first,SJF)的调度算法

99 | * 优点

100 | * 比FCFS改善平均周转时间和平均带权周转时间,缩短作业的等待时间;

101 | * 提高系统的吞吐量;

102 | * 缺点

103 | * 必须预知作业的运行时间

104 | * 对长作业非常不利,长作业的周转时间会明显地增长

105 | * 在采用SJF算法时,人–机无法实现交互

106 | * 该调度算法完全未考虑作业的紧迫程度,故不能保证紧迫性作业能得到及时处理

107 | ### 优先级调度算法(priority–scheduling algorithm,PSA)

108 | ### 高响应比优先调度算法(Highest Response Ratio Next,HRRN)

109 | * 原理

110 | * 在每次选择作业投入运行时,先计算此时后备作业队列中每个作业的响应比RP然后选择其值最大的作业投入运行

111 | * 优先权=(等待时间+要求服务时间)/要求服务时间=响应时间/要求服务时间=1+等待时间/要求服务时间

112 | * 特点

113 | * 如果作业的等待时间相同,则要求服务的时间愈短,其优先权愈高,因而类似于SJF算法,有利于短作业

114 | * 当要求服务的时间相同时,作业的优先权又决定于其等待时间,因而该算法又类似于FCFS算法

115 | * 对于长时间的优先级,可以为随等待时间的增加而提高,当等待时间足够长时,也可获得处理机

116 | ## 实时调度(HRT和SRT任务)

117 | ### 实现实时调度的基本条件

118 | * 提供必要信息

119 | * 就绪时间

120 | * 开始截止时间和完成截止时间

121 | * 处理时间

122 | * 资源要求

123 | * 优先级

124 | * 系统处理能力强

125 | * ∑(Ci/Pi)≤1

126 | * N个处理机:∑(Ci/Pi)≤N

127 | * 采用抢占式调度机制

128 | * 具有快速切换机制

129 | * 对中断的快速响应能力

130 | * 快速的任务分派能力

131 | ### 实时调度算法的分类

132 | * 非抢占式调度算法

133 | * 非抢占式轮转调度算法

134 | * 非抢占式优先调度算法

135 | * 抢占式调度算法

136 | * 基于时钟中断的抢占式优先级调度算法

137 | * 立即抢占的优先级调度算法

138 | ### 最早截止时间优先EDF(Earliest Deadline First)算法

139 | * 根据任务的开始截至时间来确定任务的优先级

140 | * 截至时间越早,优先级越高

141 | * 非抢占式调度方式用于非周期实时任务

142 | * 抢占式调度方式用于周期实时任务

143 | ### 最低松弛度优先LLF(Least Laxity First)算法

144 | * 类似EDF

145 | * 算法根据任务紧急(或松弛)的程度,来确定任务的优先级。任务的紧急程度愈高,为该任务所赋予的优先级就愈高, 以使之优先执行。

146 | * 松弛度例子

147 | * 例如,一个任务在200ms时必须完成,而它本身所需的运行时间就有100ms,因此,调度程序必须在100 ms之前调度执行,该任务的紧急程度(松弛程度)为100 ms

148 | ### 优先级倒置(Priority inversion problem)

149 | * 优先级倒置的形成

150 | * 高优先级进程被低优先级进程延迟或阻塞。

151 | * 优先级倒置的解决方法

152 | * 简单的:假如进程P3在进入临界区后P3所占用的处理机就不允许被抢占

153 | * 实用的:建立在动态优先级继承基础上的

154 | ## 死锁概述

155 | ### 资源问题

156 | * 可重用性资源

157 | * 计算机外设

158 | * 消耗性资源

159 | * 数据,消息

160 | * 可抢占性资源

161 | * 不引起死锁

162 | * CPU,内存

163 | * 不可抢占性资源

164 | * 光驱,打印机

165 | ### 计算机系统中的死锁

166 | * 竞争不可抢占性资源引起死锁

167 | * 竞争可消耗资源引起死锁

168 | * 进程推进顺序不当引起死锁

169 | ### 死锁的定义,必要条件和处理方法

170 | * 定义:如果一组进程中的每一个进程都在等待仅由该进程中的其他进程才能引发的事件,那么该组进程是死锁的

171 | * 产生死锁的必要条件

172 | * 互斥条件

173 | * 请求和保存条件

174 | * 不可抢占条件

175 | * 循环等待条件

176 | * 如果每个资源只有一个实例,则环路等待条件是死锁存在的充分必要条件

177 | * 处理死锁的方法

178 | * 预防死锁

179 | * 静态方法,在进程执行前采取的措施,通过设置某些限制条件,去破坏产生死锁的四个条件之一,防止发生死锁。

180 | * 预防死锁的策略

181 | * 破坏"请求和保存"条件

182 | * 第一种协议

183 | * 所有进程在开始运行之前,必须一次性地申请其在整个运行过程中所需的全部资源

184 | * 优点:简单,易行,安全

185 | * 缺点

186 | * 资源被严重浪费,严重地恶化了资源的利用率

187 | * 使进程经常会发生饥饿现象

188 | * 第二种协议

189 | * 它允许一个进程只获得运行初期所需的资源后,便开始运行。进程运行过程中再逐步释放已分配给自己的,且已用毕的全部资源,然后再请求新的所需资源

190 | * 破坏"不可抢占"条件

191 | * 当一个已经保存了某些不可被抢占资源的进程,提出新的资源请求而不能得到满足时,它必须释放已经保持的所有资源,待以后需要时再重新申请

192 | * 破坏"循环等待"条件

193 | * 对系统所以资源类型进行线性排序,并赋予不同的序号

194 | * 例如令输入机的序号为1,打印机序号为2,磁盘机序号为3等。所有进程对资源的请求必须严格按资源序号递增的次序提出。

195 | * 避免死锁

196 | * 动态的方法,在进程执行过程中采取的措施,不需事先采取限制措施破坏产生死锁的必要条件,而是在进程申请资源时用某种方法去防止系统进入不安全状态,从而避免发生死锁。如银行家算法

197 | * 避免死锁的策略

198 | * 系统安全状态

199 | * 安全状态

200 | * 某时刻,对于并发执行的n个进程,若系统能够按照某种顺序如来为每个进程分配所需资源,直至最大需求,从而使每个进程都可顺利完成,则认为该时刻系统处于安全状态,这样的序列为安全序列

201 | * 安全状态之例

202 | * 由安全状态向不安全状态的转换

203 | * 利用银行家算法避免死锁

204 | * 含义:每一个新进程在进入系统时,它必须申明在运行过程中,可能需要每种资源类型的最大单元数目,其数目不应超过系统所拥有的资源总量。当进程请求一组资源时,系统必须首先确定是否有足够的资源分配给该进程。若有,再进一步计算在将这些资源分配给进程后,是否会使系统处于不安全状态。如果不会,才将资源分配给它,否则让进程等待

205 | * 银行家算法中的数据结构

206 | * 可用资源向量 Available[m]:m为系统中资源种类数,Available[j]=k表示系统中第j类资源数为k个。

207 | * 最大需求矩阵 Max[n,m]:n为系统中进程数,Max[i,j]=k表示进程i对j类资源的最大需求数为中k。

208 | * 分配矩阵 Allocation[n,m]:它定义了系统中每一类资源当前已分配给每一进程资源数, Allocation[i,j] = k表示进程i已分得j类资源的数目为k个。

209 | * 需求矩阵 Need[n,m]:它表示每个进程尚需的各类资源数,Need[i,j]=k 表示进程i 还需要j类资源k个。Need[i,j]=Max[i,j] - Allocation[i,j]

210 | * 银行家算法

211 | * 安全性算法

212 | * 银行家算法之例

213 | * 解题

214 | * 矩阵

215 | * 列表

216 | * 检测死锁

217 | * 死锁的检测与解除

218 | * 死锁的检测

219 | * 资源分配图

220 | * 简化步骤

221 | * 选择一个没有阻塞的进程p

222 | * 将p移走,包括它的所有请求边和分配边

223 | * 重复步骤1,2,直至不能继续下去

224 | * 死锁定理

225 | * 若一系列简化以后不能使所有的进程节点都成为孤立节点

226 | * 检测时机

227 | * 当进程等待时检测死锁 (其缺点是系统的开销大)

228 | * 定时检测

229 | * 系统资源利用率下降时检测死锁

230 | * 死锁检测中的数据结构

231 | * 死锁的解除

232 | * 抢占资源

233 | * 终止(或撤销)进程

234 | * 终止进程的方法

235 | * 终止所有死锁进程

236 | * 逐个终止进程

237 | * 代价最小

238 | * 进程的优先级的大小

239 | * 进程已执行了多少时间,还需时间

240 | * 进程在运行中已经使用资源的多少,还需多少资源

241 | * 进程的性质是交互式还是批处理的

242 | * 付出代价最小的死锁解除算法

243 | * 是使用一个有效的挂起和解除机构来挂起一些死锁的进程

244 | * 解除死锁

245 |

246 | *XMind: ZEN - Trial Version*

--------------------------------------------------------------------------------

/操作系统/第三章 处理机调度与死锁/第三章 处理机调度与死锁.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第三章 处理机调度与死锁/第三章 处理机调度与死锁.png

--------------------------------------------------------------------------------

/操作系统/第三章 处理机调度与死锁/第三章处理机调度与死锁.xmind:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第三章 处理机调度与死锁/第三章处理机调度与死锁.xmind

--------------------------------------------------------------------------------

/操作系统/第二章 进程的描述与控制/第二章 进程的描述与控制.md:

--------------------------------------------------------------------------------

1 | # 第二章进程的描述与控制

2 | ## 前驱图和程序执行

3 | ## 程序并发执行

4 | ### 程序的并发执行

5 | ### 程序并发执行时的特征

6 | * 间断性

7 | * 失去封闭性

8 | * 不可再现性

9 | ## 进程的描述

10 | ### 进程的定义

11 | * 进程是程序的一次执行

12 | * 进程是一个程序及其数据在处理机上顺序执行时所发生的活动

13 | * 进程是具有独立功能的程序在一个数据集合上运行的过程,它是系统进行资源分配和调度的一个独立单位

14 | ### 进程的特征

15 | * 动态性

16 | * 并发性

17 | * 独立性

18 | * 异步性

19 | ### 从操作系统角度分类

20 | * 系统进程

21 | * 用户进程

22 | ### 进程和程序的区别

23 | * 进程是动态概念,而程序则是静态概念

24 | * 程序是指令的有序集合,永远存在;进程强调是程序在数据集上的一次执行,有创建有撤销,存在是暂时的;

25 | * 进程具有并发性,而程序没有

26 | * 进程可创建其他进程,而程序并不能形成新的程序

27 | * 进程是竞争计算机资源的基本单位,程序不是

28 | ### 进程和程序的联系

29 | * 进程是程序在数据集上的一次执行

30 | * 程序是构成进程的组成部分,一个程序可对应多个进程,一个进程可包括多个程序

31 | * 进程的运行目标是执行所对应的程序

32 | * 从静态看,进程由程序、数据和进程控制块(PCB)组成

33 | ### 进程的基本状态及转换

34 | * 进程的三种基本状态

35 | * 就绪状态ready

36 | * 执行状态running

37 | * 阻塞状态block

38 | * 三种基本状态的转换

39 | * 创建状态和终止状态

40 | * 五状态进程模型

41 | * 注意

42 | * 阻塞态->运行态和就绪态->阻塞态这二种状态转换不可能发生

43 | ### 挂起操作和进程状态的转换

44 | * 挂起和阻塞的区别

45 | * 挂起操作的目的

46 | * 终端用户的需要: 修改、检查进程

47 | * 父进程的需要:修改、协调子进程

48 | * 对换的需要:缓和内存

49 | * 负荷调节的需要:保证实时任务的执行

50 | * 关键图

51 | ### 进程管理中的数据结构

52 | * 进程控制块PCB的作用

53 | * 作为独立运行基本单位的标志

54 | * 能实现间断性运行方式

55 | * 提供进程管理所需要的信息

56 | * 提供进程调度所需要的信息

57 | * 实现与其他进程的同步与通信

58 | * 进程控制块的信息

59 | * 进程标识符

60 | * 外部标识符PID

61 | * 内部标识符(端口)

62 | * 处理机状态

63 | * 通用寄存器

64 | * 指令计数器

65 | * 程序状态字PSW

66 | * 用户栈指针

67 | * 进程调度信息

68 | * 进程状态

69 | * 进程优先级

70 | * 进程调度所需的其他信息

71 | * 事件

72 | * 进程控制信息

73 | * 程序和数据的地址

74 | * 进程同步和通信机制

75 | * 资源清单

76 | * 链接指针

77 | * 进程控制块的组织方式

78 | * 线性方式

79 | * 链接方式

80 | * 索引方式

81 | ## 进程控制

82 | ### 操作系统内核

83 | * 两大功能

84 | * 支撑功能

85 | * 中断管理

86 | * 时钟管理

87 | * 原语操作

88 | * 进程的管理,由若干原语(primitive)来执行

89 | * 资源管理功能

90 | * 进程管理

91 | * 存储器管理

92 | * 设备管理

93 | * 状态

94 | * 系统态,管态,内核态

95 | * 用户态,目态

96 | ### 进程的创建

97 | * 进程的层次结构

98 | * 父进程

99 | * 子进程

100 | * 引起创建进程的事件

101 | * 用户登录

102 | * 作业调度

103 | * 提供服务

104 | * 应用请求

105 | * 进程的创建过程

106 | * 1.申请空白PCB

107 | * 2.为新进程分配其运行所需的资源

108 | * 3.初始化进程块PCB

109 | * 4.如果进程就绪队列能够接纳新进程,便将新进程插入就绪队列

110 | * 进程的终止

111 | * 引起进程终止的事件

112 | * 1.正常结束

113 | * 2.异常结束

114 | * 3.外界干预

115 | * 进程的终止过程

116 | * 1.根据被终止进程的标识符

117 | * 进程的阻塞与唤醒

118 | * 引起进程阻塞和唤醒的事件

119 | * 请求系统服务而未满足

120 | * 启动某种操作而阻塞当前进程

121 | * 新数据尚未到达

122 | * 无新工作可做:系统进程

123 | * 进程阻塞过程(自己阻塞自己)

124 | * 进程唤醒过程(系统或其他进程唤醒自己)

125 | * 进程的挂起与激活

126 | * suspend

127 | * active

128 | ### 进程同步

129 | * 基本概念

130 | * 两种形式的制约关系

131 | * 间接相互制约关系

132 | * 互斥——竞争

133 | * 直接相互制约关系

134 | * 同步——协作

135 | * 临界资源

136 | * 分区

137 | * 进入区enter section

138 | * 临界区critical section

139 | * 退出区exit section

140 | * 剩余区remainder section

141 | * 同步机制应遵循的规则

142 | * 1.空闲让进

143 | * 2.忙则等待

144 | * 3.有限等待

145 | * 4.让权等待

146 | * 进程同步机制

147 | * 软件同步机制:都没有解决让权等待,而且部分方法还会产生死锁的情况

148 | * 硬件同步机制

149 | * 关中断

150 | * 利用Test-and-Set指令实现互斥

151 | * 利用swap指令实现进程互斥

152 | * 信号量机制

153 | * 整型信号量

154 | * 记录型信号量

155 | * 由于整型信号量没有遵循让权等待原则,记录型允许负数,即阻塞链表

156 | * AND型信号量

157 | * 信号量集

158 | * 理解:AND型号量的wait和signal仅能对信号施以加1或减1操作,意味着每次只能对某类临界资源进行一个单位的申请或释放。当一次需要N个单位时,便要进行N次wait操作,这显然是低效的,甚至会增加死锁的概率。此外,在有些情况下,为确保系统的安全性,当所申请的资源数量低于某一下限值时,还必须进行管制,不予以分配。因此,当进程申请某类临界资源时,在每次分配前,都必须测试资源数量,判断是否大于可分配的下限值,决定是否予以分配

159 | * 操作

160 | * Swait(S1,t1,d1…Sn,tn,dn)

161 | * Ssignal(S1,d1…Sn,dn)

162 | * 特殊情况

163 | * 经典进程的同步问题

164 | * 生产者–消费者问题

165 | * 哲学家进餐问题

166 | * 读者–写者问题

167 | ## 进程通信

168 | ### 进程通信是指进程之间的信息交换,又称低级进程通信

169 | ### 进程通信的类型

170 | * 共享存储器系统

171 | * 基于共享数据结构的通信方式

172 | * 生产者和消费者

173 | * 基于共享存储区的通信方式

174 | * 高级通信

175 | * 管道通信系统(pipe)

176 | * 高级通信

177 | * 消息传递系统

178 | * 高级通信

179 | * 方式分类

180 | * 直接通信

181 | * 间接通信

182 | * 客服机–服务器系统

183 | ### 消息传递通信的实现方式

184 | * 直接消息传递系统

185 | * 信箱通信

186 | ## 线程的基本概念

187 | ### 线程的引入

188 | * 线程的引入正是为了简化线程间的通信,以小的开销来提高进程内的并发程度

189 | * 多线程并发的不足

190 | * 进程的两个基本属性

191 | * 一个拥有资源的独立单位,可独立分配系统资源

192 | * 一个可独立调度和分派的基本单位,PCB

193 | * 程序并发执行所需付出的时空开销

194 | * 创建进程

195 | * 撤销进程

196 | * 进程切换

197 | * 进程间通信效率低

198 | * 将分配资源和调度两个属性分开

199 | * 线程——作为调度和分派的基本单位

200 | * 进程是系统资源分配的单位,线程是处理器调度的单位

201 | * 线程表示进程的一个控制点,可以执行一系列的指令。通常,和应用程序的一个函数相对应

202 | * 进程分解为线程还可以有效利用多处理器和多核计算机

203 | ### 线程与进程的比较

204 | * 不同点

205 | * 调度的基本单位

206 | * 并发性

207 | * 相似点

208 | * 状态:运行、阻塞、就绪

209 | * 线程具有一定的生命期

210 | * 进程可创建线程,一个线程可创建另一个子线程

211 | * 多个线程并发执行时仍然存在互斥与同步

212 | ### 线程的实现

213 | * 线程的实现方式

214 | * 内核支持线程KST

215 | * 用户级线程ULT

216 | * 组合方式

217 | * 多线程OS中的进程属性

218 | * 进程是一个可拥有资源的基本单位

219 | * 多个线程可并发执行

220 | * 进程已不是可执行的实体

221 | * 线程的状态和线程控制块

222 | * 线程运行的三个状态

223 | * 执行状态

224 | * 就绪状态

225 | * 阻塞状态

226 | * 线程控制块TCB

227 |

228 | *XMind: ZEN - Trial Version*

--------------------------------------------------------------------------------

/操作系统/第二章 进程的描述与控制/第二章 进程的描述与控制.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第二章 进程的描述与控制/第二章 进程的描述与控制.png

--------------------------------------------------------------------------------

/操作系统/第二章 进程的描述与控制/第二章进程的描述与控制.xmind:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第二章 进程的描述与控制/第二章进程的描述与控制.xmind

--------------------------------------------------------------------------------

/操作系统/第五章 虚拟存储器/第五章 虚拟存储器.md:

--------------------------------------------------------------------------------

1 | # 第五章:虚拟存储器

2 | ## 常规存储管理方式的特征

3 | ### 一次性

4 | ### 驻留性

5 | ## 局部性原理

6 | ### 程序在执行时将呈现出局部性特征,即在一较短的时间内,程序的执行仅局限于某个部分,相应地,它所访问的存储空间也局限于某个区域

7 | ### 时间局限性

8 | * 如果程序中的某条指令一旦执行, 则不久以后该指令可能再次执行;如果某数据被访问过, 则不久以后该数据可能再次被访问。产生时间局限性的典型原因,是由于在程序中存在着大量的循环操作

9 | ### 空间局限性

10 | * 一旦程序访问了某个存储单元,在不久之后,其附近的存储单元也将被访问,即程序在一段时间内所访问的地址,可能集中在一定的范围之内,其典型情况便是程序的顺序执行。

11 | ## 定义

12 | ### 指具有请求调入功能和置换功能,能从逻辑上对内存容量加以扩充的一种存储器系统

13 | ## 优点

14 | ### 大程序:可在较小的可用内存中执行较大的用户程序;

15 | ### 大的用户空间:提供给用户可用的虚拟内存空间通常大于物理内存(real memory)

16 | ### 并发:可在内存中容纳更多程序并发执行;

17 | ### 易于开发:不必影响编程时的程序结构

18 | ### 以CPU时间和外存空间换取昂贵内存空间,这是操作系统中的资源转换技术

19 | ## 特征

20 | ### 离散性

21 | * 指在内存分配时采用离散的分配方式,它是虚拟存储器的实现的基础

22 | ### 多次性

23 | * 指一个作业被分成多次调入内存运行,即在作业运行时没有必要将其全部装入,只须将当前要运行的那部分程序和数据装入内存即可。多次性是虚拟存储器最重要的特征

24 | ### 对换性

25 | * 指允许在作业的运行过程中在内存和外存的对换区之间换进、换出。

26 | ### 虚拟性

27 | * 指能够从逻辑上扩充内存容量,使用户所看到的内存容量远大于实际内存容量。

28 | ## 虚拟存储器的实现方式

29 | ### 请求分页存储管理方式

30 | * 硬件

31 | * 请求页表机制

32 | * 格式:页号+物理块号+状态位P+访问字段A+修改位M+外存地址

33 | * 缺页中断机构

34 | * 地址变换机构(过程图很关键)

35 | * 请求分页中的内存分配

36 | * 最小物理块数

37 | * 即能保证进程正常运行所需的最小物理块数

38 | * 内存分配策略

39 | * 固定分配局部置换(国王的大儿子)

40 | * 可变分配全局置换(国王的二儿子)

41 | * 可变分配局部置换(国王的小儿子)

42 | * 物理块分配算法

43 | * 平均分配算法

44 | * 按比例分配算法

45 | * 考虑优先权的分配算法

46 | * 页面调入策略

47 | * 系统应在何时调入所需页面

48 | * 预调页策略(不能实现)

49 | * 请求调页策略(需要才给)

50 | * 系统应该从何处调入这些页面

51 | * 对换区

52 | * 文件区

53 | * 页面调入过程

54 | * 缺页率(出计算题)

55 | ### 请求分段系统

56 | * 硬件

57 | * 请求分段的段表机构

58 | * 缺段中断机构

59 | * 地址变换机构

60 | ## 页面置换算法

61 | ### 抖动的概念

62 | * 即刚被换出的页很快又要被访问,需要将它重新调入,此时又需要再选一页调出

63 | ### 最佳置换算法(需要预知后面进程,所以不能实现)

64 | ### 先进先出页面置换算法(FIFO)

65 | * 选择在内存中驻留时间最久的页面予以淘汰

66 | ### 最近最久未使用置换算法(LRU)Recently

67 | * 寄存器支持

68 | * 特殊的栈结构

69 | ### 最少使用置换算法(LFU)Frequently

70 | ### clock置换算法(对访问位A的判断)

71 | * 改进型——增加对修改位M思维判断

72 | ### 页面缓冲算法(PBA,page buffering algorithm)

73 | * 空闲页面链表

74 | * 修改页面链表

75 |

76 | *XMind: ZEN - Trial Version*

--------------------------------------------------------------------------------

/操作系统/第五章 虚拟存储器/第五章 虚拟存储器.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第五章 虚拟存储器/第五章 虚拟存储器.png

--------------------------------------------------------------------------------

/操作系统/第五章 虚拟存储器/第五章虚拟存储器.xmind:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/donjy/408/cc8c1022d2e310e6a245521b5777aed0a563d4a6/操作系统/第五章 虚拟存储器/第五章虚拟存储器.xmind

--------------------------------------------------------------------------------

/操作系统/第六章 输入输出系统/第六章 输入输出系统.md:

--------------------------------------------------------------------------------

1 | # 第六章:输入输出系统

2 | ## I/O系统的功能,模型和接口

3 | ### I/O系统管理的对象是I/O设备和相应的设备控制器。

4 | ### I/O系统的基本功能

5 | * 隐藏物理设备的细节

6 | * 与设备的无关性

7 | * 提高处理机和I/O设备的利用率

8 | * 对I/O设备进行控制

9 | * 确保对设备的正确共享

10 | * 错误处理

11 | ### I/O软件的层次结构

12 | * 用户层I/O软件

13 | * 设备独立性软件

14 | * 设备驱动程序(厂家开发)

15 | * 中断处理程序

16 | * 硬件

17 | ### I/O系统的分层

18 | * 中断处理程序

19 | * 设备驱动程序

20 | * 设备独立性软件

21 | ### I/O系统接口

22 | * 块设备接口

23 | * 指以数据块为单位来组织和传送数据信息的设备

24 | * 典型的块设备是磁盘、光盘

25 | * 块设备的基本特征

26 | * ①传输速率较高,通常每秒钟为几兆位;

27 | * ②它是可寻址的,即可随机地读/写任意一块;

28 | * ③磁盘设备的I/O采用DMA方式。

29 | * 流设备接口

30 | * 又称字符设备指以单个字符为单位来传送数据信息的设备

31 | * 这类设备一般用于数据的输入和输出,有交互式终端、打印机

32 | * 字符设备的基本特征

33 | * ①传输速率较低;

34 | * ②不可寻址,即不能指定输入时的源地址或输出时的目标地址;

35 | * ③字符设备的I/O常采用中断驱动方式。

36 | * 网络通信接口

37 | * 提供网络接入功能,使计算机能通过网络与其他计算机进行通信或上网浏览。

38 | ## I/O设备和设备控制器

39 | ### 分类

40 | * 使用特性分

41 | * 存储设备

42 | * I/O设备

43 | * 传输速率分

44 | * 低速设备(几字节——几百字节)

45 | * 典型的设备有键盘、鼠标、语音的输入

46 | * 中速设备(数千——数万字节)

47 | * 典型的设备有行式打印机、激光打印机

48 | * 高速设备(数十万——千兆字节)

49 | * 典型的设备有磁带机、磁盘机、光盘机

50 | ### 设备并不是直接与CPU进行通信,而是与设备控制器通信。在设备与设备控制器之间应该有一个接口。

51 | * 数据信号:控制器 ← 设备 ← 控制器

52 | * 传送数据信号,输入、输出bit

53 | * 控制信号: 控制器 → 设备

54 | * 执行读、写操作的信号

55 | * 状态信号:设备当前使用状态

56 | ### 设备控制器

57 | * 主要功能:控制一个或多个I/O设备,以实现I/O设备和计算机之间的数据交换

58 | * 基本功能

59 | * 接收和识别命令

60 | * 控制寄存器、命令译码器

61 | * 数据交换

62 | * 实现CPU与控制器,控制器与设备间的数据交换

63 | * 标识和报告设备的状态

64 | * 地址识别

65 | * 配置地址译码器,识别不同的设备

66 | * 数据缓冲区

67 | * 差错控制

68 | * 设备控制器的组成