├── README.md

└── wpoc

├── 360

├── 360天擎终端安全管理系统getsimilarlist存在SQL注入漏洞.md

├── 360天擎终端安全管理系统loglastsync存在SQL注入漏洞.md

├── 360天擎终端安全管理系统rptsvcsyncpoint存在SQL注入漏洞.md

└── 360新天擎终端安全管理系统信息泄露漏洞.md

├── 1Panel

└── 1Panel面板最新前台RCE漏洞(CVE-2024-39911).md

├── 74CMS

└── CVE-2024-2561.md

├── ACTI

└── ACTI-视频监控images存在任意文件读取漏洞.md

├── AEGON

└── AEGON-LIFEv1.0存在SQL注入漏洞(CVE-2024-36597).md

├── AJ-Report

└── AJ-Report开源数据大屏存在远程命令执行漏洞.md

├── AVCON

├── AVCON-系统管理平台download.action存在任意文件读取漏洞.md

├── AVCON-网络视频服务系统editusercommit.php存在任意用户重置密码漏洞.md

└── avcon综合管理平台SQL注入漏洞.md

├── Acmailer邮件系统

└── Acmailer邮件系统init_ctl存在远程命令执行漏洞.md

├── Adobe ColdFusion

└── Adobe-ColdFusion任意文件读取漏洞CVE-2024-20767.md

├── Adobe-ColdFusion

└── Adobe-ColdFusion任意文件读取漏洞CVE-2024-20767.md

├── Amcrest

└── AmcrestIPCameraWebSha1Account1账号密码泄漏漏洞.md

├── Apache

├── ApachOFBiz

│ └── ApaceOFBizgetJSONuiLabelArray存在服务端请求伪造ssrf漏洞.md

├── Apache ActiveMQ远程命令执行漏洞.md

├── Apache Dubbo 反序列化漏洞(CVE-2023-29234).md

├── Apache Dubbo-admin-authorized-bypass (CNVD-2023-96546).md

├── Apache OFBiz SSRF && 任意配置读取.md

├── Apache OFBiz 身份验证绕过漏洞 (CVE-2023-51467).md

├── Apache Ofbiz XML-RPC RCE漏洞-CVE-2023-49070.md

├── Apache Spark命令执行漏洞(CVE-2023-32007).md

├── Apache Struts2 CVE-2023-50164.md

├── Apache Tomcat存在信息泄露漏洞( CVE-2024-21733).md

├── Apache-ActiveMQ-Jolokia-远程代码执行漏洞-CVE-2022-41678.md

├── Apache-ActiveMQ远程命令执行漏洞.md

├── Apache-CloudStack中的SAML身份验证漏洞(CVE-2024-41107).md

├── Apache-Dubbo-admin-authorized-bypass-(CNVD-2023-96546).md

├── Apache-Dubbo-反序列化漏洞(CVE-2023-29234).md

├── Apache-HertzBeat-SnakeYaml反序列化漏洞(CVE-2024-42323).md

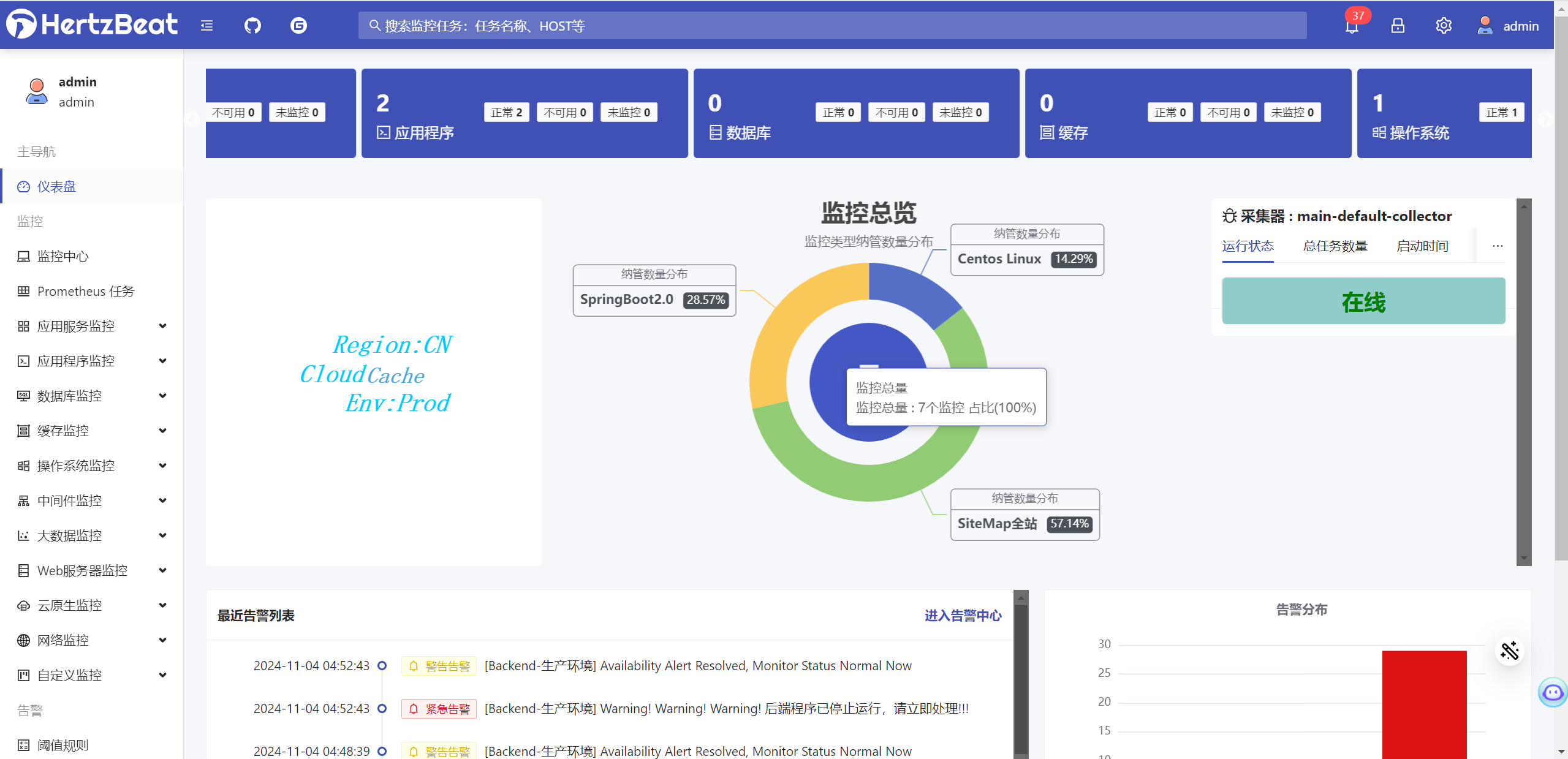

├── Apache-HertzBeat开源实时监控系统存在默认口令漏洞.md

├── Apache-HugeGraph-Server远程代码执行漏洞(CVE-2024-27348).md

├── Apache-Kafka的UI中的远程代码执行CVE-2023-52251.md

├── Apache-OFBiz-SSRF-&&-任意配置读取.md

├── Apache-OFBiz-身份验证绕过漏洞-(CVE-2023-51467).md

├── Apache-OFBiz存在路径遍历导致RCE漏洞(CVE-2024-36104).md

├── Apache-OFBiz授权不当致代码执行漏洞(CVE-2024-38856).md

├── Apache-OFBiz远程代码执行漏洞(CVE-2024-45195).md

├── Apache-Ofbiz-XML-RPC-RCE漏洞-CVE-2023-49070.md

├── Apache-Seata存在Hessian反序列化漏洞(CVE-2024-22399).md

├── Apache-ServiceComb存在SSRF漏洞(CVE-2023-44313).md

├── Apache-Solr身份认证绕过导致任意文件读取漏洞复现(CVE-2024-45216).md

├── Apache-Spark命令执行漏洞(CVE-2023-32007).md

├── Apache-Struts2-CVE-2023-50164.md

├── Apache-Submarine-SQL注入漏洞CVE-2023-37924.md

├── Apache-Tomcat存在信息泄露漏洞(-CVE-2024-21733).md

├── Apache-Tomcat条件竞争致远程代码执行漏洞(CVE-2024-50379).md

├── ApacheAPISIX

│ └── ApacheAPISIX默认密钥漏洞(CVE-2020-13945).md

├── ApacheDruid

│ ├── ApaceDruid存在Log4j远程命令执行漏洞.md

│ ├── ApaceDruid存在任意文件读取漏洞(CVE-2021-36749).md

│ ├── ApaceDruid存在未授权漏洞.md

│ ├── ApaceDruid存在远程代码执行漏洞(CVE-2021-25646).md

│ └── ApaceDruid存在远程命令执行漏洞(CVE-2023-25194).md

├── ApacheSolr

│ └── ApacheSolrVelocity模版注入远程命令执行漏洞(CVE-2019-17558).md

└── Apache_Solr环境变量信息泄漏漏洞(CVE-2023-50290).md

├── Appium Desktop

└── Appium Desktop CVE-2023-2479漏洞.md

├── Appium-Desktop

└── Appium-Desktop-CVE-2023-2479漏洞.md

├── ArcGIS

└── ArcGIS地理信息系统任意文件读取漏洞.md

├── Array VPN

└── Array VPN任意文件读取漏洞.md

├── Array-APV

└── Array-APV应用交付系统ping_hosts存在任意命令执行漏洞.md

├── Array-Networks-APV

└── Array-Networks-APV应用交付系统ping_hosts存在任意命令执行漏洞.md

├── Array-VPN

└── Array-VPN任意文件读取漏洞.md

├── ArrayVPN

└── ArrayVPN存在任意文件读取漏洞.md

├── Arris

└── ArrisTR3300路由器basic_sett存在未授权信息泄露漏洞.md

├── Aruba

└── ArubaOS-RCE漏洞(CVE-2024-26304).md

├── AspCMS

└── AspCMS系统commentList.asp存在SQL注入漏洞.md

├── Atmail

└── Atmail存在SQL注入漏洞.md

├── Aviatrix

└── Aviatrix未授权远程代码执行漏洞(CVE-2024-50603).md

├── Bazarr

└── Bazarr任意文件读取(CVE-2024-40348).md

├── C-Lodop打印服务系统

└── C-Lodop打印服务系统存在任意文件读取漏洞.md

├── CRMEB

├── CRMEB任意文件下载漏洞分析(CVE-2024-52726).md

├── CRMEB开源商城v5.2.2存在sql注入漏洞.md

├── CRMEB开源电商系统orderlist存在SQL注入漏洞.md

└── CRMEB电商系统PublicController.php反序列化漏洞(CVE-2024-6944).md

├── Calibre

├── Calibre任意文件读取漏洞(CVE-2024-6781).md

└── Calibre远程代码执行漏洞(CVE-2024-6782).md

├── Canal

├── Canal存在弱口令漏洞.md

└── Canal存在敏感信息泄露漏洞.md

├── CellinxNVT摄像机

└── CellinxNVT摄像机GetFileContent.cgi任意文件读取漏洞.md

├── Check Point安全网关

└── Check-Point安全网关任意文件读取漏洞(CVE-2024-24919).md

├── Check-Point安全网关

└── Check-Point安全网关任意文件读取漏洞(CVE-2024-24919).md

├── CheckPoint

└── CheckPoint安全网关MyCRL存在任意文件读取漏洞.md

├── Chrome

└── CVE-2023-4357-Chrome-XXE漏洞.md

├── Cisco

├── Cisco IOS XE CVE-2023-20198权限提升漏洞.md

└── Cisco-IOS-XE-CVE-2023-20198权限提升漏洞.md

├── Cleo Harmony

└── Cleo Harmony接口Synchronization存在任意文件读取漏洞.md

├── CloudPanel

├── CloudPanel RCE漏洞 CVE-2023-35885.md

└── CloudPanel-RCE漏洞-CVE-2023-35885.md

├── Cloudlog

├── Cloudlog系统request_form存在SQL注入漏洞.md

└── Cloudlog系统接口delete_oqrs_line未授权SQL注入漏洞.md

├── ClusterControl

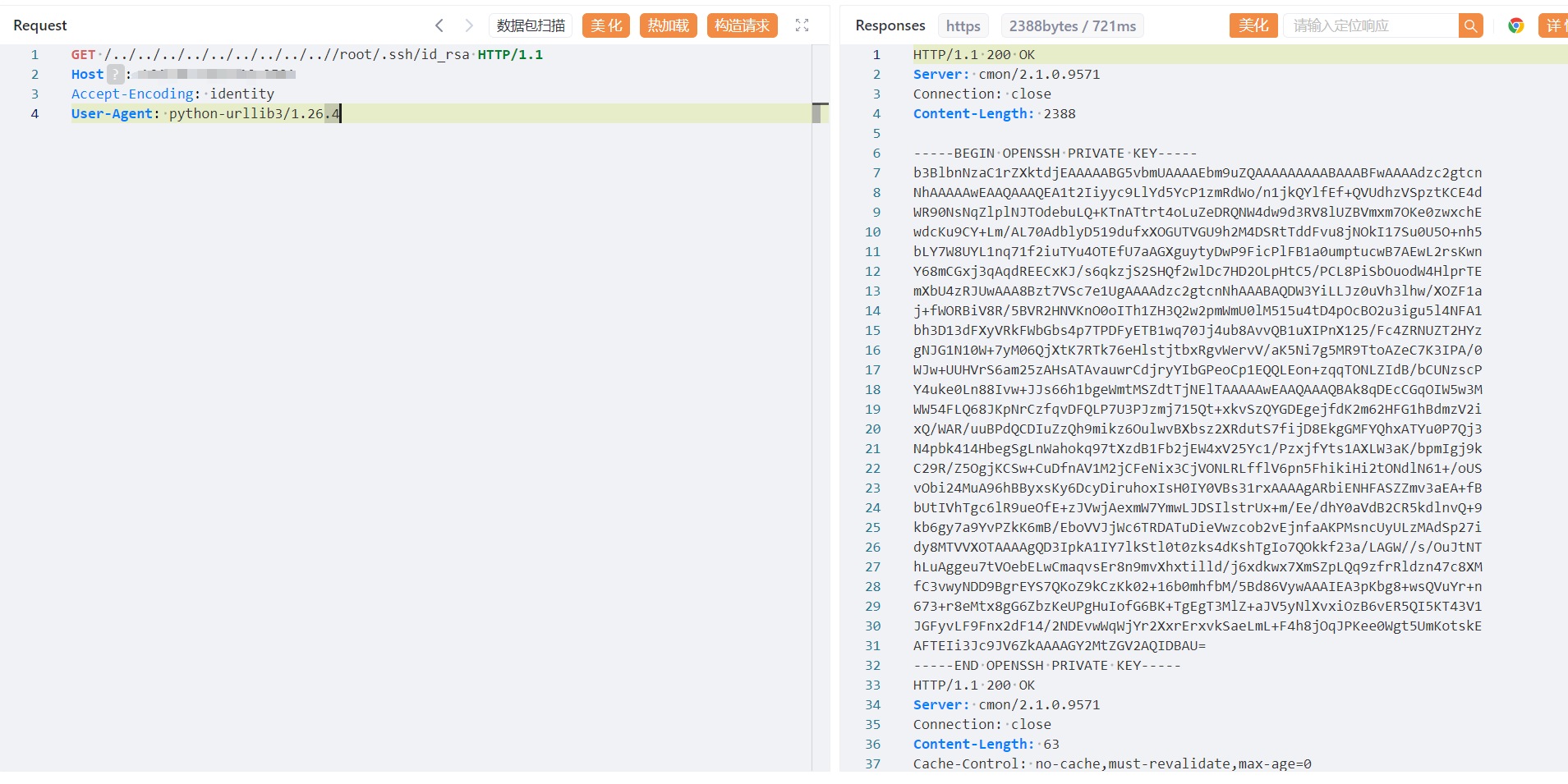

└── ClusterControl存在任意文件读取漏洞.md

├── Cobbler

└── Cobbler存在远程命令执行漏洞(CVE-2021-40323).md

├── Confluence

├── Atlassian Confluence 远程代码执行漏洞(CVE-2023-22527).md

├── Atlassian-Confluence-远程代码执行漏洞(CVE-2023-22527).md

├── Confluence 未授权提权访问漏洞.md

├── Confluence-未授权提权访问漏洞.md

├── Confluence身份认证绕过(CVE-2023-22518).md

└── Confluence远程命令执行漏洞(CVE-2024-21683).md

├── Coremail邮件系统

└── Coremail邮件系统未授权访问获取管理员账密.md

├── Craft

├── Craft CMS远程代码执行漏洞CVE-2023-41892.md

└── Craft-CMS远程代码执行漏洞CVE-2023-41892.md

├── Crestron

├── CrestronHDaj.html存在弱口令漏洞.md

└── CrestronHDaj.html存在账号密码泄漏漏洞.md

├── CrushFTP

├── CrushFTP服务器端模板注入(CVE-2024-4040).md

└── CrushFTP身份验证绕过(CVE-2025-2825).md

├── D-Link

├── D-LINK-DIR-845L接口bsc_sms_inbox.php存在信息泄露漏洞.md

├── D-LINK-DIR-X4860未授权RCE漏洞.md

├── D-LINK-Go-RT-AC750 GORTAC750_A1_FW_v101b03存在硬编码漏洞(CVE-2024-22853).md

├── D-LINK-Go-RT-AC750-GORTAC750_A1_FW_v101b03存在硬编码漏洞(CVE-2024-22853).md

├── D-Link-NAS(CVE-2024-3272&&CVE-2024-3273).md

├── D-Link-NAS接口account_mg存在命令执行漏洞(CVE-2024-10914).md

├── D-Link-NAS接口sc_mgr.cgi存在命令执行漏洞.md

├── D-LinkD-View8JWT认证绕过漏洞.md

├── D-LinkDAR上网行为审计网关importhtml远程命令执行漏洞.md

├── D-LinkDCS监控系统getuser存在密码泄露漏洞.md

├── D-Link_DAR-8000-10上网行为审计网关任意文件上传漏洞(CVE-2023-5154).md

├── D-Link_DAR-8000操作系统命令注入漏洞(CVE-2023-4542).md

└── D-Link下一代防火墙sslvpn_client存在远程命令执行漏洞.md

├── DATAGERRY

└── DATAGERRY REST API 身份验证绕过漏洞(CVE-2024-46627).md

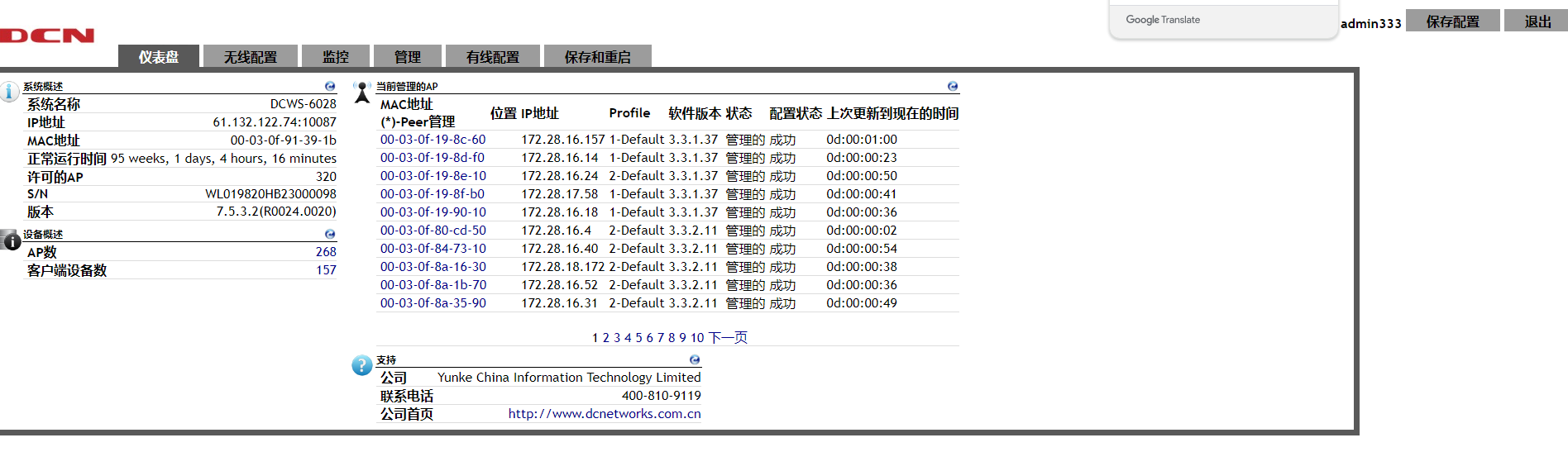

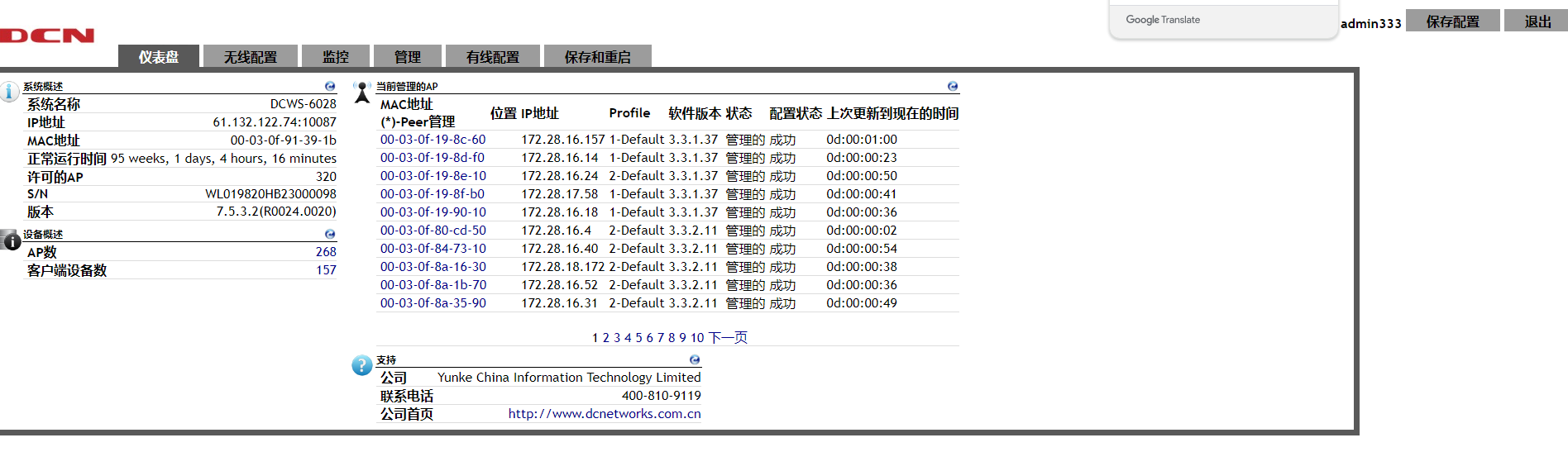

├── DCN

├── DCN有线无线智能一体化控制器WEB管理系统.md

├── DCN防火墙ping.php存在命令执行漏洞.md

└── 神州数码DCN系统接口online_list.php存在任意文件读取漏洞.md

├── DT

└── DT高清车牌识别摄像机存在任意文件读取漏洞.md

├── DVR

└── DVR设备存在敏感信息泄露.md

├── DataEase

└── DataEase存在数据库配置信息暴露漏洞(CVE-2024-30269).md

├── DataGear

└── DataGear数据可视化分析平台存在SpEL表达式注入漏洞(CVE-2024-37759).md

├── Docassemble

└── Docassemble任意文件读取漏洞(CVE-2024-27292).md

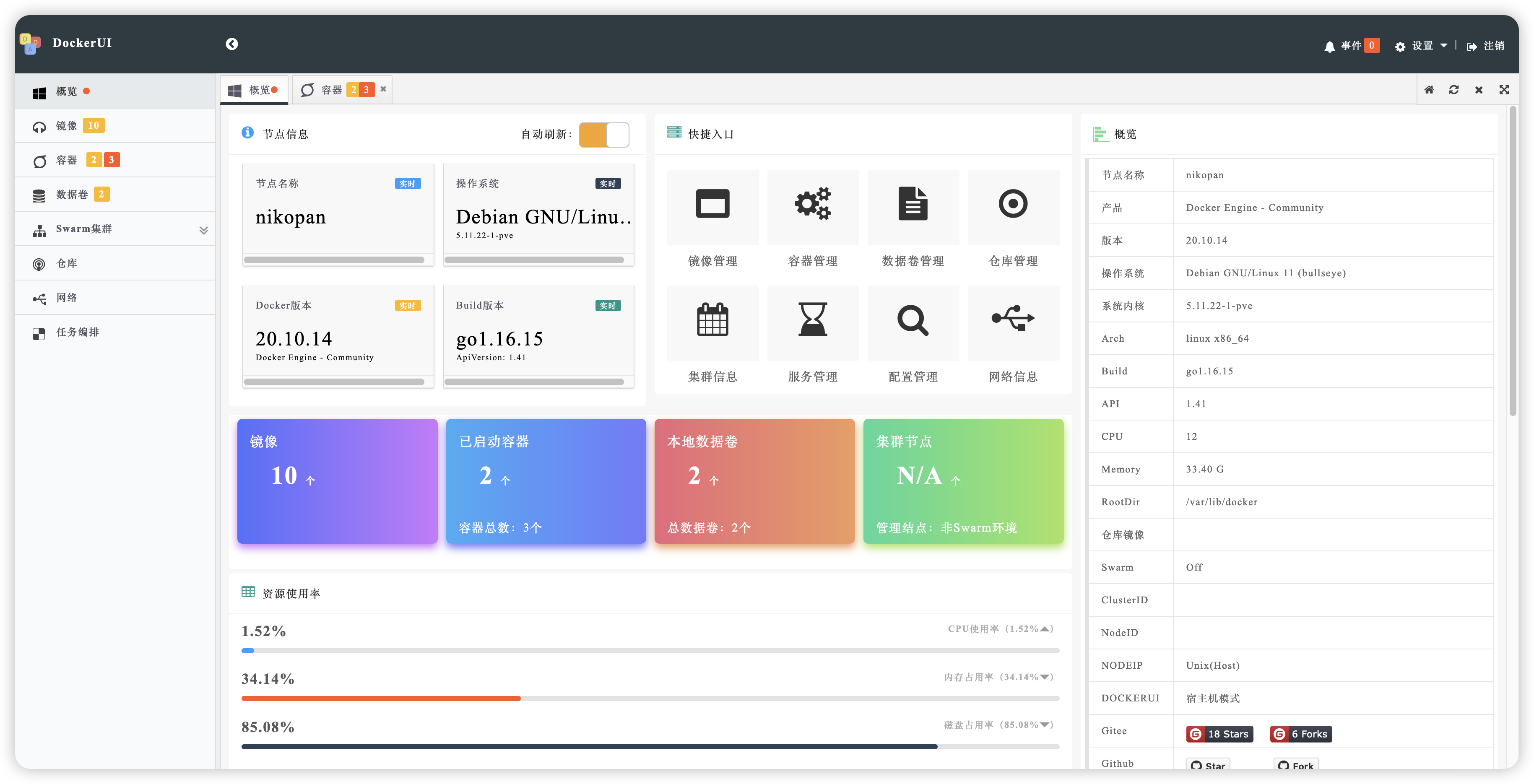

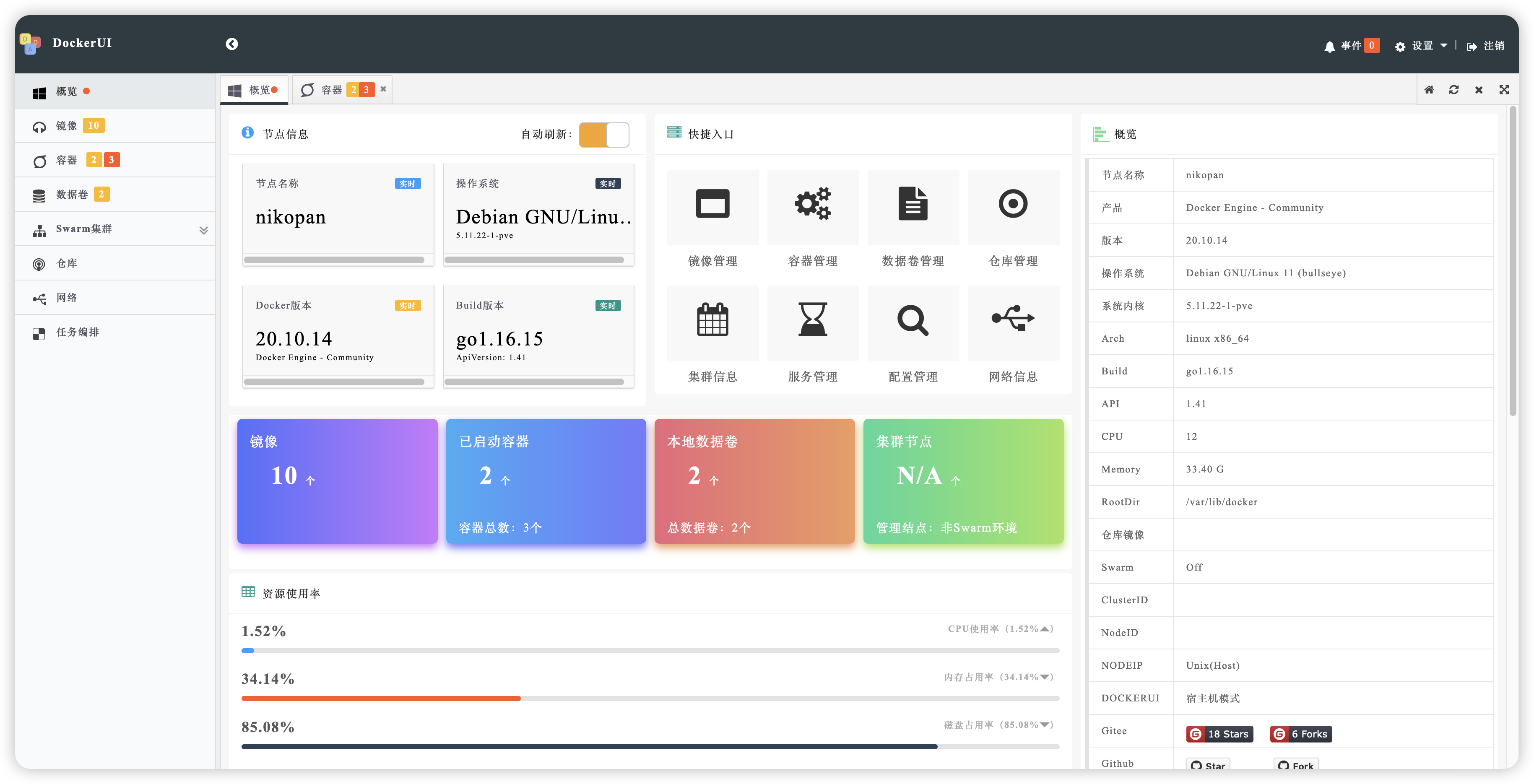

├── DockerUI

└── DockerUI存在弱口令漏洞.md

├── DrayTek

├── DraytekVigor2960路由器mainfunction任意文件读取漏洞.md

└── DraytekVigor2960路由器mainfunction远程命令执行漏洞.md

├── EDU

├── EDU智慧平台PersonalDayInOutSchoolData存在SQL注入漏洞.md

├── EDU某智慧平台ExpDownloadService.aspx任意文件读取漏洞.md

├── 中新天达系统存在任意文件读取漏洞.md

├── 智慧平台SExcelExpErr.ashx存在SQL注入漏洞.md

├── 瑞格智慧心理服务平台NPreenSMSList.asmx存在sql注入漏洞.md

├── 衡水金航

│ └── 金航网上阅卷系统fileUpload任意文件上传漏洞.md

└── 高校人力资源管理系统ReportServer存在敏感信息泄露漏洞.md

├── ELADMIN

└── ELADMIN后台管理系统存在SSRF漏洞.md

├── EOVA

└── EOVA未授权doInit接口存在反序列化漏洞.md

├── EasyCVR

└── EasyCVR视频管理平台taillog任意文件读取漏洞.md

├── EasyCVR视频管理平台

├── EasyCVR 视频管理平台存在用户信息泄露.md

├── EasyCVR-视频管理平台存在用户信息泄露.md

├── EasyCVR视频管理平台taillog任意文件读取漏洞.md

└── EasyCVR视频管理平台存在任意用户添加漏洞.md

├── EduSoho

└── EduSoho教培系统classropm-course-statistics存在任意文件读取漏洞.md

├── Elasticsearch

├── Elasticsearch存在任意文件写入漏洞.md

└── Elasticsearch存在未授权访问导致的RCE.md

├── Elgg

└── elgg-sqli.md

├── Emlog

└── emlog后台插件任意文件上传(CVE-2024-33752).md

├── EnjoyRMIS

└── EnjoyRMIS-GetOAById存在SQL注入漏洞.md

├── Erlang-OTP

└── Erlang-OTP SSH服务器存在rce漏洞.md

├── Exam

└── Exam在线考试系统存在前台任意文件上传漏洞.md

├── EyouCMS

└── EyouCMS文件包含RCE漏洞.md

├── F logic DataCube3

├── F-logic_DataCube3存在SQL注入漏洞(CVE-2024-31750).md

└── F-logic_DataCube3存在任意文件上传漏洞.md

├── F-logic-DataCube3

├── F-logic_DataCube3存在SQL注入漏洞(CVE-2024-31750).md

└── F-logic_DataCube3存在任意文件上传漏洞.md

├── F5-BIG-IP

├── F5 BIG-IP 远程代码执行漏洞(CVE-2023-46747).md

├── F5-BIG-IP-远程代码执行漏洞(CVE-2023-46747).md

└── F5-BIG-IP存在SQL注入漏洞(CVE-2024-26026)&(CVE-2024-21793).md

├── FLIR

├── FLIR-AX8热成像仪applyfirmware存在远程命令执行漏洞.md

├── FLIR-AX8热成像仪download.php存在任意文件读取漏洞.md

├── FLIR-AX8热成像仪palette.php存在远程命令执行漏洞.md

└── FLIR-AX8热成像仪res.php存在远程命令执行漏洞.md

├── FOXCMS黔狐内容管理系统

└── FOXCMS黔狐内容管理系统_远程代码执行漏洞(CVE-2025-29306).md

├── Fastadmin

└── Fastadmin框架存在任意文件读取漏洞.md

├── FortiManager

└── FortiManager身份认证绕过漏洞(CVE-2024-47575).md

├── Fortigate

├── FortigateSSLVPNfgt_lang存在任意文件读取漏洞.md

└── FortinetFortiOSmessage存在xss漏洞.md

├── Fortinet

└── Fortinet-SSL-VPN-CVE-2024-21762.md

├── Fortra

├── Fortra FileCatalyst Workflow远程代码执行漏漏洞(CVE-2024-25153).md

└── Fortra-FileCatalyst-Workflow远程代码执行漏漏洞(CVE-2024-25153).md

├── GB28181摄像头管理平台

├── GB28181摄像头管理平台WVP视频平台存在弱口令漏洞.md

├── GB28181摄像头管理平台WVP视频平台存在接口文档信息泄露漏洞.md

└── GB28181摄像头管理平台WVP视频平台存在敏感信息泄露漏洞.md

├── GNU Mailman

└── GNU Mailman目录遍历漏洞(CVE-2025-43919).md

├── GeoServer

├── GeoServer属性名表达式前台代码执行漏洞(CVE-2024-36401).md

└── GeoServer系统wms接口存在远程命令执行漏洞.md

├── Git

└── Git远程代码执行漏洞(CVE-2024-32002).md

├── GitLab

├── GitLabAPI未授权SSRF漏洞(CVE-2021-22214).md

└── GitLab任意用户密码重置漏洞(CVE-2023-7028).md

├── Gradio

└── Gradio存在任意文件读取漏洞(CVE-2024-1561).md

├── Grafana

├── Grafana存在任意文件读取漏洞.md

├── Grafana存在未授权访问漏洞.md

├── Grafana存在默认口令漏洞.md

└── Grafana表达式远程代码执行(CVE-2024-9264).md

├── Guns

└── Guns后台任意文件上传漏洞.md

├── H2DB

└── H2dbconsole未授权访问.md

├── H3C

├── H3C Magic B1STV100R012 RCE.md

├── H3C 用户自助服务平台 dynamiccontent.properties.xhtml存在RCE漏洞.md

├── H3C-CVM-fd接口前台任意文件上传漏洞复现.md

├── H3C-CVM-upload接口前台任意文件上传漏洞复现.md

├── H3C-H100

│ └── H3C-H100路由器-信息泄露漏洞.md

├── H3C-Magic-B1STV100R012-RCE.md

├── H3C-SecParh堡垒机任意用户登录漏洞.md

├── H3C-SecPath下一代防火墙local_cert_delete_both存在任意文件上传漏洞.md

├── H3C-iMC智能管理中心autoDeploy.xhtml存在远程代码执行漏洞.md

├── H3C-iMC智能管理中心存在远程代码执行漏洞(XVE-2024-4567).md

├── H3C-校园网自助服务系统flexfileupload任意文件上传漏洞.md

├── H3C-用户自助服务平台-dynamiccontent.properties.xhtml存在RCE漏洞.md

├── H3CCVM

│ └── H3CCVM前台任意文件上传漏洞.md

├── H3CIMC

│ └── H3CIMC远程命令执行漏洞.md

├── H3CSecPath堡垒机

│ └── H3CSecPath堡垒机data_provider.php远程命令执行漏洞.md

├── H3CWeb网管登录系统

│ ├── H3CWeb网管登录系统aaa_portal_auth_wchat_submit存在远程命令执行漏洞.md

│ ├── H3CWeb网管登录系统jQuery-1.7.2存在任意文件读取.md

│ └── H3CWeb网管登录系统sslvpn_client存在命令执行漏洞.md

├── H3C_magic_R100路由器的UDPserver中存在命令执行漏洞(CVE-2022-34598).md

├── H3C多系列路由器

│ ├── H3C多系列路由器存在任意用户登录漏洞.md

│ └── H3C多系列路由器存在前台远程命令执行漏洞.md

├── H3C网络管理系统任意文件读取漏洞.md

└── H3C路由器userLogin.asp信息泄漏漏洞.md

├── HEYBBS2.1论坛

└── HEYBBS2.1论坛search.php存在sql注入漏洞.md

├── HSC

├── HSC-Mailinspector-loader.php存在任意文件读取漏洞(CVE-2024-34470).md

└── HSCMailinspectorloader存在任意文件读取漏洞(CVE-2024-34470).md

├── HSF

├── HFS2.3未经身份验证的远程代码执行(CVE-2024-23692).md

└── rejetto-HFS-3存在远程命令执行漏洞(CVE-2024-39943).md

├── Hoverfly

└── Hoverfly系统接口simulation任意文件读取漏洞复现(CVE-2024-45388).md

├── Hytec

├── Hytec Inter HWL-2511-SS popen.cgi命令注入漏洞.md

└── Hytec-Inter-HWL-2511-SS-popen.cgi命令注入漏洞.md

├── HytecInter

└── HytecInterHWL-2511-SS路由器popen.cgi命令注入漏洞.md

├── IP guard WebServer

├── IP-guard WebServer 远程命令执行漏洞.md

└── IP-guard-WebServer存在权限绕过漏洞(QVD-2024-14103).md

├── IP-guard-WebServer

├── IP-guard-WebServer-远程命令执行漏洞.md

└── IP-guard-WebServer存在权限绕过漏洞(QVD-2024-14103).md

├── IP-guard

├── IP-guardWebServer权限绕过漏洞.md

└── IP-guardWebServer远程命令执行漏洞.md

├── IPTV系统

└── 酒店智慧营销IPTV系统userlogin.php存在sql注入漏洞.md

├── IP网络广播服务平台

└── IP网络广播服务平台upload存在任意文件上传漏洞.md

├── Imo云办公

└── imo云办公室接口Imo_DownLoadUI.php任意文件下载漏洞.md

├── Ivanti

├── CVE-2024-22024.md

├── CVE-2024-8190.md

├── Ivanti-EPM存在SQL注入漏洞(CVE-2024-29824).md

├── Ivanti-Virtual-Traffic-Manager存在身份验证绕过漏洞(CVE-2024-7593).md

└── Ivanti_Connect_Secure远程命令注入漏洞(CVE-2024-21887).md

├── JCG

└── JCGJHR-N835R后台存在命令执行.md

├── JEEVMS仓库管理系统

└── JEEVMS仓库管理系统任意文件读取漏洞.md

├── JEEWMS

├── JEEWMS仓库管理系统任意文件读取漏洞.md

├── JEEWMS系统cgFormBuildController.do存在SQL注入漏洞.md

├── JEEWMS系统cgReportController.do存在SQL注入漏洞.md

├── JEEWMS系统commonController.do存在任意文件上传漏洞.md

├── JEEWMS系统dynamicDataSourceController.do存在JDBC反序列化漏洞.md

└── JEEWMS系统graphReportController.do存在SQL注入漏洞.md

├── JEPaaS低代码平台

├── JEPaaS低代码平台document存在文件上传致RCE漏洞.md

└── JEPaaS低代码平台j_spring_security_check存在SQL注入漏洞.md

├── JFinalCMS

├── JFinalCMS 任意文件读取漏洞(CVE-2023-41599).md

└── JFinalCMS-任意文件读取漏洞(CVE-2023-41599).md

├── Jan

└── Jan任意文件上传漏洞.md

├── JeePlus低代码开发平台

└── JeePlus低代码开发平台存在SQL注入漏洞.md

├── JeecgBoot

├── Jeecg-jeecgFormDemoController存在JNDI代码执行漏洞.md

├── JeecgBoot反射型XSS漏洞.md

├── JeecgBoot接口getTotalData存在未授权SQL注入漏洞(CVE-2024-48307).md

├── JeecgBoot漏洞.md

├── JeecgBoot系统AviatorScript表达式注入漏洞.md

├── JeecgBoot系统接口passwordChange任意用户密码重置漏洞.md

├── Jeecg任意文件上传漏洞.md

└── jeecg-boot系统接口jmLink权限绕过漏洞.md

├── Jenkins

├── Jenkins-Remoting任意文件读取漏洞(CVE-2024-43044).md

└── Jenkins任意文件读取漏洞(CVE-2024-23897).md

├── JetBrains

├── JetBrains TeamCity 身份验证绕过漏洞(CVE-2024-27198).md

└── JetBrains-TeamCity-身份验证绕过漏洞(CVE-2024-27198).md

├── JieLink

├── JieLink+智能终端操作平台多个接口处存在敏感信息泄露漏洞.md

└── JieLink+智能终端操作平台存在sql注入漏洞.md

├── Joomla

├── Joomla 未授权漏洞CVE-2023-23752.md

└── Joomla-未授权漏洞CVE-2023-23752.md

├── Journyx

└── Journyx存在未经身份验证的XML外部实体注入.md

├── JumpServer

├── JumpServer(CVE-2024-29201)远程代码执行漏洞&(CVE-2024-29202)Jinin2模板注入漏洞.md

├── JumpServer存在未授权访问漏洞(CVE-2023-42442).md

└── JumpServer未授权漏洞.md

├── KEDACOM

└── KEDACOM数字系统接入网关任意文件读取漏洞.md

├── KUBERNETES INGRESS-NGINX

└── KUBERNETES INGRESS-NGINX远程代码执行漏洞(CVE-2025-1974).md

├── KubePi

└── KubePi存在JWT验证绕过漏洞(CVE-2024-36111).md

├── Kuboard

└── Kuboard默认口令.md

├── Kyan

├── Kyan网络监控设备run.php远程命令执行漏洞.md

└── Kyan网络监控设备密码泄露漏洞.md

├── LVS精益价值管理系统

├── LVS精益价值管理系统DownLoad.aspx存在任意文件读取漏洞.md

└── LVS精益价值管理系统LVS.Web.ashx存在SQL注入漏洞.md

├── Langflow框架

└── Langflow框架远程命令执行漏洞(CVE-2025-3248).md

├── Laykefu客服系统

└── Laykefu客服系统任意文件上传漏洞.md

├── Likeshop

└── Likeshop-formimage任意文件上传.md

├── LinkWeChat

└── LinkWeChat任意文件读取漏洞.md

├── Linksys

├── Linksys-RE7000无线扩展器RCE(CVE-2024-25852).md

└── Linksys-RE7000无线扩展器命令执行漏洞(CVE-2024-25852).md

├── LiveBOS

├── 灵动业务架构平台(LiveBOS)系统UploadFile.do接口文件上传漏洞(XVE-2023-21708).md

└── 灵动业务架构平台(LiveBOS)系统UploadImage.do接口文件上传漏洞(XVE-2024-18835).md

├── LiveGBS

├── LiveGBSapidoc存在信息泄漏漏洞.md

├── LiveGBSlist存在信息泄漏漏洞.md

├── LiveGBSsave存在任意用户添加漏洞.md

├── LiveGBS任意用户密码重置漏洞.md

└── LiveGBS存在逻辑缺陷漏洞(CNVD-2023-72138).md

├── LiveNVR流媒体服务软件

└── LiveNVR流媒体服务软件接口存在未授权访问漏洞.md

├── MRCMS

└── MRCMS3.0任意文件读取漏洞.md

├── MSA

└── MSA互联网管理网关msa任意文件下载漏洞.md

├── MSService

└── MSService服务init.do接口处存在SQL注入漏洞.md

├── Magento

└── Magento开源电子商务平台接口estimate-shipping-methods存在XXE漏洞.md

├── MailCow

└── MailCow存在Swagger未授权访问漏洞.md

├── MajorDoMo

├── MajorDoMo-thumb.php未授权RCE漏洞复现(CNVD-2024-02175).md

└── MajorDoMothumb未授权RCE漏洞(CNVD-2024-02175).md

├── MasterSAM

└── MasterSAM接口downloadService任意文件读取.md

├── MetaCRM

└── MetaCRM客户关系管理系统任意文件上传漏洞.md

├── Metabase

├── Metabase validate 远程命令执行漏洞(CVE-2023-38646).md

└── Metabase-validate-远程命令执行漏洞(CVE-2023-38646).md

├── Milesight

└── Milesight-VPN任意文件读取漏洞.md

├── Mingsoft

└── Mingsoft-MCMS前台查询文章列表接口SQL注入(CNVD-2024-06148).md

├── Minio

├── MinIO存在信息泄露漏洞(CVE-2023-28432).md

├── MinIO存在默认口令漏洞.md

└── Minio-verify信息泄露(CVE-2023-28432).md

├── Mitel

└── Mitel企业协作平台任意文件读取漏洞.md

├── Mtab书签导航程序

└── Mtab书签导航程序存在SQL注入漏洞.md

├── Mura

└── Mura-CMS-processAsyncObject存在SQL注入漏洞(CVE-2024-32640).md

├── NETGEAR

├── NETGEARDGND3700v2路由器setup.cgi接口身份认证绕过漏洞.md

├── NETGEARProSafeSSLVPNSQL注入(CNNVD-202205-3298).md

└── NETGEARProSafeSSLVPN任意文件读取漏洞.md

├── NUUO

├── NUUO摄像头存在远程命令执行漏洞.md

├── NUUO摄像机debugging_center_utils远程代码执行漏洞.md

├── NUUO摄像机handle_config.php远程代码执行漏洞.md

├── NUUO摄像机handle_site_config远程代码执行漏洞.md

├── NUUO网络视频录像机css_parser.php任意文件读取漏洞.md

└── NUUO网络视频录像机upload.php任意文件上传漏洞.md

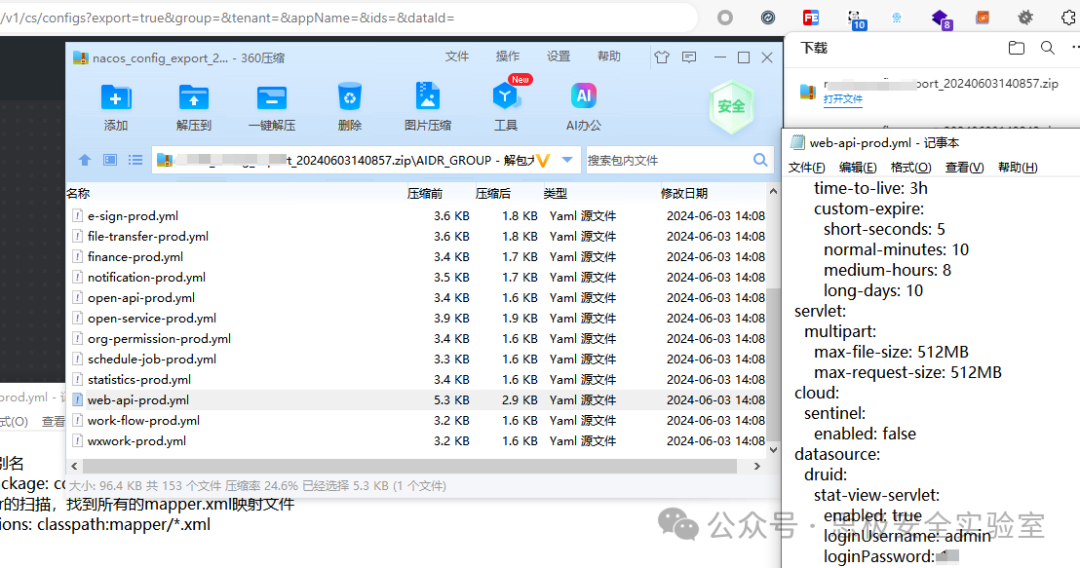

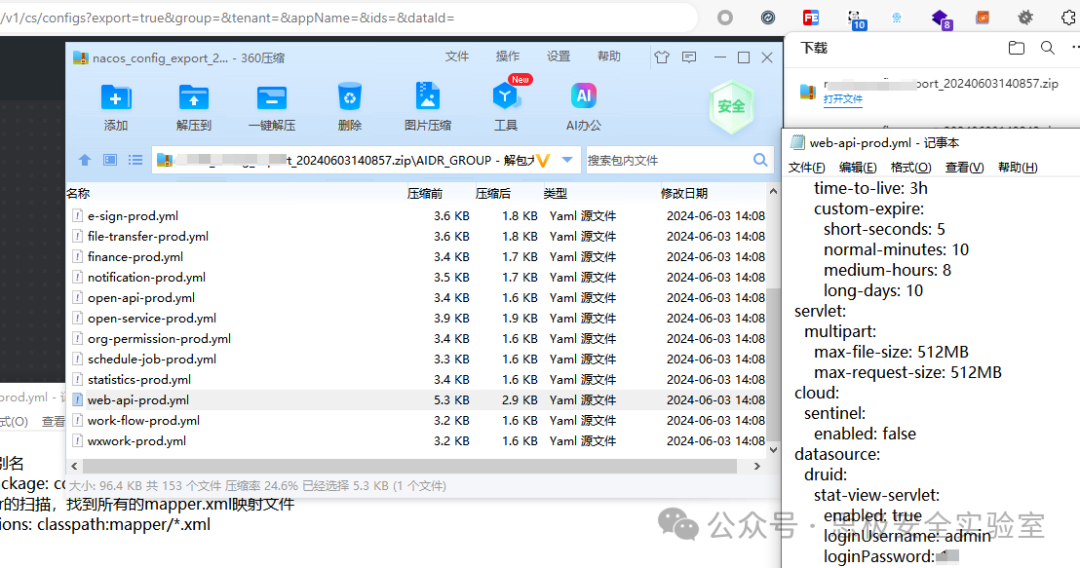

├── Nacos

├── NacosDerby远程命令执行漏洞(QVD-2024-26473).md

├── Nacos任意文件读写漏洞.md

├── Nacos存在Hessian反序列化漏洞.md

├── Nacos存在SQL注入漏洞.md

├── Nacos存在SpringbootActuator未授权漏洞.md

├── Nacos存在serviceSync未授权访问漏洞.md

├── Nacos存在未授权下载配置信息漏洞.md

├── Nacos存在版本信息泄露.md

├── Nacos存在默认口令漏洞.md

├── Nacos未授权下载配置信息.md

├── Nacos未授权访问漏洞(CVE-2021-29441).md

├── Nacos远程代码执行漏洞.md

└── Nacos默认key导致权限绕过登陆漏洞.md

├── Ncast高清智能录播系统

├── Ncast盈可视高清智能录播系统存在RCE漏洞(CVE-2024-0305).md

└── Ncast高清智能录播系统存在任意文件读取漏洞.md

├── NetMizer

├── NetMizer日志管理系统cmd存在命令执漏洞.md

├── NetMizer日志管理系统hostipreport接口存在RCE漏洞.md

├── NetMizer日志管理系统存在前台RCE漏洞.md

├── NetMizer日志管理系统存在目录遍历漏洞.md

└── NetMizer日志管理系统登录绕过漏洞.md

├── Next

├── Next.js权限绕过(CVE-2024-51479).md

└── Next中间件绕过漏洞(CVE-2025-29927).md

├── NextGen

├── NextGen-Mirth-Connect-XStream反序列化远程代码执行漏洞(CVE-2023-43208).md

└── NextGenMirthConnectXStream存在反序列化远程代码执行漏洞.md

├── Nexus

└── Nexus未授权目录穿越漏洞(CVE-2024-4956).md

├── NocoDB

└── NocoDB任意文件读取漏洞(CVE-2023-35843).md

├── O2OA

└── O2OA远程命令执行(CVE-2022-22916).md

├── OfficeWeb365

├── OfficeWeb365 文件上传漏洞.md

├── OfficeWeb365-文件上传漏洞.md

├── OfficeWeb365Pic存在任意读取漏洞.md

├── OfficeWeb365SaveDraw存在任意文件上传漏洞.md

├── OfficeWeb365_任意文件读取漏洞.md

└── OfficeWeb365wordfix存在任意读取漏洞.md

├── OpenCart

└── OpenCart开源电子商务平台divido.php存在SQL注入漏洞.md

├── OpenMetadata

├── OpenMetadata-SpEL注入(CVE-2024-28848).md

├── OpenMetadataCVE-2024-28255命令执行漏洞.md

├── OpenMetadata命令执行(CVE-2024-28255).md

└── OpenMetadata命令执行漏洞(CVE-2024-28253).md

├── OpenSSH

├── OpenSSH ProxyCommand命令注入漏洞 (CVE-2023-51385).md

└── OpenSSH-ProxyCommand命令注入漏洞-(CVE-2023-51385).md

├── OpenWrt

└── OpenWrt任意文件读取.md

├── Openfire

├── Openfire身份认证绕过漏洞&getshell(CVE-2023-32315).md

└── Openfire身份认证绕过漏洞(CVE-2023-32315).md

├── Oracle

├── Oracle-JDEdwards-EnterpriseOne未授权获取管理员密码泄漏.md

└── OracleJDEdwardsEnterpriseOneTools

│ └── OracleJDEdwardsEnterpriseOneTools存在未授权获取管理员密码漏洞.md

├── OrangeHRM

└── OrangeHRM-viewProjects接口存在SQL注入漏洞(CVE-2024-36428).md

├── PAN-OS

├── CVE-2024-9464.md

├── CVE-2024-9474.md

├── PAN-OS安全设备存在命令执行漏洞(CVE-2024-3400).md

└── PAN未授权SQL注入漏洞复现(CVE-2024-9465).md

├── PEPM

└── PEPM系统Cookie请求头存在远程代码执行漏洞.md

├── PEPM系统

└── PEPM系统Cookie存在远程代码执行漏洞(XVE-2024-16919).md

├── PHP Live Chat

└── PHP-Live-Chat代码审计之组合拳GetShell.md

├── PHP-Live-Chat

└── PHP-Live-Chat代码审计之组合拳GetShell.md

├── Panabit iXCache

└── Panabit iXCache网关RCE漏洞CVE-2023-38646.md

├── Panabit-iXCache

└── Panabit-iXCache网关RCE漏洞CVE-2023-38646.md

├── Panabit

├── PanabitiXCache

│ ├── PanabitiXCacheajax_cmd存在后台命令执行漏洞.md

│ ├── PanabitiXCachedate_config存在后台命令执行漏洞.md

│ └── PanabitiXCache存在默认口令.md

└── panabit日志审计系统

│ ├── panabit日志审计系统mailcious_down_fornode远程命令执行漏洞.md

│ ├── panabit日志审计系统sprog_deletevent存在SQL注入漏洞.md

│ ├── panabit日志审计系统任意用户创建漏洞和后台命令执行.md

│ └── panabit日志审计系统存在弱口令漏洞.md

├── Panalog

├── Panalog大数据日志审计系统libres_syn_delete.php存在命令执行.md

└── 北京派网软件有限公司Panabit-Panalog大数据日志审计系统sprog_upstatus.php存在SQL注入漏洞.md

├── Panel

├── Panel loadfile 后台文件读取漏洞.md

└── Panel-loadfile-后台文件读取漏洞.md

├── PbootCMS

├── PbootCMS全版本后台通杀任意代码执行漏洞.md

└── PbootCMS接口entrance.php存在SQL注入漏洞.md

├── Pear Admin Boot

└── Pear-Admin-Boot存在SQL注入漏洞.md

├── Pear-Admin-Boot

└── Pear-Admin-Boot存在SQL注入漏洞.md

├── PerkinElmer

└── PerkinElmer-ProcessPlus存在文件读取漏洞(CVE-2024-6911).md

├── Pkpmbs建设工程质量监督系统

└── Pkpmbs建设工程质量监督系统FileUpOrDown.ashx存在文件上传漏洞.md

├── PowerCreator

├── PowerCreator接口CatalogCourse.aspx存在sql注入漏洞.md

├── PowerCreator接口OpenPublicCourse.aspx存在sql注入漏洞.md

├── PowerCreator接口ShowResourceSkillComment.aspx存在sql注入漏洞.md

└── PowerCreator接口UploadResourcePic.ashx存在任意文件上传漏洞.md

├── PowerJob

└── PowerJob信息泄漏漏洞(CVE-2023-29923).md

├── Progress

├── Progress-Flowmon命令注入漏洞(CVE-2024-2389).md

└── Progress-Telerik-Report-Server身份验证绕过(CVE-2024-4358).md

├── ProjectSend

└── ProjectSend身份认证绕过漏洞(CVE-2024-11680).md

├── Public CMS

└── JAVA Public CMS 后台RCE漏洞.md

├── Public-CMS

└── JAVA-Public-CMS-后台RCE漏洞.md

├── Pyspider WebUI

└── Pyspider-WebUI未授权访问致远程代码执行漏洞.md

├── Pyspider-WebUI

└── Pyspider-WebUI未授权访问致远程代码执行漏洞.md

├── Python

├── pythonGradio插件存在任意文件读取漏洞(CVE-2024-1561).md

└── pythonaiohttp插件存在目录遍历漏洞(CVE-2024-23334).md

├── QNAP

└── QNAP-QTS溢出导致的未授权RCE漏洞(CVE-2024-27130).md

├── QQ

└── QQ客户端存在远程命令执行漏洞.md

├── Qualitor

├── QualitorcheckAcesso.php存在任意文件上传漏洞.md

├── QualitorprocessVariavel.php存在未授权命令注入漏洞.md

├── Qualitor系统接口checkAcesso.php任意文件上传漏洞.md

├── Qualitor系统接口checkAcesso.php任意文件上传漏洞md

└── Qualitor系统接口processVariavel.php未授权命令注入漏洞(CVE-2023-47253).md

├── Quicklancer

├── Quicklancerlisting存在SQL注入漏洞.md

└── Quicklancer系统接口listing存在SQL注入漏洞.md

├── RAISECOM网关设备

└── RAISECOM网关设备list_base_config.php存在远程命令执行漏洞.md

├── RGCMS

└── RGCMS2.0存在phar反序列化漏洞.md

├── RaidenMAILD邮件服务器

└── RaidenMAILD邮件服务器v.4.9.4存在任意文件读取漏洞.md

├── Redis

└── Redis存在未授权访问导致的RCE.md

├── RedisManager

├── Redis-manager存在SpringBoot未授权漏洞.md

└── Redis-manager存在默认口令漏洞.md

├── Rejetto

└── RejettoHTTP文件服务器search存在命令执行漏洞(CVE-2024-23692).md

├── RichMail企业邮箱

└── RichMail企业邮箱敏感信息泄漏漏洞.md

├── Roxy-WI

└── Roxy-WIoptions.py远程命令执行漏洞.md

├── RuoYi

├── RUOYI-v4.7.8存在远程代码执行漏洞.md

├── RuoYi4.6.0 SQL注入漏洞CVE-2023-49371.md

├── RuoYi4.6.0-SQL注入漏洞CVE-2023-49371.md

└── 若依后台定时任务存在SSRF漏洞.md

├── RuvarOA协同办公平台

└── RuvarOA协同办公平台多处存在SQL注入漏洞.md

├── SPIP

├── SPIP-porte_plume插件存在任意PHP执行漏洞(CVE-2024-7954).md

└── SPIP插件porte_plume存在任意PHP执行漏洞(CVE-2024-7954).md

├── Salia

├── Salia PLCC cPH2 远程命令执行漏洞(CVE-2023-46359).md

└── Salia-PLCC-cPH2-远程命令执行漏洞(CVE-2023-46359).md

├── Secnet安网

└── Secnet安网智能AC管理系统actpt_5g信息泄露.md

├── Secnet安网智能AC管理系统

├── Secnet安网 智能AC管理系统 actpt_5g 信息泄露.md

└── Secnet安网-智能AC管理系统-actpt_5g-信息泄露.md

├── ServiceNow UI

└── ServiceNow-UI存在Jelly模板注入漏洞(CVE-2024-4879).md

├── ServiceNow-UI

└── ServiceNow-UI存在Jelly模板注入漏洞(CVE-2024-4879).md

├── ServiceNowUI

└── ServiceNowUIJelly模板注入漏洞(CVE-2024-4879).md

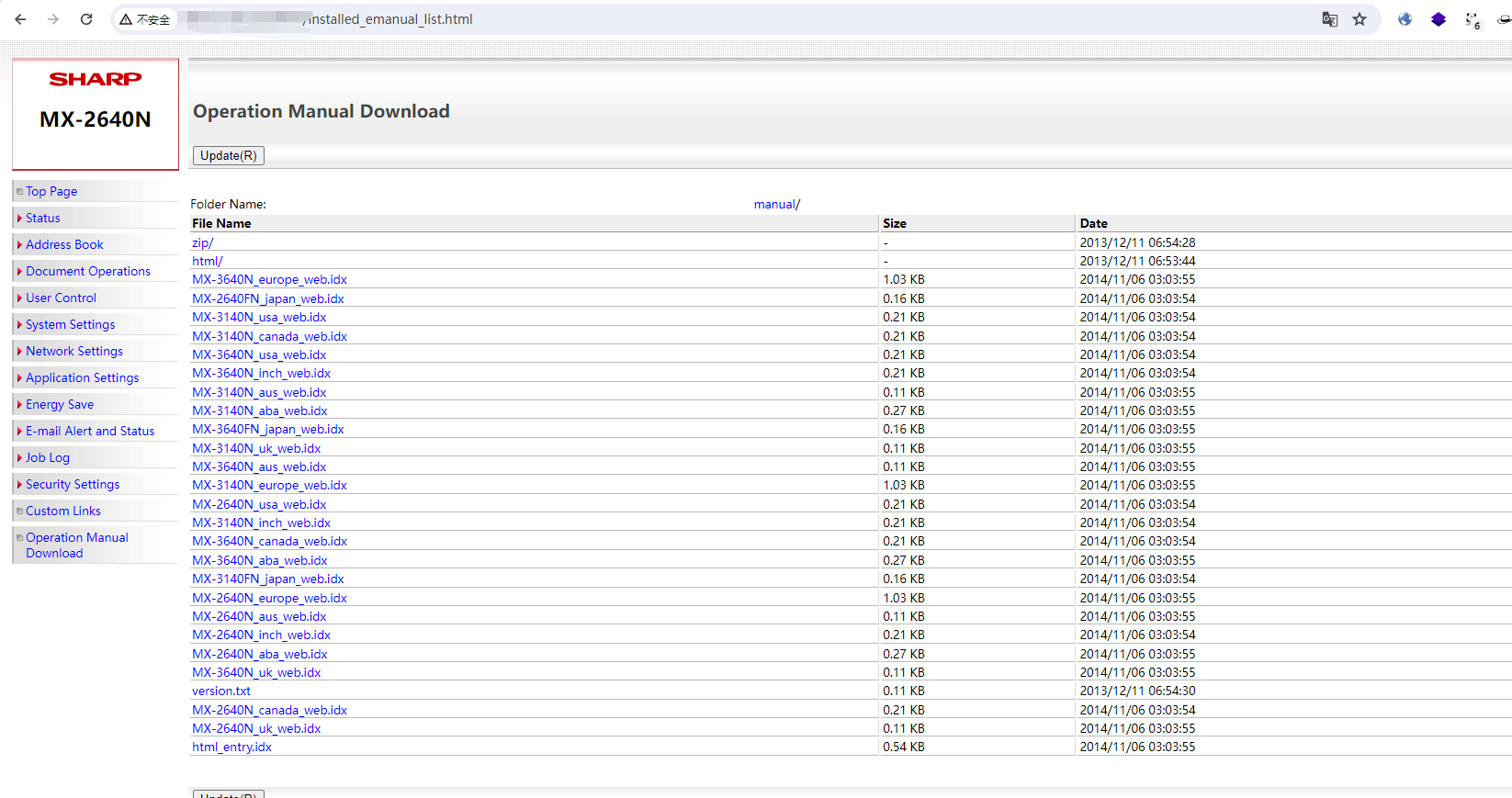

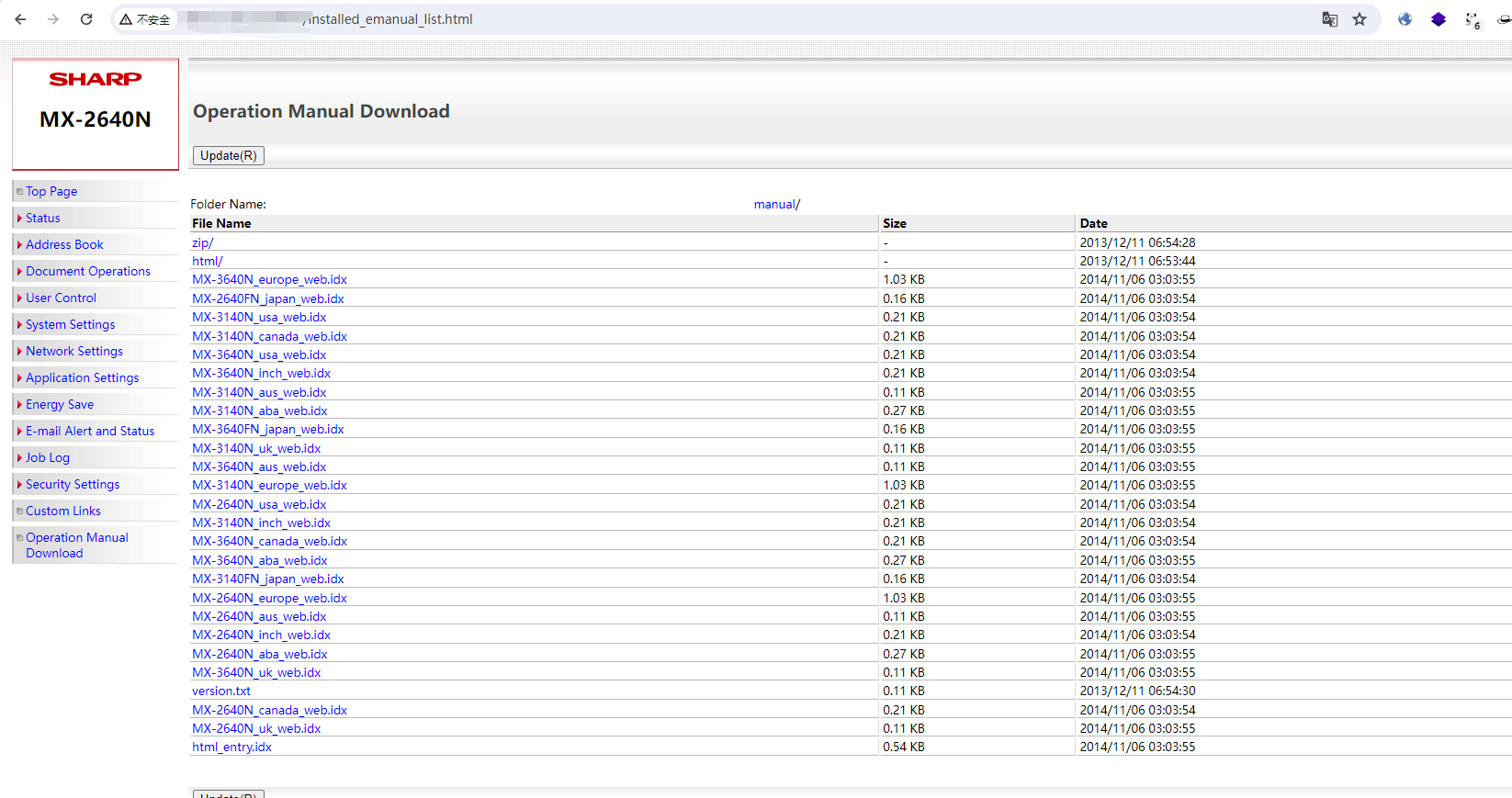

├── Sharp

└── Sharp多功能打印机未授权访问漏洞.md

├── ShokoServer

├── ShokoServerwithpath存在任意文件读取漏洞.md

└── ShokoServer系统withpath任意文件读取漏洞(CVE-2023-43662).md

├── Sitecore

└── CVE-2024-46938.md

├── Smart S85F

└── Smart S85F 任意文件读取.md

├── Smart-S85F

└── Smart-S85F-任意文件读取.md

├── Smartbi

├── Smartbi 内置用户登陆绕过.md

├── Smartbi-内置用户登陆绕过.md

└── Smartbi修改用户密码漏洞.md

├── SolarWinds-Serv-U

└── SolarWinds-Serv-U目录遍历漏洞(CVE-2024-28995).md

├── SolarWinds

└── SolarWindsServ-U存在目录遍历漏洞(CVE-2024-28995).md

├── Sonatype

└── SonatypeNexusRepository3存在目录遍历漏洞.md

├── SonicWall

└── SonicOS-SSLVPN身份验证绕过漏洞(CVE-2024-53704).md

├── SpiderFlow爬虫平台

├── SpiderFlow爬虫平台存在远程命令执行漏洞(CVE-2024-0195).md

└── SpiderFlow爬虫平台远程命令执行漏洞(CVE-2024-0195).md

├── Splunk Enterprise

├── Splunk-Enterprise任意文件读取漏洞.md

└── Splunk-Enterprise远程代码执行漏洞(CVE-2023-46214).md

├── Splunk-Enterprise

├── Splunk-Enterprise任意文件读取漏洞.md

└── Splunk-Enterprise远程代码执行漏洞(CVE-2023-46214).md

├── SplunkEnterprise

└── SplunkEnterprise任意文件读取漏洞(CVE-2024-36991).md

├── Spring

└── Spring-Framework路径遍历漏洞(CVE-2024-38816).md

├── SpringBlade

├── SpringBlade blade-log存在SQL 注入漏洞.md

├── SpringBlade export-user SQL 注入漏洞.md

├── SpringBlade-blade-log存在SQL-注入漏洞.md

├── SpringBlade-export-user-SQL-注入漏洞.md

├── SpringBladeapi-list存在SQL注入漏洞.md

├── SpringBladeblade-user-list存在SQL注入漏洞.md

├── SpringBladecode-list存在SQL注入漏洞.md

├── SpringBladedatasource-list存在敏感信息泄露.md

├── SpringBladedict-biz-list存在SQL注入漏洞.md

├── SpringBladedict-biz存在SQL注入漏洞.md

├── SpringBladeerror_list存在SQL注入漏洞.md

├── SpringBladeexport-user存在SQL注入漏洞.md

├── SpringBlademenu_list存在SQL注入漏洞.md

├── SpringBladenotice-list存在SQL注入漏洞.md

├── SpringBladeoss-list存在敏感信息泄露.md

├── SpringBladetenant-list存在SQL注入漏洞.md

├── SpringBladeuser-list存在敏感信息泄露漏洞.md

├── SpringBladeusual-list存在SQL注入漏洞.md

├── SpringBlade存在硬编码密钥漏洞.md

├── SpringBlade框架dict-biz接口存在sql注入漏洞.md

├── SpringBlade系统menu接口存在SQL注入漏洞.md

├── SpringBlade系统usual接口存在SQL注入漏洞.md

└── Springblade默认密钥可伪造凭据.md

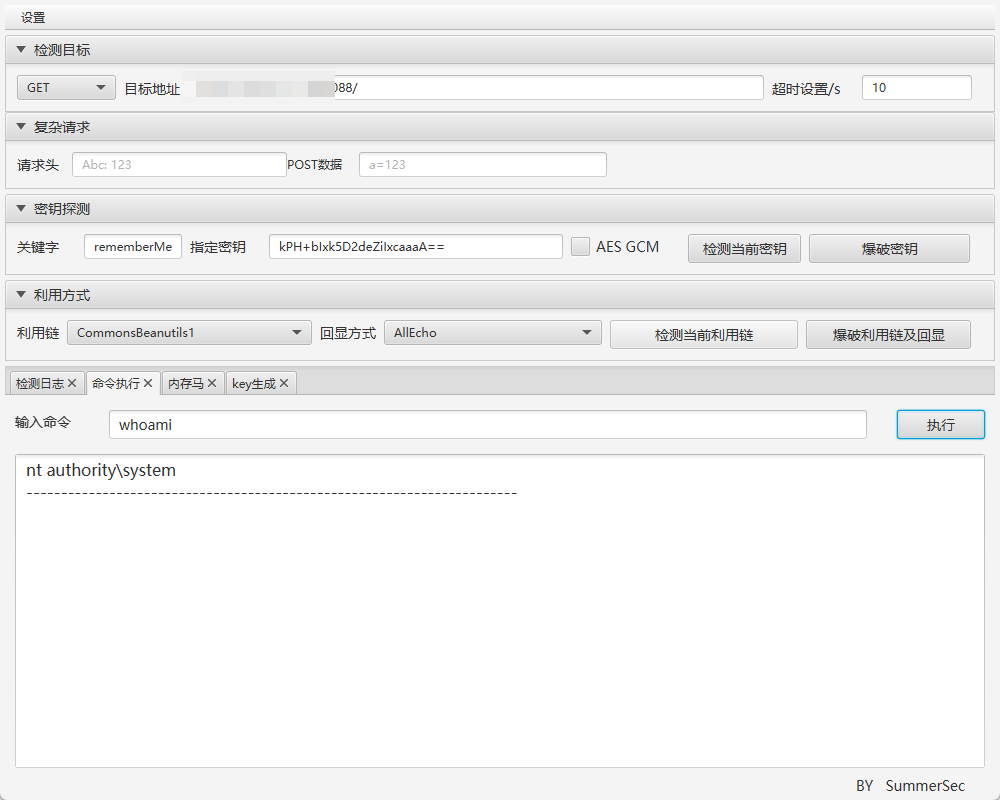

├── SpringBoot

└── SpringBootjolokiaRealmJNDI远程代码执行漏洞.md

├── SpringDataMongoDB

├── SpringDataMongoDBSpEL表达式注入漏洞.md

└── Springbootgateway存在命令执行漏洞.md

├── SpringEureka

└── SpringEureka存在actuator未授权漏洞.md

├── SuiteCRM

├── SuiteCRMresponseEntryPoint存在SQL注入漏洞.md

└── SuiteCRM系统接口responseEntryPoint存在SQL注入漏洞(CVE-2024-36412).md

├── Supabase

└── Supabasequery存在SQL注入漏洞.md

├── Supermap iServer

└── Supermap iServer任意文件读取漏洞.md

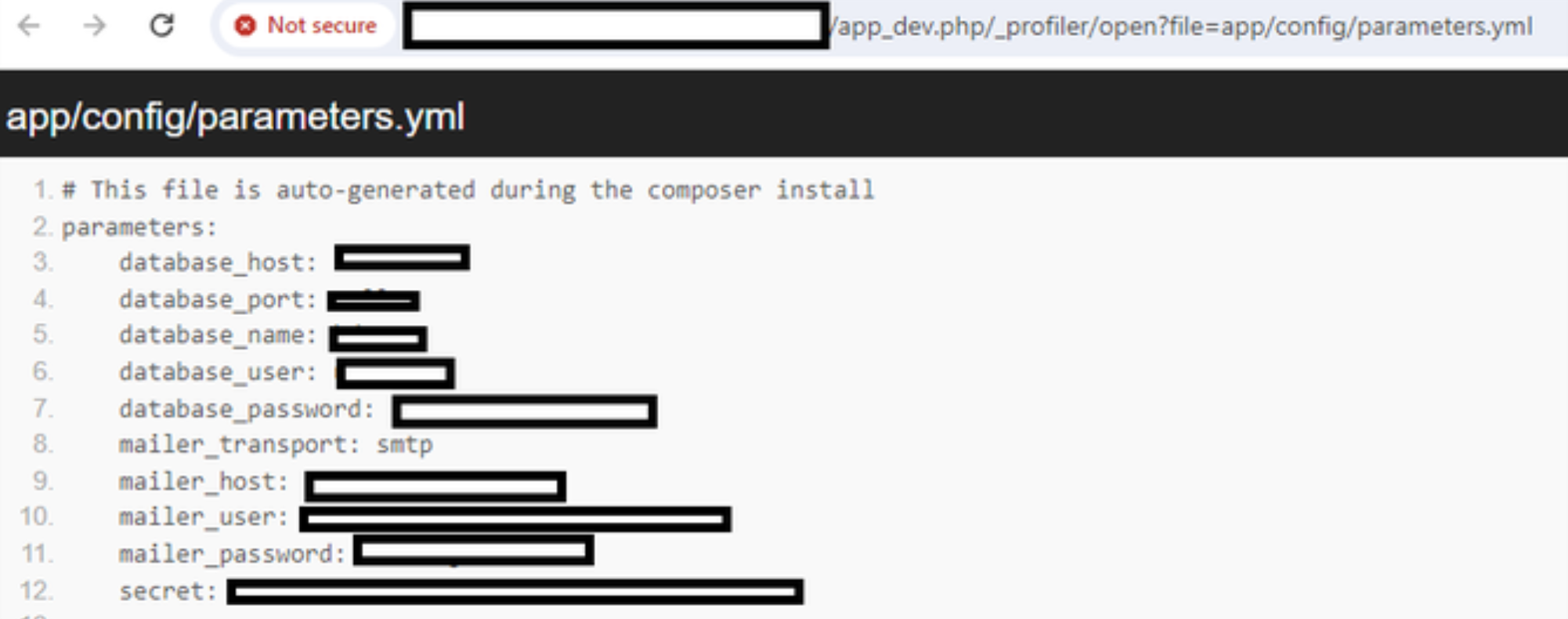

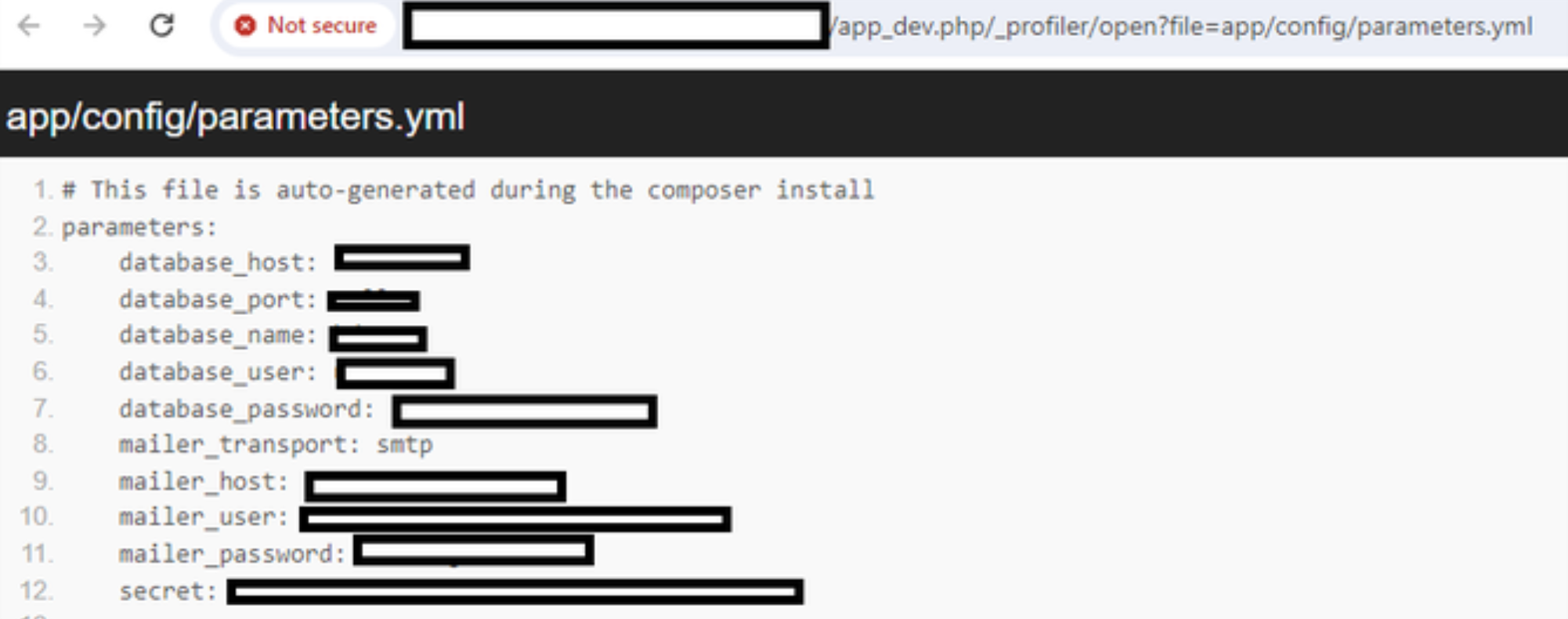

├── Symfony

└── Symfony-app_dev.php信息泄露漏洞.md

├── SysAid

├── SysAid远程命令执行漏洞(CVE-2023-47246).md

└── SysAid远程命令执行漏洞(CVE-2023-47246).md

├── TBK

└── TBKDVR硬盘录像机device存在远程代码执行漏洞(CVE-2024-3721).md

├── TOTOLINK

└── TOTOLINK存在泄漏账号密码泄露漏洞.md

├── TVT数码科技

└── TVT数码科技NVMS-1000路径遍历漏洞(CVE-2019-20085).md

├── TamronOS

└── TamronOSIPTV系统ping存在命令执行漏洞.md

├── Teleport堡垒机

├── Teleport堡垒机do-login任意用户登录漏洞.md

└── Teleport堡垒机get-file后台任意文件读取漏洞.md

├── Telesquare

├── TelesquareSDT-CW3B1无线路由器admin.cgi远程命令执行漏洞(CVE-2021-46422).md

└── TelesquareTLR-2005Ksh路由器getUsernamePassword信息泄露漏洞.md

├── Tenda

├── Tenda-FH1201存在命令注入漏洞(CVE-2024-41468).md

├── Tenda-FH1201存在命令注入漏洞(CVE-2024-41473).md

├── Tenda路由器DownloadCfg信息泄露漏洞.md

├── Tenda路由器账号密码泄露.md

└── tenda路由器WriteFacMac存在远程命令执行漏洞(CVE-2024-10697).md

├── TerraMasterTOS

└── TerraMasterTOSexportUser.php远程命令执行.md

├── Tosei

└── Tosei自助洗衣机web管理端network_test.php文件host参数远程命令执行漏洞.md

├── Traggo

└── TraggoServer任意文件读取漏洞(CVE-2023-34843).md

├── TurboMail邮件

└── TurboMail邮件系统viewfile文件读取漏洞.md

├── Typora

├── 基于Typora DOM的跨站点脚本导致远程代码执行(CVE-2023-2317).md

└── 基于Typora-DOM的跨站点脚本导致远程代码执行(CVE-2023-2317).md

├── Ueditor

├── ueditor存在SSRF漏洞.md

├── ueditor存在XSS漏洞.md

└── ueditor存在任意文件上传漏洞(ASP).md

├── VEXUS多语言货币交易所

└── VEXUS多语言货币交易所存在未授权访问漏洞.md

├── VICIdial

└── VICIdial Unauthenticated SQLi to RCE (CVE-2024-8503 and CVE-2024-8504).md

├── Vben-Admin

└── Vben-Admin存在硬编码漏洞.md

├── Viessmann

└── ViessmannVitogateRCE漏洞(CVE-2023-45852).md

├── Vite开发服务器

└── Vite开发服务器任意文件读取漏洞(CVE-2025-30208).md

├── VvvebJs

└── VvvebJs Arbitrary File Upload - RCE (CVE-2024-29272).md

├── WAGO

└── WAGO系统远程代码执行漏洞(CVE-2023-1698).md

├── WEBMAIL

└── WEBMAIL存在任意用户登录漏洞.md

├── WIFISKY

├── WIFISKY7层流控路由器confirm存在命令执行漏洞.md

├── WIFISKY7层流控路由器index存在命令执行漏洞.md

├── WIFISKY7层流控路由器jumper存在命令执行漏洞.md

├── WIFISKY7层流控路由器存在后台命令执行漏洞.md

└── WIFISKY7层流控路由器存在弱口令漏洞.md

├── WNJsoft

└── W&Jsoft-D-Security数据仿泄露系统(DLP)存在任意文件读取漏洞.md

├── WVP视频平台

└── WVP视频平台(国标28181)未授权SQL注入漏洞.md

├── Wavlink

├── WAVLINKadm.cgi命令执行漏洞.md

├── WAVLINKlive_api.cgi存在命令执行.md

├── WAVLINKmesh.cgi命令执行漏洞(CVE-2022-2486).md

└── WAVLINKnightled.cgi命令执行漏洞(CVE-2022-2487).md

├── WeGIA

└── WeGIA存在前台任意文件上传漏洞.md

├── Weblogic

├── WebLogic远程代码执行漏洞(CVE-2024-21006).md

└── Weblogic远程代码执行(CVE-2024-20931).md

├── WeiPHP

├── WeiPHP存在SQL注入漏洞.md

└── WeiPHP微信开发框架Notice_index接口处存在远程代码执行漏洞.md

├── Wgcloud

└── wgcloud存在弱口令漏洞.md

├── WinRAR

├── WinRAR CVE-2023-38831.md

└── WinRAR-CVE-2023-38831.md

├── WookTeam

└── WookTeamsearchinfo存在SQL注入漏洞.md

├── WookTeam轻量级的团队在线协作系统

└── WookTeam轻量级的团队在线协作系统接口searchinfo存在SQL注入漏洞.md

├── WordPress

├── WordPress (User Registration & Membership) Plugin权限提升漏洞(CVE-2025-2563).md

├── WordPress Automatic Plugin任意文件下载漏洞(CVE-2024-27954).md

├── WordPress Beam me up Scotty Plugin存在xss漏洞(CVE-2025-31864).md

├── WordPress Newsletters Plugin存在SQL漏洞(CVE-2025-30921).md

├── WordPress RomethemeKit Plugin存在RCE漏洞(CVE-2025-30911).md

├── WordPress SureTriggers Plugin存在身份验证绕过漏洞(CVE-2025-3102).md

├── WordPress-Automatic-Plugin任意文件下载漏洞(CVE-2024-27954).md

├── WordPress-Automatic插件存在SQL注入漏洞(CVE-2024-27956).md

├── WordPress-Dropdown-CF7插件存在sql注入漏洞(CVE-2024-3495).md

├── WordPress-MasterStudy-LMS插件存在SQL注入漏洞(CVE-2024-1512).md

├── WordPress-WebDirectory插件存在sql注入(CVE-2024-3552).md

├── WordPress-js-support-ticket存在文件上传漏洞.md

├── WordPress-thimpress_hotel_booking存在代码执行漏洞.md

├── WordPress_LayerSlider插件SQL注入漏洞(CVE-2024-2879).md

├── WordPress_Wholesale_Market插件存在任意文件读取漏洞.md

├── WordPress插件Bricks Builder存在RCE漏洞(CVE-2024-25600).md

├── WordPress插件Bricks-Builder存在RCE漏洞(CVE-2024-25600).md

├── WordPress插件Crypto身份认证绕过漏洞复现(CVE-2024-9989).md

├── WordPress插件Dokan-Pro存在SQL注入漏洞.md

├── WordPress插件ElementorPageBuilder存在文件读取漏洞(CVE-2024-9935).md

├── WordPress插件FileUpload任意文件读取漏洞复现(CVE-2024-9047).md

├── WordPress插件GiveWP存在反序列漏洞(CVE-2024-5932).md

├── WordPress插件GutenKit存在任意文件上传漏洞(CVE-2024-9234).md

├── WordPress插件Icegram-Express存在未经身份验证的SQL注入漏洞(CVE-2024-4295).md

├── WordPress插件NotificationX存在sql注入漏洞(CVE-2024-1698).md

├── WordPress插件Recall存在SQL注入漏洞(CVE-2024-32709).md

├── WordPress插件Tainacan存在前台任意文件读取漏洞(CVE-2024-7135).md

├── WordPress插件Tutor_LMS存在SQL注入漏洞复现(CVE-2024-10400).md

├── WordPress插件WP-Guru存在任意文件读取漏洞(CVE-2024-12849).md

├── WordPress插件Wux-Blog-Editor存在越权漏洞(CVE-2024-9932).md

├── WordPress插件query-console存在未授权RCE漏洞.md

├── WordPress插件radio存在SSRF漏洞(CVE-2024-54385).md

├── WordPress插件rtw_pdf_file任意文件读取漏洞.md

├── WordPress的Business-Directory插件存在sql注入漏洞(CVE-2024-4443).md

├── WordPress的Meetup插件身份验证绕过漏洞(CVE-2024-50483).md

├── WordPress系统插件LearnPress存在SQL注入漏洞(CVE-2024-8522).md

├── Wordpress Backup Migration plugin 代码执行漏洞(CVE-2023-6553).md

├── Wordpress-Backup-Migration-plugin-代码执行漏洞(CVE-2023-6553).md

├── wordpress listingo 文件上传漏洞.md

└── wordpress-listingo-文件上传漏洞.md

├── X2Modbus

└── X2Modbus网关GetUser接口存在信息泄漏漏洞.md

├── XETUX

└── XETUX软件dynamiccontent.properties.xhtml远程代码执行漏洞.md

├── XWiki

├── XWiki-Platform远程代码执行漏洞.md

└── XWikiDatabaseSearch存在远程命令执行漏洞(CVE-2024-31982).md

├── XXL-JOB

├── XXL-JOB默认accessToken权限绕过漏洞.md

└── XXL-JOB默认accessToken身份绕过漏洞.md

├── Yapi

└── Yapi存在远程命令执行漏洞.md

├── Yearning

├── Yearning_front任意文件读取.md

└── Yearningfront接口存在任意文件读取漏洞.md

├── YourPHP

├── YourPHPCMSRegister_checkEmail存在sql注入漏洞.md

└── YourPHPCMSlogin_checkEmail存在sql注入漏洞.md

├── YourPHPCMS

├── YourPHPCMS系统Register_checkEmail存在sql注入漏洞.md

└── YourPHPCMS系统login_checkEmail存在sql注入漏洞.md

├── YzmCMS

└── YzmCMS接口存在pay_callback远程命令执行.md

├── ZKBioSecurity

└── ZKBioSecurity存在shiro反序列漏洞.md

├── Zabbix

├── Zabbix-Serve-SQL注入漏洞(CVE-2024-22120).md

└── Zabbix存在SQL注入漏洞(CVE-2024-42327).md

├── ZenML

└── ZenML服务器远程权限提升漏洞(CVE-2024-25723).md

├── ZeroShell

└── ZeroShell3.9.0远程命令执行漏洞(CVE-2019-12725).md

├── Zimbra

└── CVE-2024-45519.md

├── Zkteco百傲瑞达安防管理系统平台

└── Zkteco百傲瑞达安防管理系统平台存在shiro反序列化漏洞.md

├── ZoneMinder

├── ZoneMinderindex存在SQL注入漏洞.md

└── ZoneMinder系统sort接口存在SQL注入漏洞.md

├── Zyxe NAS

└── Zyxel-NAS设备setCookie未授权命令注入漏洞(CVE-2024-29973).md

├── Zyxe-NAS

└── Zyxel-NAS设备setCookie未授权命令注入漏洞(CVE-2024-29973).md

├── Zyxel(合勤)

└── ZyxelNBG2105身份验证绕过.md

├── aiohttp

└── aiohttp存在目录遍历漏洞(CVE-2024-23334).md

├── cockpit

└── cockpit系统upload接口存在文件上传漏洞.md

├── cups-browsed

└── CVE-2024-47177.md

├── cyberpanel

├── CyberPanel需授权命令注入漏洞(CVE-2024-53376).md

└── cyberpanel未授权远程命令执行漏洞.md

├── dede

├── DeDecms接口sys_verifies.php存在任意文件读取漏洞.md

├── DedeCMSV5.7.114后台article_template_rand.php存在远程代码执行漏洞.md

├── DedeCMSV5.7.114后台sys_verizes.php存在远程代码执行漏洞.md

├── Dedecms v5.7.111前台tags.php SQL注入漏洞.md

└── Dedecms-v5.7.111前台tags.php-SQL注入漏洞.md

├── fogproject

└── fogproject系统接口export.php存在远程命令执行漏洞(CVE-2024-39914).md

├── hadoop

└── Hadoop存在未授权访问导致的RCE.md

├── hi-bridge

└── hi-bridge网关download存在文件读取漏洞.md

├── iDocView

├── I Doc View任意文件上传漏洞.md

├── I-Doc-View任意文件上传漏洞.md

├── IDocView_qJvqhFt接口任意文件读取.md

├── iDocView upload接口任意文件读取.md

└── iDocView-upload接口任意文件读取.md

├── iKuai

└── iKuai流控路由SQL注入漏洞.md

├── im即时通讯系统

└── im即时通讯系统preview.php前台任意⽂件上传漏洞.md

├── jshERP

└── jshERP信息泄露漏洞.md

├── kkFileView

└── kkFileView-v4.3.0-RCE.md

├── laravel

└── laravel开启debug模式信息泄露漏洞.md

├── linglong

└── linglong扫描系统存在JWT密钥硬编码登录绕过漏洞.md

├── maxViewStorageManager

└── maxViewStorageManager系统dynamiccontent.properties.xhtml远程代码执行漏洞.md

├── mysql2

└── mysql2原型污染漏洞(CVE-2024-21512).md

├── nps

└── npsauth_key未授权访问漏洞.md

├── omfyUI

├── omfyUI follow_symlinks文件读取漏洞.md

└── omfyUI-follow_symlinks文件读取漏洞.md

├── pearProjectApi

├── pearProjectApi系统接口organizationCode存在SQL注入漏洞.md

└── pearProjectApi系统接口projectCode存在SQL注入漏洞.md

├── pgAdmin

├── CVE-2024-2044.md

└── CVE-2024-9014.md

├── php

├── PHP-8.1.0-devzerodium后门命令执行漏洞.md

├── PHP-CGI-Windows平台远程代码执行漏洞(CVE-2024-4577).md

└── PHPCGIWindows平台远程代码执行漏洞(CVE-2024-4577).md

├── pyLoad

└── pyLoad远程代码执行漏洞.md

├── showdoc

├── ShowDoc3.2.5存在SQL注入漏洞.md

├── ShowDocPageController存在任意文件上传漏洞.md

├── showDoc-uploadImg任意文件上传漏洞.md

└── showdoc3.2.4-phar反序列漏洞复现.md

├── smanga

├── Smangaget-file-flow存在任意文件读取漏洞.md

├── SmangamediaId存在SQL注入漏洞.md

├── Smanga未授权远程代码执行漏洞(CVE-2023-36076).md

└── smanga存在未授权远程代码执行漏洞.md

├── thinkphp

└── thinkphp最新CVE-2024-44902反序列化漏洞.md

├── unitalk

├── unitalk存在任意用户删除漏洞.md

├── unitalk存在任意用户密码修改漏洞.md

├── unitalk存在任意用户添加漏洞.md

├── unitalk存在敏感信息泄露漏洞.md

└── unitalk存在默认弱口令漏洞.md

├── wayber

└── Elber-Wayber模拟数字音频密码重置漏洞.md

├── zzcms

├── zzcms系统接口ad_list.php存在SQL注入漏洞.md

└── zzcms系统接口index.php存在SQL注入漏洞.md

├── 万户OA

├── 万户 ezOFFICE DocumentEdit.jsp SQL注入.md

├── 万户 ezOFFICE DocumentHistory.jsp SQL注入.md

├── 万户 ezOFFICE selectAmountField.jsp SQL注入.md

├── 万户-ezOFFICE-DocumentEdit.jsp-SQL注入.md

├── 万户-ezOFFICE-OA-officeserver.jsp文件上传漏洞.md

├── 万户-ezOFFICE-download_ftp.jsp任意文件下载漏洞.md

├── 万户OA text2Html接口存在任意文件读取漏洞.md

├── 万户OA-RhinoScriptEngineService命令执行漏洞.md

├── 万户OA-fileUpload.controller任意文件上传漏洞.md

├── 万户OA-text2Html接口存在任意文件读取漏洞.md

├── 万户OA-upload任意文件上传漏洞.md

├── 万户OA系统接口GeneralWeb存在XXE漏洞.md

├── 万户ezEIP-success.aspx存在反序列化漏洞.md

├── 万户ezEIP企业管理系统productlist.aspx存在SQL注入漏洞.md

├── 万户ezOFFICE-contract_gd.jsp存在SQL注入漏洞.md

├── 万户ezOFFICE-wf_printnum.jsp存在SQL注入漏洞.md

├── 万户ezOFFICE协同管理平台getAutoCode存在SQL注入漏洞(XVE-2024-18749).md

├── 万户ezOFFICE协同管理平台receivefile_gd.jsp存在SQL注入漏洞.md

├── 万户ezOFFICE系统graph_include.jsp存在SQL注入漏洞.md

├── 万户ezOFFICE系统接口SendFileCheckTemplateEdit.jsp存在SQL注入漏洞.md

├── 万户ezOFFICE系统接口filesendcheck_gd.jsp存在SQL注入漏洞.md

├── 万户ezoffice wpsservlet任意文件上传漏洞.md

├── 万户ezoffice-wpsservlet任意文件上传漏洞.md

├── 万户ezoffice协同办公平台SignatureEditFrm存在SQL注入漏洞.md

├── 万户协同办公平台存在未授权访问漏洞.md

└── 万户协同办公平台接口存在文件上传漏洞.md

├── 万江港利山洪灾害预警系统

└── 万江港利山洪灾害预警系统FileHandler存在任意文件读取漏洞.md

├── 万能门店小程序

├── 万能门店小程序doPageGetFormList存在sql注入漏洞.md

├── 万能门店小程序管理系统onepic_uploade任意文件上传漏洞.md

├── 微信万能门店小程序系统_requestPost存在任意文件读取漏洞.md

├── 微信万能门店小程序系统存在SQL注入漏洞.md

└── 微信万能门店小程序系统存在任意文件读取漏洞.md

├── 万豪娱乐

└── 万豪娱乐存在任意文件读取漏洞.md

├── 三星

├── 三星路由器WLANAP任意文件读取漏洞.md

└── 三星路由器WLANAP远程命令执行漏洞.md

├── 三汇网关管理软件

├── 三汇SMG网关管理软件SMGSuperAdmin信息泄露漏洞.md

└── 三汇网关管理软件debug.php远程命令执行漏洞.md

├── 上海商创

├── 大商创多用户商城wholesale_flow.php存在SQL注入漏洞.md

└── 大商创多用户商城系统ajax_dialog.php存在SQL注入漏洞.md

├── 上海汉塔

└── 上海汉塔网络科技有限公司上网行为管理系统存在远程命令执行漏洞.md

├── 上海汉塔网络科技有限公司

└── 上海汉塔网络科技有限公司上网行为管理系统存在远程命令执行漏洞.md

├── 上海爱数信息

└── 爱数AnyShare智能内容管理平台Usrm_GetAllUsers信息泄露漏洞.md

├── 上海甄云

└── 甄云SRM云平台SpEL表达式注入漏洞(XVE-2024-18301).md

├── 上海迅饶自动化科技有限公司

├── 上海迅饶自动化科技有限公司X2Modbus网关GetUserList存在敏感信息泄露.md

├── 上海迅饶自动化科技有限公司X2Modbus网关GetUser存在敏感信息泄露.md

├── 上海迅饶自动化科技有限公司X2Modbus网关任意用户删除漏洞.md

├── 上海迅饶自动化科技有限公司X2Modbus网关任意用户添加漏洞.md

└── 上海迅饶自动化科技有限公司X2Modbus网关未授权访问漏洞.md

├── 上海鸽蛋网络

└── Teaching在线教学平台getDictItemsByTable存在sql注入漏洞.md

├── 上讯信息技术股份有限公司

└── 上讯信息技术股份有限公司运维管理系统RepeatSend存在命令执行漏洞.md

├── 世纪信通管理系统

└── 世纪信通管理系统DownLoadFiles.ashx存在任意文件读取.md

├── 世邦通信

├── 世邦通信SPON-IP网络对讲广播系统addmediadata.php任意文件上传漏洞(XVE-2024-19281).md

├── 世邦通信SPON-IP网络对讲广播系统addscenedata.php任意文件上传漏洞.md

├── 世邦通信SPON-IP网络对讲广播系统my_parser.php任意文件上传漏洞.md

└── 世邦通信SPON-IP网络对讲广播系统videobacktrackpush.php任意文件上传漏洞.md

├── 东华医疗协同办公系统

├── 东华医疗协同办公系统connector接口处存在任意文件上传漏洞.md

├── 东华医疗协同办公系统templateFile存在任意文件下载漏洞.md

├── 东华医疗协同办公系统反序列化漏洞.md

└── 东华医疗协同办公系统文件上传.md

├── 东方通

├── 东方通TongWeb-selectApp.jsp存在任意文件上传.md

└── 东方通upload接口存在任意文件上传漏洞.md

├── 东胜物流软件

├── 东胜物流软件AttributeAdapter.aspx存在SQL注入漏洞.md

├── 东胜物流软件CertUpload文件上传漏洞.md

├── 东胜物流软件GetDataListCA存在SQL注入漏洞.md

├── 东胜物流软件GetDataList存在SQL注入漏洞.md

├── 东胜物流软件GetProParentModuTreeList存在SQL注入漏洞.md

├── 东胜物流软件SaveUserQuerySetting存在SQL注入漏洞.md

└── 东胜物流软件TCodeVoynoAdapter存在SQL注入漏洞.md

├── 中兴

├── 中兴H108NS路由器存在任意密码修改漏洞.md

├── 中兴H108NS路由器存在弱口令漏洞.md

└── 中兴ZTE-ZSR-V2系列多业务路由器存在任意文件读取漏洞.md

├── 中国移动

├── 禹路由

│ └── 中国移动禹路由ExportSettings.sh存在信息泄露漏洞.md

└── 移动云控制台

│ └── 中国移动云控制台preview存在任意文件读取.md

├── 中成科信票务管理系统

├── 中成科信票务管理平台任意文件上传漏洞.md

├── 中成科信票务管理系统ReserveTicketManagerPlane.ashx存在SQL注入漏洞.md

├── 中成科信票务管理系统ReturnTicketPlance.ashx存在SQL注入.md

├── 中成科信票务管理系统SeatMapHandler.ashx存在SQL注入漏洞.md

├── 中成科信票务管理系统TicketManager.ashx存在SQL注入漏洞.md

└── 中成科信票务管理系统UploadHandler.ashx任意文件上传漏洞.md

├── 中新

└── 中新金盾信息安全管理系统存在默认管理员密码漏洞.md

├── 中科智远科技综合监管云平台

└── 中科智远科技-综合监管云平台DownFile存在任意文件读取漏洞.md

├── 中科网威

├── 中科网威下一代防火墙控制系统download存在任意文件读取漏洞.md

└── 中科网威下一代防火墙控制系统存在账号密码泄露漏洞.md

├── 中科网威科技

└── 中科网威anysec安全网关arping存在后台远程命令执行漏洞.md

├── 中远麒麟

├── 中远麒麟堡垒机admin_commonuserSQL注入漏洞.md

└── 中远麒麟堡垒机tokensSQL注入漏洞.md

├── 中远麒麟堡垒机

└── 中远麒麟堡垒机SQL注入.md

├── 乐享智能运维管理平台

└── 乐享智能运维管理平台getToken存在SQL注入漏洞.md

├── 九块九付费进群系统

└── 九块九付费进群系统wxselect存在SQL注入漏洞.md

├── 九垠科技

└── 九垠赢商业管理系统Common.ashx存在文件上传漏洞.md

├── 九思OA

├── 九思OA接口WebServiceProxy存在XXE漏洞.md

├── 九思OA接口dl.jsp任意文件读取漏洞.md

├── 九思OA系统upload_l.jsp存在任意文件上传漏洞.md

└── 九思OA系统workflowSync.getUserStatusByRole.dwr存在SQL注入.md

├── 云匣子堡垒机

├── 云匣子堡垒机fastjson漏洞.md

└── 云匣子系统接口ssoToolReport存在远程代码执行漏洞.md

├── 云安宝

└── 云安宝-云匣子config存在fastjson远程代码执行漏洞.md

├── 云时空

├── 云时空社会化商业ERP任意文件上传.md

├── 云时空社会化商业ERP系统online存在身份认证绕过漏洞.md

├── 云时空社会化商业ERP系统validateLoginName接口处存在SQL注入漏洞.md

├── 时空智友ERP系统updater.uploadStudioFile接口处存在任意文件上传漏洞.md

└── 时空智友企业流程化管控系统formservice存在SQL注入漏洞.md

├── 云时空社会化商业ERP系统

└── 云时空社会化商业ERP系统gpy任意文件上传漏洞.md

├── 云网OA

└── 云网OA8.6存在fastjson反序列化漏洞.md

├── 云课网校系统

└── 云课网校系统文件上传漏洞(DVB-2024-6594).md

├── 云连POS-ERP管理系统

├── 云连POS-ERP管理系统ZksrService存在SQL注入漏洞.md

└── 云连POS-ERP管理系统downloadFile存在任意文件读取漏洞.md

├── 互慧软件

└── 急诊综合管理平台ServicePage.aspx任意文件读取漏洞.md

├── 交易所系统

└── 仿新浪外汇余额宝时间交易所任意文件读取.md

├── 亿华人力资源管理系统

├── 亿华人力资源管理系统filemanage存在任意文件上传漏洞.md

├── 亿华人力资源管理系统filemanage存在目录遍历漏洞.md

├── 亿华人力资源管理系统unloadfile存在任意文件上传漏洞.md

└── 亿华人力资源管理系统upfile存在任意文件上传漏洞.md

├── 亿渡留言管理系统

└── 亿渡留言管理系统uploadimg存在任意文件上传漏洞.md

├── 亿赛通

├── 亿赛通电子文档安全管理系统新版

│ ├── 亿赛通电子文档安全管理系统hiddenWatermark任意文件上传漏洞.md

│ └── 亿赛通电子文档安全管理系统uploadFile任意文件上传漏洞.md

└── 亿赛通电子文档安全管理系统旧版

│ ├── 亿赛通电子文档安全管理系统AutoSignService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统CDGAuthoriseTempletService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统ClientAjax任意文件下载.md

│ ├── 亿赛通电子文档安全管理系统CreateDocService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统DecryPermissApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统DecryptApplicationService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统DecryptApplicationService2接口任意文件上传.md

│ ├── 亿赛通电子文档安全管理系统DecryptionApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统DownLoadMail存在任意文件读取漏洞.md

│ ├── 亿赛通电子文档安全管理系统EmailAuditService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统ExamCDGDocService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统FileAuditService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统FileCountService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统FileFormatAjax存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统GetMakeOutSendFileInfoService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统GetUsecPolicyService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统GetUserSafetyPolicyService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统GetValidateAuthCodeService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统GetValidateLoginUserService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统GetValidateServerService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统HookInvalidCourse存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统LinkFilterService存在身份认证绕过漏洞.md

│ ├── 亿赛通电子文档安全管理系统MailApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统MailMessageLogServices存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统NavigationAjax存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统ODMSubmitApplyService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统OfflineApplicationService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统OfflineApplicationService2存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统OutgoingRestoreApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统PolicyAjax存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统PrintAuditService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统PrintLimitApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统SaveCDGPermissionFromGFOA存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统SecureUsbConnection存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统SystemService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UninstallApplicationService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UpdateClientStatus存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UpdatePasswordService存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UpgradeService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UpgradeService2存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UploadFileFromClientServiceForClient任意文件上传漏洞.md

│ ├── 亿赛通电子文档安全管理系统UploadFileListServiceForClient存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统UploadFileList存在任意文件读取漏洞.md

│ ├── 亿赛通电子文档安全管理系统UploadFileToCatalog存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统UserLoginOutService1存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统ViewUploadFile存在任意文件读取漏洞.md

│ ├── 亿赛通电子文档安全管理系统clientMessage存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统create_SmartSec_mysql信息泄露.md

│ ├── 亿赛通电子文档安全管理系统docRenewApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统dump存在任意文件读取漏洞.md

│ ├── 亿赛通电子文档安全管理系统formType存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统ids存在SQL注入漏洞.md

│ ├── 亿赛通电子文档安全管理系统offlineApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统outgoingServlet存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统permissionApp存在xstream反序列化漏洞.md

│ ├── 亿赛通电子文档安全管理系统solr远程命令执行漏洞.md

│ ├── 亿赛通电子文档安全管理系统syn_user_policy任意文件上传漏洞.md

│ └── 亿赛通电子文档安全管理系统updateUserToOrganise存在后台SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统

├── 亿赛通-dataSearch.jsp-SQL注入.md

├── 亿赛通-数据泄露防护(DLP)ClientAjax接口存在任意文件读取漏洞.md

├── 亿赛通-电子文档安全管理系统SaveCDGPermissionFromGFOA接口存在sql注入漏洞.md

├── 亿赛通CDG电子文档安全管理系统DelHookService存在sql注入漏洞(CVE-2024-10660).md

├── 亿赛通DecryptApplicationService2接口任意文件上传.md

├── 亿赛通update接口sql注入.md

├── 亿赛通电子文档uploadFile接口文件上传漏洞.md

├── 亿赛通电子文档安全管理系统 UploadFileToCatalog SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统-MailMessageLogServices反序列漏洞.md

├── 亿赛通电子文档安全管理系统-UploadFileManagerService-任意文件读取漏洞.md

├── 亿赛通电子文档安全管理系统-UploadFileToCatalog-SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统-jlockseniordao-findbylockname-sql注入漏洞.md

├── 亿赛通电子文档安全管理系统CDGAuthoriseTempletService1存在SQL注入漏洞(XVE-2024-19611).md

├── 亿赛通电子文档安全管理系统DecryptApplication存在任意文件读取漏洞.md

├── 亿赛通电子文档安全管理系统DecryptionApp存在反序列化漏洞.md

├── 亿赛通电子文档安全管理系统DeviceAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统DocInfoAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统FileFormatAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统GetValidateLoginUserService接口存在XStream反序列化漏洞.md

├── 亿赛通电子文档安全管理系统LogDownLoadService存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统LogicGroupAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统MultiServerAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统NavigationAjax接口存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统NetSecConfigAjax接口存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统NetSecPolicyAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统NoticeAjax接口存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统OrganiseAjax存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统RestoreFiles任意文件读取漏洞.md

├── 亿赛通电子文档安全管理系统SecretKeyService存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统SecureUsbConnection存在反序列化漏洞.md

├── 亿赛通电子文档安全管理系统SecureUsbService存在SQL注入漏洞.md

├── 亿赛通电子文档安全管理系统UploadFileList任意文件读取漏洞.md

├── 亿赛通电子文档安全管理系统docRenewApp存在反序列化漏洞.md

├── 亿赛通电子文档安全管理系统downloadfromfile存在任意文件读取漏洞.md

├── 亿赛通电子文档安全管理系统dump接口存在任意文件读取漏洞.md

├── 亿赛通电子文档安全管理系统getAllUsers身份绕过漏洞.md

├── 亿赛通电子文档安全管理系统hiddenWatermark文件上传漏洞.md

├── 亿赛通电子文档安全管理系统logincontroller接口存在远程代码执行漏洞.md

├── 亿赛通电子文档安全管理系统存在3处弱口令漏洞.md

├── 亿赛通电子文档安全管理系统远程命令执行漏洞.md

└── 亿赛通电子文档平台文件上传漏洞.md

├── 亿邮

└── 亿邮电子邮件系统远程命令执行漏洞-(CNVD-2021-26422).md

├── 任子行

├── 任子行网络安全审计系统log_fw_ips_scan_jsondata接口存在SQL注入漏洞.md

└── 任子行网络安全审计系统sslvpn_client存在命令执行漏洞.md

├── 任我行

├── 任我行协同CRMSmsDataListSQL注入漏洞.md

├── 任我行协同CRM普及版Edit存在SQL注入漏洞.md

├── 任我行协同CRM普及版viewaccountBase存在SQL注入漏洞.md

├── 任我行协同CRM系统UploadFile存在反序列化漏洞.md

└── 任我行管家婆分销ERP系统存在sql注入漏洞.md

├── 仿抖音短视频网站系统

└── 仿抖音短视频网站系统index存在前台SQL注入漏洞.md

├── 企业微信

└── 企业微信接口未授权访问漏洞.md

├── 企望

└── 企望制造ERPcomboxstore.actionSQL注入漏洞.md

├── 企望制造-ERP

└── 企望制造-ERP-comboxstore.action-远程命令执行漏洞.md

├── 企望制造ERP

├── 企望制造 ERP comboxstore.action 远程命令执行漏洞.md

└── 企望制造ERP系统drawGrid.action存在SQL漏洞.md

├── 众智OA

└── 众智OA办公系统Login存在SQL注入漏洞.md

├── 众诚网上订单系统

└── 众诚网上订单系统o_sa_order存在SQL注入漏洞.md

├── 众诚软件

└── 众诚网上订单系统o_sa_order.ashx存在SQL注入漏洞.md

├── 优客API接口管理系统

├── 优客API接口管理系统存在SQL注入漏洞.md

├── 优客API接口管理系统存在信息泄露漏洞.md

└── 全新优客API接口管理系统doc存在SQL注入漏洞.md

├── 会捷通云视讯平台

├── 会捷通云视讯平台fileDownload存在任意文件读取漏洞.md

└── 会捷通云视讯平台任意文件读取漏洞.md

├── 佑友

├── 佑友防火墙存在信息泄露漏洞.md

├── 佑友防火墙存在后台命令执行漏洞.md

└── 佑友防火墙存在默认口令漏洞.md

├── 佑友防火墙

├── 佑友防火墙后台接口download存在任意文件读取漏洞.md

└── 佑友防火墙后台接口maintain存在命令执行漏洞.md

├── 佳会视频会议

└── 佳会视频会议attachment任意文件读取.md

├── 信呼OA

├── 信呼OA办公系统前台index.php存在SQL注入漏洞.md

├── 信呼OA办公系统后台api.php接口存在RCE.md

└── 信呼OA系统index存在SQL注入漏洞.md

├── 停车场后台管理系统

└── 停车场后台管理系统GetVideo存在SQL注入漏洞.md

├── 傲盾网络科技股份有限公司

└── 傲盾信息安全管理系统前台远程命令执行漏洞.md

├── 先锋WEB燃气收费系统

├── 先锋WEB燃气收费系统AjaxService存在任意文件上传漏洞.md

└── 先锋WEB燃气收费系统文件上传漏洞.md

├── 全息AI网络运维平台

└── 全息AI网络运维平台ajax_cloud_router_config.php存在命令执行漏洞.md

├── 全程云OA

├── 全程云OA-svc.asmxSQL注入漏洞.md

├── 全程云OA__ajax.ashxSQL注入漏洞.md

├── 全程云OA接口UploadFile存在任意文件上传漏洞.md

└── 全程云OA系统QCPES.asmx存在SQL注入漏洞.md

├── 全行业小程序运营系统

├── 全行业小程序运营系统接口Wxapps.php存在任意文件上传漏洞.md

└── 全行业小程序运营系统接口_requestPost存在任意文件读取漏洞.md

├── 公交IC卡收单管理系统

├── 公交IC卡收单管理系统bus存在SQL注入漏洞.md

├── 公交IC卡收单管理系统line存在SQL注入漏洞.md

├── 公交IC卡收单管理系统parametercard存在SQL注入漏洞.md

├── 公交IC卡收单管理系统role存在SQL注入漏洞.md

├── 公交IC卡收单管理系统user存在SQL注入漏洞.md

└── 公交IC卡收单管理系统信息泄露漏洞.md

├── 公众号无限回调系统

└── 公众号无限回调系统接口siteUrl存在SQL注入漏洞.md

├── 六零导航页

└── 六零导航页存在任意文件上传漏洞.md

├── 兰德网络O2OA

└── 兰德网络O2OA存在默认口令漏洞.md

├── 内训宝科技

└── 内训宝scorm存在任意文件上传漏洞.md

├── 分发签名系统

├── APP分发签名系统index-uplog.php存在任意文件上传漏洞.md

├── 苹果IOS端IPA签名工具Sign.php前台任意命令执行漏洞.md

└── 苹果IOS端IPA签名工具request_post任意文件读取漏洞.md

├── 创客13星零售商城系统

└── 创客13星零售商城系统前台任意文件上传漏洞.md

├── 北京中科聚网

├── 北京中科聚网一体化运营平台catchByUrl存在文件上传漏洞.md

└── 北京中科聚网一体化运营平台importVisualModuleImg接口存在文件上传漏洞.md

├── 北京亚控科技

├── 北京亚控科技KingPortal开发系统漏洞集合.md

└── 北京亚控科技img任意文件读取漏洞.md

├── 北京亚鸿世纪科技发展有限公司

└── 北京亚鸿世纪科技发展有限公司企业侧互联网综合管理平台存在远程命令执行.md

├── 北京勤云科技

└── 勤云远程稿件处理系统存在SQL注入漏洞.md

├── 北京友数聚科技

├── CPAS审计管理系统getCurserIfAllowLogin存在SQL注入漏洞.md

└── CPAS审计管理系统存在任意文件读取漏洞.md

├── 北京新网医讯技术有限公司

├── PACS系统

│ ├── 北京新网医讯技术有限公司PACS系统web端存在SQL注入漏洞.md

│ ├── 北京新网医讯技术有限公司PACS系统web端存在万能密码漏洞.md

│ └── 北京新网医讯技术有限公司PACS系统web端存在未授权访问漏洞.md

└── 云端客服管理系统

│ └── 北京新网医讯技术有限公司云端客服管理系统存在万能密码登录漏洞.md

├── 北京灵当互动信息技术有限公司

├── 灵当crmauth-info存在信息泄露漏洞.md

├── 灵当crmgetOrderList存在SQL注入漏洞.md

├── 灵当crmmultipleUpload存在任意文件上传漏洞.md

├── 灵当crmpdf存在任意文件读取漏洞.md

├── 灵当crmuploadfile存在文件写入漏洞.md

├── 灵当crmuploadify存在任意文件上传漏洞.md

├── 灵当crmupload存在任意文件上传漏洞.md

└── 灵当crmwechatSession存在任意文件上传漏洞.md

├── 北京神州

└── 分诊叫号后台系统存在任意文件上传漏洞.md

├── 北京雷石天地电子技术有限公司

└── 北京雷石天地电子技术有限公司云视频管理系统存在目录遍历漏洞.md

├── 医药信息管理系统

└── 医药信息管理系统GetLshByTj存在SQL注入.md

├── 医药公司登录系统

├── 医药公司登录系统GetLshByTj存在SQL注入漏洞.md

├── 医药公司登录系统Login存在SQL注入漏洞.md

└── 医药公司登录系统存在SQL注入漏洞.md

├── 医院一站式后勤管理系统

└── 医院一站式后勤管理系统processApkUpload.upload存在任意文件上传漏洞.md

├── 医院挂号系统

└── 医院挂号系统SQL注入.md

├── 华为

└── 华为Auth-HttpServer1.0存在任意文件读取.md

├── 华为Auth-Http Serve

└── 华为Auth-Http Serve任意文件读取.md

├── 华为Auth-Http-Serve

└── 华为Auth-Http-Serve任意文件读取.md

├── 华夏ERP

├── 华夏ERPV3.3存在信息泄漏漏洞.md

├── 华夏ERPgetAllList存在信息泄露漏洞.md

└── 华夏ERP敏感信息泄漏漏洞(CNVD-2020-63964).md

├── 华夏通讯录

└── 华夏通讯录存在前台upload任意文件上传.md

├── 华天动力

├── 华天动力OA系统downloadWpsFile存在任意文件读取漏洞.md

└── 华天动力OA系统upload.jsp任意文件上传漏洞.md

├── 华望云

├── 华望云会议管理平台checkDoubleUserNameForAdd存在SQL注入漏洞.md

├── 华望云会议管理平台conflog.inc存在SQL注入漏洞.md

├── 华望云会议管理平台confmanger.inc存在SQL注入漏洞.md

├── 华望云会议管理平台deptactionlist存在SQL注入漏洞.md

├── 华望云会议管理平台myconflist.in存在SQL注入漏洞.md

├── 华望云会议管理平台recodemanger.inc存在SQL注入漏洞.md

├── 华望云会议管理平台recodemangerForUser.inc存在SQL注入漏洞.md

├── 华望云会议管理平台syslog.inc存在SQL注入漏洞.md

└── 华望云会议管理平台useractionlist存在SQL注入漏洞.md

├── 华测

├── 华测监测预警系统任意文件读取漏洞.md

└── 华测监测预警系统数据库信息泄露漏洞.md

├── 华测监测预警系统

├── 华测监测预警系统FileDownLoad.ashx存在任意文件读取漏洞.md

└── 华测监测预警系统接口UserEdit.aspx存在SQL注入.md

├── 华磊科技物流

├── 华磊科技物流getOrderTrackingNumber存在sql注入漏洞.md

└── 华磊科技物流modifyInsurance存在sql注入漏洞.md

├── 华美卓软

└── 卓软计量业务管理平台image.ashx任意文件读取漏洞.md

├── 协众OA

└── 协众OA系统接口checkLoginQrCode存在SQL注入漏洞复现.md

├── 协达OA

└── 协达OA系统绕过登录认证登陆后台.md

├── 南京博纳睿通软件科技有限公司

└── 南京博纳睿通软件科技有限公司医院一站式后勤管理系统processApkUpload存在任意文件上传漏洞.md

├── 南京星源图科技

└── 南京星源图科技SparkShop存在任意文件上传漏洞.md

├── 博华网龙

└── 博华网龙安全设备cmd.php远程命令执行漏洞.md

├── 博斯软件

├── 博斯外贸管理软件logined.jsp存在SQL注入漏洞.md

├── 博斯外贸管理软件loginednew.jsp存在SQL注入漏洞.md

└── 博斯软件V6.0存在sql注入.md

├── 博达

├── 博达下一代防火墙aaa_portal_auth_local_submit存在命令执行漏洞.md

└── 博达下一代防火墙sslvpn_client存在远程命令执行漏洞.md

├── 卡号极团管理系统

├── 卡号极团管理系统order存在SQL注入漏洞.md

└── 卡号极团管理系统ue_serve存在任意文件上传漏洞.md

├── 卡车卫星定位系统

├── 卡车卫星定位系统create存在未授权密码重置漏洞.md

└── 卡车卫星定位系统存在密码重置漏洞.md

├── 厦门四信通信科技有限公司

└── 厦门四信通信科技有限公司视频监控管理系统存在逻辑缺陷漏洞.md

├── 友点建站系统

└── 友点建站系统image_upload.php存在文件上传漏洞.md

├── 发卡网系统

├── HM发卡网反序列化漏洞.md

├── 某自动发卡网alipay_notify.php存在SQL注入漏洞.md

├── 知识吾爱纯净版小程序系统leibiao存在SQL注入漏洞.md

└── 鲸发卡系统自动发卡网request_post存在任意文件读取漏洞.md

├── 可视化融合指挥调度平台

└── 可视化融合指挥调度平台uploadImg存在任意文件上传漏洞.md

├── 吉大正元信息

└── 吉大正元身份认证网关downTools任意文件读取漏洞.md

├── 吉大正元身份认证网关

└── 吉大正元身份认证网关downtools存在任意文件读取漏洞.md

├── 吉林医药系统

└── 吉林医药系统Login存在SQL注入漏洞.md

├── 同享人力管理管理平台

├── 同享人力管理管理平台ActiveXConnector.asmx信息泄露漏洞.md

├── 同享人力管理管理平台DownloadFile存在任意文件下载漏洞.md

├── 同享人力管理管理平台SFZService.asmx存在SQL注入漏洞.md

├── 同享人力管理管理平台UploadHandler存在任意文件上传漏洞.md

└── 同享人力资源管理系统hdlUploadFile.ashx存在文件上传漏洞.md

├── 同望OA

└── 同望OA系统接口tooneAssistantAttachement.jsp任意文件读取漏洞.md

├── 同鑫eHR

└── 同鑫eHR人力资源管理系统GetFlowDropDownListItems存在SQL注入漏洞.md

├── 向日葵

└── 向日葵远程代码执行漏洞(CNVD-2022-10270).md

├── 启明星辰

├── 启明星辰-天清汉马VPN接口download任意文件读取.md

├── 启明星辰4A统一安全管控平台getMaster.do信息泄漏.md

├── 启明星辰天玥网络安全审计系统SQL注入漏洞.md

├── 启明星辰天玥运维安全网关tagid参数存在SQL注入漏洞.md

└── 启明星辰天玥运维安全网关默认口令.md

├── 和丰多媒体信息发布系统

└── 和丰多媒体信息发布系统QH.aspx存在文件上传漏洞.md

├── 和信创天

├── 和信创天云桌面系统newserver远程命令执行漏洞.md

└── 和信创天云桌面系统upload_file存在任意文件上传.md

├── 哲霖机械ERP

└── 哲霖机械ERP接口DownloadInpFile存在任意文件读取漏洞.md

├── 唯徳知识产权管理系统

├── 唯徳知识产权管理系统DownloadFileWordTemplate接口存在文件读取漏洞.md

└── 唯徳知识产权管理系统WSFM.asmx接口存在任意文件上传漏洞.md

├── 商混ERP

├── 商混ERP-DictionaryEdit.aspxSQL注入漏洞.md

├── 商混ERP系统接口Operater_Action.aspx存在SQL注入漏洞.md

├── 商混ERP系统接口StockreceiveEdit.aspx存在SQL注入漏洞.md

└── 商混ERP系统接口TaskCarToQueue.aspx存在SQL注入漏洞.md

├── 喰星云-数字化餐饮服务系统

├── 喰星云-数字化餐饮服务系统listuser信息泄露漏洞.md

├── 喰星云-数字化餐饮服务系统not_finish.php存在SQL注入漏洞.md

├── 喰星云-数字化餐饮服务系统shelflife.php存在SQL注入漏洞.md

└── 喰星云-数字化餐饮服务系统stock.php存在SQL注入漏洞.md

├── 四川鱼尾巴科技有限公司

├── 医疗安全(不良)事件报告系统membersbyid存在信息泄露漏洞.md

└── 医疗安全(不良)事件报告系统members存在信息泄露漏洞.md

├── 因酷教育软件

└── 因酷教育软件开源网校程序gok4任意文件上传漏洞.md

├── 圣乔ERP

├── 圣乔ERP系统SingleRowQueryConvertor存在SQL注入漏洞.md

├── 圣乔ERP系统downloadFile.action任意文件读取漏洞.md

├── 圣乔ERP系统getSupplyQueryKeyword存在SQL注入漏洞.md

├── 圣乔ERP系统login.action存在Struts2远程代码执行漏洞.md

├── 圣乔ERP系统queryForMapWithDefaultValues存在SQL注入漏洞.md

├── 圣乔ERP系统queryForString存在SQL注入漏洞.md

└── 圣乔ERP系统uploadFile文件上传漏洞.md

├── 地大信息

└── 地大信息-基础信息平台GetImg任意文件读取漏洞.md

├── 多客圈子论坛

└── 多客圈子论坛系统httpGet存在任意文件读取漏洞.md

├── 多客圈子论坛系统

├── 多客圈子论坛前台SSRF漏洞.md

└── 多客圈子论坛系统httpGet任意文件读取漏洞复现.md

├── 夜莺开源监控系统

└── 夜莺开源监控系统存在默认用户漏洞.md

├── 大为计算机软件开发有限公司

└── 大为计算机软件开发有限公司知识产权协同创新管理系统任意密码重置.md

├── 大华

├── 大华DSS itcBulletin SQL 注入漏洞.md

├── 大华DSS-itcBulletin-SQL-注入漏洞.md

├── 大华DSS城市安防监控平台Struct2-045命令执行漏洞.md

├── 大华DSS城市安防监控平台login_init.action接口存在Struct2-045命令执行漏洞.md

├── 大华DSS城市安防监控平台user_toLoginPage.action接口存在Struct2-045命令执行漏洞.md

├── 大华DSS数字监控系统attachment_clearTempFile.action存在SQL注入漏洞.md

├── 大华DSS数字监控系统attachment_downloadAtt.action任意文件读取漏洞.md

├── 大华DSS系统group_saveGroup存在SQL注入漏洞.md

├── 大华DSS视频管理系统

│ ├── 大华DSS视频管理系统attachment_clearTempFile存在SQL注入漏洞.md

│ ├── 大华DSS视频管理系统attachment_downloadByUrlAtt.action任意文件下载漏洞.md

│ ├── 大华DSS视频管理系统attachment_getAttList存在SQL注入漏洞.md

│ ├── 大华DSS视频管理系统deleteBulletin存在SQL注入漏洞.md

│ ├── 大华DSS视频管理系统user_edit存在密码泄漏漏洞.md

│ └── 大华DSS视频管理系统存在strust2命令执行漏洞.md

├── 大华EIMS-capture_handle接口远程命令执行漏洞.md

├── 大华ICC智能物联综合管理平台heapdump敏感信息泄露.md

├── 大华ICC智能物联综合管理平台存在fastjson漏洞.md

├── 大华城市安防监控系统平台管理存在user_edit.action信息泄露漏洞.md

├── 大华智慧园区clientServer接口SQL注入漏洞.md

├── 大华智慧园区getNewStaypointDetailQuery接口SQL注入漏洞.md

├── 大华智慧园区管理平台任意文件读取.md

├── 大华智慧园区系统updateOcx_updateCab.action存在任意文件上传漏洞.md

├── 大华智慧园区系统updateOcx_updateZip.action存在任意文件上传漏洞.md

├── 大华智慧园区综合管理平台 deleteFtp 远程命令执行漏洞.md

├── 大华智慧园区综合管理平台 searchJson SQL注入漏洞.md

├── 大华智慧园区综合管理平台 文件上传漏洞.md

├── 大华智慧园区综合管理平台-deleteFtp-远程命令执行漏洞.md

├── 大华智慧园区综合管理平台-searchJson-SQL注入漏洞.md

├── 大华智慧园区综合管理平台-文件上传漏洞.md

├── 大华智慧园区综合管理平台

│ ├── 大华智慧园区综合管理平台attachment_downloadAtt.action任意文件读取.md

│ ├── 大华智慧园区综合管理平台attachment_downloadByUrlAtt.action任意文件读取.md

│ ├── 大华智慧园区综合管理平台bitmap任意文件上传漏洞.md

│ ├── 大华智慧园区综合管理平台deleteBulletinSQL注入漏洞.md

│ ├── 大华智慧园区综合管理平台deleteFtp接口远程命令执行.md

│ ├── 大华智慧园区综合管理平台devicePoint_addImgIco任意文件上传漏洞.md

│ ├── 大华智慧园区综合管理平台getGroupInfoListByGroupIdSQL注入漏洞.md

│ ├── 大华智慧园区综合管理平台image存在ssrf漏洞.md

│ ├── 大华智慧园区综合管理平台pay远程命令执行.md

│ ├── 大华智慧园区综合管理平台poi任意文件上传漏洞.md

│ ├── 大华智慧园区综合管理平台searchJsonSQL注入漏洞.md

│ ├── 大华智慧园区综合管理平台sendFaceInfo远程命令执行.md

│ ├── 大华智慧园区综合管理平台video任意文件上传漏洞.md

│ └── 大华智慧园区综合管理平台密码泄露漏洞.md

├── 大华智慧园区综合管理平台bitmap接口存在任意文件上传漏洞.md

├── 大华智慧园区综合管理平台hasSubsystem存在文件上传漏洞.md

├── 大华智慧园区综合管理平台ipms接口存在远程代码执行漏洞.md

├── 大华智慧园区综合管理平台pageJson存在SQL注入漏洞.md

├── 大华智慧园区综合管理平台user_getUserInfoByUserName.action未授权任意用户密码读取.md

├── 大华智能云网关注册管理平台SQL注入漏洞(CNVD-2024-38747).md

├── 大华智能物联ICC综合管理平台readpic任意文件读取漏洞.md

├── 大华智能物联综合管理平台(ICC)

│ ├── 大华智能物联综合管理平台(ICC)info存在信息泄露.md

│ ├── 大华智能物联综合管理平台(ICC)page存在信息泄露.md

│ ├── 大华智能物联综合管理平台(ICC)randomfastjson远程命令执行.md

│ ├── 大华智能物联综合管理平台(ICC)存在任意文件读取漏洞.md

│ └── 大华智能物联综合管理平台(ICC)存在逻辑漏洞.md

└── 大华智能物联综合管理平台justForTest用户登录漏洞.md

├── 大唐电信

├── 大唐电信AC集中管理平台敏感信息泄漏漏洞.md

├── 大唐电信NVS3000综合视频监控平台getDepResList存在SQL注入漏洞.md

└── 大唐电信NVS3000综合视频监控平台getencoderlist存在未授权访问漏洞.md

├── 天喻软件数据安全平台

└── 天喻软件数据安全平台DownLoad.ashx存在SQL注入.md

├── 天擎

├── 360 新天擎终端安全管理系统存在信息泄露漏洞.md

├── 360-新天擎终端安全管理系统存在信息泄露漏洞.md

├── 360天擎 - 未授权与sql注入.md

├── 360天擎---未授权与sql注入.md

├── 天擎终端安全管理系统YII_CSRF_TOKEN远程代码执行漏洞.md

├── 奇安信360天擎getsimilarlistSQL注入漏洞.md

├── 奇安信VPN任意用户密码重置.md

├── 奇安信天擎rptsvr任意文件上传.md

└── 奇安信网康下一代防火墙directdata存在远程命令执行漏洞.md

├── 天智(苏州)智能系统有限公司

└── 天智云制造管理平台存在SQL注入漏洞.md

├── 天智云

└── 天智云智造管理平台Usermanager.ashx存在SQL注入漏洞.md

├── 天津环球磁卡股份有限公司

├── 公交IC卡收单管理系统bus存在SQL注入漏洞.md

├── 公交IC卡收单管理系统line存在SQL注入漏洞.md

├── 公交IC卡收单管理系统parametercard存在SQL注入漏洞.md

├── 公交IC卡收单管理系统role存在SQL注入漏洞.md

├── 公交IC卡收单管理系统user存在SQL注入漏洞.md

├── 公交IC卡收单管理系统user存在信息泄露漏洞.md

└── 公交IC卡收单管理系统存在弱口令漏洞.md

├── 天维尔消防智能指挥平台

└── 天维尔消防智能指挥平台API接口页面sql注入.md

├── 天翼应用虚拟化系统

└── 天翼应用虚拟化系统sql注入漏洞.md

├── 天融信

├── 天融信TOPSECCookie远程命令执行漏洞.md

├── 天融信TOPSEC_maincgi.cgi远程命令执行.md

├── 天融信TOPSEC_static_convert远程命令执行漏洞.md

├── 天融信上网行为管理系统存在默认账号密码.md

├── 天融信上网行为管理远程命令执行漏洞.md

├── 天融信运维安全审计系统synRequest存在远程命令执行漏洞.md

└── 天融信运维安全审计系统存在任意文件读取漏洞.md

├── 天钥网关入

└── 天钥网关前台SQL注入.md

├── 天问物业ERP

├── 天问物业ERP系统AjaxUpload.aspx前台任意文件上传漏洞.md

├── 天问物业ERP系统UEditor编辑器存在前台任意文件上传漏洞.md

├── 天问物业ERP系统UpFile.aspx前台任意文件上传漏洞.md

└── 天问物业ERP系统UploadFile.aspx前台任意文件上传漏洞.md

├── 天问物业ERP系统

├── 天问物业ERP系统AreaAvatarDownLoad.aspx任意文件读取漏洞.md

├── 天问物业ERP系统ContractDownLoad存在任意文件读取漏洞.md

├── 天问物业ERP系统OwnerVacantDownLoad存在任意文件读取漏洞.md

├── 天问物业ERP系统VacantDiscountDownLoad存在任意文件读取漏洞.md

└── 天问物业ERP系统docfileDownLoad.aspx存在任意文件读取漏洞.md

├── 天闻数媒名师工作室系统

└── 天闻数媒名师工作室系统fileTempDownload任意文件读取.md

├── 奇安信

└── 奇安信VPN存在未授权管理用户遍历及任意账号密码修改漏洞.md

├── 契约锁

├── 契约锁edits存在远程命令执行漏洞.md

├── 契约锁template存在远程命令执行漏洞.md

└── 契约锁utask存在远程命令执行漏洞.md

├── 契约锁电子签章系统

├── 契约锁电子签章平台add远程命令执行漏洞.md

├── 契约锁电子签章平台ukeysign存在远程命令执行漏洞.md

└── 契约锁电子签章系统RCE.md

├── 奥威亚视频云平台

├── 奥威亚云视频平台UploadFile.aspx存在文件上传漏洞.md

└── 奥威亚视频云平台VideoCover.aspx接口存在任意文件上传漏洞.md

├── 好视通

└── 好视通视频会议系统存在任意文件读取漏洞.md

├── 好视通视频会议系统

├── 好视通云会议upLoad2.jsp接口处存在任意文件上传漏洞.md

├── 好视通视频会议系统 toDownload.do接口 任意文件读取漏洞.md

└── 好视通视频会议系统-toDownload.do接口-任意文件读取漏洞.md

├── 威努特

└── 威努特sslvpn_client存在远程命令执行漏洞.md

├── 孚盟云

├── 孚盟云AjaxMethod.ashxSQL注入漏洞.md

├── 孚盟云系统接口MailAjax.ashx存在SQL注入漏洞.md

└── 孚盟云系统接口ajaxsenddingdingmessage存在SQL注入漏洞.md

├── 学分制系统

└── 学分制系统GetCalendarContentById存在SQL注入漏洞.md

├── 安克电子技术

└── 珠海市安克电子技术有限公司医疗急救管理系统存在SQL注入漏洞.md

├── 安徽生命港湾信息技术有限公司

└── 安徽生命港湾信息技术有限公司服务配置工具存在任意文件下载漏洞.md

├── 安恒

├── 安恒下一代防火墙

│ └── 安恒下一代防火墙存在命令执行漏洞.md

├── 安恒明御Web应用防火墙

│ └── 安恒明御Web应用防火墙任意登录漏洞.md

├── 安恒明御堡垒机

│ └── 安恒堡垒机任意用户添加漏洞.md

├── 安恒明御安全网关

│ ├── 安恒明御安全网关aaa_local_web_custom_auth_html_submit存在远程命令执行漏洞.md

│ ├── 安恒明御安全网关aaa_local_web_preview存在远程命令执行漏洞.md

│ ├── 安恒明御安全网关aaa_portal_auth_config_reset存在远程命令执行漏洞.md

│ ├── 安恒明御安全网关aaa_portal_auth_local_submit存在远程命令执行漏洞.md

│ ├── 安恒明御安全网关aaa_portal_auth_wchat_submit存在远程命令执行漏洞.md

│ ├── 安恒明御安全网关net_dynamic_pop_adv_submit存在任意文件上传漏洞.md

│ └── 安恒明御安全网关sslvpn_client存在远程命令执行漏洞.md

├── 安恒明御安全网关远程命令执行漏洞.md

└── 某恒明御漏洞.md

├── 安盟华御

└── 安盟华御应用防护系统sslvpn_client存在远程命令执行漏洞.md

├── 安科瑞

├── 安科瑞环保用电监管云平台GetEnterpriseInfoById存在SQL注入漏洞.md

├── 安科瑞环保用电监管云平台etEnterpriseInfoY存在SQL注入漏洞.md

└── 安科瑞环保用电监管云平台newLogin存在SQL注入漏洞.md

├── 安美数字酒店宽带运营系统

├── 安美数字酒店宽带运营系统SQL注入漏洞.md

├── 安美数字酒店宽带运营系统get_ip.phpSQL注入漏洞.md

├── 安美数字酒店宽带运营系统get_user_enrollment.php注入漏洞.md

├── 安美数字酒店宽带运营系统list_qry.php接口SQL注入漏洞.md

├── 安美数字酒店宽带运营系统weather.php任意文件读取漏洞.md

└── 安美酒店宽带运营系统server_ping远程命令执行漏洞.md

├── 安达通

└── 安达通TPN-2G安全网关远程代码执行.md

├── 宏景OA

├── 宏景 DisplayFiles任意文件读取.md

├── 宏景-DisplayFiles任意文件读取.md

├── 宏景HCM-codesettree接口存在SQL注入漏洞.md

├── 宏景HCM-downlawbase接口存在SQL注入漏洞.md

├── 宏景HCM-pos_dept_post存在SQL注入漏洞.md

├── 宏景HCM系统fieldsettree接口存在SQL注入漏洞.md

├── 宏景HCM系统infoView处存在sql注入漏洞.md

├── 宏景OA文件上传.md

├── 宏景eHR-HCM-DisplayExcelCustomReport接口存在任意文件读取漏洞.md

├── 宏景eHR-OutputCode存在任意文件读取漏洞.md

├── 宏景eHR-report_org_collect_tree.jsp存在SQL注入漏洞.md

├── 宏景eHR-showmedia.jsp存在SQL注入漏洞.md

├── 宏景eHR人力资源管理系统接口DownLoadCourseware存在任意文件读取漏洞.md

├── 宏景eHR人力资源管理系统接口LoadOtherTreeServlet存在SQL注入漏洞.md

├── 宏景eHR人力资源管理系统接口getSdutyTree存在SQL注入漏洞.md

├── 宏景eHR人力资源管理系统接口loadtree存在SQL注入漏洞.md

├── 宏景eHR人力资源管理系统接口searchCreatPlanList存在SQL注入漏洞.md

├── 宏景eHR人力资源管理软件showmediainfo存在SQL注入漏洞.md

├── 宏景eHR系统ajaxService接口处存在SQL注入漏洞.md

└── 宏景人力资源信息管理系统uploadLogo存在任意文件上传漏洞.md

├── 宏脉医美行业管理系统

├── 宏脉医美行业管理系统DownLoadServerFile任意文件读取下载漏洞.md

├── 宏脉医美行业管理系统UEditor编辑器存在文件上传漏洞.md

└── 宏脉医美行业管理系统config存在目录遍历漏洞.md

├── 宝塔

├── 宝塔云WAFserver_name存在SQL注入漏洞.md

└── 宝塔最新未授权访问漏洞及sql注入.md

├── 富通天下外贸ERP

├── 富通天下外贸ERPUploadEmailAttr存在任意文件上传漏洞.md

└── 富通天下外贸ERP任意文件上传漏洞.md

├── 小狐狸Chatgpt付费创作系统

└── 小狐狸Chatgpt付费创作系统存在任意文件上传漏洞.md

├── 小米

└── 小米路由器任意文件读取漏洞.md

├── 山东聚恒网络技术有限公司

└── 山东聚恒网络技术有限公司聚恒中台data.ashx存在SQL注入漏洞.md

├── 山石网科

└── 山石网科云鉴安全管理系统ajaxActions接口处存在远程命令执行漏洞.md

├── 山石网科云鉴

├── 山石网科云鉴存在前台任意命令执行漏洞.md

└── 山石网科应用防火墙WAF未授权命令注入漏洞.md

├── 帆软报表

├── 帆软报表 V8 get_geo_json 任意文件读取漏洞.md

├── 帆软报表-V8-get_geo_json-任意文件读取漏洞.md

└── 帆软系统ReportServer存在SQL注入漏洞导致RCE.md

├── 帕拉迪堡垒机

└── 帕拉迪堡垒机sslvpnservice.php存在SQL注入漏洞.md

├── 帮管客CRM

├── 帮管客CRM-jiliyu接口存在SQL漏洞.md

├── 帮管客CRMajax_upload_chat存在任意文件上传漏洞.md

├── 帮管客CRMajax_upload存在任意文件上传漏洞.md

├── 帮管客CRMinit信息泄露漏洞.md

└── 帮管客CRMmessage存在SQL注入漏洞.md

├── 平升电子水库安全监管平台

└── 平升电子水库安全监管平台GetRecordsByTableNameAndColumns存在SQL注入漏洞.md

├── 平升电子水库监管平台

├── 平升水库水文监测系统默认密码.md

└── 平升电子水库监管平台GetAllRechargeRecordsBySIMCardId接口处存在SQL注入漏洞.md

├── 广州图创图书馆集群管理系统

├── 广州图书馆集群系统WebBookNew存在SQL注入漏洞.md

├── 广州图创图书馆集群管理系统updOpuserPw接口存在SQL注入漏洞.md

└── 广州图创图书馆集群管理系统存在未授权访问.md

├── 广州翰智软件有限公司

└── 员工自助平台loginByPassword存在SQL注入漏洞.md

├── 广州锦铭泰软件

└── F22服装管理软件系统Load存在任意文件读取漏洞.md

├── 广州锦铭泰软件科技有限公司

├── 广州锦铭泰软件科技有限公司F22服装管理软件系统index_login.asp存在信息泄漏漏洞.md

└── 广州锦铭泰软件科技有限公司F22服装管理软件系统openfile.aspx前台任意文件下载.md

├── 广联达OA

├── 广联达-linkworks-gwgdwebservice存在SQL注入漏洞.md

├── 广联达OA任意用户登录.md

├── 广联达OA前台任意文件上传.md

├── 广联达OA接口ArchiveWebService存在XML实体注入漏洞.md

├── 广联达OA系统GetSSOStamp接口存在任意用户登录.md

├── 广联达OA系统接口ConfigService.asmx存在SQL注入漏洞.md

├── 广联达OA系统接口do.asmx存在任意文件写入漏洞.md

├── 广联达OA系统接口do.asmx存在任意文件读取漏洞.md

├── 广联达oa sql注入漏洞 .md

├── 广联达oa 后台文件上传漏洞.md

├── 广联达oa-sql注入漏洞-.md

├── 广联达oa-后台文件上传漏洞.md

├── 某联达oa 后台文件上传漏洞.md

└── 某联达oa-后台文件上传漏洞.md

├── 广西金中软件集团有限公司

├── 广西金中软件集团有限公司智慧医养服务平台DownFile存在任意文件删除漏洞.md

├── 广西金中软件集团有限公司智慧医养服务平台UpLoaderAction存在任意文件上传漏洞.md

├── 广西金中软件集团有限公司智慧医养服务平台Uploader存在任意文件上传漏洞.md

└── 广西金中软件集团有限公司智慧医养服务平台Uploads存在任意文件上传漏洞.md

├── 建文工程管理系统

├── 建文工程管理系统BusinessManger.ashx存在SQL注入漏洞.md

└── 建文工程管理系统desktop.ashx存在SQL注入漏洞.md

├── 微信公众号商家收银台小程序系统

├── 微信公众号商家收银台小程序系统存在任意文件上传漏洞.md

└── 微信公众号商家收银台小程序系统存在前台SQL注入漏洞.md

├── 微信公众号小说漫画系统

├── 微信公众号小说漫画系统Upload存在任意文件写入漏洞.md

└── 微信公众号小说漫画系统fileupload.php存在任意文件写入漏洞.md

├── 微信广告任务平台

├── 微信广告任务平台ajax_upload存在任意文件上传漏洞.md

└── 微信广告任务平台存在任意文件上传漏洞.md

├── 微信活码系统

├── 微信活码系统index存在SQL注入漏洞.md

├── 微信活码系统updateInfos前台未授权任意用户密码修改.md

└── 微信活码系统后台任意内容写入.md

├── 微厦在线学习平台

└── 微厦在线学习平台OrganSetup存在任意文件上传漏洞.md

├── 微商城系统

├── 微商城系统api.php存在文件上传漏洞.md

└── 微商城系统goods.php存在SQL注入漏洞.md

├── 微擎

└── 微擎-AccountEdit-file-upload文件上传漏洞.md

├── 微擎云计算有限公司

└── 微擎微信公众号管理系统系统AccountEdit存在任意文件上传漏洞.md

├── 心医国际数字医疗

├── 心医国际WebPacs系统

│ ├── 心医国际WebPacs系统存在SQL注入漏洞.md

│ ├── 心医国际WebPacs系统存在XSS漏洞.md

│ ├── 心医国际WebPacs系统存在未授权访问漏洞.md

│ └── 心医国际系统数据库默认口令.md

├── 心医国际医技统计报表系统

│ ├── 心医国际医技统计报表系统存在SQL注入漏洞.md

│ ├── 心医国际医技统计报表系统存在XSS漏洞.md

│ └── 心医国际医技统计报表系统存在信息泄露及弱口令漏洞.md

└── 心医国际排队叫号系统

│ ├── 心医国际排队叫号系统SQL注入漏洞.md

│ └── 心医国际排队叫号系统敏感信息泄露.md

├── 志华软件

└── 志华软件openfile.aspx存在任意文件读取漏洞.md

├── 快云

└── 快云服务器助手GetDetail任意文件读取漏洞.md

├── 快普

└── 快普M6SalaryAccounting存在SQL注入漏洞.md

├── 快递微信小程序系统

├── 快递微信小程序系统存在前台任意文件删除漏洞.md

└── 快递微信小程序系统存在前台任意文件读取漏洞.md

├── 思普

└── 思普企业运营管理平台apilogin存在SQL注入漏洞.md

├── 思福迪

├── 思福迪运维安全管理系统GetCaCert存在任意文件读取漏洞.md

└── 思福迪运维安全管理系统test_qrcode_b存在远程命令执行漏洞.md

├── 思福迪运维安全管理系统

└── 思福迪运维安全管理系统RCE漏洞.md

├── 思迅商旗

├── 思迅商旗商业管理系统10SetAiPosItemImage存在任意文件上传漏洞.md

├── 思迅商旗商业管理系统7Cashier存在信息泄露漏洞.md

├── 思迅商旗商业管理系统7GylOperator存在信息泄露漏洞.md

├── 思迅商旗商业管理系统7Operator存在信息泄露漏洞.md

└── 思迅商旗商业管理系统7存在弱口令漏洞.md

├── 思迈特

└── Smartbi内置用户登陆绕过漏洞.md

├── 悟空CRM

├── 悟空CRM9.0-fastjson远程代码执行漏洞(CVE-2024-23052).md

└── 悟空CRM9.0存在fastjson远程代码执行漏洞(CVE-2024-23052).md

├── 悦库企业网盘

└── 悦库企业网盘userlogin.html存在SQL注入漏洞.md

├── 悦库网盘

└── 悦库网盘aRegisAdmin存在SQL注入漏洞.md

├── 惠尔顿-网络安全审计系统

└── 惠尔顿-网络安全审计系统存在任意文件读取漏洞.md

├── 惠尔顿

└── 惠尔顿安全审计系统download任意文件读取漏洞.md

├── 慧学教育科技有限公司

└── 慧学教育科技有限公司Campuswit_uploadFiles存在任意文件上传漏洞.md

├── 懂微信息技术(上海)有限公司

└── 百择唯·供应链RankingGoodsList2存在SQL注入漏洞.md

├── 懒人网址导航

└── 懒人网址导航系统search存在SQL注入漏洞.md

├── 懒人网址导航页

└── 懒人网址导航页search.html存在SQL注入漏洞.md

├── 成都信通网易医疗科技发展有限公司

├── HIS系统

│ ├── 成都信通网易医疗科技发展有限公司HIS系统getContractSource存在SQL注入漏洞.md

│ └── 成都信通网易医疗科技发展有限公司HIS系统getContract存在SQL注入漏洞.md

└── PACS系统

│ ├── 成都信通网易医疗科技发展有限公司PACS(医学影像信息管理系统)dabh存在SQL注入漏洞.md

│ ├── 成都信通网易医疗科技发展有限公司PACS(医学影像信息管理系统)edtJclx存在SQL注入漏洞.md

│ ├── 成都信通网易医疗科技发展有限公司PACS(医学影像信息管理系统)存在XSS跨站脚本漏洞.md

│ ├── 成都信通网易医疗科技发展有限公司PACS(医学影像信息管理系统)存在信息泄露漏洞.md

│ └── 成都信通网易医疗科技发展有限公司PACS(医学影像信息管理系统)存在未授权访问漏洞.md

├── 成都索贝数码科技

├── 索贝融媒体search存在SQL注入漏洞.md

└── 索贝融媒体存在硬编码漏洞.md

├── 手机卡号推广商城

└── 手机卡号推广商城ssk存在SQL注入漏洞.md

├── 抢单刷单系统

└── 某二开版海外抢单Shua单系统存在任意用户登录漏洞.md

├── 拓尔思TRS媒资管理系统

└── 拓尔思TRS媒资管理系统uploadThumb存在文件上传漏洞.md

├── 拼团零售商城系统

└── 拼团零售商城系统前台任意文件写入漏洞.md

├── 挂号系统

└── 挂号系统login.php存在SQL注入漏洞.md

├── 指挥调度平台

├── 指挥调度平台ajax_users存在SQL注入漏洞.md

├── 指挥调度平台client_upload存在任意文件上传漏洞.md

├── 指挥调度平台event_uploadfile存在任意文件上传漏洞.md

├── 指挥调度平台get_gis_fence_warning存在SQL注入漏洞.md

├── 指挥调度平台invite2videoconf存在远程命令执行漏洞.md

├── 指挥调度平台invite_one_member存在远程命令执行漏洞.md

├── 指挥调度平台invite_one_ptter存在远程命令执行漏洞.md

├── 指挥调度平台send_fax存在远程命令执行漏洞.md

├── 指挥调度平台task_uploadfile存在任意文件上传漏洞.md

├── 指挥调度平台usernumber存在SQL注入漏洞.md

└── 指挥调度平台zx_upload存在任意文件上传漏洞.md

├── 挖矿质押单语言系统

├── 某U挖矿质押单语言系统imageupload后台任意文件上传漏洞.md

├── 某U挖矿质押单语言系统前台未授权修改管理员密码.md

└── 某U挖矿质押单语言系统后台phar反序列漏洞.md

├── 捷诚管理信息系统

└── 捷诚管理信息系统sql注入漏洞.md

├── 数字通OA

├── 数字通OA-智慧政务接口payslip存在SQL注入漏洞.md

├── 数字通云平台智慧政务setting存在文件上传漏洞.md

├── 数字通云平台智慧政务workflow存在SQL注入漏洞.md

└── 数字通云平台的智慧政务系统存在登录绕过漏洞.md

├── 斐讯路由器

└── 斐讯路由器PHICOMM-FIR300M型号存在命令执行漏洞.md

├── 新中新中小学智慧校园信息管理系统

└── 新中新中小学智慧校园信息管理系统Upload接口存在任意文件上传漏洞.md

├── 新开普掌上校园服务管理平台

└── 新开普掌上校园服务管理平台service.action远程命令执行.md

├── 新视窗新一代物业管理系统

├── 新视窗新一代物业管理系统GetCertificateInfoByStudentId存在SQL注入漏洞.md

└── 新视窗新一代物业管理系统任意文件上传漏洞.md

├── 方天云智慧平台系统

├── 方天云智慧平台系统GetCompanyItem存在sql注入漏洞.md

├── 方天云智慧平台系统GetCustomerLinkman存在sql注入漏洞.md

├── 方天云智慧平台系统Upload.ashx存在任意文件上传漏洞.md

└── 方天云智慧平台系统setImg.ashx存在文件上传漏洞.md

├── 方天科技(深圳)有限公司

├── 方天云ERP系统GetCompanyItem存在SQL注入漏洞.md

└── 方天云ERP系统GetSalQuatation存在SQL注入漏洞.md

├── 方正全媒体

├── 方正全媒体采编系统存在syn.do信息泄露漏洞.md

├── 方正畅享全媒体新闻采编系统addOrUpdateOrg存在XXE漏洞.md

├── 方正畅享全媒体新闻采编系统binary.do存在SQL注入漏洞.md

├── 方正畅享全媒体新闻采编系统imageProxy.do任意文件读取漏洞.md

├── 方正畅享全媒体新闻采编系统reportCenter.do存在SQL注入漏洞.md

└── 方正畅享全媒体新闻采编系统screen.do存在SQL注入漏洞.md

├── 时空WMS

├── 时空WMS-仓储精细化管理系统ImageAdd.ashx文件上传漏洞.md

└── 时空WMS-仓储精细化管理系统SaveCrash.ashx文件上传漏洞.md

├── 时空智友

├── 时空智友企业流程化管控系统formserverSQL注入漏洞.md

├── 时空智友企业流程化管控系统formserver任意文件上传漏洞.md

├── 时空智友企业流程化管控系统indexService.notice存在sql注入漏洞.md

├── 时空智友企业流程化管控系统login文件读取漏洞.md

├── 时空智友企业流程化管控系统manage敏感信息泄露漏洞.md

└── 时空智友企业流程化管控系统wc.db文件信息泄露漏洞.md

├── 时空物流运输管理系统

└── 时空物流运输管理系统存在敏感信息泄露漏洞.md

├── 时间精细化管理平台

└── 时间精细化管理平台存在弱口令漏洞.md

├── 昂捷CRM

├── 昂捷CRMcwsfiledown存在任意文件读取漏洞.md

└── 昂捷CRMcwsuploadpicture存在任意文件读取漏洞.md

├── 昂捷ERP

├── 昂捷CRM系统cwsfiledown.asmx任意文件读取漏洞.md

├── 昂捷CRM系统cwsuploadpicture.asmx任意文件读取漏洞.md

├── 昂捷ERP WebService接口 SQL注入漏洞(QVD-2023-45071).md

└── 昂捷ERP-WebService接口-SQL注入漏洞(QVD-2023-45071).md

├── 昆石网络

└── 昆石网络VOS3000任意文件读取漏洞.md

├── 明源云

├── 明源云ERP接口ApiUpdate.ashx文件上传漏洞.md

├── 明源云ERP接口VisitorWeb_XMLHTTP.aspx存在SQL注入漏洞.md

├── 明源云GetErpConfig.aspx信息泄露漏洞.md

├── 明源地产ERP接口Service.asmx存在SQL注入漏洞.md

└── 明源地产ERP系统WFWebService存在反序列化漏洞.md

├── 明源云erp

└── 明源云ERP系统接口管家ApiUpdate.ashx文件存在任意文件上传漏洞.md

├── 易天智能eHR管理平台

└── 易天智能eHR管理平台任意用户添加漏洞.md

├── 易宝OA

├── 易宝OA ExecuteSqlForSingle SQL注入漏洞.md

├── 易宝OA-BasicService.asmx存在SQL注入漏洞.md

├── 易宝OA-BasicService.asmx存在任意文件上传漏洞.md

├── 易宝OA-ExecuteQueryNoneResult接口处存在SQL注入漏洞.md

├── 易宝OA-ExecuteSqlForDataSet接口处存在SQL注入漏洞.md

├── 易宝OA-ExecuteSqlForSingle-SQL注入漏洞.md

├── 易宝OA-GetUDEFStreamID存在SQL注入漏洞.md

└── 易宝OA系统DownloadFile接口存在文件读取漏洞.md

├── 易思智能物流

├── 易思智能物流无人值守系统ImportReport任意文件上传漏洞.md

└── 易思智能物流无人值守系统downfile文件读取漏洞.md

├── 易思智能物流无人值守系统

├── 易思智能物流无人值守系统5.0存在任意文件上传漏洞.md

├── 易思智能物流无人值守系统DownFile任意文件读取漏洞.md

├── 易思智能物流无人值守系统ExportReport存在SQL注入漏洞.md

└── 易思智能物流无人值守系统login存在SQL注入漏洞.md

├── 易捷OA

└── 易捷OA协同办公软件ShowPic接口存在任意文件读取.md

├── 普元EOS-Platform

├── 普元EOS-Platform-eos.jmx存在远程代码执行漏洞.md

└── 普元EOS-Platform-jmx.jmx存在远程代码执行漏洞(XVE-2023-24691).md

├── 智互联科技有限公司

├── SRM智联云采系统getSuppliers存在SQL注入漏洞.md

├── SRM智联云采系统inquiry存在SQL注入漏洞.md

├── SRM智联云采系统quickReceiptDetail存在SQL注入漏洞.md

├── SRM智联云采系统receiptDetail存在SQL注入漏洞.md

├── SRM智联云采系统statusList存在SQL注入漏洞.md

├── 智互联(深圳)科技有限公司SRM智联云采系统download存在任意文件读取漏洞.md

├── 智联云采SRM2.0系统接口autologin身份认证绕过漏洞.md

└── 智联云采testService存在SQL注入漏洞.md

├── 智慧校园(安校易)管理系统

├── 智慧校园(安校易)管理系统FileUpAd.aspx任意文件上传漏洞.md

└── 智慧校园(安校易)管理系统FileUpProductupdate.aspx任意文件上传漏洞.md

├── 智能停车管理系统

├── 智能停车管理系统GetPasswayData存在SQL注入漏洞.md

└── 智能停车管理系统ToLogin存在SQL注入漏洞.md

├── 智跃人力资源管理系统

├── 智跃人力资源管理系统GenerateEntityFromTable.aspx SQL漏洞.md

├── 智跃人力资源管理系统GenerateEntityFromTable.aspx-SQL漏洞.md

└── 智跃人力资源管理系统GenerateEntityFromTable.aspxSQL注入漏洞.md

├── 智邦国际ERP

├── 智邦国际ERP-GetPersonalSealData.ashx存在SQL注入漏洞.md

└── 智邦国际ERPGetPersonalSealData.ashx接口SQL注入漏洞.md

├── 月子会所ERP

├── 月子会所ERP管理云平台AttachedHandler任意文件上传漏洞.md

├── 月子会所ERP管理云平台BasicInfo任意文件上传漏洞.md

├── 月子会所ERP管理云平台ContractManager任意文件上传漏洞.md

├── 月子会所ERP管理云平台ICManager任意文件上传漏洞.md

├── 月子会所ERP管理云平台MicroMall任意文件上传漏洞.md

├── 月子会所ERP管理云平台ModuleUpHandler任意文件上传漏洞.md

├── 月子会所ERP管理云平台SelectUserMangerPrint存在SQL注入漏洞.md

├── 月子会所ERP管理云平台UploadComponent任意文件上传漏洞.md

├── 月子会所ERP管理云平台upload任意文件上传漏洞.md

└── 月子会所ERP管理云平台存在目录遍历漏洞.md

├── 朗新天霁人力资源管理系统

├── 朗新天霁人力资源管理系统GetMessage存在sql注入漏洞.md

└── 朗新天霁智能eHR人力资源管理系统GetE01ByDeptCode存在SQL注入漏洞.md

├── 朗速ERP

├── 朗速ERP系统FileUploadApi.ashx存在文件上传漏洞.md

└── 朗速ERP系统接口UEditorAjaxApi.ashx存在SSRF漏洞.md

├── 杜特网

├── 杜特网上订单管理系统Login.ashx存在SQL注入漏洞.md

└── 杜特网上订单管理系统getUserImage.ashx存在SQL注入漏洞.md

├── 杭州三一谦成科技车辆监控服务平台

└── 杭州三一谦成科技车辆监控服务平台接口platformSql存在SQL注入漏洞.md

├── 杭州圣乔科技有限公司

└── 圣乔ERP系统存在struts2远程命令执行漏洞.md

├── 杭州帕拉迪网络科技有限公司

└── 帕拉迪堡垒机sslvpnservice.php存在SQL注入漏洞.md

├── 杭州雄威餐厅数字化综合管理平台

└── 杭州雄威餐厅数字化综合管理平台存在存在绕过认证导致任意密码重置漏洞.md

├── 极简云

├── 极简云验证系统download存在任意文件读取漏洞.md

└── 极简云验证系统存在敏感信息泄露漏洞.md

├── 极限OA

└── 极限OA接口video_file.php存在任意文件读取漏洞.md

├── 某业务管理系统

└── 某业务管理系统LoginUser存在信息泄露漏洞.md

├── 某短视频直播打赏系统

├── 某短视频直播打赏系统任意文件读取漏洞.md

├── 某短视频直播打赏系统后台任意文件上传漏洞.md

└── 某短视频系统视频知识付费系统存在前台任意文件读取漏洞.md

├── 正方

├── 正方教学管理信息服务平台ReportServer存在任意文件读取漏洞.md

├── 正方数字化校园平台RzptManage存在任意文件写入漏洞.md

└── 正方移动信息服务管理系统oaMobile_fjUploadByType存在文件上传漏洞.md

├── 武汉天喻软件有限公司

└── 天喻软件数据安全平台

│ ├── 天喻软件数据安全平台Setmng.ashx存在SQL注入漏洞.md

│ └── 天喻软件数据安全平台存在目录遍历漏洞.md

├── 武汉金同方

└── 月子会所ERP管理云平台GetData.ashx存在SQL注入.md

├── 汇智ERP

├── 汇智ERP接口filehandle.aspx存在任意文件读取漏洞.md

└── 汇智ERP系统Upload.aspx存在文件上传漏洞.md

├── 汉得

└── 汉得SRMtomcat.jsp登录绕过漏洞.md

├── 汉得SRM

├── 汉得SRM tomcat.jsp 登录绕过漏洞.md

└── 汉得SRM-tomcat.jsp-登录绕过漏洞.md

├── 江西云本数字科技有限公司

└── 江西云本数字科技有限公司云出行后台管理系统未授权访问漏洞.md

├── 江阴汇智软件技术有限公司

└── 汇智ERPfilehandle存在任意文件读取漏洞.md

├── 泛微OA

├── 某微 E-Cology 某版本 SQL注入漏洞.md

├── 某微-E-Cology-某版本-SQL注入漏洞.md

├── 某微E-Office9文件上传漏洞 CVE-2023-2648.md

├── 某微E-Office9文件上传漏洞-CVE-2023-2523.md

├── 某微E-Office9文件上传漏洞-CVE-2023-2648.md

├── 泛微 HrmCareerApplyPerView sql注入漏洞.md

├── 泛微-EMobile存在弱口令漏洞.md

├── 泛微-HrmCareerApplyPerView-sql注入漏洞.md

├── 泛微-OA系统ResourceServlet接口任意文件读取漏洞.md

├── 泛微-eoffice-webservice-file-upload任意文件上传漏洞.md

├── 泛微E-Cology-KtreeUploadAction任意文件上传漏洞.md