├── src

└── 2025_hands-on

│ ├── environments

│ ├── dev

│ │ ├── outputs.tf

│ │ ├── variables.tf

│ │ ├── main.tf

│ │ └── .terraform.lock.hcl

│ ├── production

│ │ ├── outputs.tf

│ │ ├── variables.tf

│ │ ├── main.tf

│ │ └── .terraform.lock.hcl

│ └── staging

│ │ ├── outputs.tf

│ │ ├── variables.tf

│ │ ├── main.tf

│ │ └── .terraform.lock.hcl

│ └── modules

│ ├── storage

│ ├── variables.tf

│ └── main.tf

│ └── integration

│ ├── variables.tf

│ └── main.tf

├── .github

├── ISSUE_TEMPLATE

│ ├── config.yaml

│ └── generic.md

├── renovate.json5

└── workflows

│ ├── textlint.yaml

│ └── ci.yml

├── .gitignore

├── assets

├── run-new-ui.png

├── policy-create-newui.png

├── teams

│ ├── Invite_a_user.png

│ ├── create_team.png

│ ├── add_team_member.png

│ ├── workspace_team.png

│ ├── Invite_a_user_button.png

│ ├── organization_access.png

│ └── workspace_permission.png

└── tfc-remote-state

│ ├── state-1.png

│ ├── state-2.png

│ ├── state-3.png

│ ├── new_state.png

│ ├── create-org.png

│ ├── user_setting.png

│ ├── execution_mode.png

│ ├── generate_token.png

│ ├── new_workspace.png

│ ├── create-org-name.png

│ ├── create-ws-new-ui.png

│ ├── generated_token.png

│ ├── create-ws-new-ui-2.png

│ ├── account_setting_detail.png

│ └── create-org-inputmail.png

├── package.json

├── _typos.toml

├── .textlintrc.json

├── README.md

└── contents

├── notifications.md

├── teams.md

├── vcs.md

├── vcs-azure.md

├── module.md

├── tfc-remote-state.md

├── variables.md

├── hello-terraform.md

├── api-driven-run.md

├── tf-api.md

└── sentinel.md

/src/2025_hands-on/environments/dev/outputs.tf:

--------------------------------------------------------------------------------

1 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/dev/variables.tf:

--------------------------------------------------------------------------------

1 |

2 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/production/outputs.tf:

--------------------------------------------------------------------------------

1 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/staging/outputs.tf:

--------------------------------------------------------------------------------

1 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/staging/variables.tf:

--------------------------------------------------------------------------------

1 |

2 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/production/variables.tf:

--------------------------------------------------------------------------------

1 |

2 |

--------------------------------------------------------------------------------

/.github/ISSUE_TEMPLATE/config.yaml:

--------------------------------------------------------------------------------

1 | blank_issues_enabled: false

2 |

--------------------------------------------------------------------------------

/.gitignore:

--------------------------------------------------------------------------------

1 | .idea

2 | .terraform

3 | *.tfstate*

4 | .DS_Store

5 | node_modules/

--------------------------------------------------------------------------------

/assets/run-new-ui.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/run-new-ui.png

--------------------------------------------------------------------------------

/src/2025_hands-on/modules/storage/variables.tf:

--------------------------------------------------------------------------------

1 | variable "bucket_name" {

2 | type = string

3 | default = ""

4 | }

5 |

--------------------------------------------------------------------------------

/src/2025_hands-on/modules/integration/variables.tf:

--------------------------------------------------------------------------------

1 | variable "sqs_queue_name" {

2 | type = string

3 | default = ""

4 | }

--------------------------------------------------------------------------------

/assets/policy-create-newui.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/policy-create-newui.png

--------------------------------------------------------------------------------

/assets/teams/Invite_a_user.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/Invite_a_user.png

--------------------------------------------------------------------------------

/assets/teams/create_team.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/create_team.png

--------------------------------------------------------------------------------

/assets/teams/add_team_member.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/add_team_member.png

--------------------------------------------------------------------------------

/assets/teams/workspace_team.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/workspace_team.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/state-1.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/state-1.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/state-2.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/state-2.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/state-3.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/state-3.png

--------------------------------------------------------------------------------

/assets/teams/Invite_a_user_button.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/Invite_a_user_button.png

--------------------------------------------------------------------------------

/assets/teams/organization_access.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/organization_access.png

--------------------------------------------------------------------------------

/assets/teams/workspace_permission.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/teams/workspace_permission.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/new_state.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/new_state.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/create-org.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/create-org.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/user_setting.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/user_setting.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/execution_mode.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/execution_mode.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/generate_token.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/generate_token.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/new_workspace.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/new_workspace.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/create-org-name.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/create-org-name.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/create-ws-new-ui.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/create-ws-new-ui.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/generated_token.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/generated_token.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/create-ws-new-ui-2.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/create-ws-new-ui-2.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/account_setting_detail.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/account_setting_detail.png

--------------------------------------------------------------------------------

/assets/tfc-remote-state/create-org-inputmail.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/hashicorp-japan/terraform-workshop-jp/HEAD/assets/tfc-remote-state/create-org-inputmail.png

--------------------------------------------------------------------------------

/package.json:

--------------------------------------------------------------------------------

1 | {

2 | "devDependencies": {

3 | "textlint": "^15.5.0",

4 | "textlint-rule-ja-space-between-half-and-full-width": "^2.4.2",

5 | "textlint-rule-terminology": "^5.2.16"

6 | }

7 | }

8 |

--------------------------------------------------------------------------------

/src/2025_hands-on/modules/integration/main.tf:

--------------------------------------------------------------------------------

1 |

2 | resource "aws_sqs_queue" "example_sqs" {

3 | name = var.sqs_queue_name

4 | delay_seconds = 60

5 | max_message_size = 2048

6 | message_retention_seconds = 86400

7 | receive_wait_time_seconds = 10

8 | }

--------------------------------------------------------------------------------

/.github/ISSUE_TEMPLATE/generic.md:

--------------------------------------------------------------------------------

1 | ---

2 | name: Generic Issue Template

3 | about: Describe this issue template's purpose here.

4 | title: ''

5 | labels: ''

6 | assignees: ''

7 |

8 | ---

9 |

10 | ## Issue Overview

11 | Please describe the overview/details of issue you observed.

12 |

13 |

14 | ## (Optional) ToDo

15 | Please fill out the action items if you have already ideas for fixing issue.

16 | - [ ]

17 | - [ ]

18 |

--------------------------------------------------------------------------------

/.github/renovate.json5:

--------------------------------------------------------------------------------

1 | // refs: https://docs.renovatebot.com/configuration-options/

2 | {

3 | "$schema": "https://docs.renovatebot.com/renovate-schema.json",

4 | "extends": [

5 | "config:base",

6 | "schedule:weekly",

7 | "group:allNonMajor",

8 | ":semanticCommits",

9 | ":semanticCommitTypeAll(chore)",

10 | ":disableDependencyDashboard"

11 | ],

12 | "labels": ["deps", "renovate"],

13 | "baseBranches": ["main"],

14 | "rangeStrategy": "bump"

15 | }

16 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/dev/main.tf:

--------------------------------------------------------------------------------

1 | terraform {

2 | required_providers {

3 | aws = {

4 | source = "hashicorp/aws"

5 | version = "6.26.0"

6 | }

7 | }

8 | }

9 |

10 | provider "aws" {

11 | # access_key = var.aws_access_key

12 | # secret_key = var.aws_secret_key

13 | region = "ap-northeast-1"

14 | }

15 |

16 | module "storage" {

17 | source = "./../../modules/storage"

18 | }

19 |

20 | module "integration" {

21 | source = "./../../modules/integration"

22 | }

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/staging/main.tf:

--------------------------------------------------------------------------------

1 | terraform {

2 | required_providers {

3 | aws = {

4 | source = "hashicorp/aws"

5 | version = "6.26.0"

6 | }

7 | }

8 | }

9 |

10 | provider "aws" {

11 | # access_key = var.aws_access_key

12 | # secret_key = var.aws_secret_key

13 | region = "ap-northeast-1"

14 | }

15 |

16 | module "storage" {

17 | source = "./../../modules/storage"

18 | }

19 |

20 | module "integration" {

21 | source = "./../../modules/integration"

22 | }

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/production/main.tf:

--------------------------------------------------------------------------------

1 | terraform {

2 | required_providers {

3 | aws = {

4 | source = "hashicorp/aws"

5 | version = "6.26.0"

6 | }

7 | }

8 | }

9 |

10 | provider "aws" {

11 | # access_key = var.aws_access_key

12 | # secret_key = var.aws_secret_key

13 | region = "ap-northeast-1"

14 | }

15 |

16 | module "storage" {

17 | source = "./../../modules/storage"

18 | }

19 |

20 | module "integration" {

21 | source = "./../../modules/integration"

22 | }

--------------------------------------------------------------------------------

/_typos.toml:

--------------------------------------------------------------------------------

1 | [default]

2 | # // spellchecker:disable-line を行末に入れるとチェックを回避

3 | extend-ignore-re = [

4 | "(?Rm)^.*(#|//)\\s*spellchecker:disable-line$",

5 | ]

6 |

7 | [default.extend-words]

8 | HashiCorp = "HashiCorp"

9 | Hashi = "Hashi"

10 | Terraform = "Terraform"

11 | Vault = "Vault"

12 | Consul = "Consul"

13 | Nomad = "Nomad"

14 | Vagrant = "Vagrant"

15 | Packer = "Packer"

16 | Boundary = "Boundary"

17 | Waypoint = "Waypoint"

18 | HCL = "HCL"

19 | Sentinel = "Sentinel"

20 | HCP = "HCP"

21 | InfraGraph = "InfraGraph"

22 |

--------------------------------------------------------------------------------

/.github/workflows/textlint.yaml:

--------------------------------------------------------------------------------

1 | name: textlint

2 |

3 | on:

4 | pull_request:

5 | paths:

6 | - "contents/**/*.md"

7 | workflow_dispatch:

8 |

9 | permissions:

10 | contents: read

11 |

12 | jobs:

13 | textlint-ja:

14 | runs-on: ubuntu-24.04

15 | steps:

16 | - name: Checkout

17 | uses: actions/checkout@v6

18 |

19 | - name: Setup Node.js

20 | uses: actions/setup-node@v6

21 |

22 | - name: Install textlint rules

23 | run: npm install -D textlint textlint-rule-preset-ja-spacing

24 |

25 | - name: Run textlint

26 | run: |

27 | export PATH="$PATH:$(npm root)/.bin"

28 | textlint README.md ./contents/**/*.md

29 |

--------------------------------------------------------------------------------

/src/2025_hands-on/modules/storage/main.tf:

--------------------------------------------------------------------------------

1 | resource "aws_s3_bucket" "example_bucket" {

2 | bucket = var.bucket_name

3 |

4 | tags = {

5 | Name = "an example bucket"

6 | }

7 | }

8 |

9 | /*

10 | * Continuous validation sample codes

11 | */

12 | resource "aws_s3_bucket_server_side_encryption_configuration" "this" {

13 | bucket = aws_s3_bucket.example_bucket.id

14 |

15 | rule {

16 | apply_server_side_encryption_by_default {

17 | sse_algorithm = "AES256"

18 | }

19 | }

20 | }

21 |

22 | check "s3_bucket_encryption" {

23 | assert {

24 | condition = contains([

25 | for rule in aws_s3_bucket_server_side_encryption_configuration.this.rule :

26 | rule.apply_server_side_encryption_by_default[0].sse_algorithm

27 | ], "AES256")

28 | error_message = "S3 bucket is not encrypted"

29 | }

30 | }

--------------------------------------------------------------------------------

/.textlintrc.json:

--------------------------------------------------------------------------------

1 | {

2 | "plugins": {},

3 | "filters": {},

4 | "rules": {

5 | "ja-space-between-half-and-full-width": {

6 | "space": "always",

7 | "lintStyledNode": true

8 | },

9 | "terminology": {

10 | "defaultTerms": true,

11 | "terms": [

12 | "HashiCorp",

13 | "HCP",

14 | "Terraform",

15 | "HCP Terraform",

16 | "Terraform Enterprise",

17 | "Vault",

18 | "HCP Vault",

19 | "HCP Vault Secrets",

20 | "Vault Enterprise",

21 | "Consul",

22 | "HCP Consul",

23 | "Consul Enterprise",

24 | "Nomad",

25 | "Nomad Enterprise",

26 | "Vagrant",

27 | "Packer",

28 | "HCP Packer",

29 | "Boundary",

30 | "HCP Boundary",

31 | "Waypoint",

32 | "HCP Waypoint",

33 | "Project Infragraph",

34 | "HCL",

35 | "Sentinel",

36 | "GitHub Actions"

37 | ]

38 | }

39 | }

40 | }

--------------------------------------------------------------------------------

/.github/workflows/ci.yml:

--------------------------------------------------------------------------------

1 | name: CI Checks

2 |

3 | on:

4 | push:

5 | branches: [ "main", "master" ]

6 | pull_request:

7 | workflow_dispatch:

8 |

9 | jobs:

10 | # 1. リンク切れチェック

11 | link-check:

12 | runs-on: ubuntu-latest

13 | permissions:

14 | contents: read

15 | steps:

16 | - uses: actions/checkout@v4

17 | - name: Link Checker

18 | uses: lycheeverse/lychee-action@v1

19 | with:

20 | args: --verbose --no-progress './**/*.md'

21 | env:

22 | GITHUB_TOKEN: ${{secrets.GITHUB_TOKEN}}

23 |

24 | # 2. タイポチェック

25 | typos-check:

26 | runs-on: ubuntu-latest

27 | steps:

28 | - uses: actions/checkout@v4

29 | - name: Typos source code spell checker

30 | uses: crate-ci/typos@master

31 |

32 | # 3. 表記揺れチェック (Textlint)

33 | textlint-check:

34 | runs-on: ubuntu-latest

35 | steps:

36 | - uses: actions/checkout@v4

37 | - name: Setup Node.js

38 | uses: actions/setup-node@v4

39 | with:

40 | node-version: '20'

41 | cache: 'npm'

42 | - name: Install dependencies

43 | run: npm ci

44 | - name: Run textlint

45 | run: npx textlint --config .textlintrc.json '**/*.md'

--------------------------------------------------------------------------------

/README.md:

--------------------------------------------------------------------------------

1 | # HashiCorp Terraform Enterprise Workshop

2 |

3 | [Terraform](https://www.terraform.io/) は HashiCorp が中心に開発をする OSS のプロビジョニングツールです。このレイヤではほぼ業界標準のソフトウェアと位置付けられており、国内外のコミュニティなども非常に活発です。

4 |

5 | Terraform はインフラのプロビジョニングツールというイメージが強いですが、現在 150 以上のプロバイダに対応しており、幅広いレイヤでの利用が可能です。

6 |

7 | OSS 版ではすでに多くの情報が日本語でも調べることが可能なため、本ワークショップはエンタープライズ機能に特化した内容にしています。**Terraform のコアの機能を学習する内容ではないのでご注意ください。**

8 |

9 | ## Pre-requisite

10 |

11 | * 環境

12 | * macOS or Linux

13 |

14 | * ソフトウェア

15 | * Terraform

16 | * jq,watch,curl

17 | * git cli

18 | * aws / gcloud

19 |

20 | * アカウント

21 | * GitHub

22 | * Terraform Cloud

23 | * AWS / GCP

24 |

25 | ## 資料

26 |

27 | * [Terraform Enterprise Overview](https://docs.google.com/presentation/d/1Ovdee0FIrJ_h66B5DToQNYKWJ9XRbudS0RCk4d_x1Eg/edit?usp=sharing)

28 |

29 | ## アジェンダ

30 | * [初めての Terraform](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/hello-terraform.md)

31 | * [Terraform Cloud によるリモートステート管理](./contents/tfc-remote-state.md)

32 | * VCS 連携 ([GitHub](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/vcs.md), [Azure DevOps](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/vcs-azure.md))

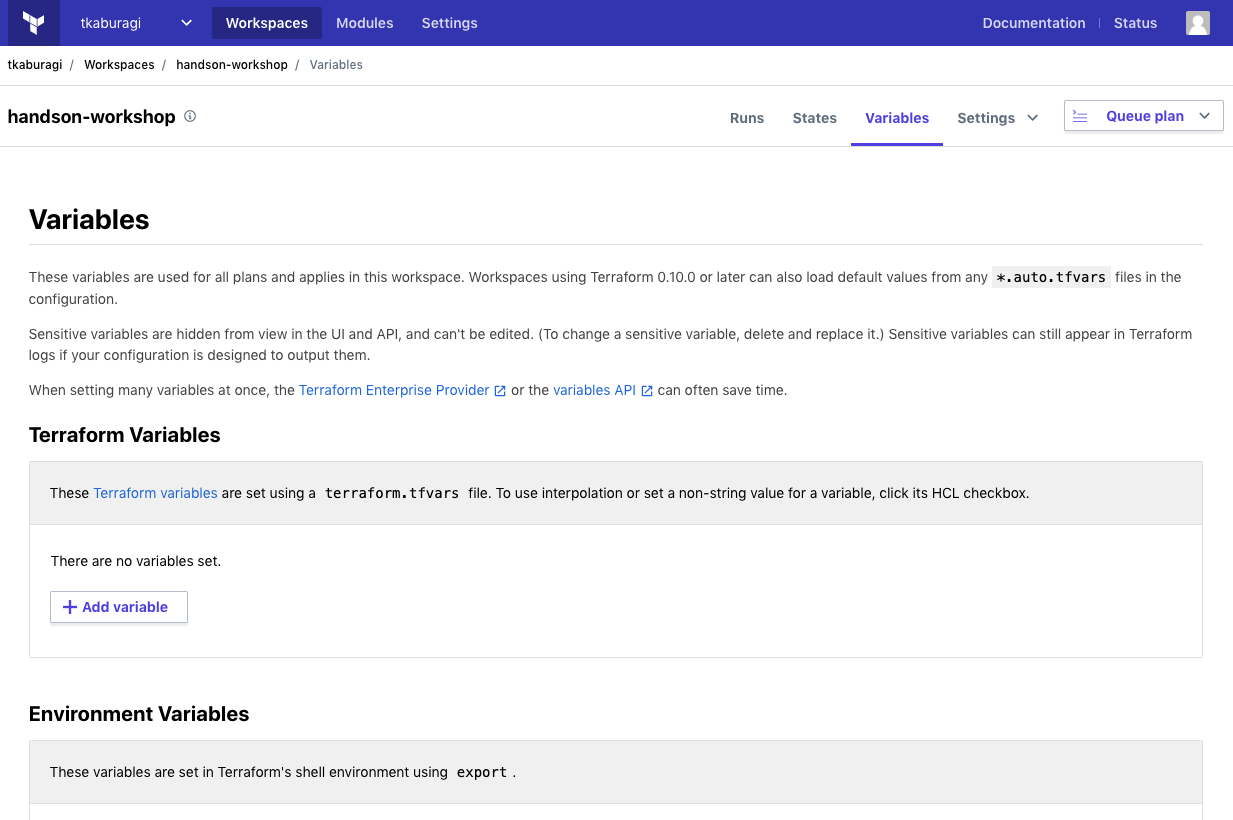

33 | * [Secure Variable Storage](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/variables.md)

34 | * [Enterprise 機能 1: RBAC](./contents/teams.md)

35 | * [Enterprise 機能 2: Policy as Code](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/sentinel.md)

36 | * [Enterprise 機能 3: Private Module Registry](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/module.md)

37 | * [Enterprise 機能 4: Terraform Enterprise API](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/tf-api.md)

38 | * [Enterprise 機能 5: Notifications](https://github.com/hashicorp-japan/terraform-workshop/blob/master/contents/notifications.md)

39 | * CLI Drive Run

40 | * [API Drive Run](./contents/api-driven-run.md)

41 | * Terraform Enterprise のインストール

42 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/dev/.terraform.lock.hcl:

--------------------------------------------------------------------------------

1 | # This file is maintained automatically by "terraform init".

2 | # Manual edits may be lost in future updates.

3 |

4 | provider "registry.terraform.io/hashicorp/aws" {

5 | version = "6.26.0"

6 | constraints = "6.26.0"

7 | hashes = [

8 | "h1:/G7Fb/OINBkXvq2LFLrPfPBxqBMdr1cqFRIAkD/XhyM=",

9 | "h1:6Wu7+MenomJx4k82rl5/lHMcP7xh0CoeCY9PhuhbcdI=",

10 | "h1:79RHpchB+IjuZLMNkbCSjkguoAOUsSWnr0N6Bei+PxI=",

11 | "h1:9+Cx2w/zhs5ROinFqFStL+l8bu1Mi+B3+WROcEHEoRI=",

12 | "h1:B7X8EU6aZ9KzIvP0VBDhhgadgjXIrUgMXt/pJ6EUXvo=",

13 | "h1:J1tK3tbpNdEvTLs00Z0aUUgovF/fC6GCRcD3p+6TXqw=",

14 | "h1:NyoEMqqQt3roRP7QB/UvZDKl5mpuSbgzqQqduB5Fo8M=",

15 | "h1:YOnnhggw+uxkhLtx96Vait5tBlSBaufCQCTYmZ+ZIyY=",

16 | "h1:bq6gvZehoO4jBx/MsjIyMFHU56DX+TP7ndl34o3Fncs=",

17 | "h1:iut0YILWmDkv5f/rMsNCiAlVz9Iop1r2s3FIGAiHatU=",

18 | "h1:kkP6pGZ57uBS2TuYjLy4SHzdU2nig9jTGYz5ikQBsyk=",

19 | "h1:pxymO0z9mzldaBpAYLY1OigD8MT0QUmH+owW+9/s+UQ=",

20 | "h1:saa2buUwCBo+WpGC96bGRbmUsl5pO13SXFeffCpLNJE=",

21 | "h1:yqvGC5L3f1fznyq+J/fGM86cWQ8A6fdMaIZvTSel1UI=",

22 | "zh:038fd943de79acd9f9f73106fa0eba588c6a0d4e0993e146f51f3aa043728c5f",

23 | "zh:06fa0177d33d3d3f9cb7e205fbeb1c4c3095ba637e2b4d292429401ec5612e81",

24 | "zh:212714fc8b6ee57e26d11d0fdf2ecfe23b37a6eac1008b399c1d790528c3f072",

25 | "zh:3197725d772f360e9e466b68a5ba67363e9f6786809c9adefc50f7f7e525bf42",

26 | "zh:33385539f3e3fafb96c6036421fd72b05c76505eeefaaff8a089c3eeba25db65",

27 | "zh:4ce065e0d3c384d11c1b59fe92582d331aae27ff6e019ace07b8cedef5653aae",

28 | "zh:67863d6ff5517db2c0b8097443708dca548f1922d2e08ad76a98d493ff480cb1",

29 | "zh:771ccf61fc107013b437b0a05cdb342823a99200653bfe9b892702b9fd8997fe",

30 | "zh:80adcf83bef9d683606c48bbe53cbb2b5a04878641674e957939b5e8f124ada0",

31 | "zh:9675c7f209db8e64ba2d5197acc8ba0073bd73b48c3dd61a1961a44844bc8a81",

32 | "zh:9b12af85486a96aedd8d7984b0ff811a4b42e3d88dad1a3fb4c0b580d04fa425",

33 | "zh:b47d0f5eff91c94c5d5677815b9361e64dfbe2ee2d59ba2867e2d0f5fa7181e4",

34 | "zh:b4933663b8d6cc1cfb51aa47bd8f26c06012ee2e278e57663faffdc722dd5baa",

35 | "zh:d53a94ecdb6b68a8dc19ec6e16ba2d4c2acde575af254d1b8b80143e57c76abf",

36 | "zh:e7cb8c1770c6f87c5ce1d3e28b838380bb8e5296dd03034b796168de8be1c7ec",

37 | ]

38 | }

39 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/production/.terraform.lock.hcl:

--------------------------------------------------------------------------------

1 | # This file is maintained automatically by "terraform init".

2 | # Manual edits may be lost in future updates.

3 |

4 | provider "registry.terraform.io/hashicorp/aws" {

5 | version = "6.26.0"

6 | constraints = "6.26.0"

7 | hashes = [

8 | "h1:/G7Fb/OINBkXvq2LFLrPfPBxqBMdr1cqFRIAkD/XhyM=",

9 | "h1:6Wu7+MenomJx4k82rl5/lHMcP7xh0CoeCY9PhuhbcdI=",

10 | "h1:79RHpchB+IjuZLMNkbCSjkguoAOUsSWnr0N6Bei+PxI=",

11 | "h1:9+Cx2w/zhs5ROinFqFStL+l8bu1Mi+B3+WROcEHEoRI=",

12 | "h1:B7X8EU6aZ9KzIvP0VBDhhgadgjXIrUgMXt/pJ6EUXvo=",

13 | "h1:J1tK3tbpNdEvTLs00Z0aUUgovF/fC6GCRcD3p+6TXqw=",

14 | "h1:NyoEMqqQt3roRP7QB/UvZDKl5mpuSbgzqQqduB5Fo8M=",

15 | "h1:YOnnhggw+uxkhLtx96Vait5tBlSBaufCQCTYmZ+ZIyY=",

16 | "h1:bq6gvZehoO4jBx/MsjIyMFHU56DX+TP7ndl34o3Fncs=",

17 | "h1:iut0YILWmDkv5f/rMsNCiAlVz9Iop1r2s3FIGAiHatU=",

18 | "h1:kkP6pGZ57uBS2TuYjLy4SHzdU2nig9jTGYz5ikQBsyk=",

19 | "h1:pxymO0z9mzldaBpAYLY1OigD8MT0QUmH+owW+9/s+UQ=",

20 | "h1:saa2buUwCBo+WpGC96bGRbmUsl5pO13SXFeffCpLNJE=",

21 | "h1:yqvGC5L3f1fznyq+J/fGM86cWQ8A6fdMaIZvTSel1UI=",

22 | "zh:038fd943de79acd9f9f73106fa0eba588c6a0d4e0993e146f51f3aa043728c5f",

23 | "zh:06fa0177d33d3d3f9cb7e205fbeb1c4c3095ba637e2b4d292429401ec5612e81",

24 | "zh:212714fc8b6ee57e26d11d0fdf2ecfe23b37a6eac1008b399c1d790528c3f072",

25 | "zh:3197725d772f360e9e466b68a5ba67363e9f6786809c9adefc50f7f7e525bf42",

26 | "zh:33385539f3e3fafb96c6036421fd72b05c76505eeefaaff8a089c3eeba25db65",

27 | "zh:4ce065e0d3c384d11c1b59fe92582d331aae27ff6e019ace07b8cedef5653aae",

28 | "zh:67863d6ff5517db2c0b8097443708dca548f1922d2e08ad76a98d493ff480cb1",

29 | "zh:771ccf61fc107013b437b0a05cdb342823a99200653bfe9b892702b9fd8997fe",

30 | "zh:80adcf83bef9d683606c48bbe53cbb2b5a04878641674e957939b5e8f124ada0",

31 | "zh:9675c7f209db8e64ba2d5197acc8ba0073bd73b48c3dd61a1961a44844bc8a81",

32 | "zh:9b12af85486a96aedd8d7984b0ff811a4b42e3d88dad1a3fb4c0b580d04fa425",

33 | "zh:b47d0f5eff91c94c5d5677815b9361e64dfbe2ee2d59ba2867e2d0f5fa7181e4",

34 | "zh:b4933663b8d6cc1cfb51aa47bd8f26c06012ee2e278e57663faffdc722dd5baa",

35 | "zh:d53a94ecdb6b68a8dc19ec6e16ba2d4c2acde575af254d1b8b80143e57c76abf",

36 | "zh:e7cb8c1770c6f87c5ce1d3e28b838380bb8e5296dd03034b796168de8be1c7ec",

37 | ]

38 | }

39 |

--------------------------------------------------------------------------------

/src/2025_hands-on/environments/staging/.terraform.lock.hcl:

--------------------------------------------------------------------------------

1 | # This file is maintained automatically by "terraform init".

2 | # Manual edits may be lost in future updates.

3 |

4 | provider "registry.terraform.io/hashicorp/aws" {

5 | version = "6.26.0"

6 | constraints = "6.26.0"

7 | hashes = [

8 | "h1:/G7Fb/OINBkXvq2LFLrPfPBxqBMdr1cqFRIAkD/XhyM=",

9 | "h1:6Wu7+MenomJx4k82rl5/lHMcP7xh0CoeCY9PhuhbcdI=",

10 | "h1:79RHpchB+IjuZLMNkbCSjkguoAOUsSWnr0N6Bei+PxI=",

11 | "h1:9+Cx2w/zhs5ROinFqFStL+l8bu1Mi+B3+WROcEHEoRI=",

12 | "h1:B7X8EU6aZ9KzIvP0VBDhhgadgjXIrUgMXt/pJ6EUXvo=",

13 | "h1:J1tK3tbpNdEvTLs00Z0aUUgovF/fC6GCRcD3p+6TXqw=",

14 | "h1:NyoEMqqQt3roRP7QB/UvZDKl5mpuSbgzqQqduB5Fo8M=",

15 | "h1:YOnnhggw+uxkhLtx96Vait5tBlSBaufCQCTYmZ+ZIyY=",

16 | "h1:bq6gvZehoO4jBx/MsjIyMFHU56DX+TP7ndl34o3Fncs=",

17 | "h1:iut0YILWmDkv5f/rMsNCiAlVz9Iop1r2s3FIGAiHatU=",

18 | "h1:kkP6pGZ57uBS2TuYjLy4SHzdU2nig9jTGYz5ikQBsyk=",

19 | "h1:pxymO0z9mzldaBpAYLY1OigD8MT0QUmH+owW+9/s+UQ=",

20 | "h1:saa2buUwCBo+WpGC96bGRbmUsl5pO13SXFeffCpLNJE=",

21 | "h1:yqvGC5L3f1fznyq+J/fGM86cWQ8A6fdMaIZvTSel1UI=",

22 | "zh:038fd943de79acd9f9f73106fa0eba588c6a0d4e0993e146f51f3aa043728c5f",

23 | "zh:06fa0177d33d3d3f9cb7e205fbeb1c4c3095ba637e2b4d292429401ec5612e81",

24 | "zh:212714fc8b6ee57e26d11d0fdf2ecfe23b37a6eac1008b399c1d790528c3f072",

25 | "zh:3197725d772f360e9e466b68a5ba67363e9f6786809c9adefc50f7f7e525bf42",

26 | "zh:33385539f3e3fafb96c6036421fd72b05c76505eeefaaff8a089c3eeba25db65",

27 | "zh:4ce065e0d3c384d11c1b59fe92582d331aae27ff6e019ace07b8cedef5653aae",

28 | "zh:67863d6ff5517db2c0b8097443708dca548f1922d2e08ad76a98d493ff480cb1",

29 | "zh:771ccf61fc107013b437b0a05cdb342823a99200653bfe9b892702b9fd8997fe",

30 | "zh:80adcf83bef9d683606c48bbe53cbb2b5a04878641674e957939b5e8f124ada0",

31 | "zh:9675c7f209db8e64ba2d5197acc8ba0073bd73b48c3dd61a1961a44844bc8a81",

32 | "zh:9b12af85486a96aedd8d7984b0ff811a4b42e3d88dad1a3fb4c0b580d04fa425",

33 | "zh:b47d0f5eff91c94c5d5677815b9361e64dfbe2ee2d59ba2867e2d0f5fa7181e4",

34 | "zh:b4933663b8d6cc1cfb51aa47bd8f26c06012ee2e278e57663faffdc722dd5baa",

35 | "zh:d53a94ecdb6b68a8dc19ec6e16ba2d4c2acde575af254d1b8b80143e57c76abf",

36 | "zh:e7cb8c1770c6f87c5ce1d3e28b838380bb8e5296dd03034b796168de8be1c7ec",

37 | ]

38 | }

39 |

--------------------------------------------------------------------------------

/contents/notifications.md:

--------------------------------------------------------------------------------

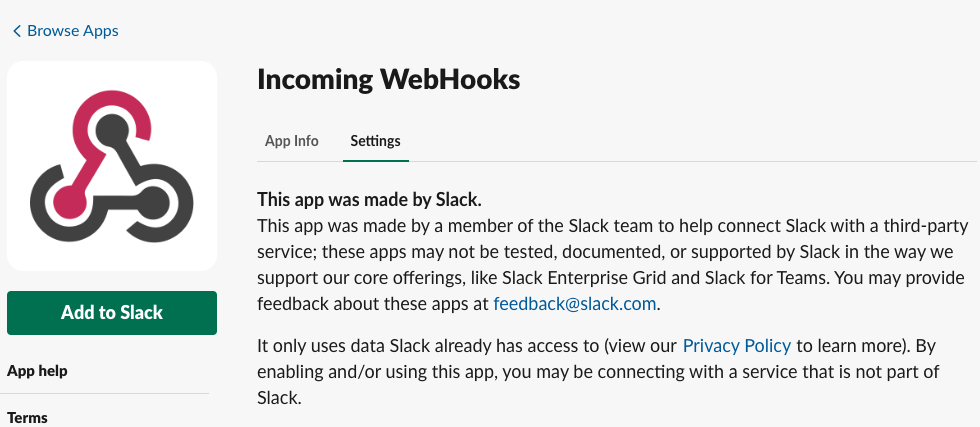

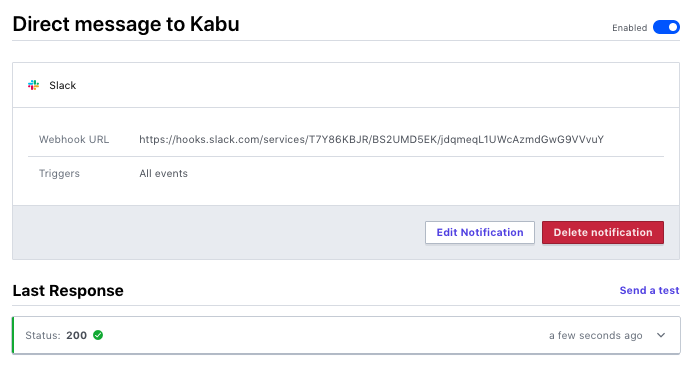

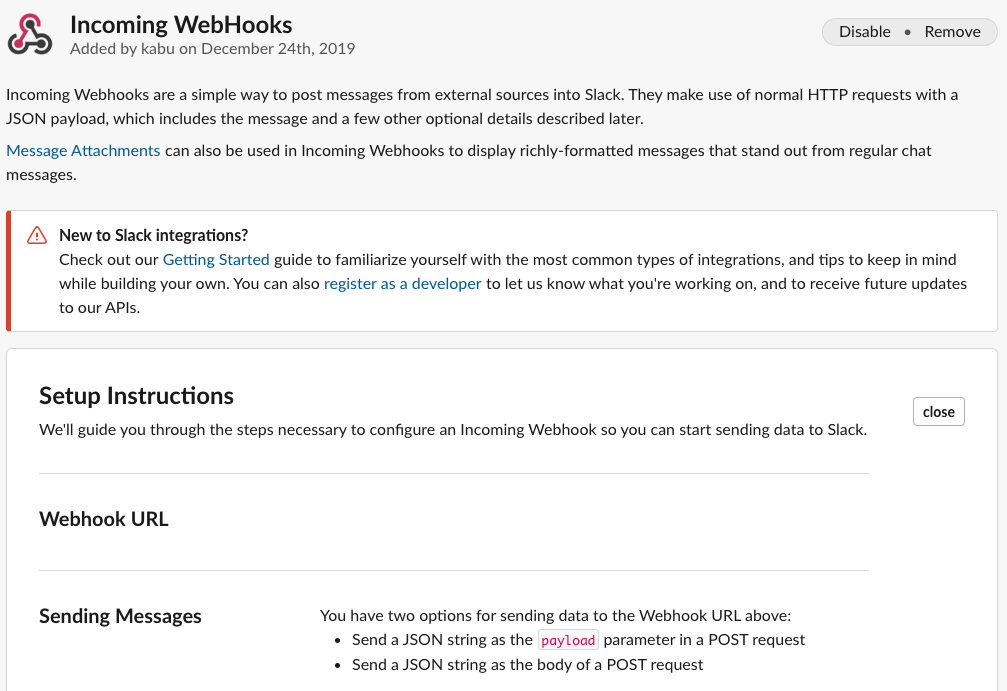

1 | # Notifications を利用して Slack と連携する

2 |

3 | ここでは Terraform Enterprise の Notifications の機能を利用して Slack と連携し Terraform Enterprise のイベント通知を受信する方法を試してみます。

4 |

5 | ## Slack の設定

6 |

7 | このハンズオンを完了させるには Slack ワークスペースの`Custom Integration`の編集のできる権限が必要です。

8 |

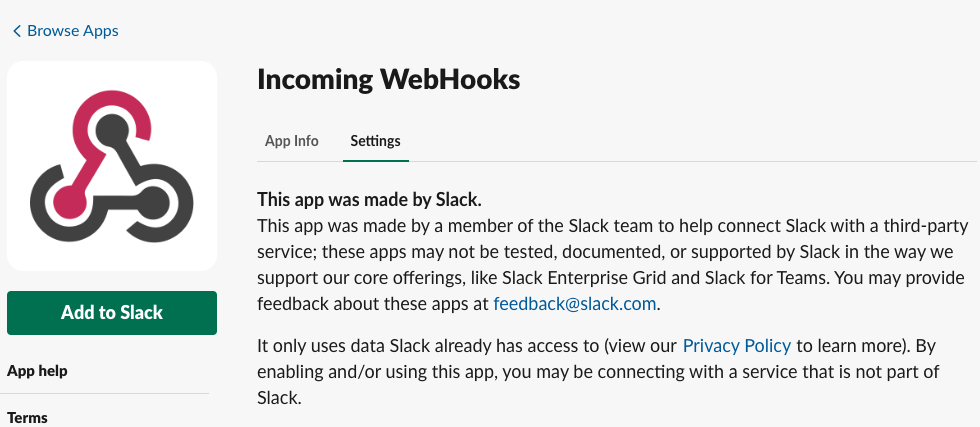

9 | [こちら](https://hashicorp-apac.slack.com/apps/manage/custom-integrations)にアクセスして、`Incoming WebHook`の設定を行います。

10 |

11 |

12 |  13 |

14 |

15 | `Add to Slack`をクリックして、次の画面に進みます。

16 |

17 |

18 |

13 |

14 |

15 | `Add to Slack`をクリックして、次の画面に進みます。

16 |

17 |

18 |  19 |

20 |

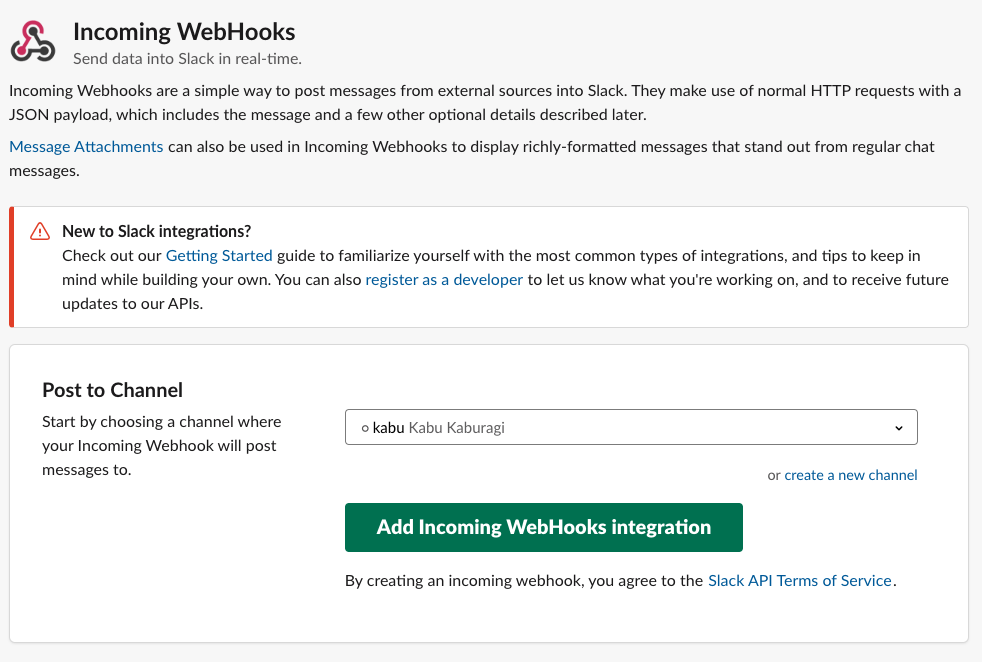

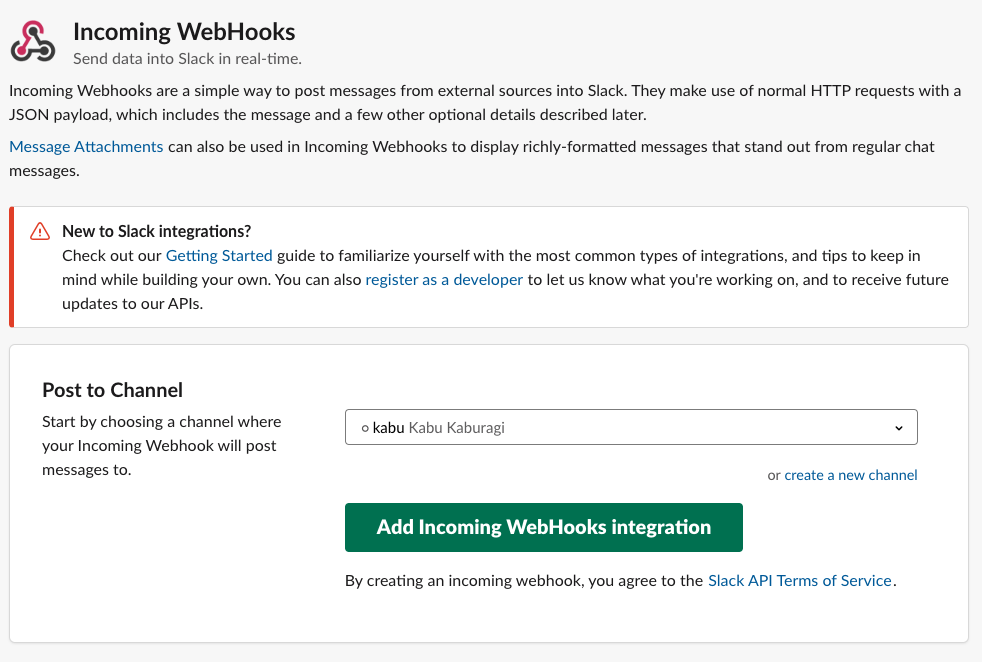

21 | `Post to Channel`のプルダウンで通知をしたいチャネルやダイレクトメッセージ先を選択しましょう。

22 |

23 |

24 |

19 |

20 |

21 | `Post to Channel`のプルダウンで通知をしたいチャネルやダイレクトメッセージ先を選択しましょう。

22 |

23 |

24 |  25 |

26 |

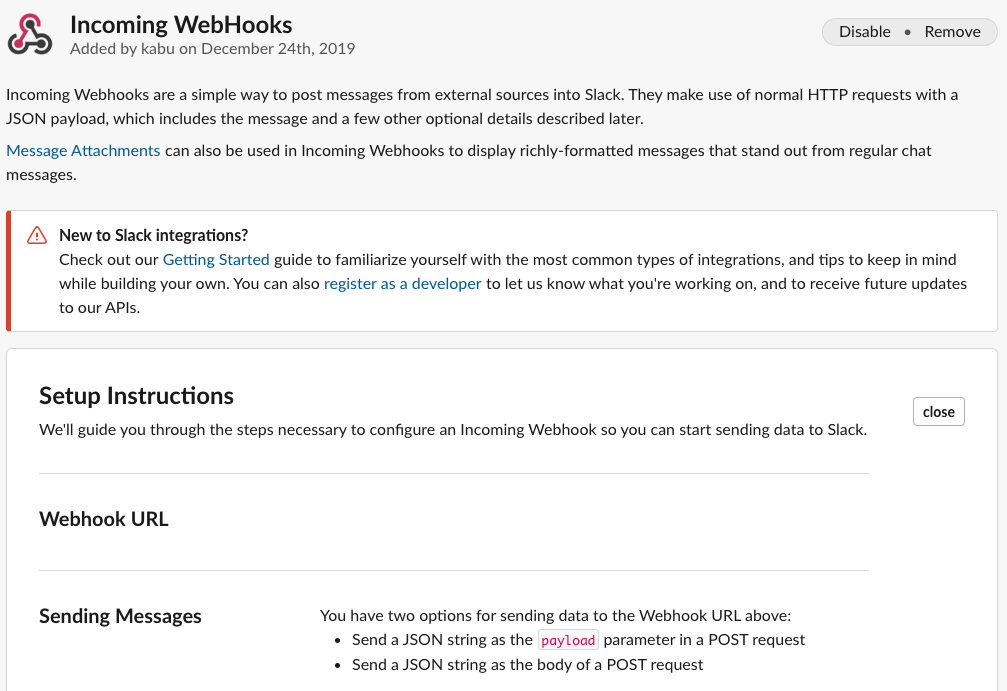

27 | `Add Incoming WebHook Integaraion`をクリックすると WebHook の設定画面になります。ここで表示される`WebHook URL`をメモしておきます。

28 |

29 |

30 | **この URL は Slack のトークンも含まれるので絶対に GitHub のレポジトリ等にアップロードしてはいけません。**

31 |

32 | ## Terraform Enterprise の設定

33 |

34 | あとはこの URL を Terraform Entprise のワークスペースに設定するだけです。

35 |

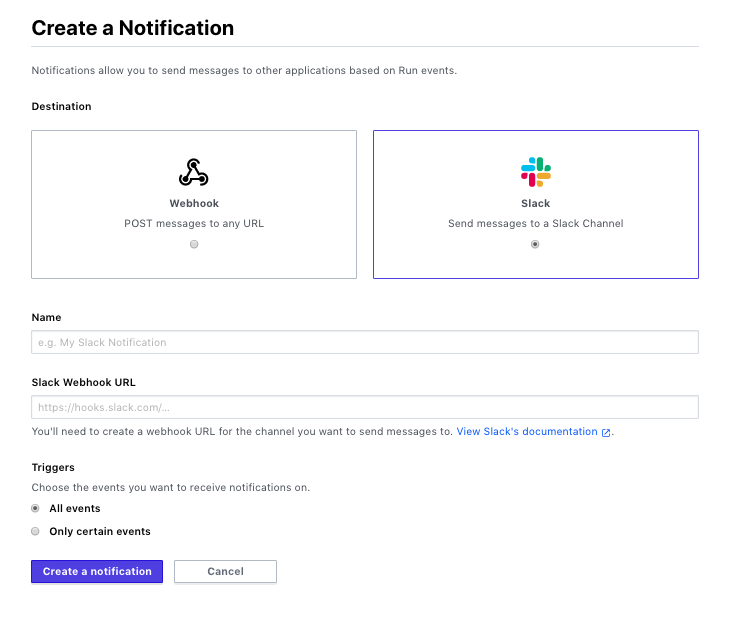

36 | TFC のブラウザの`Workspaces` -> `handson-workshop` -> `Settings` -> `Notifications` -> `Create a Notification`と進んでください。

37 |

38 |

39 |

25 |

26 |

27 | `Add Incoming WebHook Integaraion`をクリックすると WebHook の設定画面になります。ここで表示される`WebHook URL`をメモしておきます。

28 |

29 |

30 | **この URL は Slack のトークンも含まれるので絶対に GitHub のレポジトリ等にアップロードしてはいけません。**

31 |

32 | ## Terraform Enterprise の設定

33 |

34 | あとはこの URL を Terraform Entprise のワークスペースに設定するだけです。

35 |

36 | TFC のブラウザの`Workspaces` -> `handson-workshop` -> `Settings` -> `Notifications` -> `Create a Notification`と進んでください。

37 |

38 |

39 |  40 |

41 |

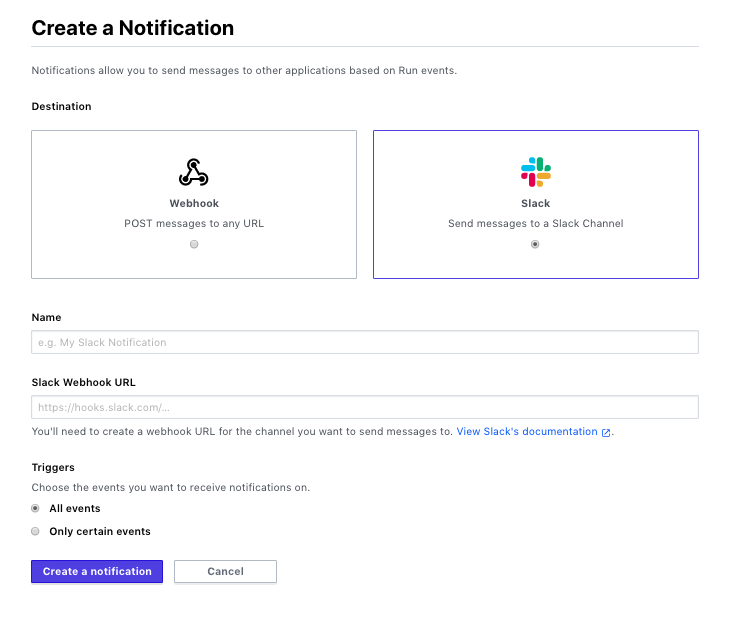

42 | General な WebHook と Slack が選択できます。Microsoft Teams や Mattermost など Slack 以外の WebHook での通知に対応しているツールと連携する際は WebHook を選択します。

43 |

44 | ここでは Slack を選択し

45 |

46 | * `Name`: `My Notification`

47 | * `WebHook URL`: 先ほどコピーしたもの

48 | * `Triggers`: `All events`

49 |

50 | を選択し`Create a Notification`をクリックします。

51 |

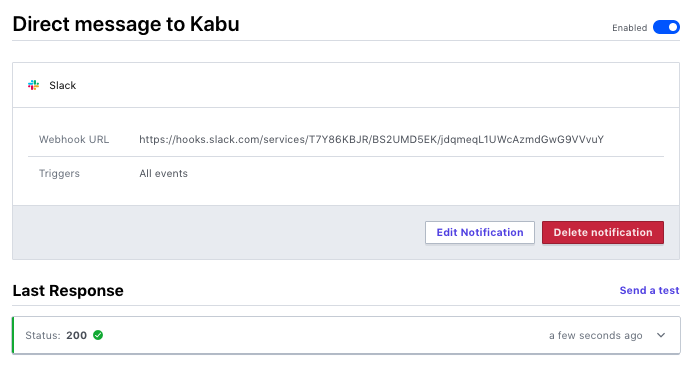

52 | 完了画面で`Send a Test`をクリックし、Slack に通知が来ることを確認してください。

53 |

54 |

55 |

40 |

41 |

42 | General な WebHook と Slack が選択できます。Microsoft Teams や Mattermost など Slack 以外の WebHook での通知に対応しているツールと連携する際は WebHook を選択します。

43 |

44 | ここでは Slack を選択し

45 |

46 | * `Name`: `My Notification`

47 | * `WebHook URL`: 先ほどコピーしたもの

48 | * `Triggers`: `All events`

49 |

50 | を選択し`Create a Notification`をクリックします。

51 |

52 | 完了画面で`Send a Test`をクリックし、Slack に通知が来ることを確認してください。

53 |

54 |

55 |  56 |

57 |

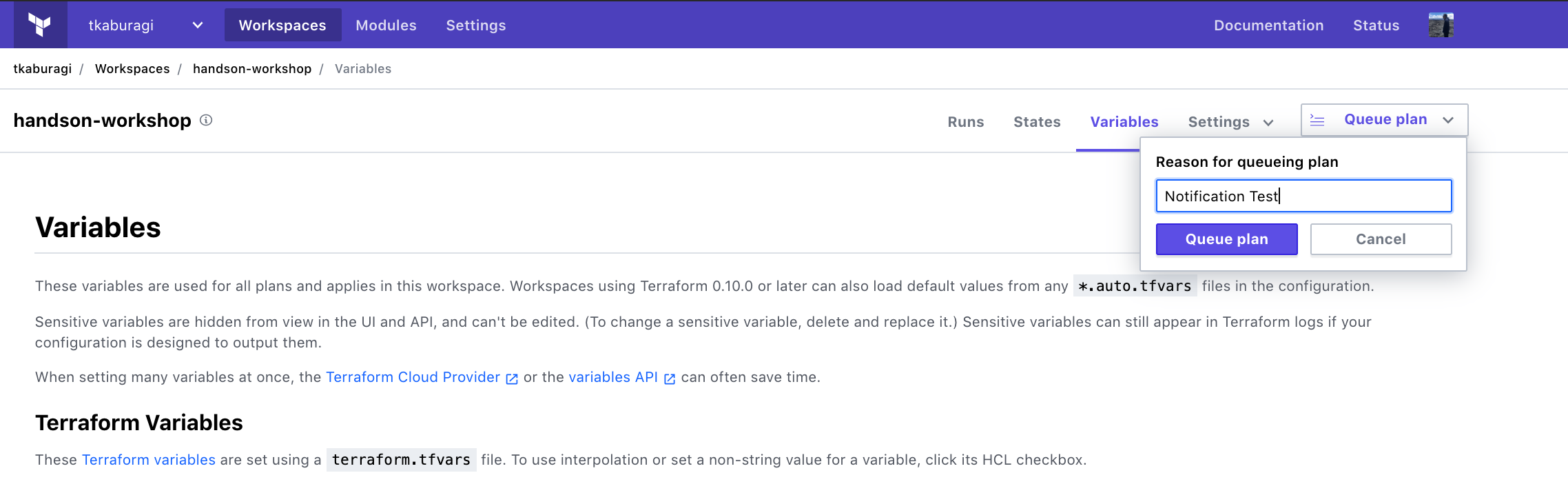

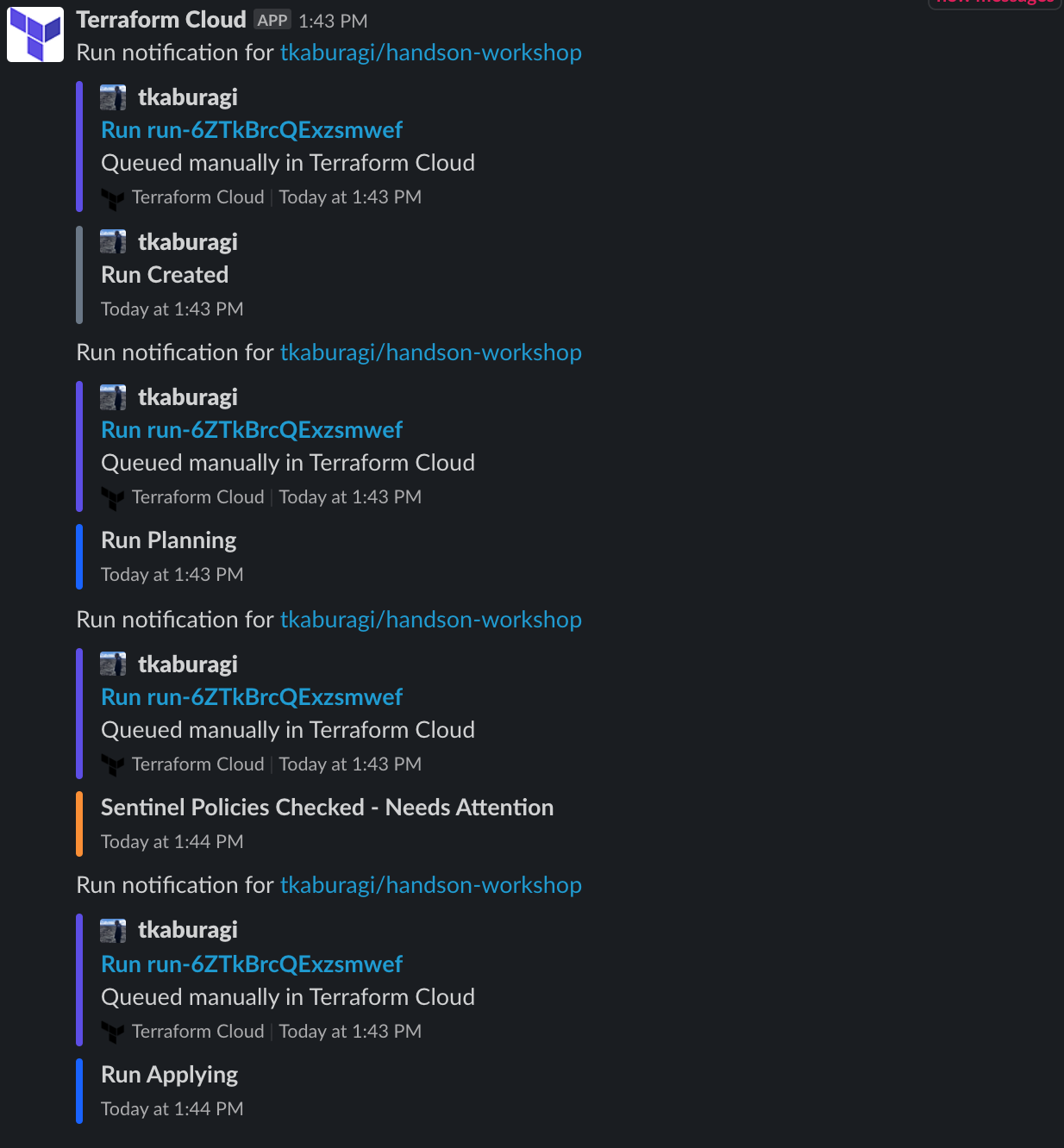

58 | ## 実際にプロビジョニングを試す

59 |

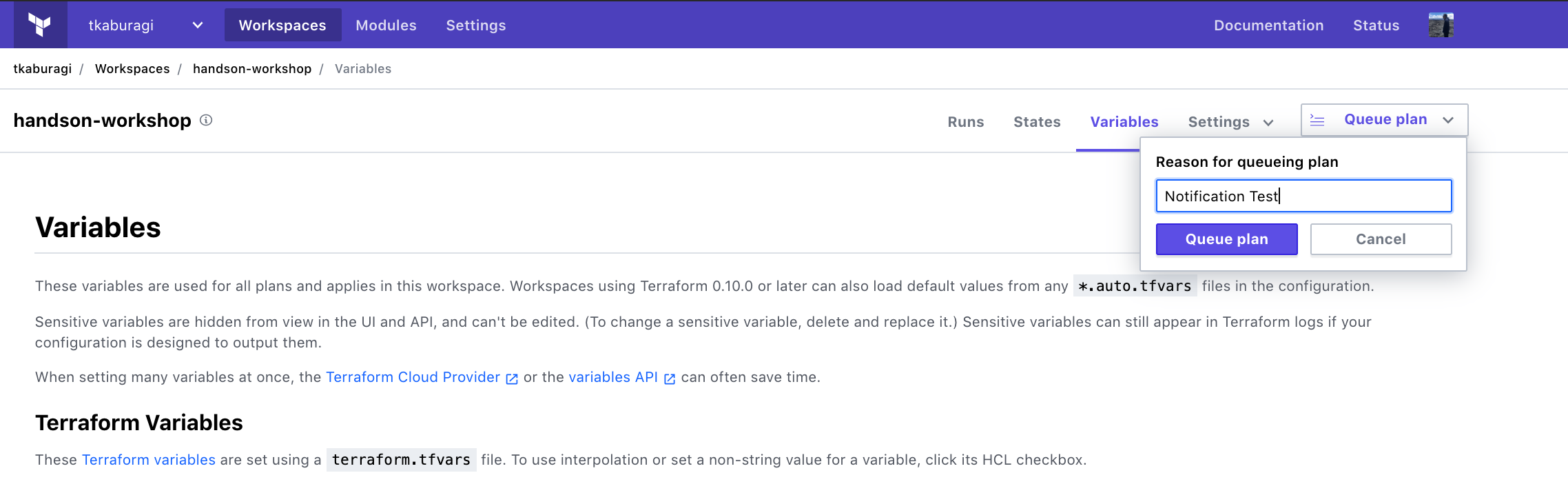

60 | 最後に実際のプロビジョニングでどのようなメッセージが来るかを確認してみましょう。`handson-workshop`のメニューで以下のように`Queue Plan`をして下さい。

61 |

62 |

63 |

56 |

57 |

58 | ## 実際にプロビジョニングを試す

59 |

60 | 最後に実際のプロビジョニングでどのようなメッセージが来るかを確認してみましょう。`handson-workshop`のメニューで以下のように`Queue Plan`をして下さい。

61 |

62 |

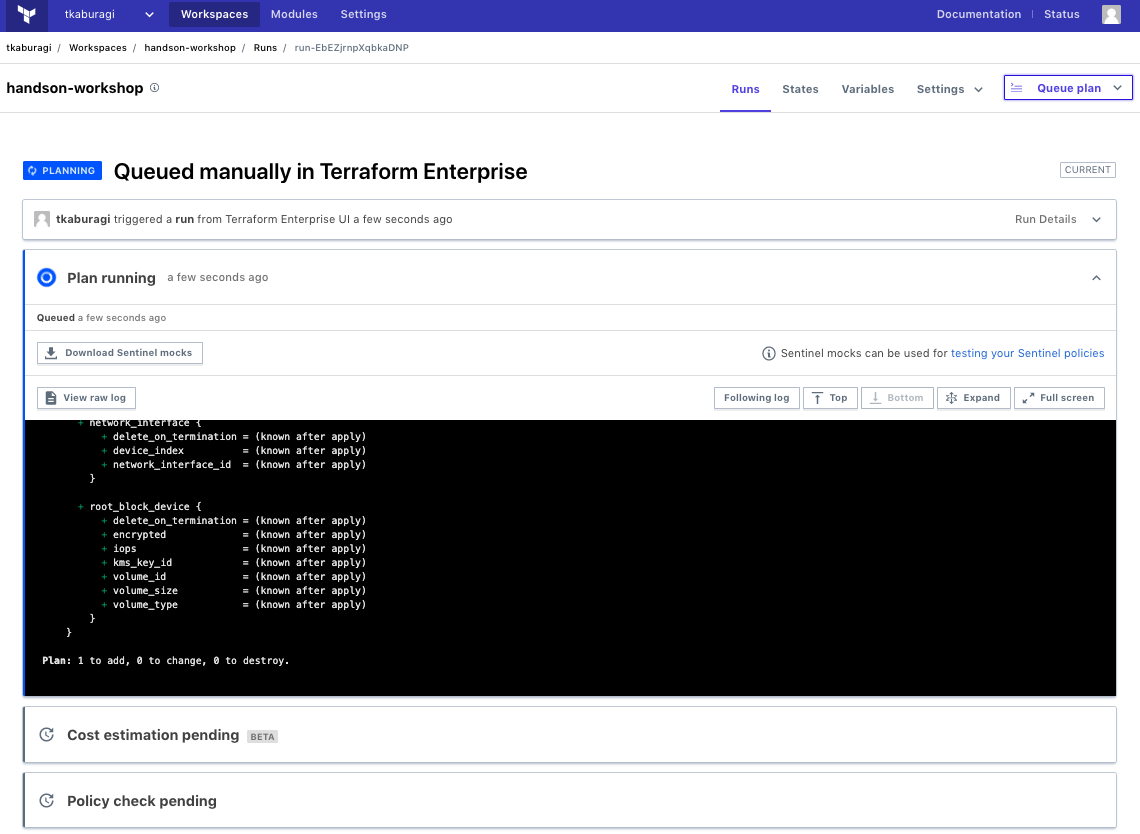

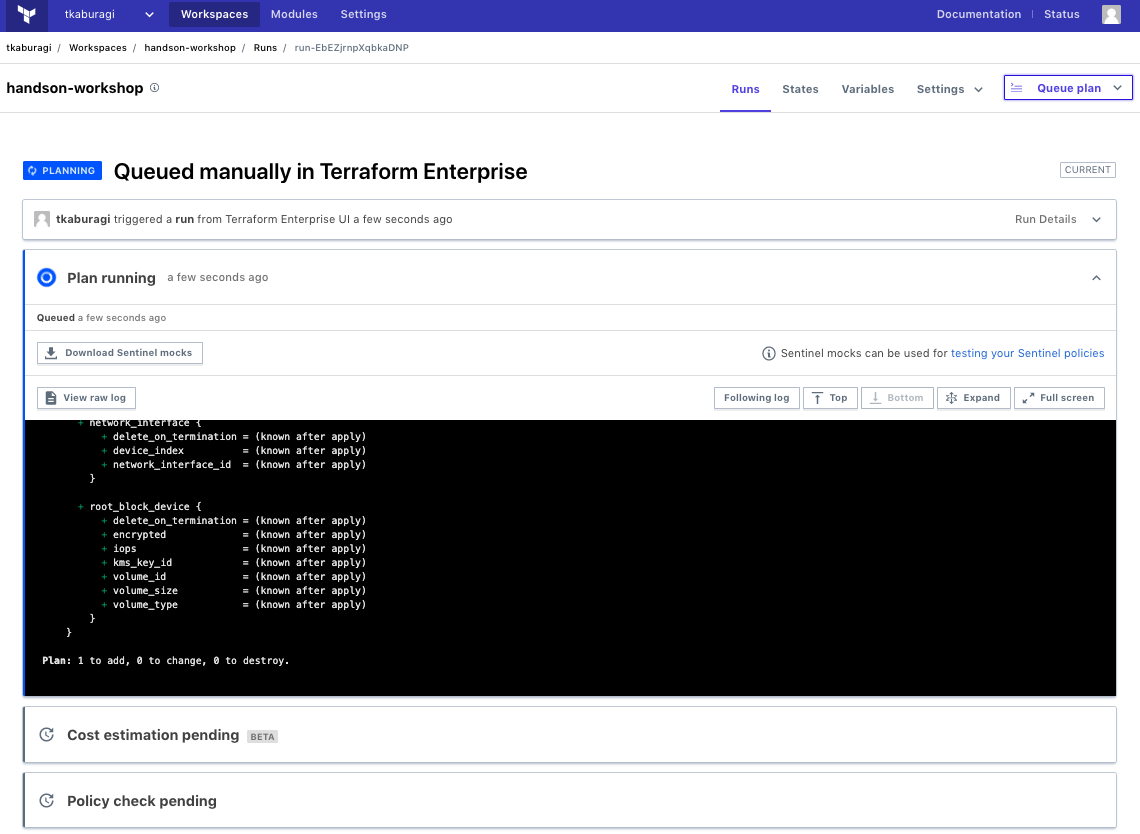

63 |  64 |

65 |

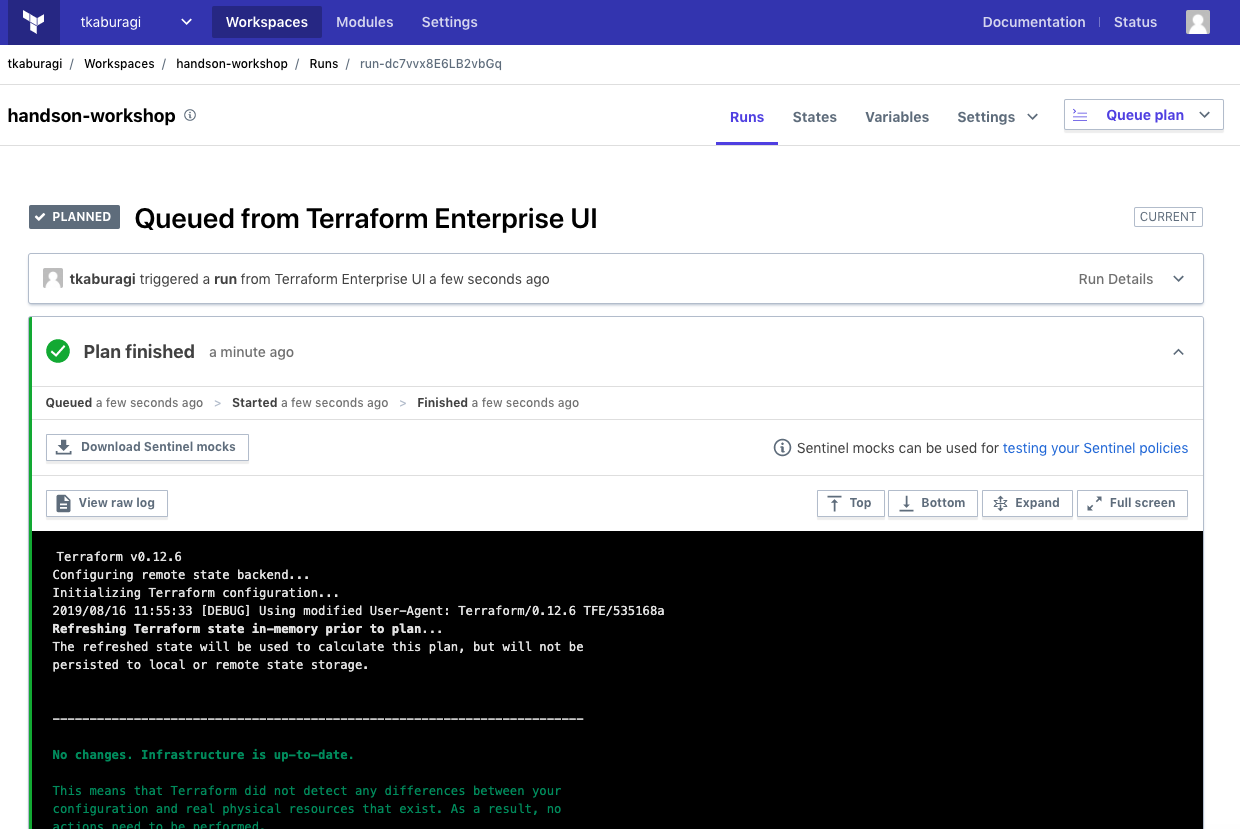

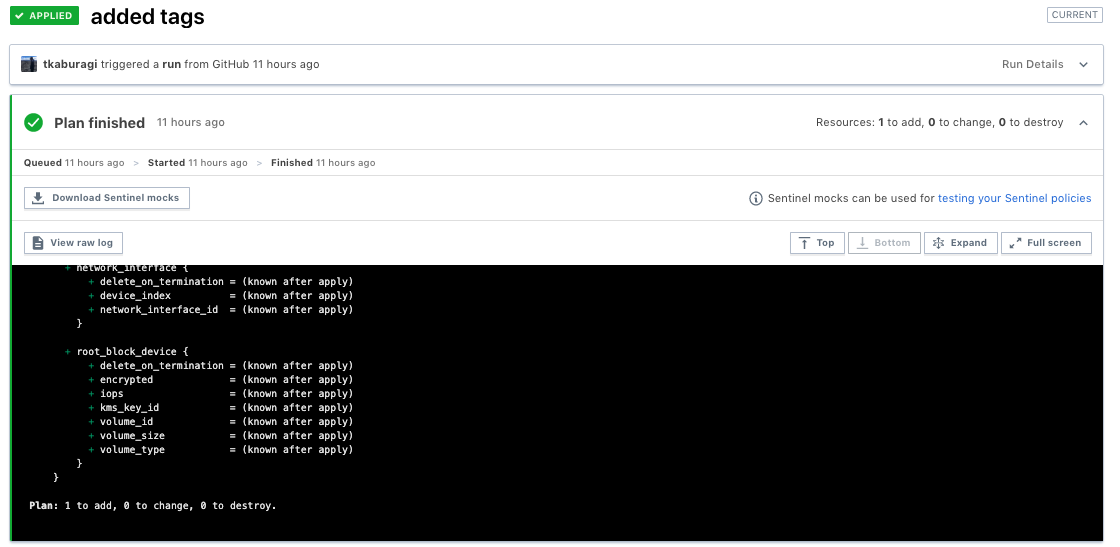

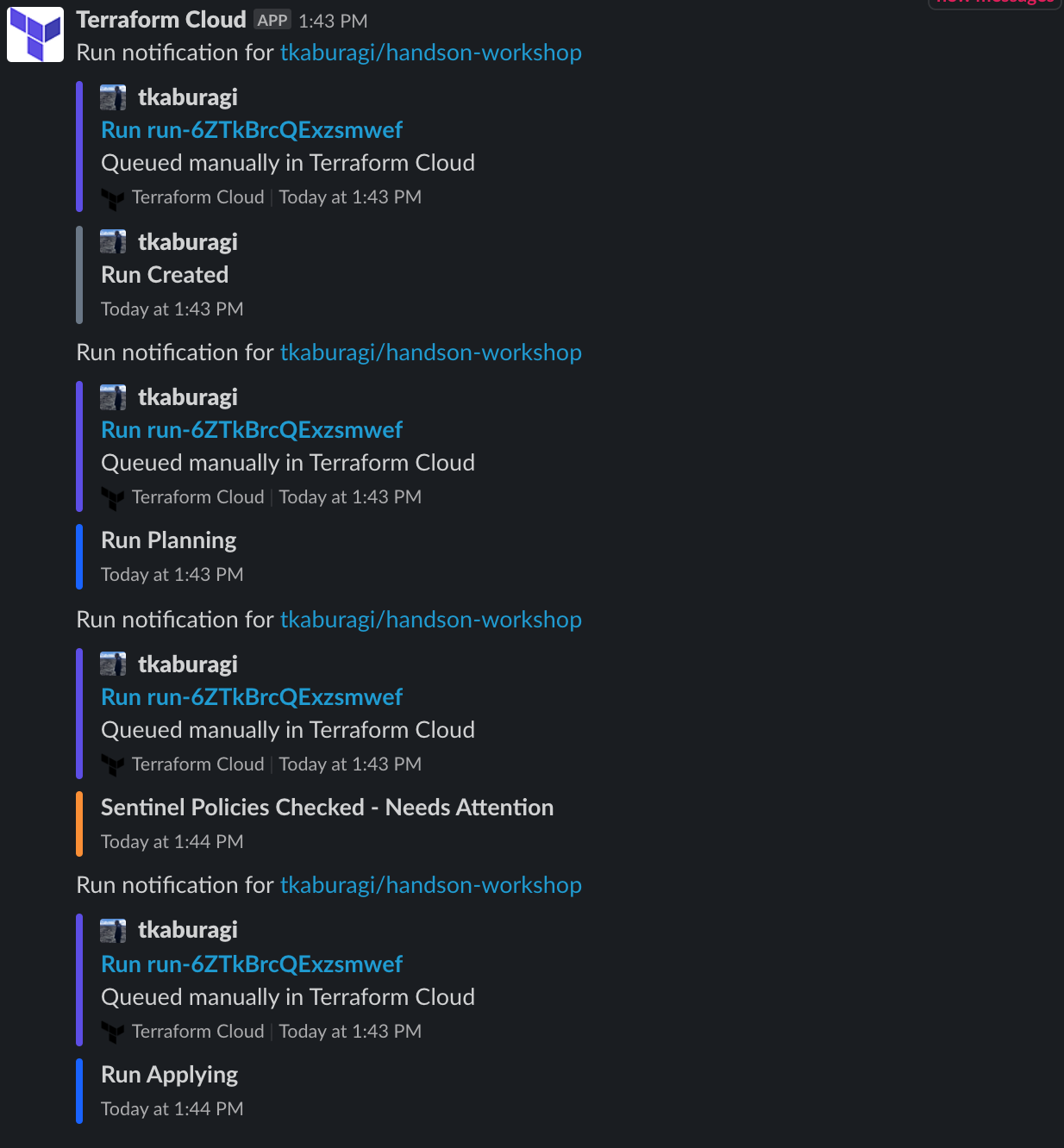

66 | `Run`の内容を確認すると、プロビジョニングのワークフローが開始され、都度 Slack に通知が来るでしょう。

67 |

68 |

69 | 以下のように通知が来ていれば成功です。

70 |

71 |

64 |

65 |

66 | `Run`の内容を確認すると、プロビジョニングのワークフローが開始され、都度 Slack に通知が来るでしょう。

67 |

68 |

69 | 以下のように通知が来ていれば成功です。

70 |

71 |  72 |

73 |

74 | 簡単ですが、Terrafrom Enterprise の通知機能を試してみました。

75 |

76 | ## 参考リンク

77 | * [Run Notifications](https://www.terraform.io/docs/cloud/workspaces/notifications.htmlz)

--------------------------------------------------------------------------------

/contents/teams.md:

--------------------------------------------------------------------------------

1 | # Teams in Terraform cloud/enterpise

2 |

3 | Terraform cloud free-tier (無料版)には Team という概念がありません。よって複数のメンバーで使用するときにアクセス制御をつける事ができません。

4 |

5 | その問題を解決するために、Terraform cloud 及び Enterprise には**Roles / Team managerment**という機能が準備されています。

6 | この機能は以下の Terraform offering で利用可能です。

7 | - Terraform cloud team

8 | - Terraform cloud team & governance

9 | - Terraform Enterprise

10 |

11 | Team に対する権限は Organization レベルと Workspace レベルの 2 段階で設定できます。

12 |

13 | ここでのエクササイズでは、organization 及び Workspace に対して Team を作成し、アクセス権限を付与してみます。

14 |

15 | ## Organization レベルの Team の作成

16 |

17 | まず、[Terraform cloud](https://app.terraform.io/)へアクセスし、Organization の**Setting >> Teams**へ行きます。

18 |

19 |

20 |

72 |

73 |

74 | 簡単ですが、Terrafrom Enterprise の通知機能を試してみました。

75 |

76 | ## 参考リンク

77 | * [Run Notifications](https://www.terraform.io/docs/cloud/workspaces/notifications.htmlz)

--------------------------------------------------------------------------------

/contents/teams.md:

--------------------------------------------------------------------------------

1 | # Teams in Terraform cloud/enterpise

2 |

3 | Terraform cloud free-tier (無料版)には Team という概念がありません。よって複数のメンバーで使用するときにアクセス制御をつける事ができません。

4 |

5 | その問題を解決するために、Terraform cloud 及び Enterprise には**Roles / Team managerment**という機能が準備されています。

6 | この機能は以下の Terraform offering で利用可能です。

7 | - Terraform cloud team

8 | - Terraform cloud team & governance

9 | - Terraform Enterprise

10 |

11 | Team に対する権限は Organization レベルと Workspace レベルの 2 段階で設定できます。

12 |

13 | ここでのエクササイズでは、organization 及び Workspace に対して Team を作成し、アクセス権限を付与してみます。

14 |

15 | ## Organization レベルの Team の作成

16 |

17 | まず、[Terraform cloud](https://app.terraform.io/)へアクセスし、Organization の**Setting >> Teams**へ行きます。

18 |

19 |

20 |  21 |

22 |

23 | Team には以下のような 3 つの権限をつけることが出来ます。**ここでの権限は Organization レベルの権限であり、Workspace レベルの権限ではありません。**

24 | - Managed Policies

25 | - Manage workspaces

26 | - Manage VCS setting

27 |

28 |

29 |

21 |

22 |

23 | Team には以下のような 3 つの権限をつけることが出来ます。**ここでの権限は Organization レベルの権限であり、Workspace レベルの権限ではありません。**

24 | - Managed Policies

25 | - Manage workspaces

26 | - Manage VCS setting

27 |

28 |

29 |  30 |

31 |

32 | **Create a New Team**から以下の 3 つのチームを 1 つづつ作成します。

33 |

34 | 1. admin

35 | - admin には 3 つ全ての権限をつけて下さい。

36 | 2. developers

37 | - 権限は何もつけなくてよいです。(Organization レベルの権限は付与しない)

38 | 3. managers

39 | - 権限は何もつけなくてよいです。(Organization レベルの権限は付与しない)

40 |

41 | ## Workspace レベルの Team の作成

42 |

43 | 次に Workspace レベルの Team の作成を行います。

44 |

45 | Workspace を開き、**Settings > Team Access**へナビゲートしてください。

46 |

47 |

48 |

30 |

31 |

32 | **Create a New Team**から以下の 3 つのチームを 1 つづつ作成します。

33 |

34 | 1. admin

35 | - admin には 3 つ全ての権限をつけて下さい。

36 | 2. developers

37 | - 権限は何もつけなくてよいです。(Organization レベルの権限は付与しない)

38 | 3. managers

39 | - 権限は何もつけなくてよいです。(Organization レベルの権限は付与しない)

40 |

41 | ## Workspace レベルの Team の作成

42 |

43 | 次に Workspace レベルの Team の作成を行います。

44 |

45 | Workspace を開き、**Settings > Team Access**へナビゲートしてください。

46 |

47 |

48 |  49 |

50 |

51 | ここで先程作成した Team に、以下のように Workspace レベルの Permissions を付与してください。

52 |

53 | - admin

54 | - admin

55 | - developers

56 | - write

57 | - managers

58 | - read

59 |

60 | 以下のように表示されれば OK です。

61 |

62 |

63 |

49 |

50 |

51 | ここで先程作成した Team に、以下のように Workspace レベルの Permissions を付与してください。

52 |

53 | - admin

54 | - admin

55 | - developers

56 | - write

57 | - managers

58 | - read

59 |

60 | 以下のように表示されれば OK です。

61 |

62 |

63 |  64 |

65 |

66 | この Permission については詳細は[ドキュメント](https://www.terraform.io/docs/cloud/users-teams-organizations/permissions.html)を参照いただければと思います。簡単にまとめますと:

67 |

68 | - Read

69 | - State ファイルの参照

70 | - Run 履歴の参照

71 | - セキュア変数の参照

72 | - State ファイルに変更の加わる処理はできない

73 | - Plan

74 | - Read 権限の全て

75 | - Run の作成(Plan の実行可、Apply の実行不可)

76 | - Write

77 | - Plan 権限の全て

78 | - State ファイルへの変更(Apply の実行)

79 | - Run 実行の承認

80 | - セキュア変数の変更

81 | - Workspace の Lock/Unlock

82 | - Admin

83 | - Write 権限の全て

84 | - Workspace の削除

85 | - Workspace へのメンバーの追加・変更

86 | - Workspace 設定(VCS など)の変更

87 |

88 | となります。

89 |

90 | ## チームメンバーを Team にアサイン

91 |

92 | Team が設定されたら、admins 権限のあるユーザーはチームメンバーを Team にアサインします。

93 |

94 | 既に Organization に追加されているユーザーであれば、**organization レベルの Settings >> Teams** から Team を選択し、**Add a New Team Member**でユーザーを追加します。

95 |

96 |

97 |

64 |

65 |

66 | この Permission については詳細は[ドキュメント](https://www.terraform.io/docs/cloud/users-teams-organizations/permissions.html)を参照いただければと思います。簡単にまとめますと:

67 |

68 | - Read

69 | - State ファイルの参照

70 | - Run 履歴の参照

71 | - セキュア変数の参照

72 | - State ファイルに変更の加わる処理はできない

73 | - Plan

74 | - Read 権限の全て

75 | - Run の作成(Plan の実行可、Apply の実行不可)

76 | - Write

77 | - Plan 権限の全て

78 | - State ファイルへの変更(Apply の実行)

79 | - Run 実行の承認

80 | - セキュア変数の変更

81 | - Workspace の Lock/Unlock

82 | - Admin

83 | - Write 権限の全て

84 | - Workspace の削除

85 | - Workspace へのメンバーの追加・変更

86 | - Workspace 設定(VCS など)の変更

87 |

88 | となります。

89 |

90 | ## チームメンバーを Team にアサイン

91 |

92 | Team が設定されたら、admins 権限のあるユーザーはチームメンバーを Team にアサインします。

93 |

94 | 既に Organization に追加されているユーザーであれば、**organization レベルの Settings >> Teams** から Team を選択し、**Add a New Team Member**でユーザーを追加します。

95 |

96 |

97 |  98 |

99 |

100 | これからユーザーを追加する場合は、**organization レベルの Settings >> Users**の**Invite a user**ボタンからユーザーの Team を選択してインバイトします。

101 |

102 |

103 |

98 |

99 |

100 | これからユーザーを追加する場合は、**organization レベルの Settings >> Users**の**Invite a user**ボタンからユーザーの Team を選択してインバイトします。

101 |

102 |

103 |  104 |

105 |

106 |

107 |

104 |

105 |

106 |

107 |  108 |

109 |

110 | ## まとめ

111 |

112 | Terraform cloud free-tier では Workspace へのアクセスがあれば誰でも State ファイルへ変更(Apply の実効)が可能ですが、Terraform cloud paid 及び Enterprise では、様々な処理に対しアクセス制限を付けることができます。複数のチームメンバーに対し、それぞれ役割に応じた権限を割り当てることで、ルールに応じたワークフローを実現できるのではないでしょうか。

113 |

114 | Team とアクセス制限を駆使して Terraform Cloud/Enterprise では RBAC(Role based access control)を実現します。

115 |

--------------------------------------------------------------------------------

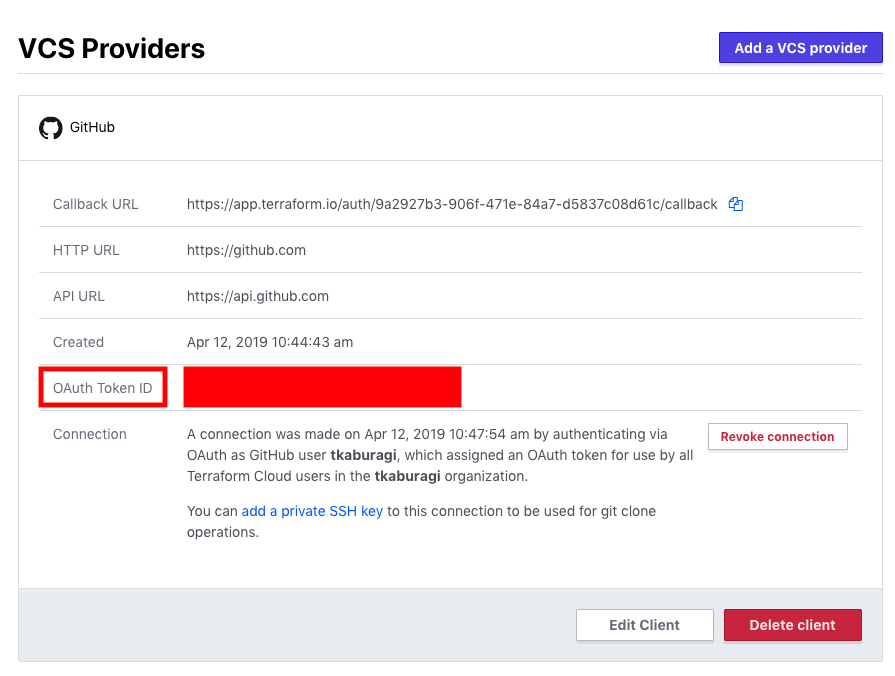

/contents/vcs.md:

--------------------------------------------------------------------------------

1 | # Version Control System 連携を試す

2 |

3 | TFC には三つの Apply のトリガーを使うことができます。

4 |

5 | * API Driven

6 | * CLI Drive

7 | * VCS Driven

8 |

9 | ここでは VCS Drive パターンの Webhook での実行を試してみます。

10 |

11 | ## GitHub と Terraform Cloud のセットアップ

12 |

13 | ここでは Terraform Cloud(以下、TFC)を使って Enterprise 版の機能を使ってみます。Terraform Cloud には機能が限定的な無償版と Enterprise のライセンスでアクティベートされる有償版があります。このハンズオンでは講師が事前に期限限定でアクティベートしてあります。

14 |

15 | TFC にアクセスし最初のセットアップを行いましょう。

16 |

17 | ワークスペースを作成し、そこに VCS との連携の設定を行います。対応している VCS は以下の通りです。

18 |

19 | * [GitHub](https://www.terraform.io/docs/cloud/vcs/github.html)

20 | * [GitHub Enterprise](https://www.terraform.io/docs/cloud/vcs/github-enterprise.html)

21 | * [GitLab.com](https://www.terraform.io/docs/cloud/vcs/gitlab-com.html)

22 | * [GitLab EE and CE](https://www.terraform.io/docs/cloud/vcs/gitlab-eece.html)

23 | * [Bitbucket Cloud](https://www.terraform.io/docs/cloud/vcs/bitbucket-cloud.html)

24 | * [Bitbucket Server](https://www.terraform.io/docs/cloud/vcs/bitbucket-server.html)

25 | * [Azure DevOps](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

26 | * [Azure DevOps Server](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

27 |

28 | 以下は GitHub の手順ですが、違う VCS で実施した場合はリンクの手順を参考にしてください。

29 |

30 | ### GitHub レポジトリ作成

31 |

32 | ```

33 | GitHub上に"tf-handson-workshop"という名前のパブリックレポジトリを作成してください。

34 | ```

35 | ### GitHub の OAuth Application の作成

36 |

37 | トップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`を選んでください。

38 |

39 |

40 |

108 |

109 |

110 | ## まとめ

111 |

112 | Terraform cloud free-tier では Workspace へのアクセスがあれば誰でも State ファイルへ変更(Apply の実効)が可能ですが、Terraform cloud paid 及び Enterprise では、様々な処理に対しアクセス制限を付けることができます。複数のチームメンバーに対し、それぞれ役割に応じた権限を割り当てることで、ルールに応じたワークフローを実現できるのではないでしょうか。

113 |

114 | Team とアクセス制限を駆使して Terraform Cloud/Enterprise では RBAC(Role based access control)を実現します。

115 |

--------------------------------------------------------------------------------

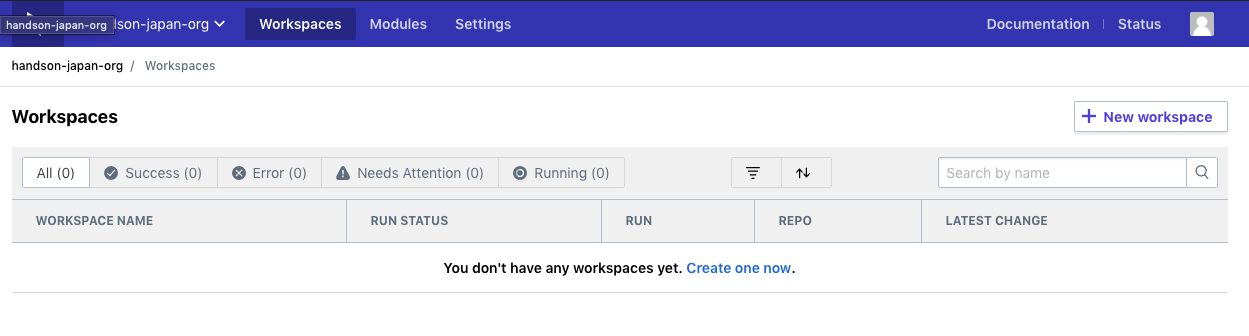

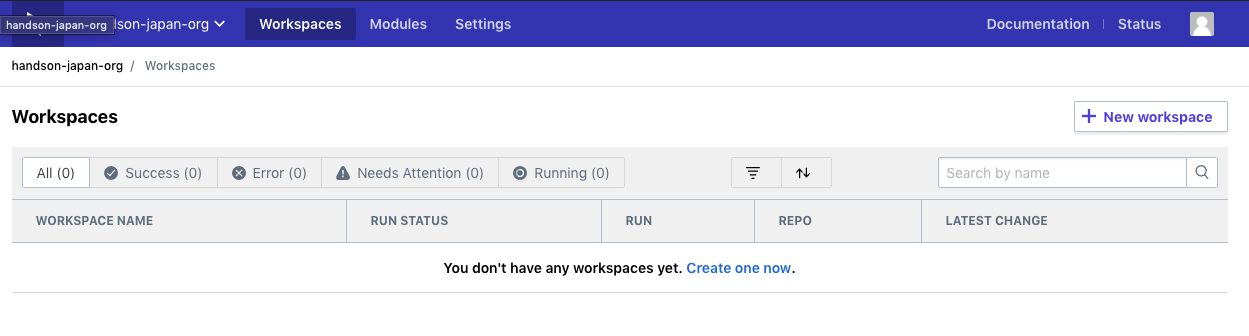

/contents/vcs.md:

--------------------------------------------------------------------------------

1 | # Version Control System 連携を試す

2 |

3 | TFC には三つの Apply のトリガーを使うことができます。

4 |

5 | * API Driven

6 | * CLI Drive

7 | * VCS Driven

8 |

9 | ここでは VCS Drive パターンの Webhook での実行を試してみます。

10 |

11 | ## GitHub と Terraform Cloud のセットアップ

12 |

13 | ここでは Terraform Cloud(以下、TFC)を使って Enterprise 版の機能を使ってみます。Terraform Cloud には機能が限定的な無償版と Enterprise のライセンスでアクティベートされる有償版があります。このハンズオンでは講師が事前に期限限定でアクティベートしてあります。

14 |

15 | TFC にアクセスし最初のセットアップを行いましょう。

16 |

17 | ワークスペースを作成し、そこに VCS との連携の設定を行います。対応している VCS は以下の通りです。

18 |

19 | * [GitHub](https://www.terraform.io/docs/cloud/vcs/github.html)

20 | * [GitHub Enterprise](https://www.terraform.io/docs/cloud/vcs/github-enterprise.html)

21 | * [GitLab.com](https://www.terraform.io/docs/cloud/vcs/gitlab-com.html)

22 | * [GitLab EE and CE](https://www.terraform.io/docs/cloud/vcs/gitlab-eece.html)

23 | * [Bitbucket Cloud](https://www.terraform.io/docs/cloud/vcs/bitbucket-cloud.html)

24 | * [Bitbucket Server](https://www.terraform.io/docs/cloud/vcs/bitbucket-server.html)

25 | * [Azure DevOps](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

26 | * [Azure DevOps Server](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

27 |

28 | 以下は GitHub の手順ですが、違う VCS で実施した場合はリンクの手順を参考にしてください。

29 |

30 | ### GitHub レポジトリ作成

31 |

32 | ```

33 | GitHub上に"tf-handson-workshop"という名前のパブリックレポジトリを作成してください。

34 | ```

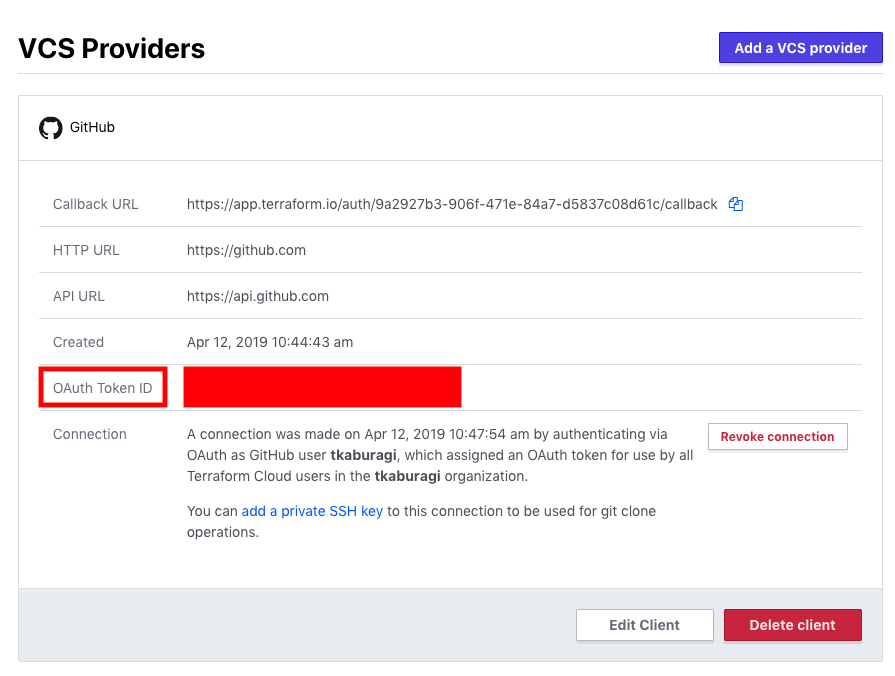

35 | ### GitHub の OAuth Application の作成

36 |

37 | トップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`を選んでください。

38 |

39 |

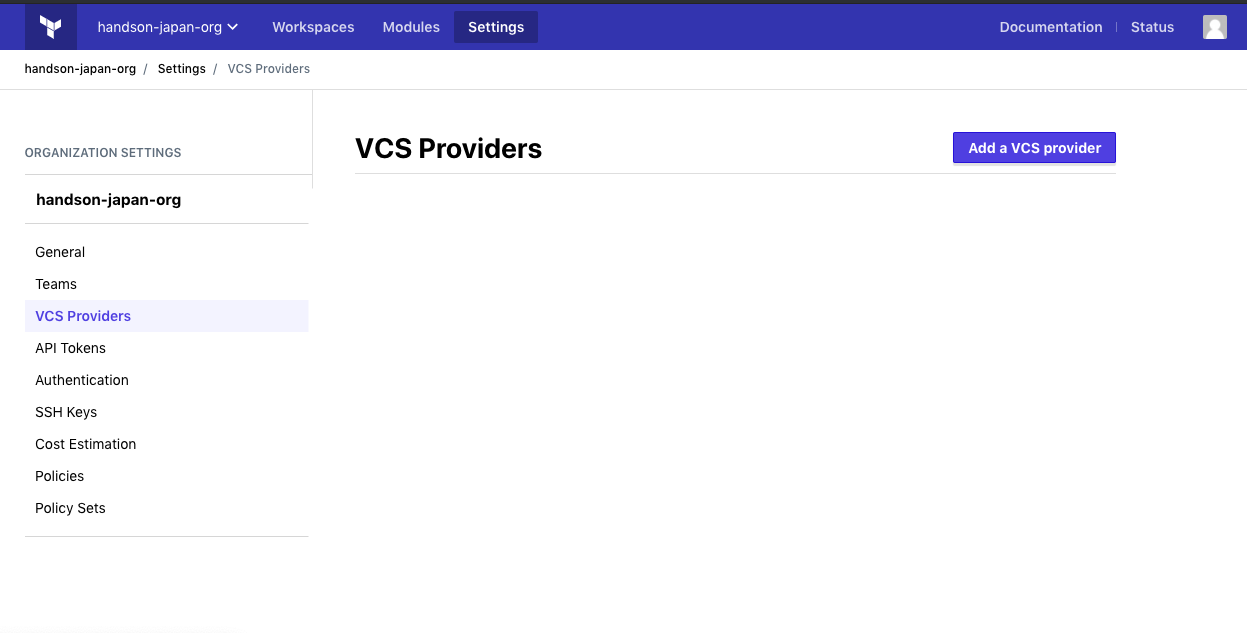

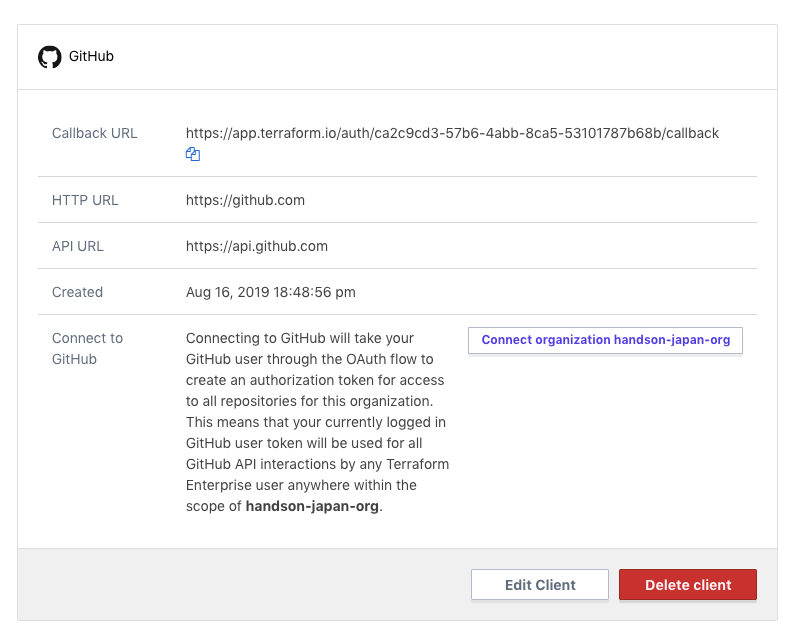

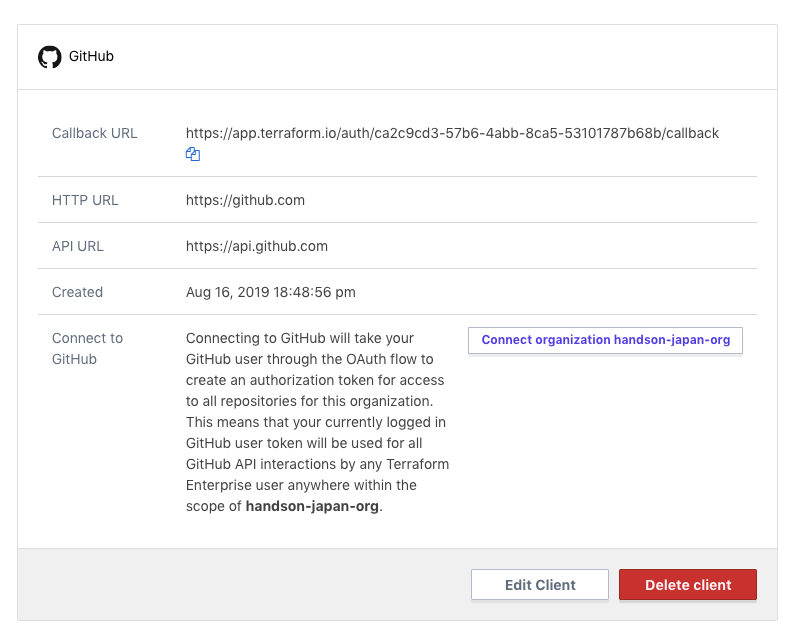

40 |  41 |

42 |

43 |

44 |

41 |

42 |

43 |

44 |  45 |

46 |

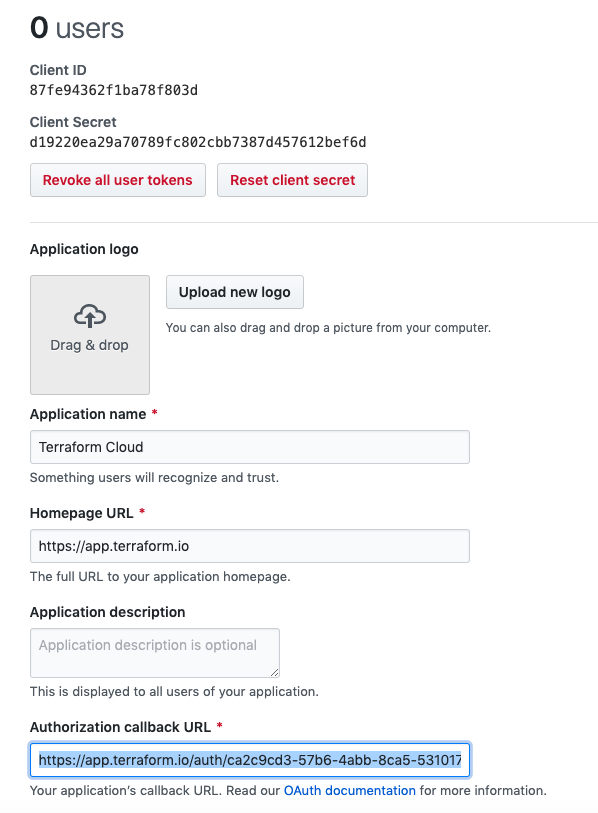

47 | 次に[こちら](https://github.com/settings/applications/new)にアクセスし TFC 用のキーを発行します。

48 |

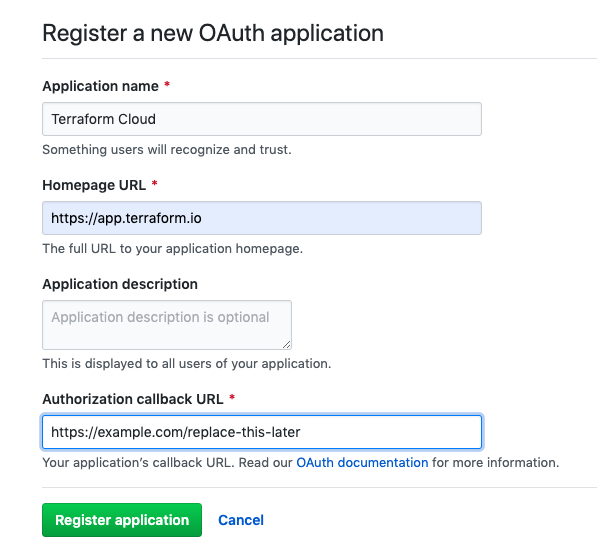

49 | OAuth アプリケーションの登録画面で以下のように入力してください。

50 |

51 |

52 |

45 |

46 |

47 | 次に[こちら](https://github.com/settings/applications/new)にアクセスし TFC 用のキーを発行します。

48 |

49 | OAuth アプリケーションの登録画面で以下のように入力してください。

50 |

51 |

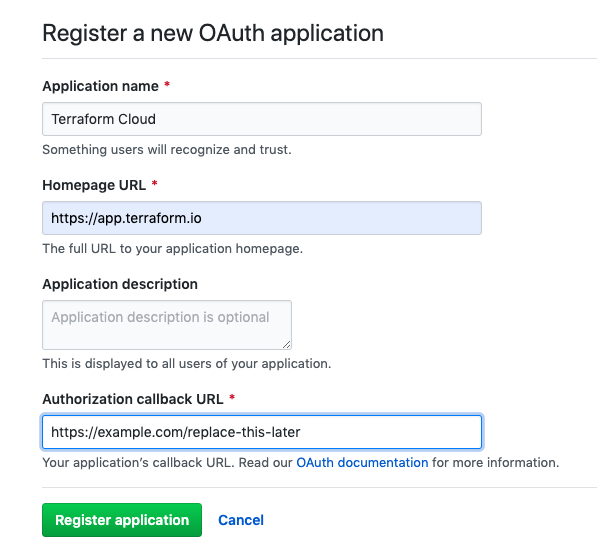

52 |  53 |

54 |

55 | * Application Name : Terraform Cloud

56 | * Homepage URL: `https://app.terraform.io`

57 | * Authorization callback URL: `https://example.com/replace-this-later`

58 |

59 | 入力したら`Register`をクリックします。

60 |

61 |

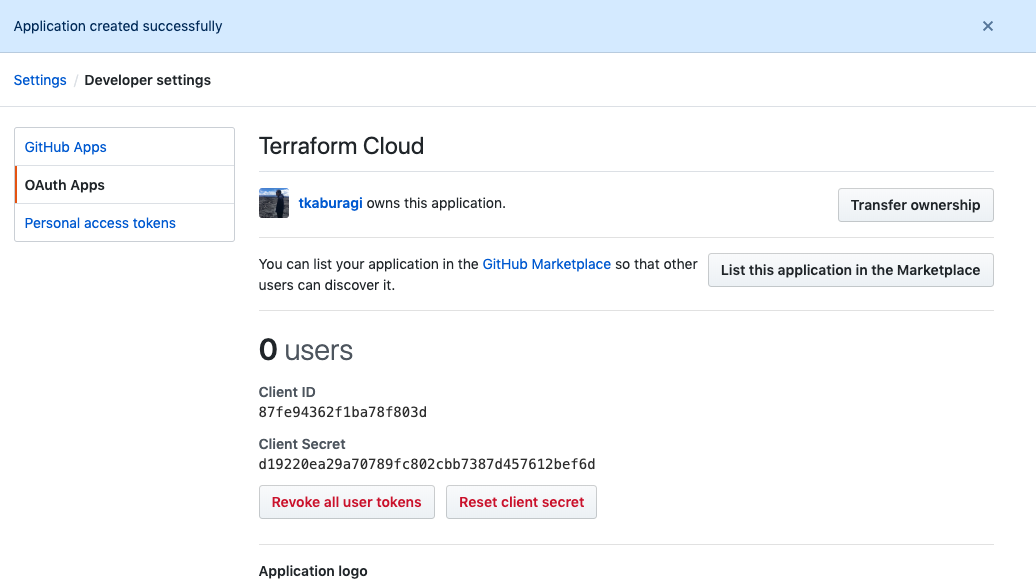

62 |

53 |

54 |

55 | * Application Name : Terraform Cloud

56 | * Homepage URL: `https://app.terraform.io`

57 | * Authorization callback URL: `https://example.com/replace-this-later`

58 |

59 | 入力したら`Register`をクリックします。

60 |

61 |

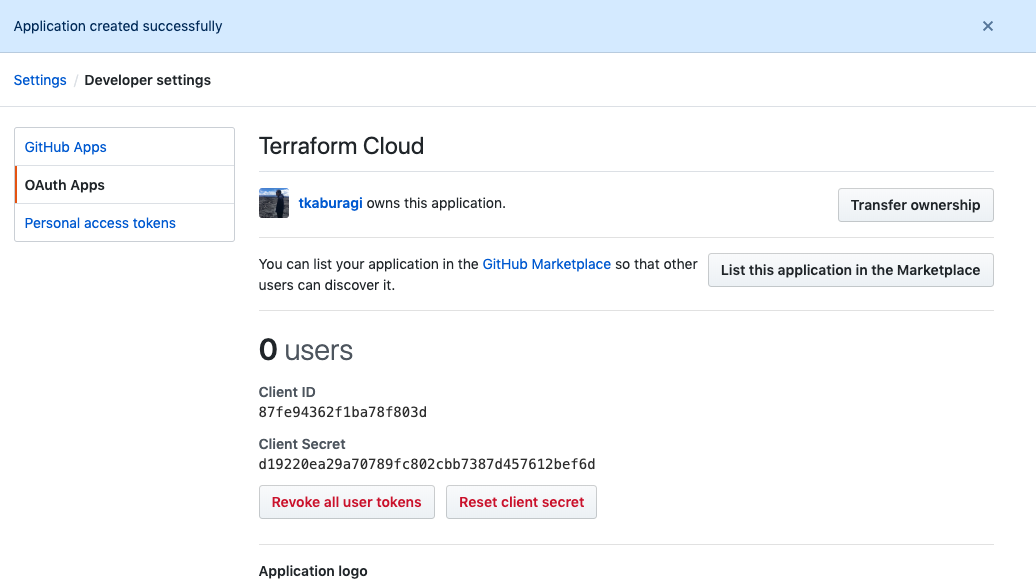

62 |  63 |

64 |

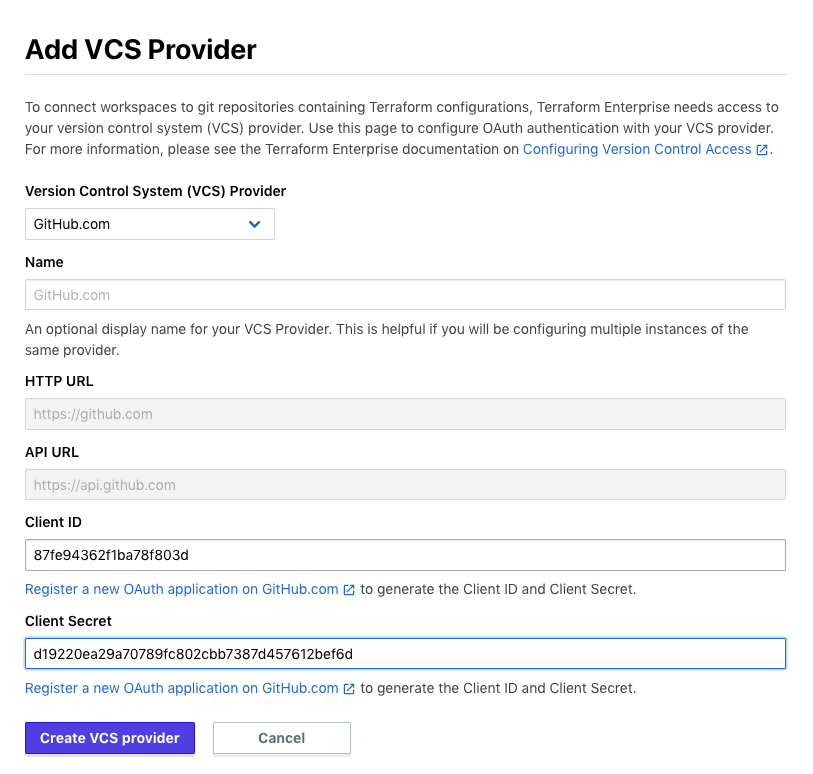

65 | 次に TFC に戻り`Add VCS Provider`を選択します。`Client ID`と`Client Secret`の欄に上の GitHub 上の画面で取得した値をコピペしてください。

66 |

67 |

68 |

63 |

64 |

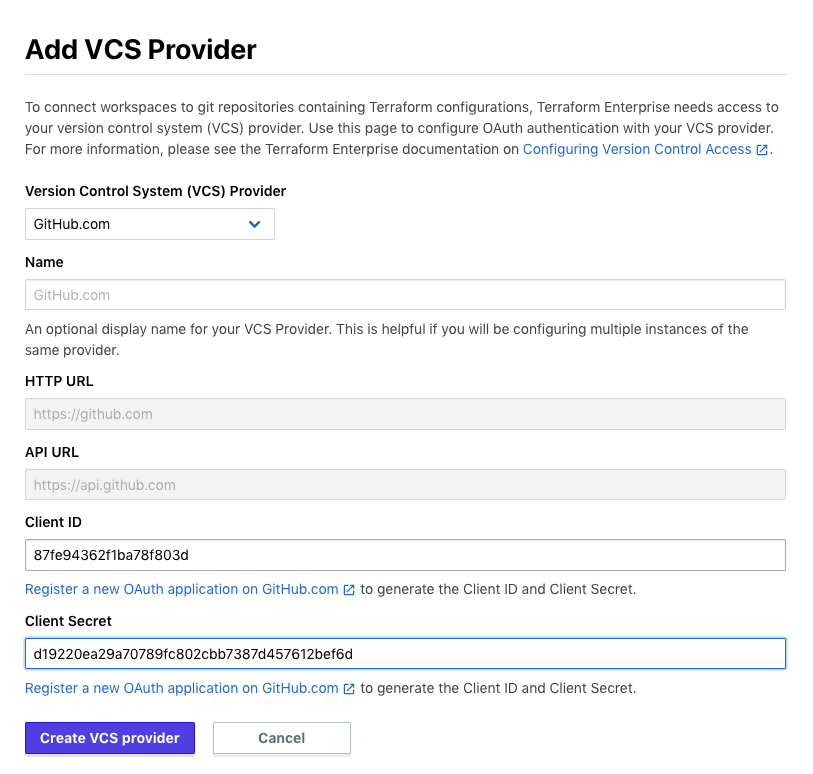

65 | 次に TFC に戻り`Add VCS Provider`を選択します。`Client ID`と`Client Secret`の欄に上の GitHub 上の画面で取得した値をコピペしてください。

66 |

67 |

68 |  69 |

70 |

71 | `Create`をクリックします。

72 |

73 |

74 |

69 |

70 |

71 | `Create`をクリックします。

72 |

73 |

74 |  75 |

76 |

77 | VCS Provider が一つ追加され、Callback URL が生成されたのでこれをコピーし、これを GitHub の`Authorization callback URL`の項目を置き換えます。

78 |

79 |

80 |

75 |

76 |

77 | VCS Provider が一つ追加され、Callback URL が生成されたのでこれをコピーし、これを GitHub の`Authorization callback URL`の項目を置き換えます。

78 |

79 |

80 |  81 |

82 |

83 | これで Save しましょう。

84 |

85 | 最後にトップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`から先ほど追加した GitHub の`Connect`をクリックして認証行ってください。

86 |

87 | これで VCS の設定は完了です。次にこれを紐付けたワークスペースを作成します。

88 |

89 | ## Workspace の作成

90 |

91 | まずワークスペースのレポジトリを作ります。

92 |

93 | ```shell

94 | $ cd path/to/tf-workspace

95 | $ mkdir tf-handson-workshop

96 | $ cd tf-handson-workshop

97 | ```

98 |

99 | 以下のファイルを作ります。

100 |

101 | ```shell

102 | $ cat < main.tf

103 | terraform {

104 | }

105 | EOF

106 | ```

107 |

108 | GitHub にプッシュして連携の確認をしてみましょう。

109 |

110 | ```shell

111 | $ export GITURL=

112 | $ git init

113 | $ git add main.tf

114 | $ git commit -m "first commit"

115 | $ git branch -M main

116 | $ git remote add origin $GITURL

117 | $ git push -u origin main

118 | ```

119 |

120 | TFC 上で Workspace を作成します。トップ画面の`+ New Workspace`を選択しします。

121 | ワークスペース作成画面で`VCS Drive Workflow`を選択し、その後の画面で GitHub を選択します。

122 |

123 |

124 |

81 |

82 |

83 | これで Save しましょう。

84 |

85 | 最後にトップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`から先ほど追加した GitHub の`Connect`をクリックして認証行ってください。

86 |

87 | これで VCS の設定は完了です。次にこれを紐付けたワークスペースを作成します。

88 |

89 | ## Workspace の作成

90 |

91 | まずワークスペースのレポジトリを作ります。

92 |

93 | ```shell

94 | $ cd path/to/tf-workspace

95 | $ mkdir tf-handson-workshop

96 | $ cd tf-handson-workshop

97 | ```

98 |

99 | 以下のファイルを作ります。

100 |

101 | ```shell

102 | $ cat < main.tf

103 | terraform {

104 | }

105 | EOF

106 | ```

107 |

108 | GitHub にプッシュして連携の確認をしてみましょう。

109 |

110 | ```shell

111 | $ export GITURL=

112 | $ git init

113 | $ git add main.tf

114 | $ git commit -m "first commit"

115 | $ git branch -M main

116 | $ git remote add origin $GITURL

117 | $ git push -u origin main

118 | ```

119 |

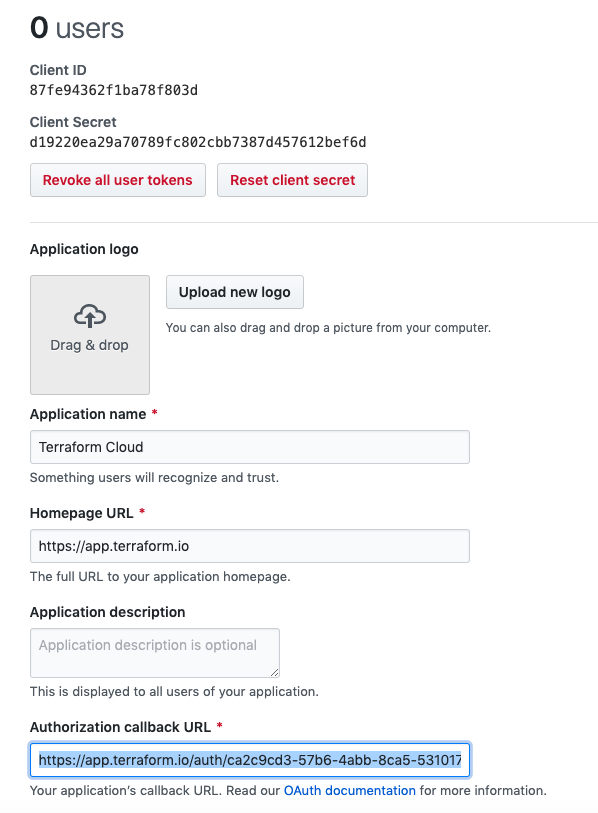

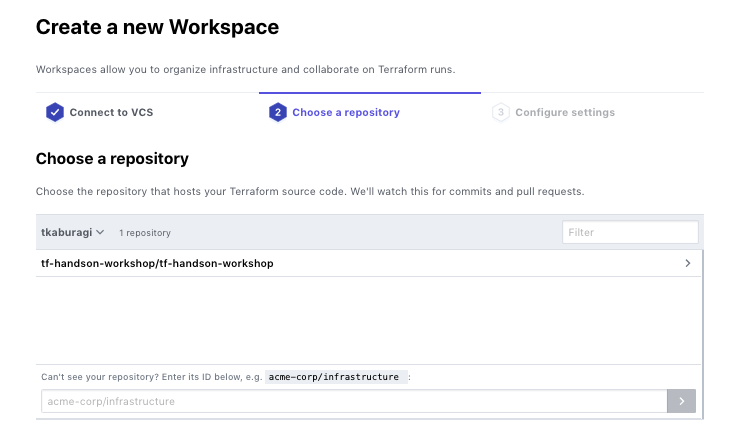

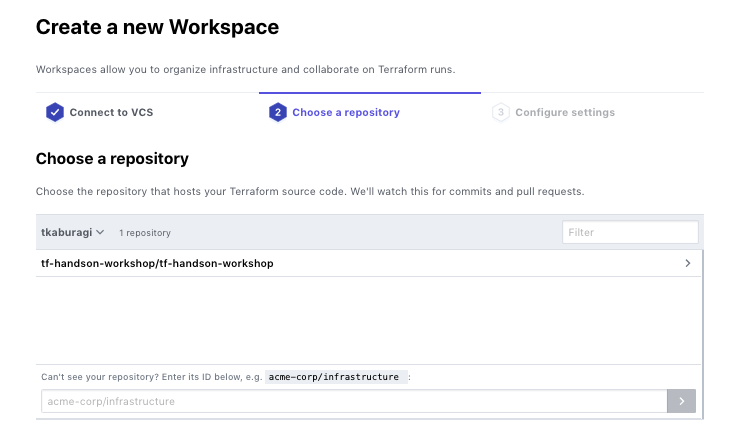

120 | TFC 上で Workspace を作成します。トップ画面の`+ New Workspace`を選択しします。

121 | ワークスペース作成画面で`VCS Drive Workflow`を選択し、その後の画面で GitHub を選択します。

122 |

123 |

124 |  125 |

126 |

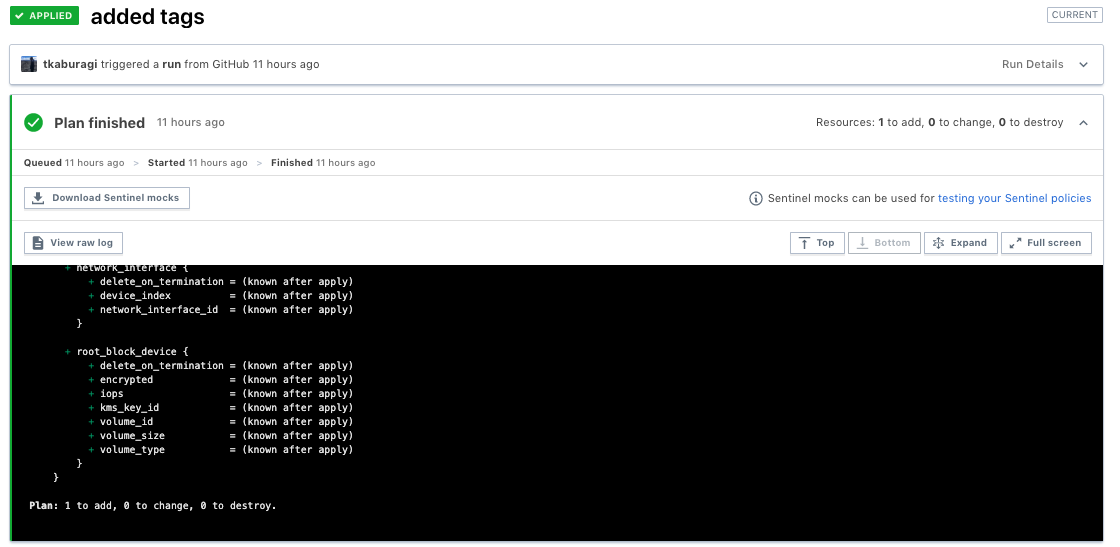

127 | レポジトリは先ほど作成した`tf-handson-workshop`を選択し、`Create Workspace`をクリックします。

128 |

129 |

130 |

125 |

126 |

127 | レポジトリは先ほど作成した`tf-handson-workshop`を選択し、`Create Workspace`をクリックします。

128 |

129 |

130 |  131 |

132 |

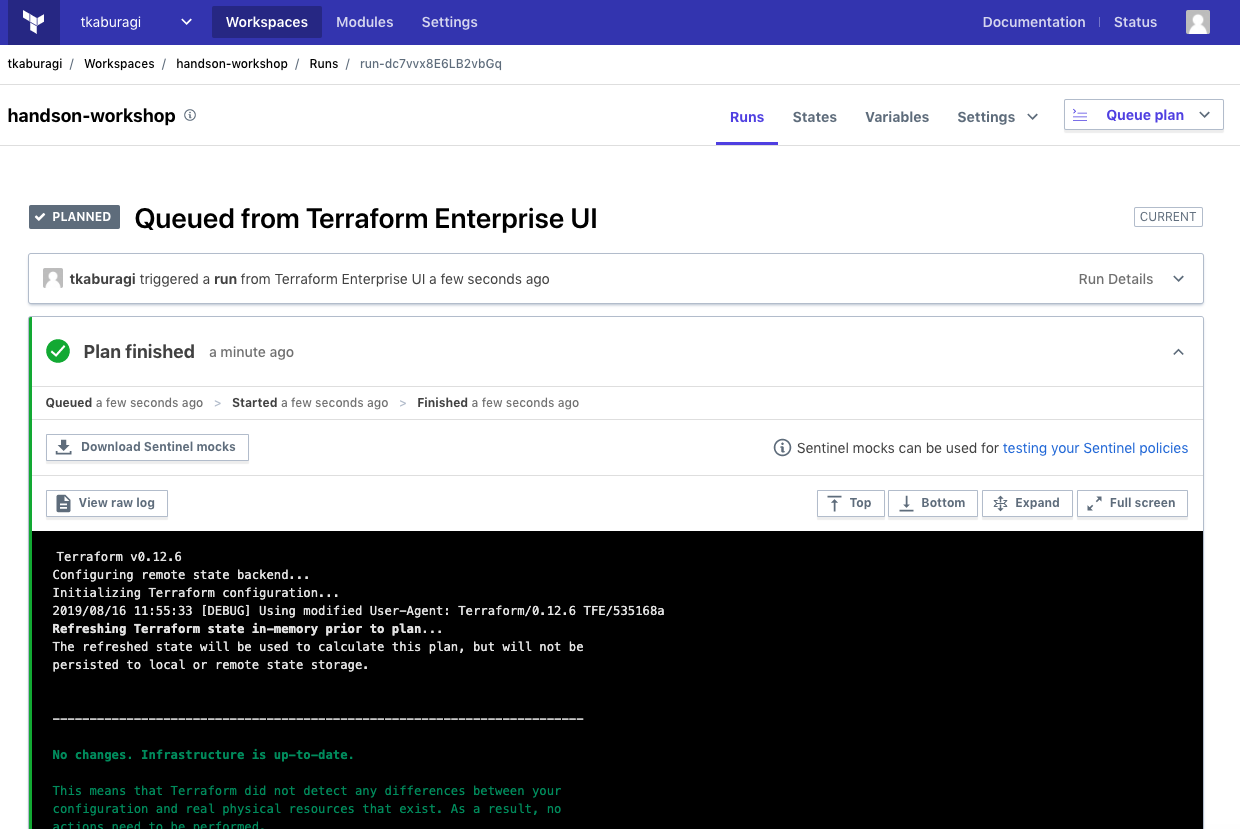

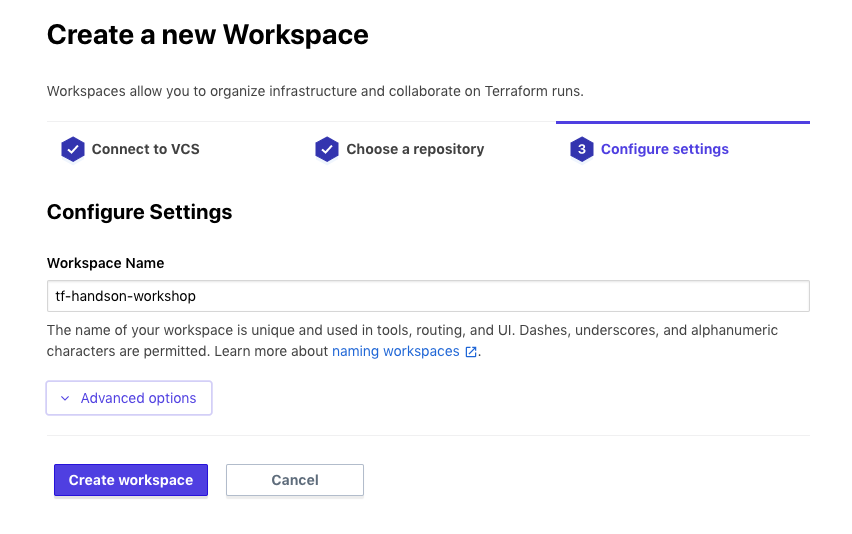

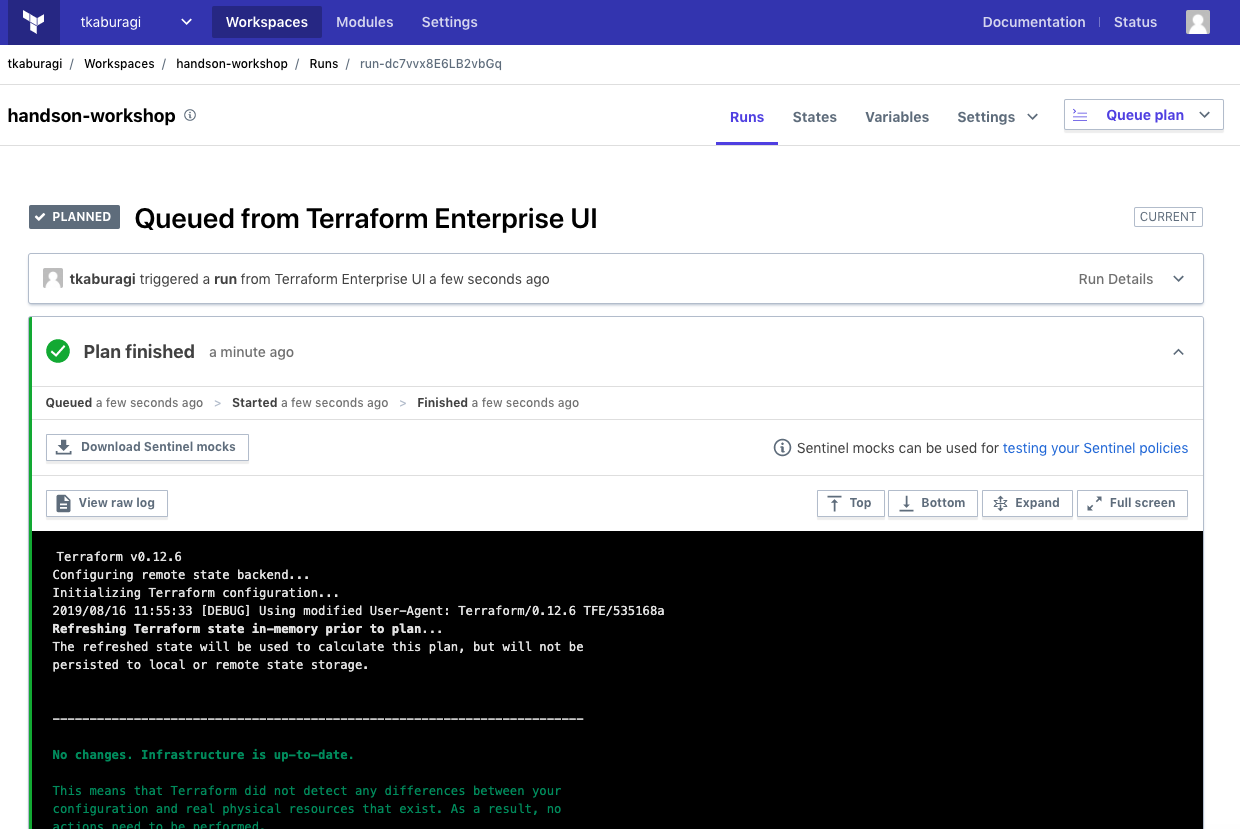

133 | 成功の画面が出たら`Actions` -> `Start a New Plan` を実行して動作を確認してみましょう。ここでは空のコードを実行しているため`Apply will not run`となるはずです。

134 |

135 |

136 |

131 |

132 |

133 | 成功の画面が出たら`Actions` -> `Start a New Plan` を実行して動作を確認してみましょう。ここでは空のコードを実行しているため`Apply will not run`となるはずです。

134 |

135 |

136 |  137 |

138 |

139 |

140 | 次以降の章で実際のコードを Apply して GitHub を通したインフラのプロビジョニングを試してみます。

141 |

142 | ## 参考リンク

143 | * [VCS Integration](https://www.terraform.io/docs/cloud/vcs/index.html)

144 | * [VCS Driven Run](https://www.terraform.io/docs/cloud/run/ui.html)

145 |

--------------------------------------------------------------------------------

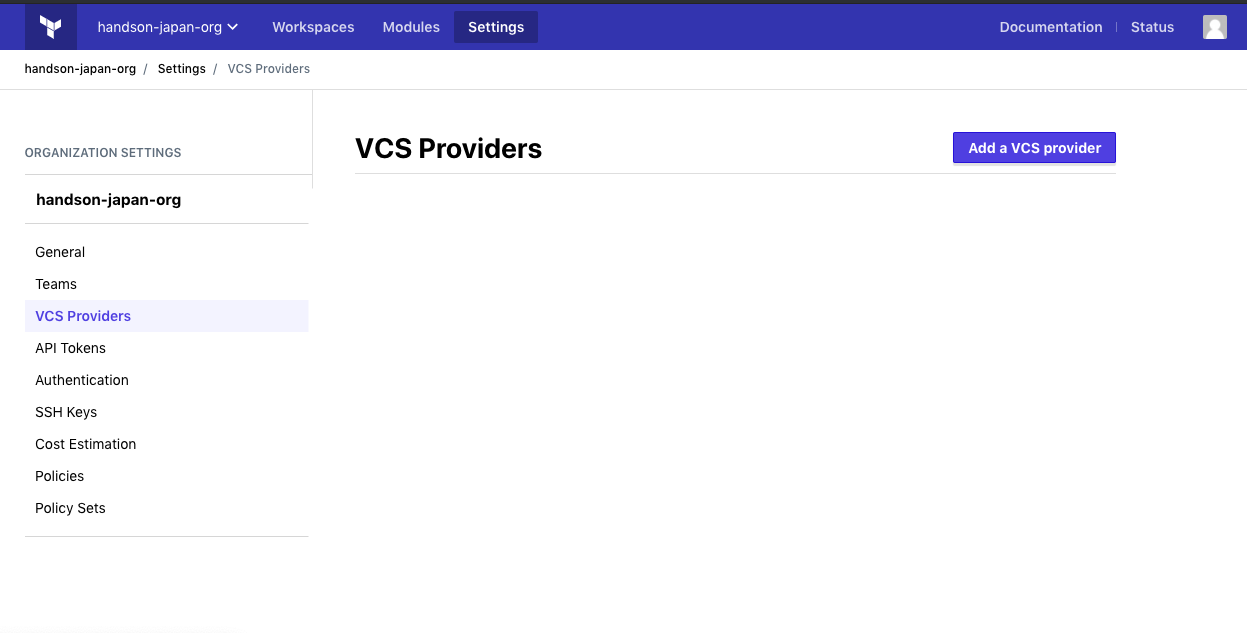

/contents/vcs-azure.md:

--------------------------------------------------------------------------------

1 | # Version Control System 連携を試す

2 |

3 | TFC には三つの Apply のトリガーを使うことができます。

4 |

5 | * API Driven

6 | * CLI Drive

7 | * VCS Driven

8 |

9 | ここでは VCS Drive パターンの Webhook での実行を試してみます。

10 |

11 | ## GitHub と Terraform Cloud のセットアップ

12 |

13 | ここでは Terraform Cloud(以下、TFC)を使って Enterprise 版の機能を使ってみます。Terraform Cloud には機能が限定的な無償版と Enterprise のライセンスでアクティベートされる有償版があります。このハンズオンでは講師が事前に期限限定でアクティベートしてあります。

14 |

15 | TFC にアクセスし最初のセットアップを行いましょう。

16 |

17 | ワークスペースを作成し、そこに VCS との連携の設定を行います。対応している VCS は以下の通りです。

18 |

19 | * [GitHub](https://www.terraform.io/docs/cloud/vcs/github.html)

20 | * [GitHub Enterprise](https://www.terraform.io/docs/cloud/vcs/github-enterprise.html)

21 | * [GitLab.com](https://www.terraform.io/docs/cloud/vcs/gitlab-com.html)

22 | * [GitLab EE and CE](https://www.terraform.io/docs/cloud/vcs/gitlab-eece.html)

23 | * [Bitbucket Cloud](https://www.terraform.io/docs/cloud/vcs/bitbucket-cloud.html)

24 | * [Bitbucket Server](https://www.terraform.io/docs/cloud/vcs/bitbucket-server.html)

25 | * [Azure DevOps Services](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

26 | * [Azure DevOps Server](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

27 |

28 | 以下は Azure DevOps の手順ですが、違う VCS で実施した場合はリンクの手順を参考にしてください。

29 |

30 | ### Azure DevOps Progects 作成

31 |

32 | [こちらから](https://aex.dev.azure.com/me?mkt=en-US)Organization を作成してください。次に、

33 |

34 | ```

35 | "tf-handson-workshop"という名前のパブリックプロジェクトを作成してください。

36 | ```

37 | ### GitHub の OAuth Application の作成

38 |

39 | トップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`を選んでください。この画面はこのままにしておいてください。

40 |

41 |

42 |

137 |

138 |

139 |

140 | 次以降の章で実際のコードを Apply して GitHub を通したインフラのプロビジョニングを試してみます。

141 |

142 | ## 参考リンク

143 | * [VCS Integration](https://www.terraform.io/docs/cloud/vcs/index.html)

144 | * [VCS Driven Run](https://www.terraform.io/docs/cloud/run/ui.html)

145 |

--------------------------------------------------------------------------------

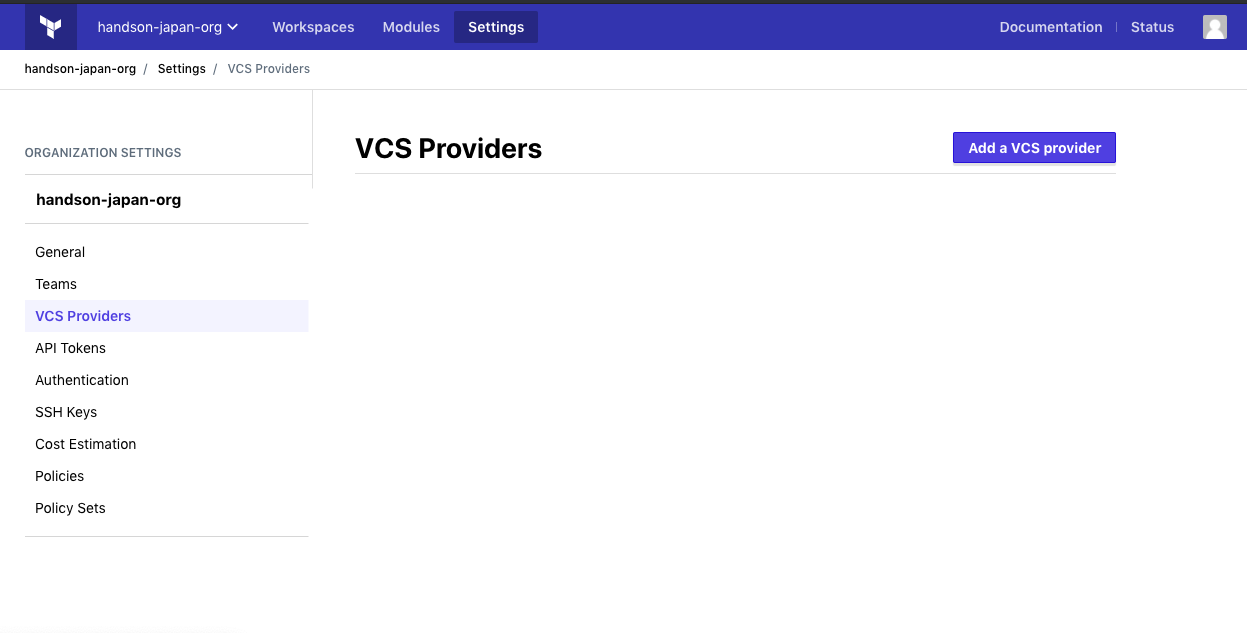

/contents/vcs-azure.md:

--------------------------------------------------------------------------------

1 | # Version Control System 連携を試す

2 |

3 | TFC には三つの Apply のトリガーを使うことができます。

4 |

5 | * API Driven

6 | * CLI Drive

7 | * VCS Driven

8 |

9 | ここでは VCS Drive パターンの Webhook での実行を試してみます。

10 |

11 | ## GitHub と Terraform Cloud のセットアップ

12 |

13 | ここでは Terraform Cloud(以下、TFC)を使って Enterprise 版の機能を使ってみます。Terraform Cloud には機能が限定的な無償版と Enterprise のライセンスでアクティベートされる有償版があります。このハンズオンでは講師が事前に期限限定でアクティベートしてあります。

14 |

15 | TFC にアクセスし最初のセットアップを行いましょう。

16 |

17 | ワークスペースを作成し、そこに VCS との連携の設定を行います。対応している VCS は以下の通りです。

18 |

19 | * [GitHub](https://www.terraform.io/docs/cloud/vcs/github.html)

20 | * [GitHub Enterprise](https://www.terraform.io/docs/cloud/vcs/github-enterprise.html)

21 | * [GitLab.com](https://www.terraform.io/docs/cloud/vcs/gitlab-com.html)

22 | * [GitLab EE and CE](https://www.terraform.io/docs/cloud/vcs/gitlab-eece.html)

23 | * [Bitbucket Cloud](https://www.terraform.io/docs/cloud/vcs/bitbucket-cloud.html)

24 | * [Bitbucket Server](https://www.terraform.io/docs/cloud/vcs/bitbucket-server.html)

25 | * [Azure DevOps Services](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

26 | * [Azure DevOps Server](https://www.terraform.io/docs/cloud/vcs/azure-devops-services.html)

27 |

28 | 以下は Azure DevOps の手順ですが、違う VCS で実施した場合はリンクの手順を参考にしてください。

29 |

30 | ### Azure DevOps Progects 作成

31 |

32 | [こちらから](https://aex.dev.azure.com/me?mkt=en-US)Organization を作成してください。次に、

33 |

34 | ```

35 | "tf-handson-workshop"という名前のパブリックプロジェクトを作成してください。

36 | ```

37 | ### GitHub の OAuth Application の作成

38 |

39 | トップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`を選んでください。この画面はこのままにしておいてください。

40 |

41 |

42 |  43 |

44 |

45 |

46 |

43 |

44 |

45 |

46 |  47 |

48 |

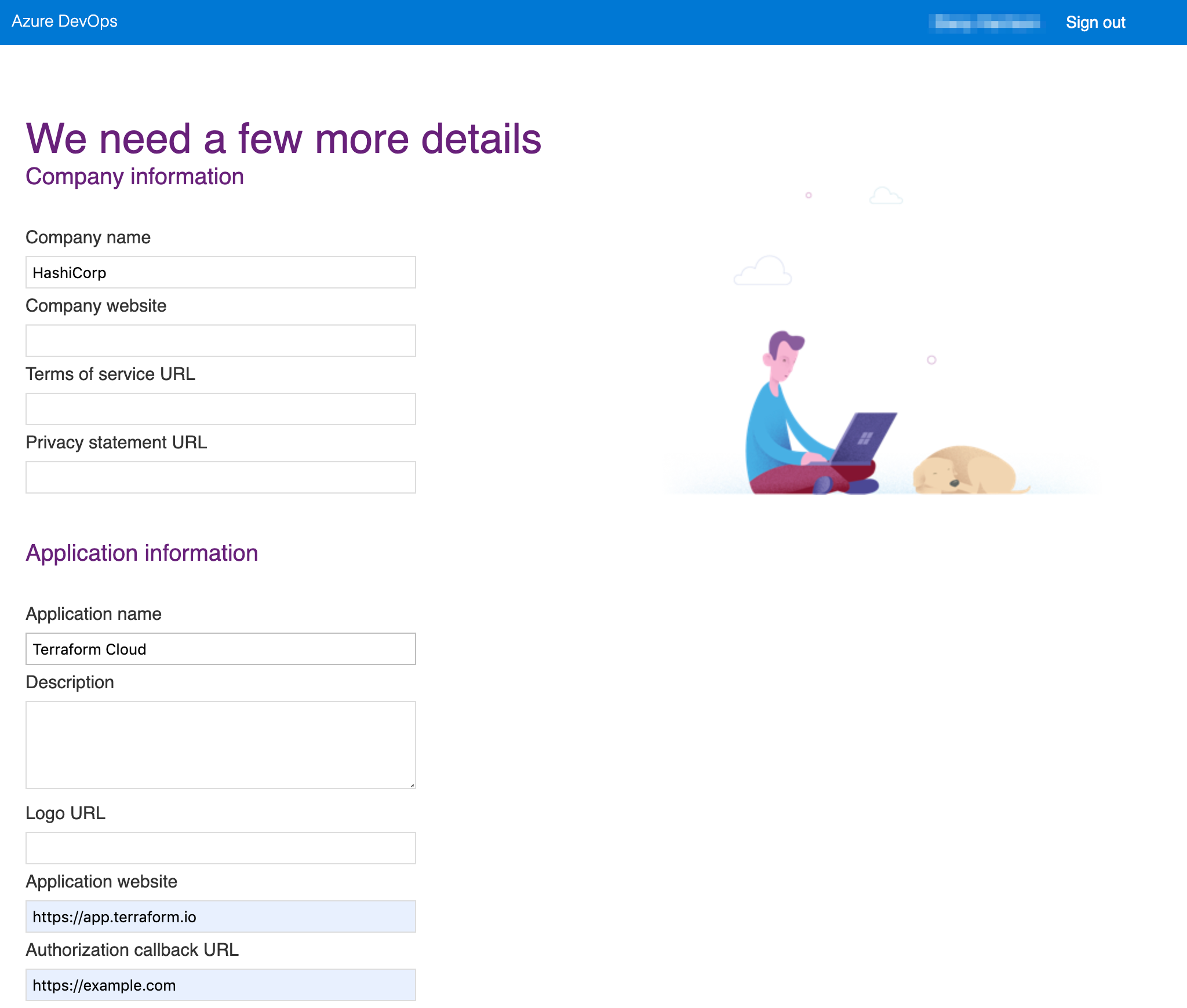

49 | 次に[こちら](https://aex.dev.azure.com/app/register?mkt=en-US)にアクセスし TFC 用のキーを発行します。

50 |

51 | OAuth アプリケーションの登録画面で以下のように入力してください。

52 |

53 |

54 |

47 |

48 |

49 | 次に[こちら](https://aex.dev.azure.com/app/register?mkt=en-US)にアクセスし TFC 用のキーを発行します。

50 |

51 | OAuth アプリケーションの登録画面で以下のように入力してください。

52 |

53 |

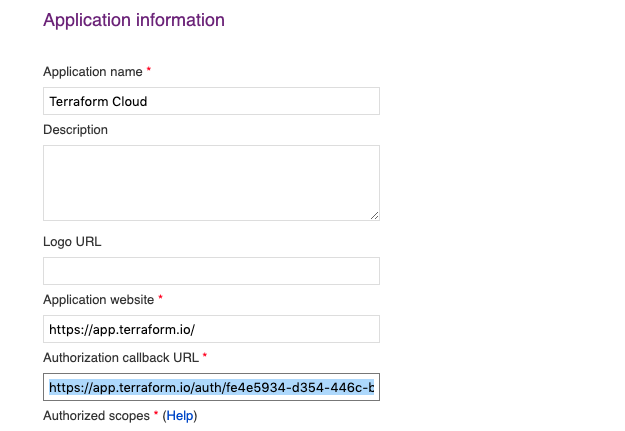

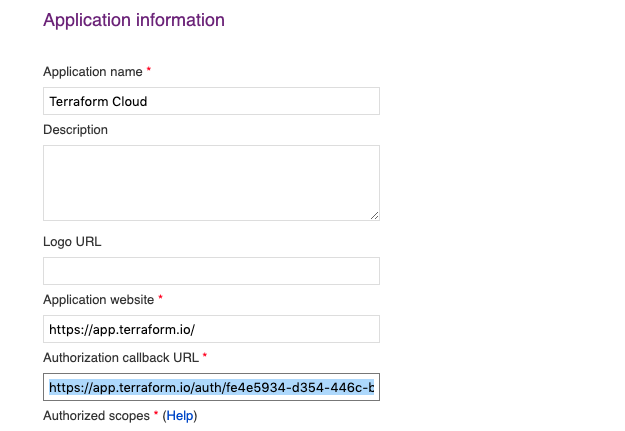

54 |  55 |

56 |

57 | * Company name:

58 | * Application Name : Terraform Cloud

59 | * Application website: `https://app.terraform.io`

60 | * Authorization callback URL: `https://example.com/replace-this-later`

61 | * Authorized scopes: Code(read), Code(status)にチェック

62 |

63 | 入力したら`Create Application`をクリックします。

64 |

65 |

66 |

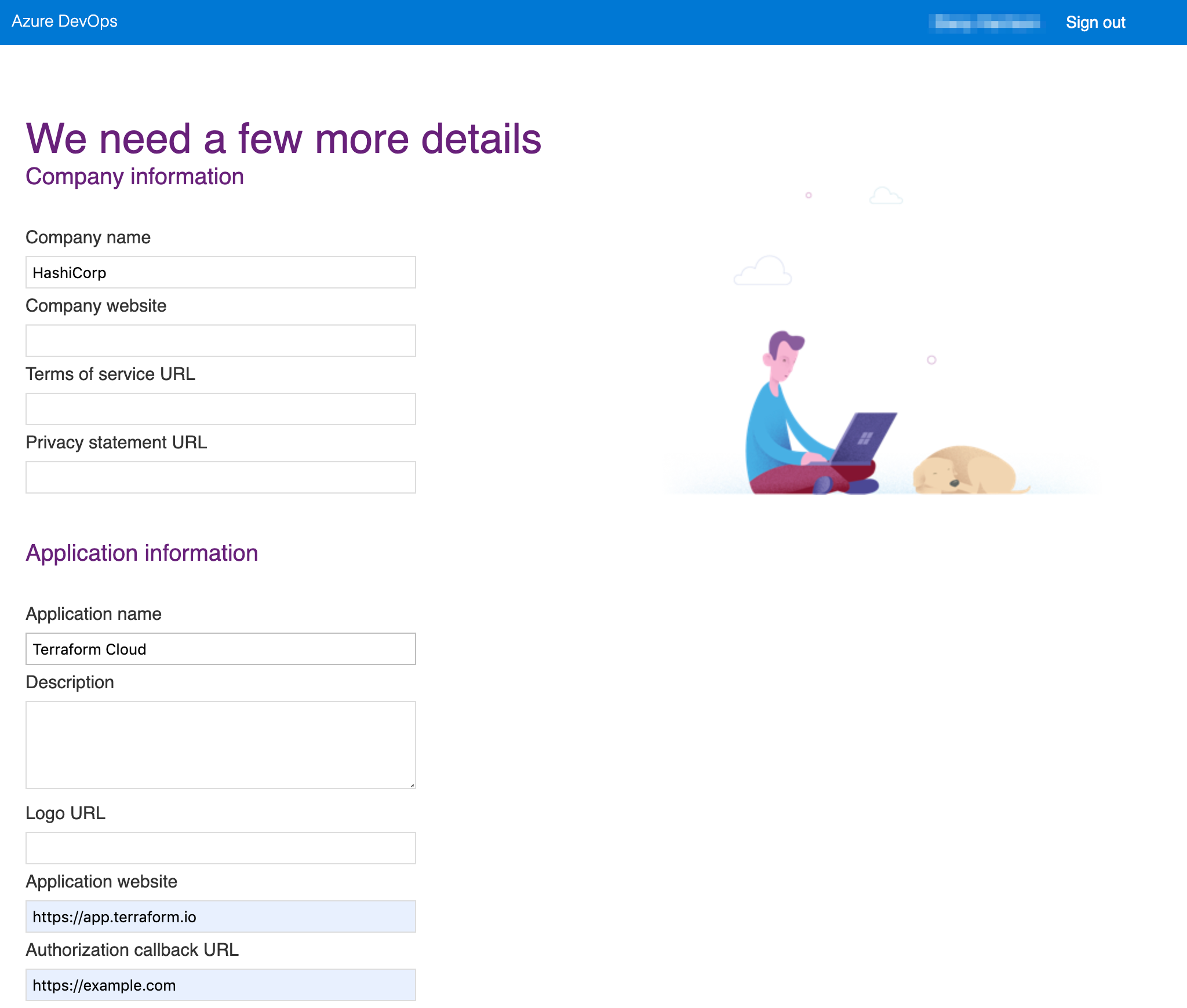

55 |

56 |

57 | * Company name:

58 | * Application Name : Terraform Cloud

59 | * Application website: `https://app.terraform.io`

60 | * Authorization callback URL: `https://example.com/replace-this-later`

61 | * Authorized scopes: Code(read), Code(status)にチェック

62 |

63 | 入力したら`Create Application`をクリックします。

64 |

65 |

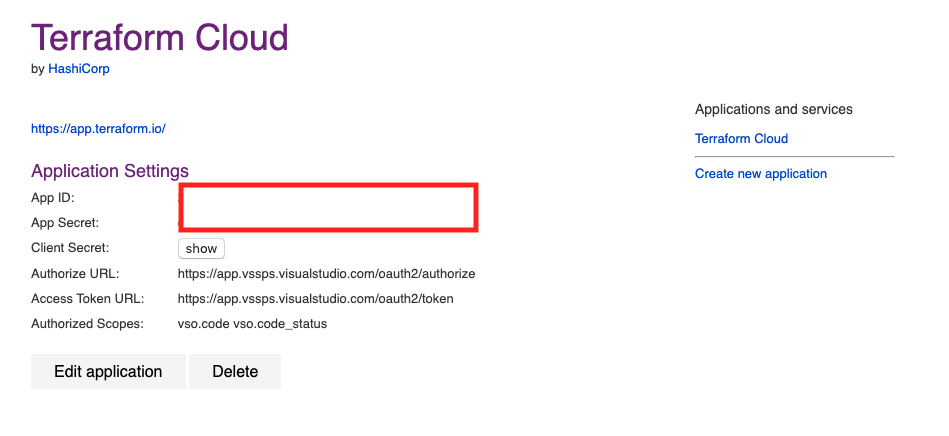

66 |  67 |

68 |

69 | `App ID`と`Client Secret`はコピーしておいてください。この画面はこのままにしておいてください。

70 |

71 | 次に TFC に戻り`Add VCS Provider`を選択します。

72 |

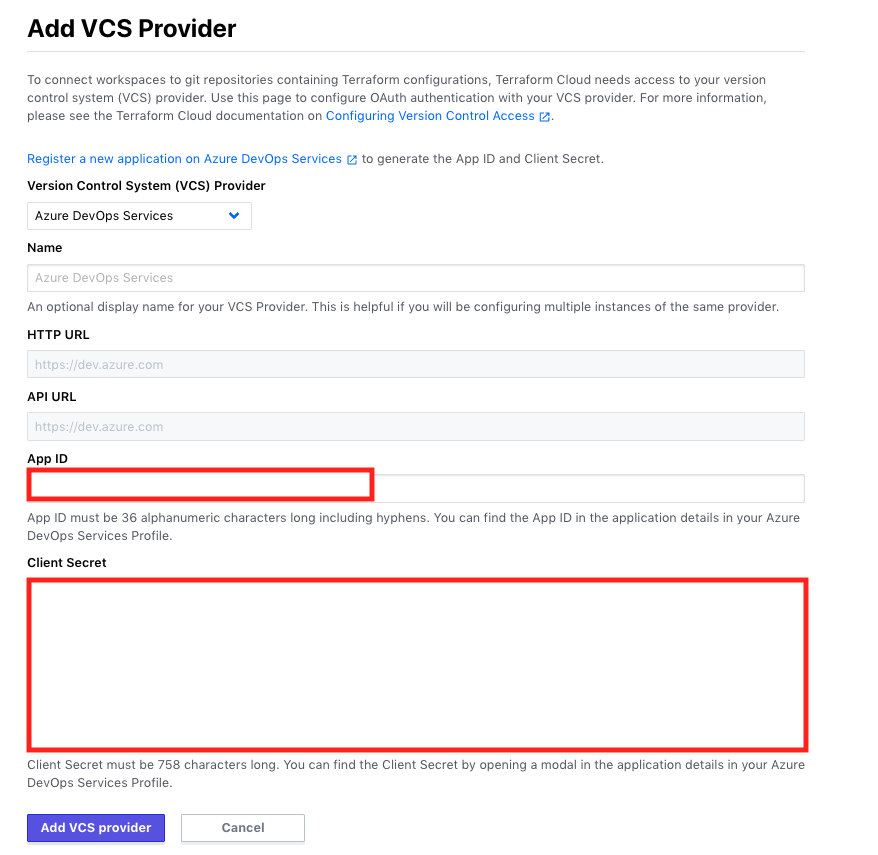

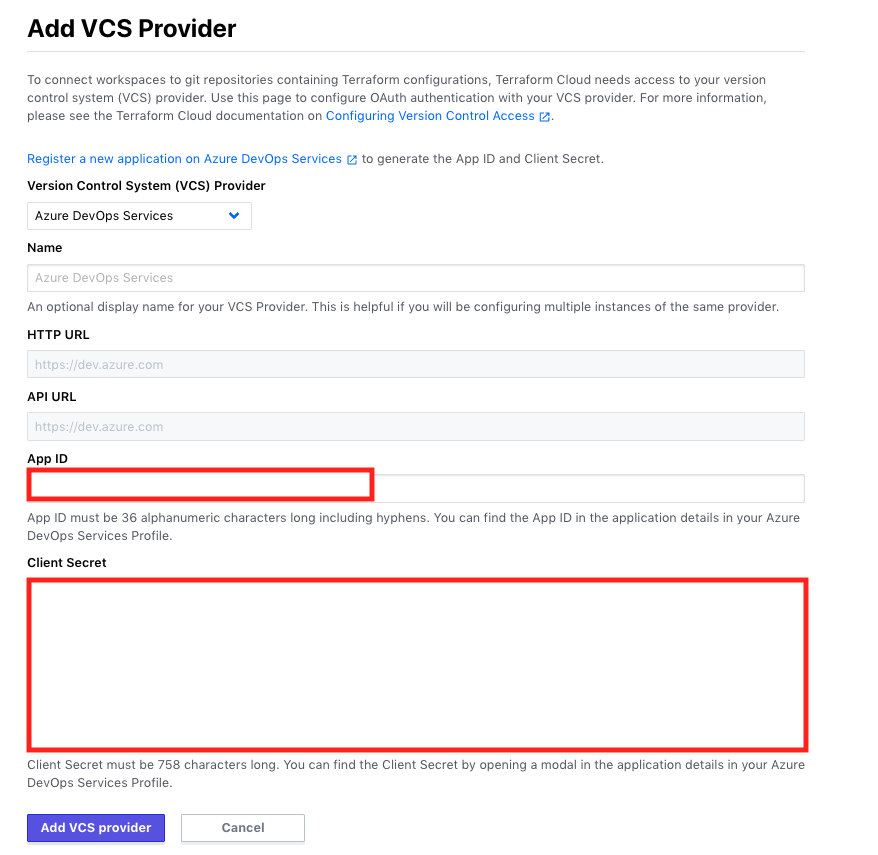

73 | `Version Control System(VCS) Provider`からプルダウンで`Azure DevOps Services`を選択し、`App ID`と`Client Secret`の欄に上の Azure DevOps 上の画面で取得した値をコピペしてください。

74 |

75 |

76 |

67 |

68 |

69 | `App ID`と`Client Secret`はコピーしておいてください。この画面はこのままにしておいてください。

70 |

71 | 次に TFC に戻り`Add VCS Provider`を選択します。

72 |

73 | `Version Control System(VCS) Provider`からプルダウンで`Azure DevOps Services`を選択し、`App ID`と`Client Secret`の欄に上の Azure DevOps 上の画面で取得した値をコピペしてください。

74 |

75 |

76 |  77 |

78 |

79 | `Add VCS Provider`をクリックします。

80 |

81 |

82 |

77 |

78 |

79 | `Add VCS Provider`をクリックします。

80 |

81 |

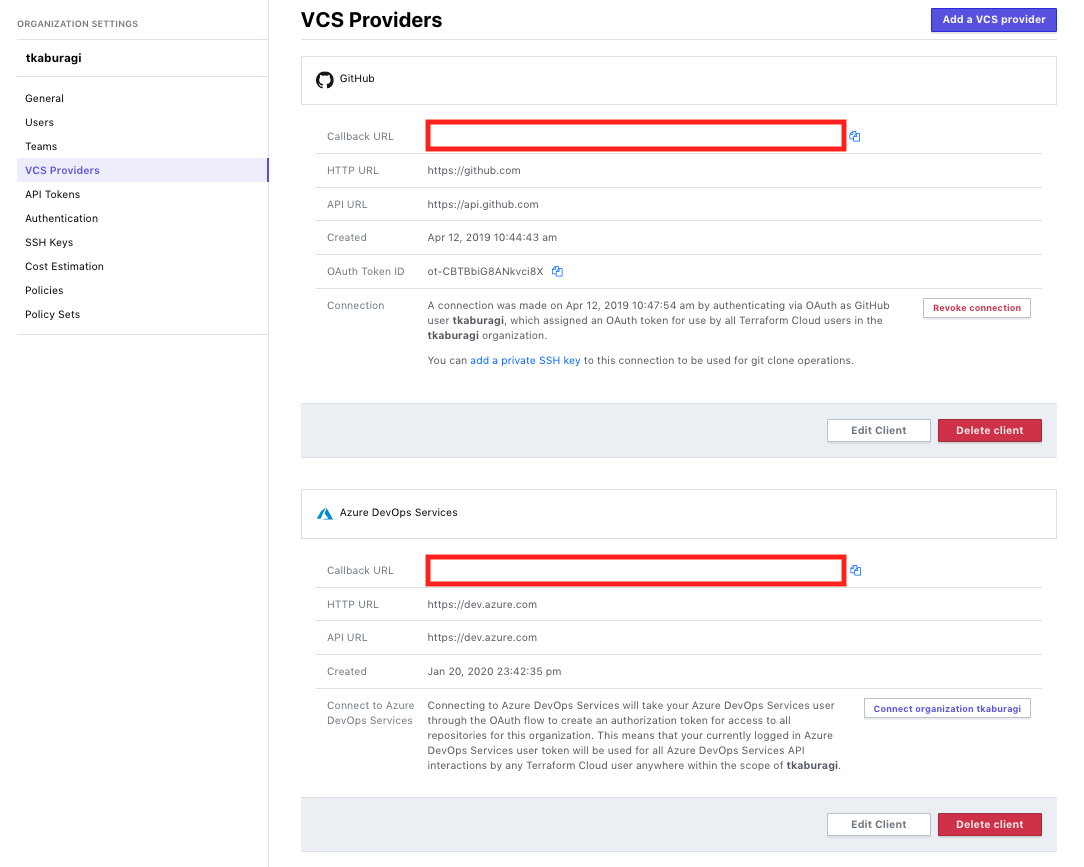

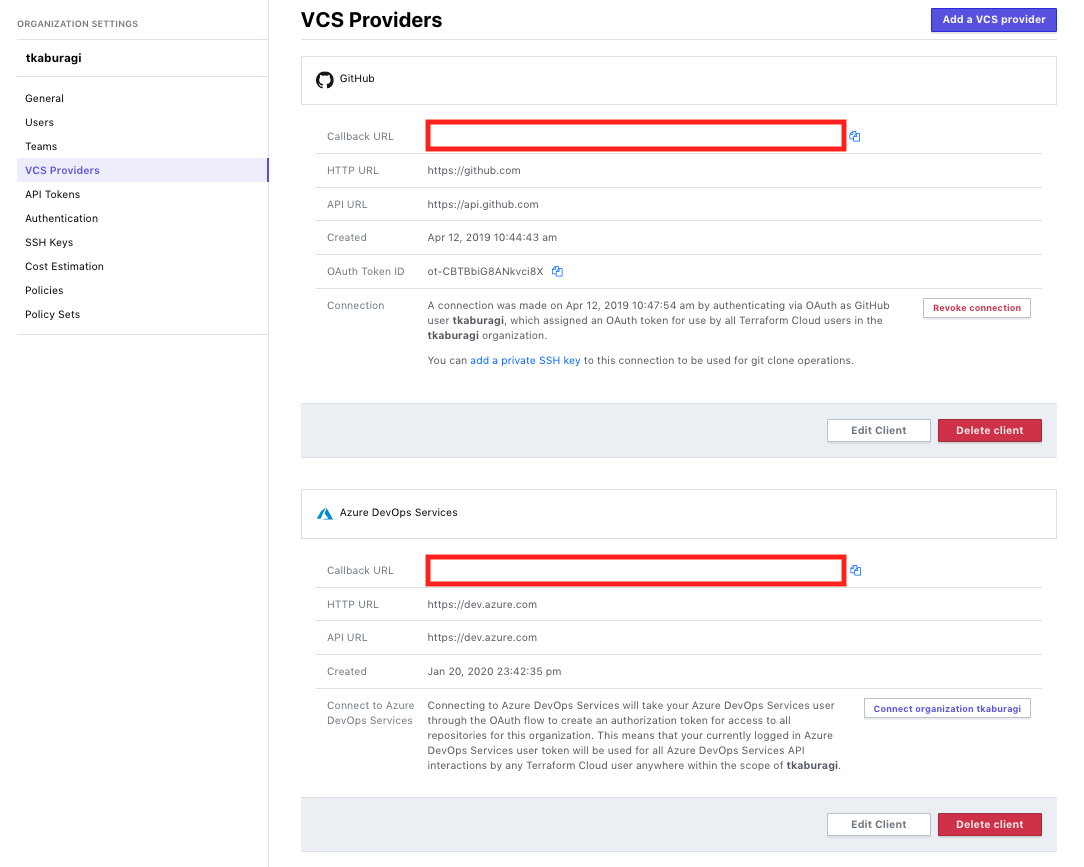

82 |  83 |

84 |

85 | VCS Provider が一つ追加され、Callback URL が生成されたのでこれをコピーし、これを Azure DevOps の`Authorization callback URL`の項目を置き換えます。

86 |

87 | Azure DevOps の画面に戻り、`Edit Application`をクリックし、`Authorization callback URL`の`https://example.com/replace-this-later`をコピーした Callback URL に変更します。

88 |

89 |

90 |

83 |

84 |

85 | VCS Provider が一つ追加され、Callback URL が生成されたのでこれをコピーし、これを Azure DevOps の`Authorization callback URL`の項目を置き換えます。

86 |

87 | Azure DevOps の画面に戻り、`Edit Application`をクリックし、`Authorization callback URL`の`https://example.com/replace-this-later`をコピーした Callback URL に変更します。

88 |

89 |

90 |  91 |

92 |

93 | これで Save changes しましょう。

94 |

95 | 最後にトップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`から先ほど追加した GitHub の`Connect organization username`をクリックして認証行ってください。

96 |

97 | これで VCS の設定は完了です。次にこれを紐付けたワークスペースを作成します。

98 |

99 | ## Workspace の作成

100 |

101 | まずワークスペースのレポジトリを作ります。

102 |

103 | ```shell

104 | $ mkdir -p tf-workspace/tf-handson-workshop

105 | $ cd tf-workspace/tf-handson-workshop

106 | ```

107 |

108 | 以下のファイルを作ります。

109 |

110 | ```shell

111 | $ cat < main.tf

112 | terraform {

113 | }

114 | EOF

115 | ```

116 |

117 | Azure DevOps にプッシュして連携の確認をしてみましょう。[Azure DevOps のコンソール](https://aex.dev.azure.com/)から先ほど作った Organization->`tf-handson-workshop`を選択し、左カラムの`Repos`から URL をコピーしてください。また、`Generate Git Credentials`からパスワードをコピーしておいて下さい。

118 |

119 | ```shell

120 | $ export ADO_URL=

121 | $ git init

122 | $ git add main.tf

123 | $ git commit -m "first commit"

124 | $ git branch -M main

125 | $ git remote add origin $ADO_URL

126 | $ git push -u origin main

127 | ```

128 |

129 | TFC 上で Workspace を作成します。トップ画面の`+ New Workspace`を選択し、Azure DevOps を選択します。

130 |

131 |

132 |

91 |

92 |

93 | これで Save changes しましょう。

94 |

95 | 最後にトップ画面の`Settings`からサイドメニューの`Version control` -> `Providers`から先ほど追加した GitHub の`Connect organization username`をクリックして認証行ってください。

96 |

97 | これで VCS の設定は完了です。次にこれを紐付けたワークスペースを作成します。

98 |

99 | ## Workspace の作成

100 |

101 | まずワークスペースのレポジトリを作ります。

102 |

103 | ```shell

104 | $ mkdir -p tf-workspace/tf-handson-workshop

105 | $ cd tf-workspace/tf-handson-workshop

106 | ```

107 |

108 | 以下のファイルを作ります。

109 |

110 | ```shell

111 | $ cat < main.tf

112 | terraform {

113 | }

114 | EOF

115 | ```

116 |

117 | Azure DevOps にプッシュして連携の確認をしてみましょう。[Azure DevOps のコンソール](https://aex.dev.azure.com/)から先ほど作った Organization->`tf-handson-workshop`を選択し、左カラムの`Repos`から URL をコピーしてください。また、`Generate Git Credentials`からパスワードをコピーしておいて下さい。

118 |

119 | ```shell

120 | $ export ADO_URL=

121 | $ git init

122 | $ git add main.tf

123 | $ git commit -m "first commit"

124 | $ git branch -M main

125 | $ git remote add origin $ADO_URL

126 | $ git push -u origin main

127 | ```

128 |

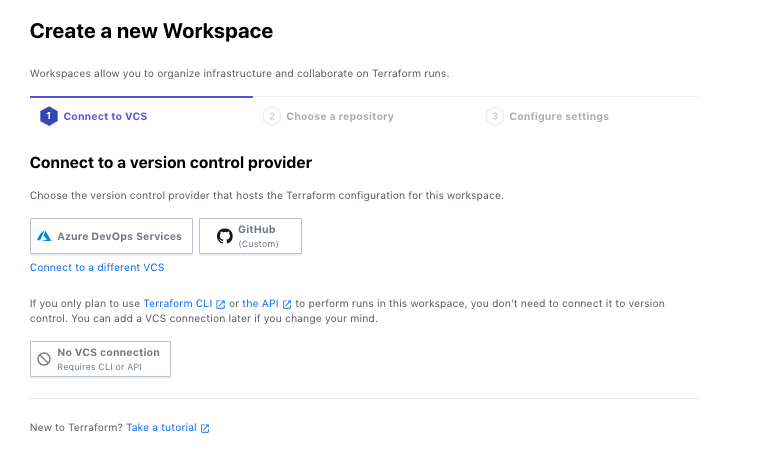

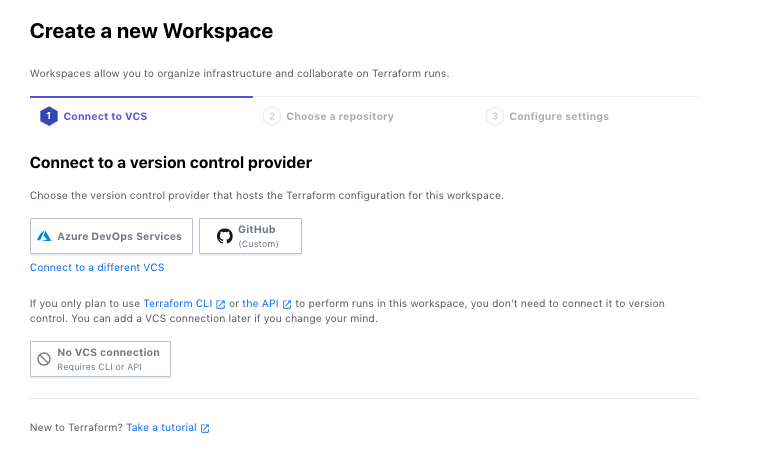

129 | TFC 上で Workspace を作成します。トップ画面の`+ New Workspace`を選択し、Azure DevOps を選択します。

130 |

131 |

132 |  133 |

134 |

135 | レポジトリは先ほど作成した`tf-handson-workshop`を選択し、`Create Workspace`をクリックします。

136 |

137 |

138 |

133 |

134 |

135 | レポジトリは先ほど作成した`tf-handson-workshop`を選択し、`Create Workspace`をクリックします。

136 |

137 |

138 |  139 |

140 |

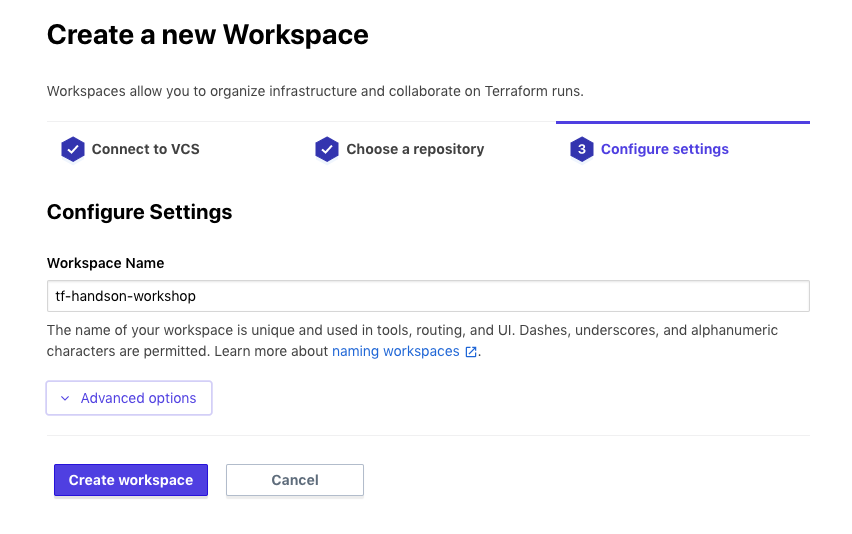

141 | 成功の画面が出たら`Queue Plan`を実行して動作を確認してみましょう。ここでは空のコードを実行しているため`Apply will not run`となるはずです。

142 |

143 |

144 |

139 |

140 |

141 | 成功の画面が出たら`Queue Plan`を実行して動作を確認してみましょう。ここでは空のコードを実行しているため`Apply will not run`となるはずです。

142 |

143 |

144 |  145 |

146 |

147 |

148 | 次以降の章で実際のコードを Apply して GitHub を通したインフラのプロビジョニングを試してみます。

149 |

150 | ## 参考リンク

151 | * [VCS Integration](https://www.terraform.io/docs/cloud/vcs/index.html)

152 | * [VCS Driven Run](https://www.terraform.io/docs/cloud/run/ui.html)

153 |

--------------------------------------------------------------------------------

/contents/module.md:

--------------------------------------------------------------------------------

1 | # Private Module Registry を試す

2 |

3 | Terraform には DRY(Don't Repeat Yourself)を実現するために共通処理のコードをモジュール化する機能があります。OSS でも利用が可能ですが Git などのレポジトリから取得するか[Public Module Registry](https://registry.terraform.io/)から取得する方法が用意されています。

4 |

5 | Enterprise 版では Organization ごとにプライベートな Module Registry を持つことが出来ます。これを利用することでチームだけに限定した Module のレジストリを介してソースコードを再利用できます。

6 |

7 | ## モジュールを作る

8 |

9 | まず Module を作っていきましょう。モジュールは TFE で対応しているコードレポジトリ上に作っていきます。まずは GitHub 上にレポジトリを作ります。

10 |

11 | ```

12 | GitHubのアカウントに"terraform-aws-securitygroup"という名前のレポジトリを作ってください。

13 | ```

14 |

15 | レポジトリ名は必ず`terraform--`という形にする必要があります。

16 |

17 | 次に必要なファイルを作っていきます。

18 |

19 | ```shell

20 | $ mkdir path/to/tf-workshop/terraform-aws-securitygroup

21 | $ cd path/to/tf-workshop/terraform-aws-securitygroup

22 | $ touch README.md main.tf variables.tf output.tf

23 | ```

24 |

25 | `README.md`を以下のように編集します。

26 |

27 |

145 |

146 |

147 |

148 | 次以降の章で実際のコードを Apply して GitHub を通したインフラのプロビジョニングを試してみます。

149 |

150 | ## 参考リンク

151 | * [VCS Integration](https://www.terraform.io/docs/cloud/vcs/index.html)

152 | * [VCS Driven Run](https://www.terraform.io/docs/cloud/run/ui.html)

153 |

--------------------------------------------------------------------------------

/contents/module.md:

--------------------------------------------------------------------------------

1 | # Private Module Registry を試す

2 |

3 | Terraform には DRY(Don't Repeat Yourself)を実現するために共通処理のコードをモジュール化する機能があります。OSS でも利用が可能ですが Git などのレポジトリから取得するか[Public Module Registry](https://registry.terraform.io/)から取得する方法が用意されています。

4 |

5 | Enterprise 版では Organization ごとにプライベートな Module Registry を持つことが出来ます。これを利用することでチームだけに限定した Module のレジストリを介してソースコードを再利用できます。

6 |

7 | ## モジュールを作る

8 |

9 | まず Module を作っていきましょう。モジュールは TFE で対応しているコードレポジトリ上に作っていきます。まずは GitHub 上にレポジトリを作ります。

10 |

11 | ```

12 | GitHubのアカウントに"terraform-aws-securitygroup"という名前のレポジトリを作ってください。

13 | ```

14 |

15 | レポジトリ名は必ず`terraform--`という形にする必要があります。

16 |

17 | 次に必要なファイルを作っていきます。

18 |

19 | ```shell

20 | $ mkdir path/to/tf-workshop/terraform-aws-securitygroup

21 | $ cd path/to/tf-workshop/terraform-aws-securitygroup

22 | $ touch README.md main.tf variables.tf output.tf

23 | ```

24 |

25 | `README.md`を以下のように編集します。

26 |

27 |

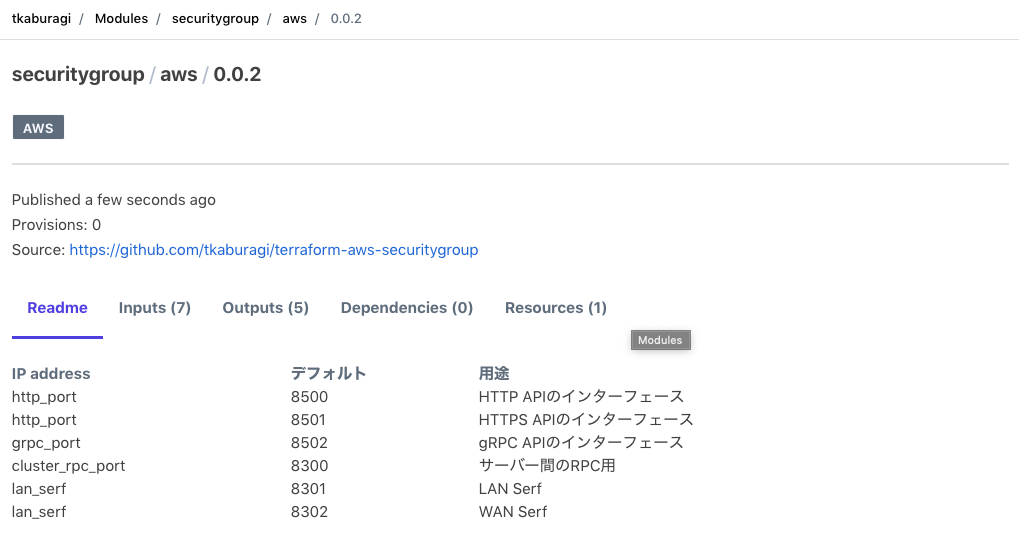

28 | README.md

29 |

30 | ```

31 | | IP address | デフォルト | 用途 |

32 | | --------------- |----- | --- |

33 | | http_port | 8500 | HTTP APIのインターフェース |

34 | | http_port | 8501 | HTTPS APIのインターフェース|

35 | | grpc_port | 8502 | gRPC APIのインターフェース |

36 | | cluster_rpc_port | 8300 | サーバー間のRPC用 |

37 | | lan_serf | 8301 | LAN Serf |

38 | | lan_serf | 8302 | WAN Serf |

39 | ```

40 |

41 |

42 |

43 | `main.tf`を以下のように編集してください。

44 |

45 |

46 | main.tf

47 |

48 | ```hcl

49 | resource "aws_security_group" "consul_security_group" {

50 | name = "consul_security_group"

51 | description = "Consul Sercuriy Group"

52 | vpc_id = var.vpc_id

53 |

54 | ingress {

55 | protocol = "tcp"

56 | cidr_blocks = var.cidr_blocks

57 | from_port = var.http_port

58 | to_port = var.http_port

59 | }

60 |

61 | ingress {

62 | cidr_blocks = var.cidr_blocks

63 | protocol = "tcp"

64 | from_port = var.https_port

65 | to_port = var.https_port

66 | }

67 |

68 | ingress {

69 | cidr_blocks = var.cidr_blocks

70 | protocol = "tcp"

71 | from_port = var.grpc_port

72 | to_port = var.grpc_port

73 | }

74 |

75 | ingress {

76 | cidr_blocks = var.cidr_blocks

77 | protocol = "tcp"

78 | from_port = var.cluster_rpc_port

79 | to_port = var.cluster_rpc_port

80 | }

81 |

82 | ingress {

83 | cidr_blocks = var.cidr_blocks

84 | protocol = "tcp"

85 | from_port = var.lan_serf

86 | to_port = var.lan_serf

87 | }

88 |

89 | egress {

90 | cidr_blocks = ["0.0.0.0/0"]

91 | protocol = "-1"

92 | from_port = 0

93 | to_port = 0

94 | }

95 |

96 | }

97 | ```

98 |

99 |

100 |

101 | 次に以下のように`variables.tf`を編集します。

102 |

103 |

104 | variables.tf

105 |

106 | ```hcl

107 | variable "vpc_id" {}

108 | variable "http_port" {

109 | default = "8500"

110 | }

111 | variable "https_port" {

112 | default = "8501"

113 | }

114 | variable "grpc_port" {

115 | default = "8502"

116 | }

117 | variable "cluster_rpc_port" {

118 | default = "8600"

119 | }

120 | variable "lan_serf" {

121 | default = "8301"

122 | }

123 | variable "cidr_blocks" {

124 | type = list(string)

125 | default = ["0.0.0.0/0"]

126 | }

127 | ```

128 |

129 |

130 | 最後に以下のように`output.tf`を編集します。

131 |

132 |

133 | output.tf

134 |

135 | ```hcl

136 | output "http_port" {

137 | value = var.http_port

138 | }

139 |

140 | output "https_port" {

141 | value = var.https_port

142 | }

143 |

144 | output "grpc_port" {

145 | value = var.grpc_port

146 | }

147 |

148 | output "cluster_rpc_port" {

149 | value = var.cluster_rpc_port

150 | }

151 |

152 | output "lan_serf" {

153 | value = var.lan_serf

154 | }

155 | ```

156 |

157 |

158 | これでモジュール作りは終了です。GitHub にコミットしましょう。

159 |

160 | ```shell

161 | $ git init

162 | $ git add .

163 | $ git remote add origin https://github.com/tkaburagi/terraform-aws-securitygroup.git

164 | $ git commit -m "first commit"

165 | $ git tag -a 0.0.1 -m "v 0.0.1"

166 | $ git push origin 0.0.1 master

167 | ```

168 |

169 | TFE の Private Module Registry のいいところはバージョン管理ができ、いつでも複数バージョンから選択できる点です。Git の tag からバージョンを取得しています。

170 |

171 | バージョニングは`x.x.x`のフォーマットでセマンティックバージョニングを行うのが良いでしょう。

172 |

173 | ## Module Registry の作成

174 |

175 | それではコミットしたモジュールを TFE 上で公開してみます。公開範囲は Organization で、その中の Workspace であればどのコンフィグからも利用可能です。

176 |

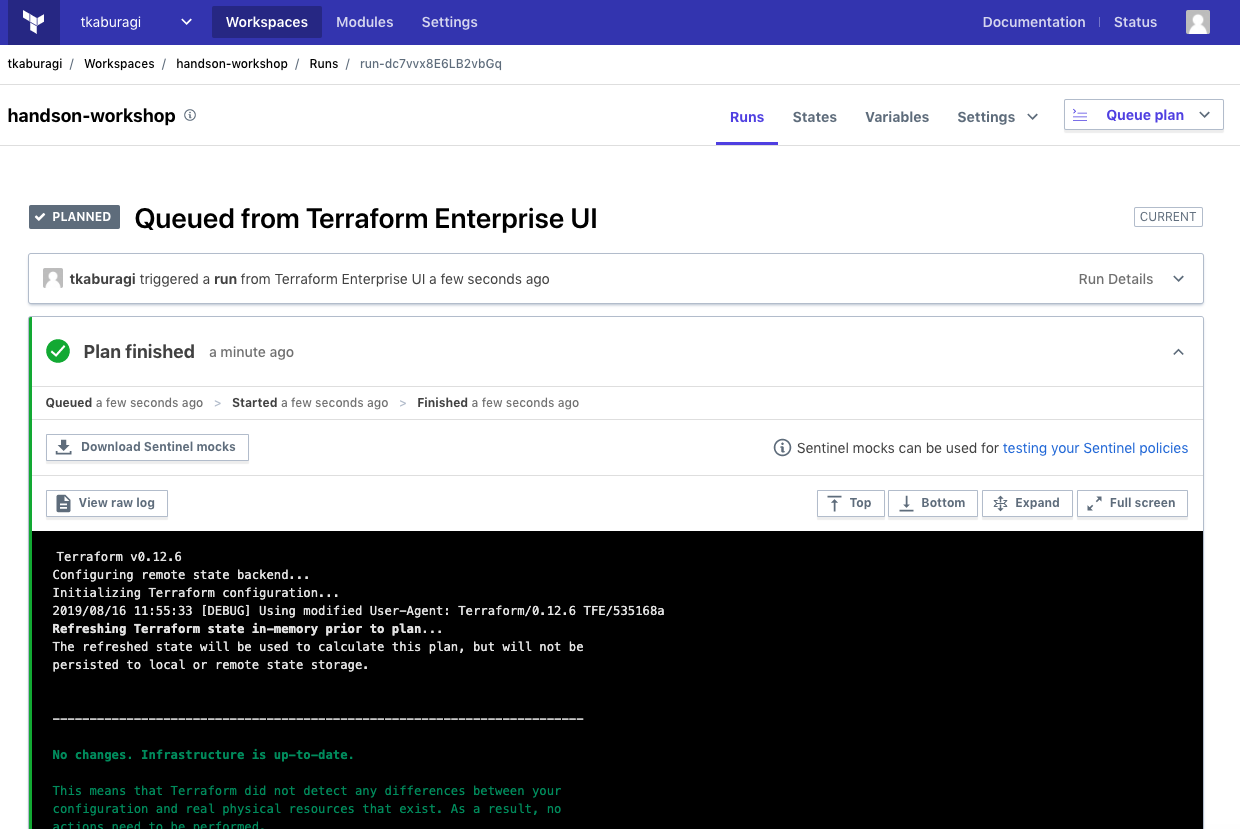

177 |

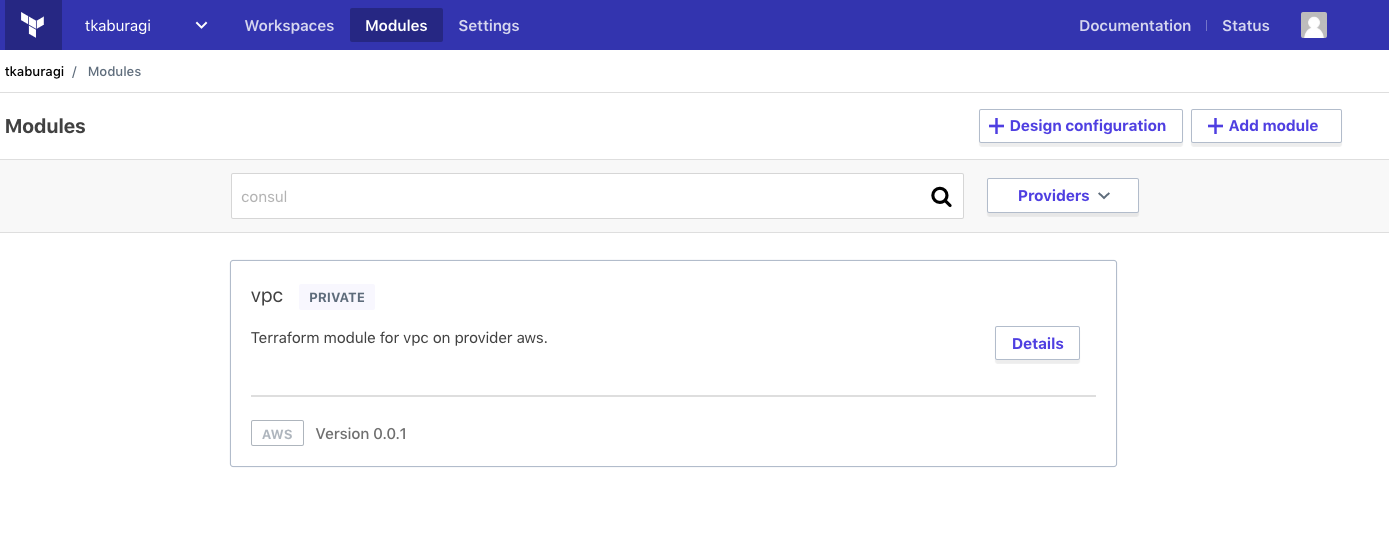

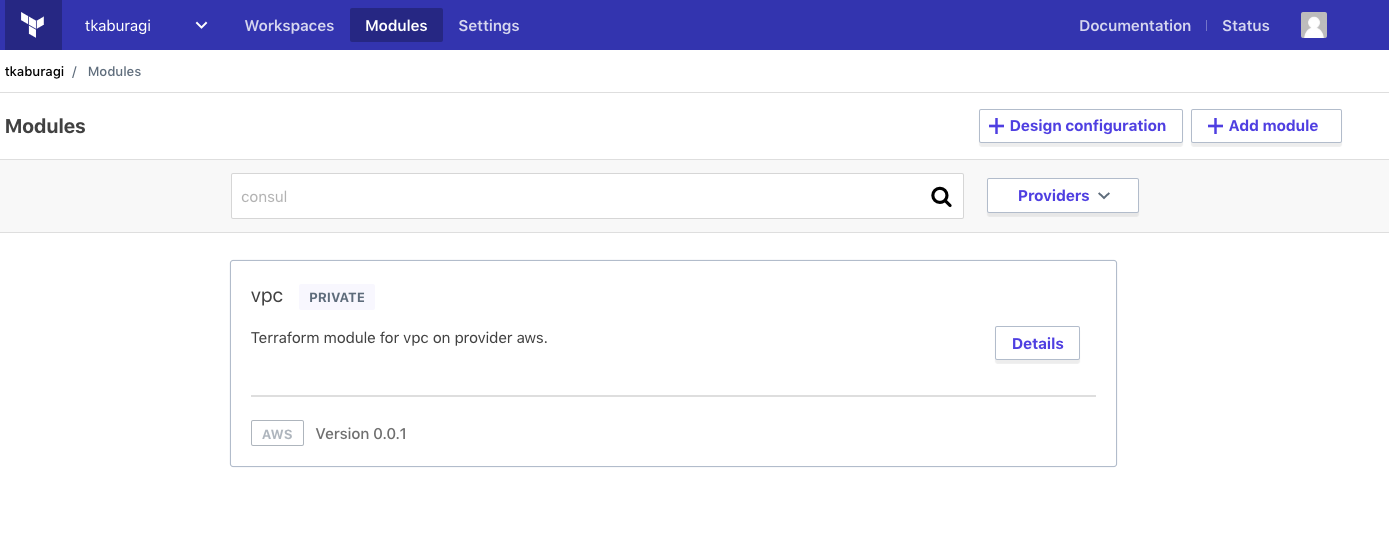

178 |  179 |

180 |

181 | トップ画面から`Modules`を選択します。(まだ何もリストされていないはずです) `Add Module`を選択し、

182 |

183 |

184 |

179 |

180 |

181 | トップ画面から`Modules`を選択します。(まだ何もリストされていないはずです) `Add Module`を選択し、

182 |

183 |

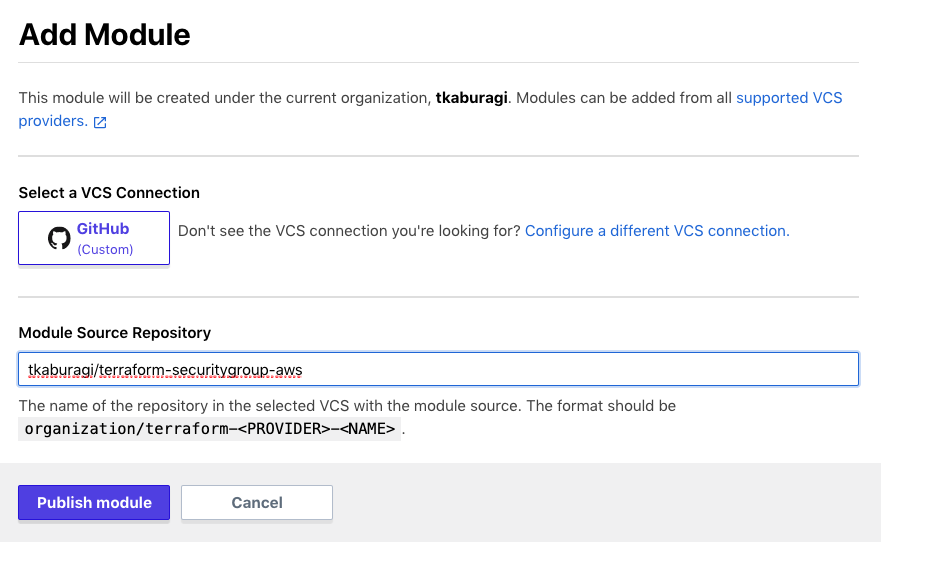

184 |  185 |

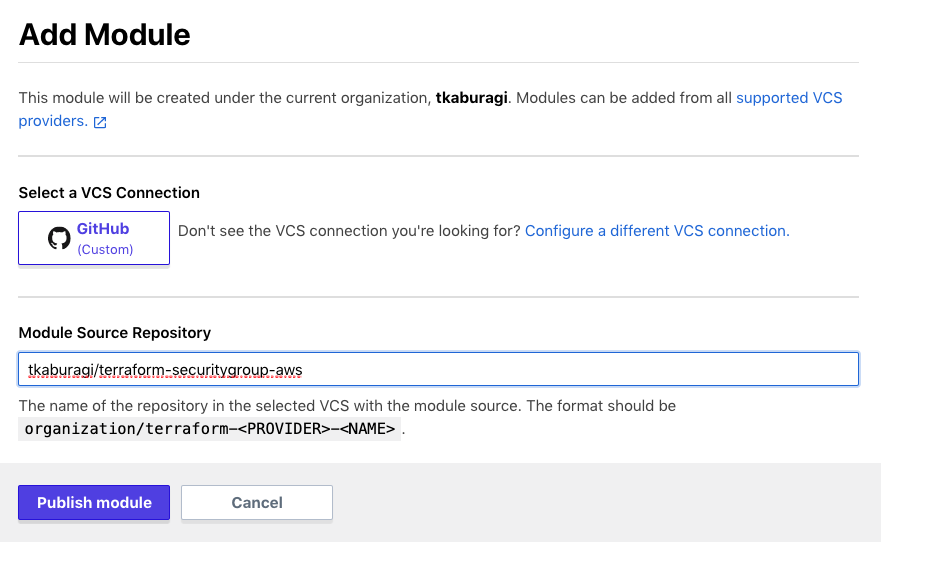

186 |

187 | 次の画面で先ほどのレポジトリを指定します。`Publish Module`を押してください。これでモジュールの公開は終了です。

188 |

189 |

190 |

185 |

186 |

187 | 次の画面で先ほどのレポジトリを指定します。`Publish Module`を押してください。これでモジュールの公開は終了です。

188 |

189 |

190 |  191 |

192 |

193 | 上記のようなサマリー画面が見えるはずです。README、変数のインプットやバージョンなどの情報が確認出来ます。

194 |

195 | ## Module Registry の利用

196 |

197 | このモジュールを使ってみます。トップ画面から`Modules`に戻り、次は`Design configuration`をクリックします。

198 |

199 | `Design configuration`はモジュールを利用するための設定を行うためのエンタープライズ機能です。

200 |

201 | 先ほど追加したモジュールが出てくるはずなので`Add module`をクリックして、`Next`をクリックして下さい。

202 |

203 | なお、複数のモジュールを組み合わせて使う際はここから複数選択して、まとめてコンフィグレーションを行うことが出来ます。

204 |

205 |

206 |

191 |

192 |

193 | 上記のようなサマリー画面が見えるはずです。README、変数のインプットやバージョンなどの情報が確認出来ます。

194 |

195 | ## Module Registry の利用

196 |

197 | このモジュールを使ってみます。トップ画面から`Modules`に戻り、次は`Design configuration`をクリックします。

198 |

199 | `Design configuration`はモジュールを利用するための設定を行うためのエンタープライズ機能です。

200 |

201 | 先ほど追加したモジュールが出てくるはずなので`Add module`をクリックして、`Next`をクリックして下さい。

202 |

203 | なお、複数のモジュールを組み合わせて使う際はここから複数選択して、まとめてコンフィグレーションを行うことが出来ます。

204 |

205 |

206 |  207 |

208 |

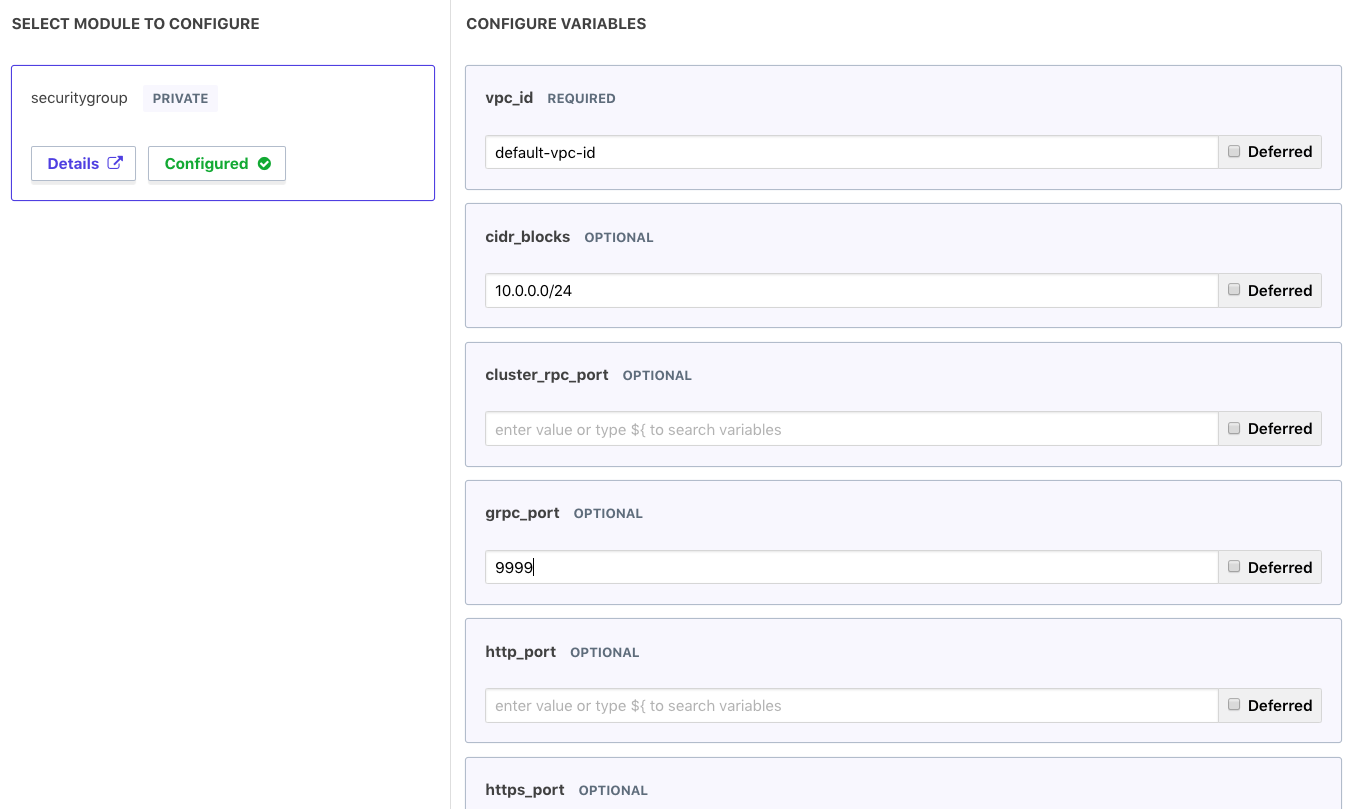

209 | 変数の設定画面が出てくるはずです。`Design configuration` ではインプットに必要な変数を自動で検出して GUI 上で設定することが出来ます。この際、`variables.tf`で`default`が設定されているものは`OPTIONAL`、設定されていないものは`REQUIRED`となり、設定漏れを防ぐことが出来て便利です。

210 |

211 | 今回実際 Apply は行わないので適当な値を入れて`Next`をクリックして下さい。

212 |

213 |

214 |

207 |

208 |

209 | 変数の設定画面が出てくるはずです。`Design configuration` ではインプットに必要な変数を自動で検出して GUI 上で設定することが出来ます。この際、`variables.tf`で`default`が設定されているものは`OPTIONAL`、設定されていないものは`REQUIRED`となり、設定漏れを防ぐことが出来て便利です。

210 |

211 | 今回実際 Apply は行わないので適当な値を入れて`Next`をクリックして下さい。

212 |

213 |

214 |  215 |

216 |

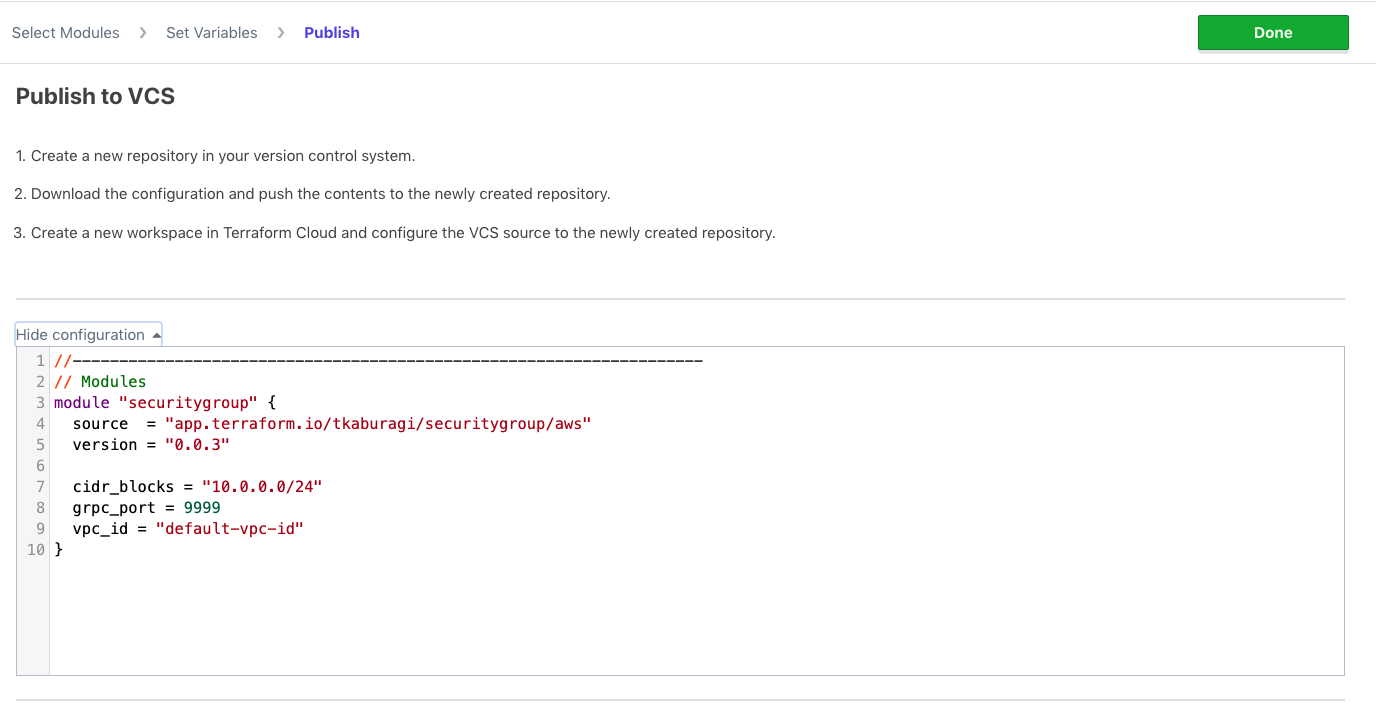

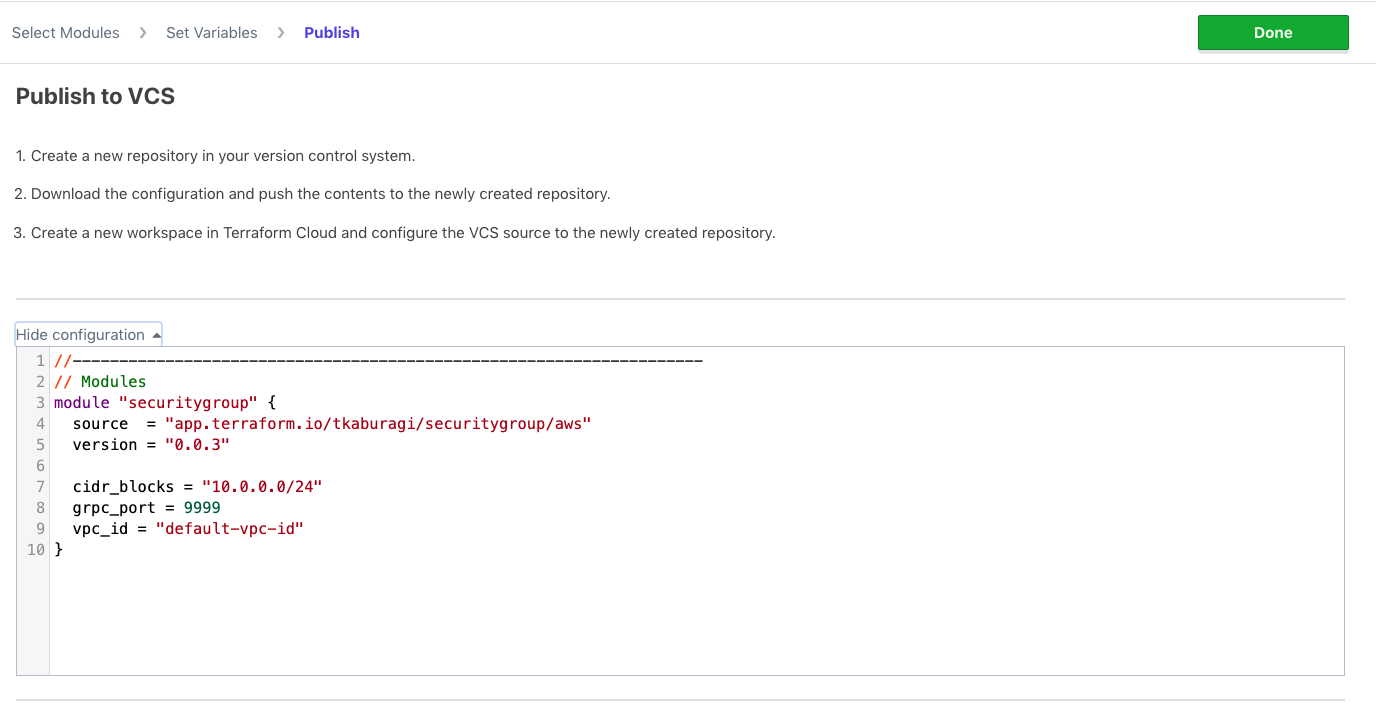

217 | コードが生成されるはずです。これをコピーして既存のコードに利用してもいいですし、ダウンロードして新規のコンフィグレーションを立ち上げても OK です。このコードはここでしか取得出来ないので何らかの形で残しておきましょう。

218 |

219 | `Done`をクリックして終了します。

220 |

221 | 以上で一連の使い方は終了ですが、余力のある方はバージョンアップをやってみましょう。

222 |

223 | ## Module のバージョンアップ

224 |

225 | バージョンを指定して Module を利用出来ることはエンタープライズ版のメリットのうちの一つです。`main`, `variables`, `output`をそれぞれ以下のように編集します。

226 |

227 | `main.tf`

228 |

229 | ```hcl

230 | ingress {

231 | cidr_blocks = var.cidr_blocks

232 | protocol = "tcp"

233 | from_port = var.wan_serf

234 | to_port = var.wan_serf

235 | }

236 | ```

237 |

238 | `variables.tf`

239 |

240 | ```hcl

241 | variable "wan_serf" {

242 | default = "8302"

243 | }

244 | ```

245 |

246 | `output.tf`

247 |

248 | ```hcl

249 | output "wan_serf" {

250 | value = var.wan_serf

251 | }

252 | ```

253 |

254 | コミットしてみましょう。

255 |

256 | ```shell

257 | $ git add .

258 | $ git commit -m "added wan feature"

259 | $ git tag -a 0.1.0 -m "v 0.1.0"

260 | $ git push origin 0.1.0 master

261 | ```

262 |

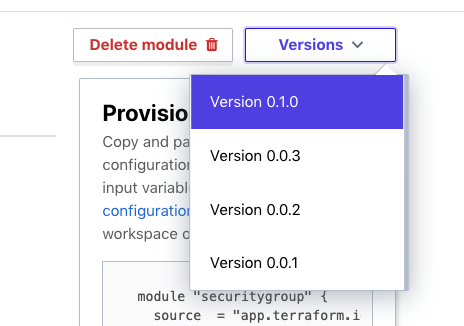

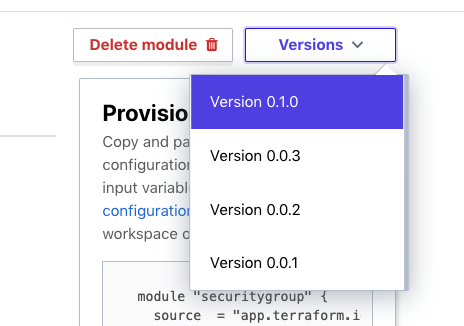

263 | TFE の画面に戻り`Modules`をクリックしてモジュールの`Details`を選ぶとバージョンが`0.1.0`にアップしていることがわかるでしょう。

264 |

265 | また`Versions`のボタンから複数バージョンを確認することが出来ます。

266 |

267 |

268 |

215 |

216 |

217 | コードが生成されるはずです。これをコピーして既存のコードに利用してもいいですし、ダウンロードして新規のコンフィグレーションを立ち上げても OK です。このコードはここでしか取得出来ないので何らかの形で残しておきましょう。

218 |

219 | `Done`をクリックして終了します。

220 |

221 | 以上で一連の使い方は終了ですが、余力のある方はバージョンアップをやってみましょう。

222 |

223 | ## Module のバージョンアップ

224 |

225 | バージョンを指定して Module を利用出来ることはエンタープライズ版のメリットのうちの一つです。`main`, `variables`, `output`をそれぞれ以下のように編集します。

226 |

227 | `main.tf`

228 |

229 | ```hcl

230 | ingress {

231 | cidr_blocks = var.cidr_blocks

232 | protocol = "tcp"

233 | from_port = var.wan_serf

234 | to_port = var.wan_serf

235 | }

236 | ```

237 |

238 | `variables.tf`

239 |

240 | ```hcl

241 | variable "wan_serf" {

242 | default = "8302"

243 | }

244 | ```

245 |

246 | `output.tf`

247 |

248 | ```hcl

249 | output "wan_serf" {

250 | value = var.wan_serf

251 | }

252 | ```

253 |

254 | コミットしてみましょう。

255 |

256 | ```shell

257 | $ git add .

258 | $ git commit -m "added wan feature"

259 | $ git tag -a 0.1.0 -m "v 0.1.0"

260 | $ git push origin 0.1.0 master

261 | ```

262 |

263 | TFE の画面に戻り`Modules`をクリックしてモジュールの`Details`を選ぶとバージョンが`0.1.0`にアップしていることがわかるでしょう。

264 |

265 | また`Versions`のボタンから複数バージョンを確認することが出来ます。

266 |

267 |

268 |  269 |

270 |

271 | 実際に作成する際もこれらのバージョンから選択してモジュールを使っていくことになります。

272 |

273 | ## 参考リンク

274 |

275 | * [Terraform Registry](https://www.terraform.io/docs/registry/index.html)

276 | * [Private Module Registry](https://www.terraform.io/docs/cloud/registry/index.html)

--------------------------------------------------------------------------------

/contents/tfc-remote-state.md:

--------------------------------------------------------------------------------

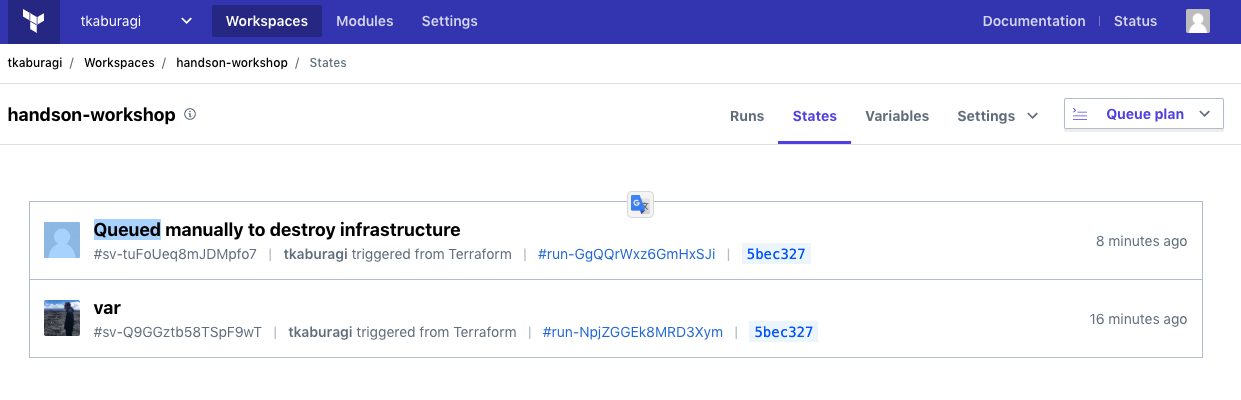

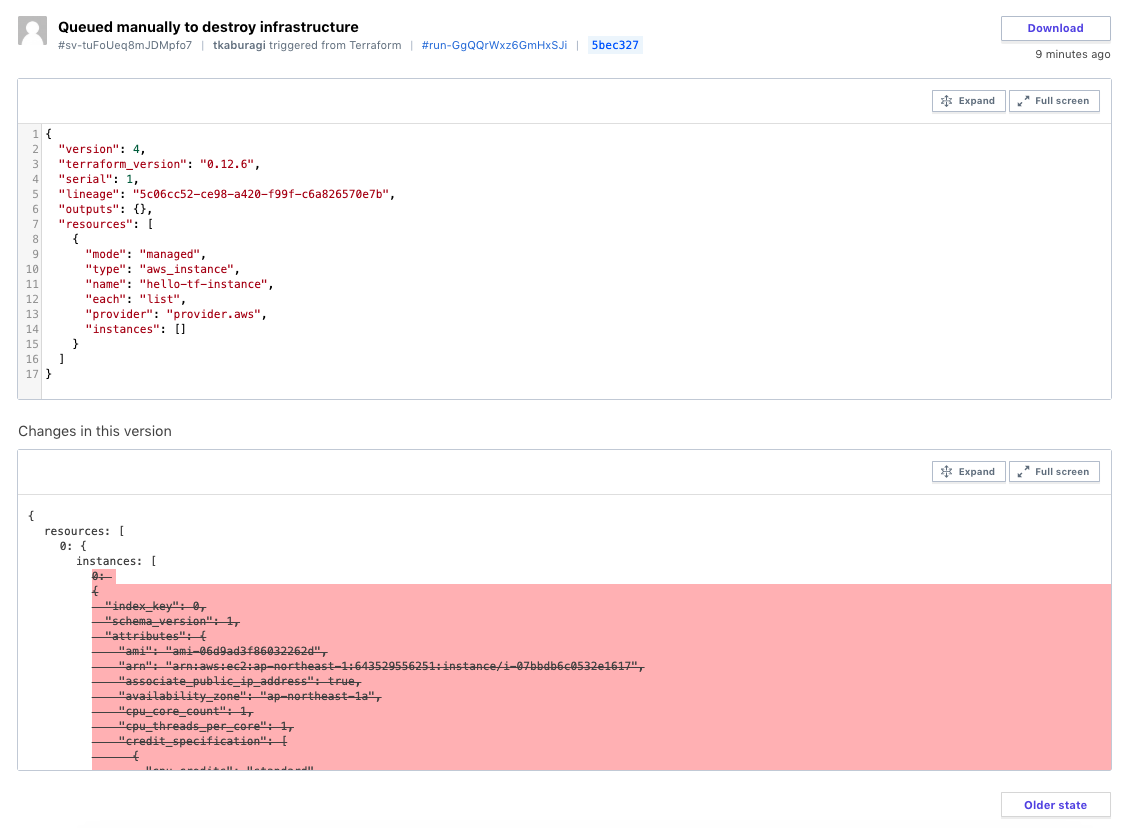

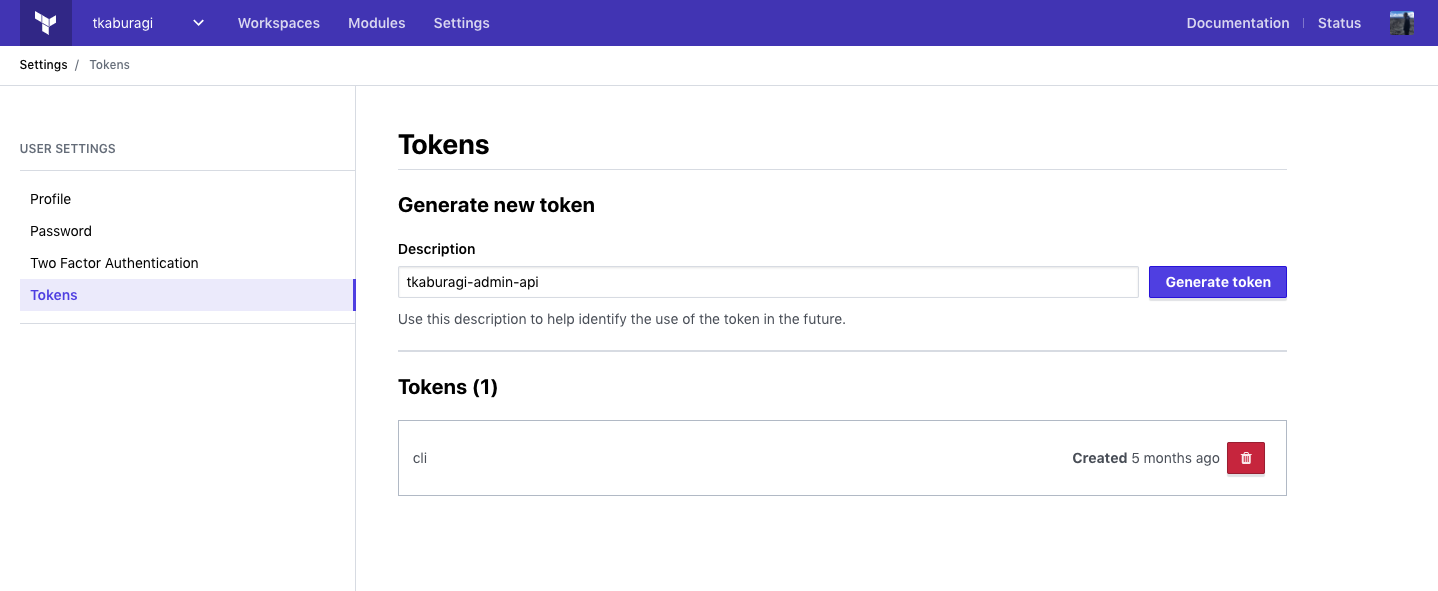

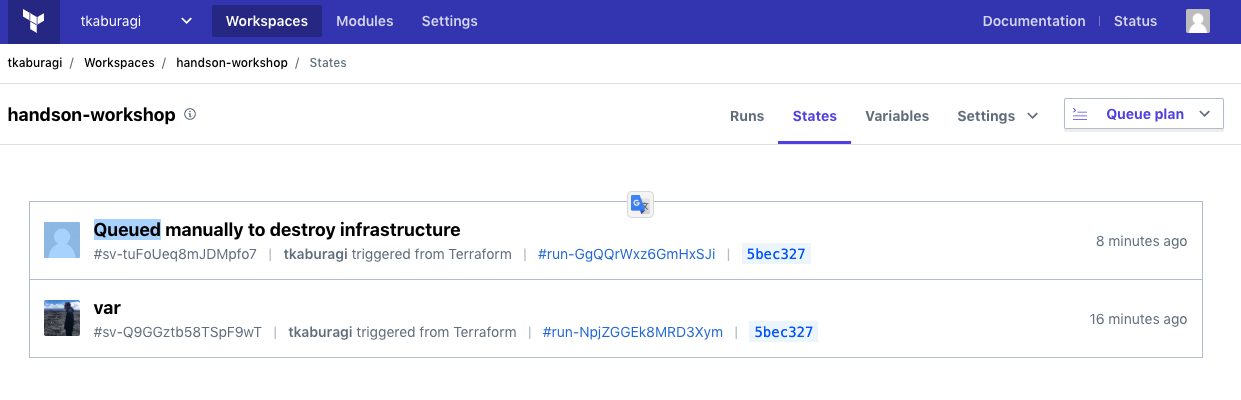

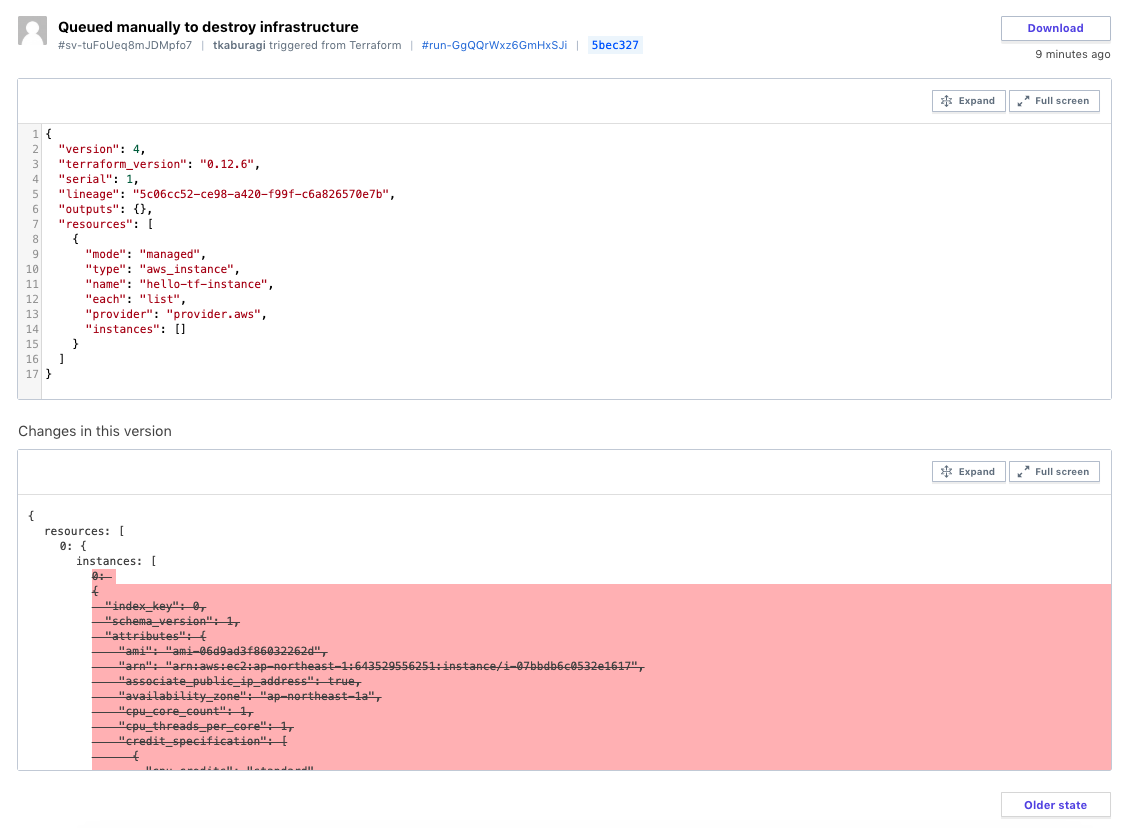

1 | # Terraform Cloud によるリモートステート管理

2 |

3 | さて、最初の Workshop では Local 環境で Terraform を実行し、State ファイルも Local 環境に作成されました。

4 |

5 | State ファイルは非常に重要なファイルで様々な情報がつまっています。

6 | - Provisioning された Resource の識別情報

7 | - API キーやパスワードなどの Secret

8 | - など

9 |

10 | Terraform で継続的に Provisioning を行なうためには State ファイルの管理が必至です。Terraform はデフォルトの挙動として、実行されて得た State ファイルを Local 環境に保存します。ただ、Local 環境で State ファイルを管理するにはいくつかの問題があります。

11 | - 個人の Local 環境だけに存在すると、チームでの作業が出来ない

12 | - 例えば A さんのローカルマシン上にだけ State ファイルがある場合、A さん以外の人はその環境にたいして、それ以上の Provisioning が出来ない。

13 | - 誤って削除してしまうと元に戻せない(よって全てのインフラ情報が損失してしまう)

14 | - 既存の環境を State ファイルに取り込む import というコマンドもありますが、非常に手間と時間がかかります。

15 | - State ファイルは常に最後の Terraform 実行の情報だけが記載されるので、過去のインフラ状態のトラッキングが出来ない

16 | - トラッキングのために、Terraform の実行毎に State ファイルを共有スペース(ファイルサーバーや S3 など)や VCS などに保存するやり方もありますが、手間がかかります。

17 |

18 | そこで、Terraform OSS のユーザーはこれらの問題を回避するために様々な仕組みをカスタムしてきました。ただ、これらのカスタマイズは各ユーザー側の開発・メンテナンスなどを必要とし、その管理のために本来の仕事とは別の時間を費やしてしまいます。

19 |

20 | Terraform Cloud 及び Terraform Enterprise にはこれらの問題を解決すべく、様々な Team collaboration 及び Governance の機能を予め用意してあります。これからの Workshop では、これら機能を紹介していきます。

21 |

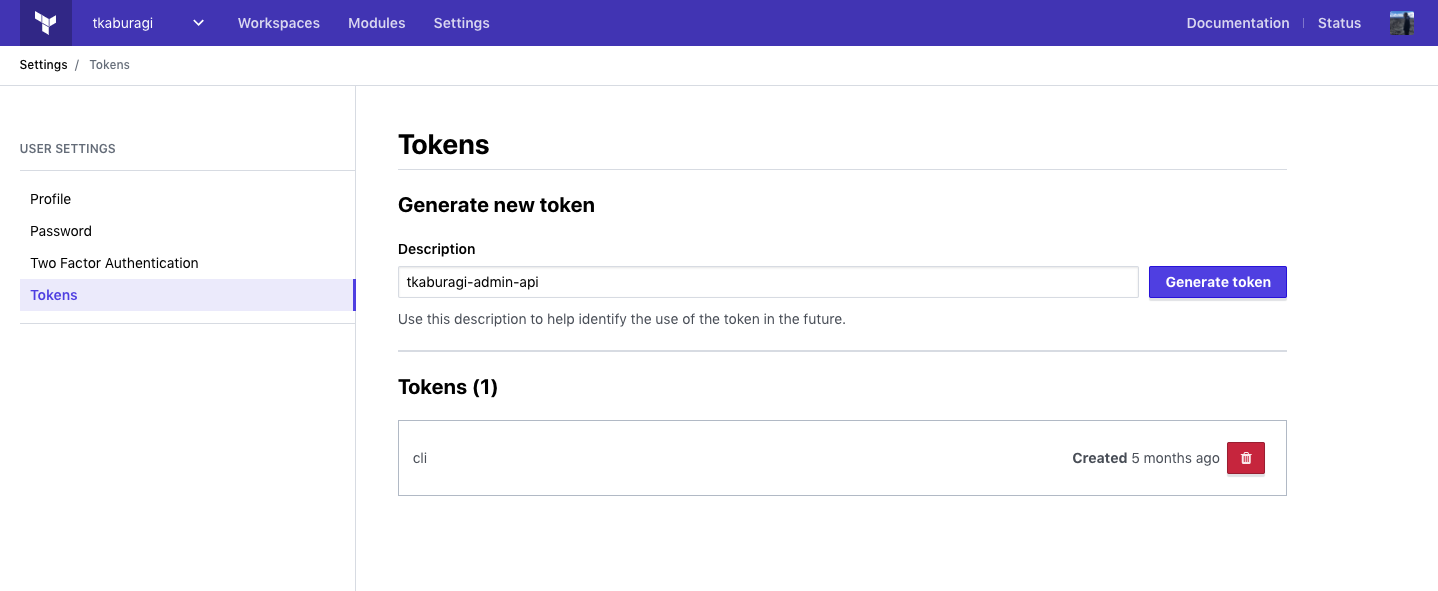

22 | ## 事前準備

23 |

24 | 1. この Workshop を行なうには Terraform Cloud のアカウントが必要です。こちらからサインアップをしてください。(すでにアカウントをお持ちの方はスキップしてください。)

25 |

26 | [https://app.terraform.io/signup/account](https://app.terraform.io/signup/account)

27 |

28 | ## リモートステート管理機能