2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | 一个速度极快的内网扫描器,具备端口扫描、协议检测、指纹识别,暴力破解,漏洞探测等功能。支持协议1200+,协议指纹10000+,应用指纹20000+,暴力破解协议10余种

11 |

12 | 中文文档 | English

13 |

14 | # 🚀 上手指南

15 |

16 | 📢 请务必花一点时间阅读此文档,有助于你快速熟悉JYso!

17 |

18 | 🧐 使用文档[Wiki](https://github.com/qi4L/qscan/wiki)。

19 |

20 | ✔ 下载最新版本的[Releases](https://github.com/qi4L/qscan/releases)。

21 |

22 | # 👍 特点

23 |

24 | + spy 模式极速遍历常见B段,比常见的一个一个遍历,快上很多倍;

25 | + 在精确识别端口的同时,又拥有极快的速度;

26 | + 线程池优化:减少内存分配和 GC 开销;

27 | + 模板缓存:减少重复构建;

28 | + 并行发送:榨干多核 CPU;

29 | + 批量处理:减少系统调用;

30 | + 并行处理管道: 接收、解析、处理三阶段并行,效率最大化;

31 | + 缓冲区优化: 增加 Channel 缓冲区,避免阻塞;

32 |

33 | # 和Fscan对比的优势

34 |

35 | + 同端口数,同线程数下的速度对比:

36 |

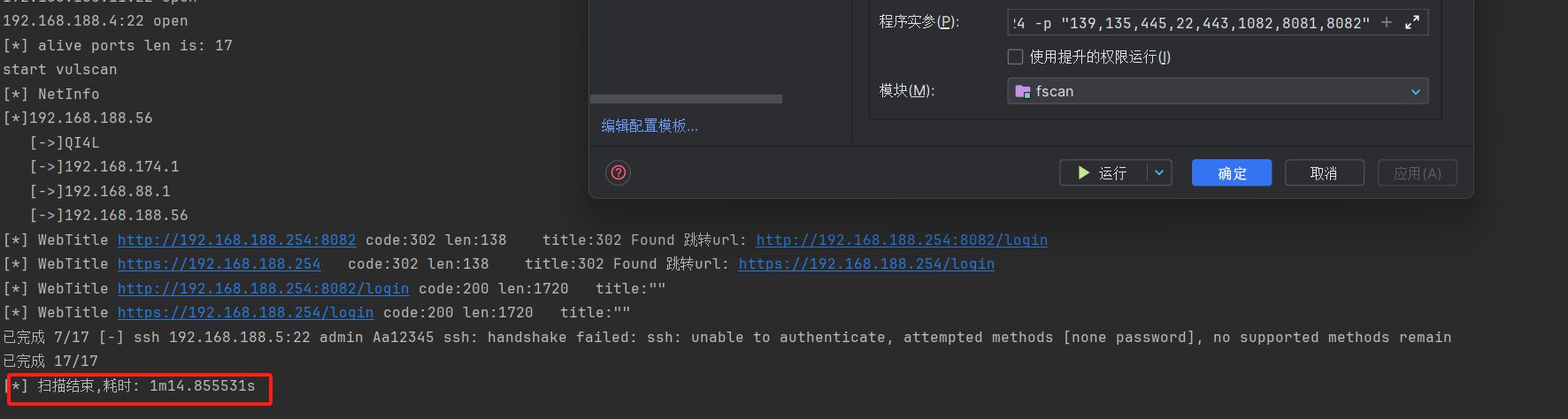

37 | QScan

38 |

39 |

40 | FScan

41 |

42 |

43 |

44 | ## 项目相关

45 |

46 |

47 | ## 最近更新

48 |

49 |

50 |

--------------------------------------------------------------------------------

/detail/rakshasa.md:

--------------------------------------------------------------------------------

1 | ## rakshasa

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | rakshasa是一个使用Go语言编写的强大多级代理工具,专为实现**多级代理**,**内网穿透**而设计。它可以在节点群里面任意两个节点之间转发TCP请求和响应,同时支持**socks5代理**,**http代理**,并且可以**引入外部http、socks5代理池,自动切换请求IP**。

11 |

12 | 节点之间使用内置证书的TLS加密TCP通讯,再叠加一层自定义秘钥的AES加密,可以在所有Go支持的平台使用。可以在你所有的的Windows和Linux服务器上搭建节点并组成节点群网络。

13 |

14 | 节点分为普通节点(node)与控制节点(fullnode)

15 | - 普通节点,无法控制其他节点进行代理、shell等操作

16 | - 控制节点,全功能节点

17 |

18 | ## 项目结构示例和截图

19 | [点击查看更多介绍](https://github.com/Mob2003/rakshasa/blob/main/readme/rakshasa%E9%A1%B9%E7%9B%AE%E8%AE%BE%E8%AE%A1.md)

20 |

21 | [win10+Proxifier实现内网穿透](https://github.com/Mob2003/rakshasa/blob/main/readme/rakshasa%E5%86%85%E7%BD%91%E7%A9%BF%E9%80%8F--win10+Proxifier%E4%BD%BF%E7%94%A8%E6%A1%88%E4%BE%8B.md)

22 |

23 | ## 版本迭代

24 | - **v0.1.0** 2023-03-28

25 | - 首次发布

26 | - **v0.2.0** 2023-04-02

27 | - 更改为fullnode版本,fullnode为全功能版本可以控制别人也能被控

28 | - 增加node版本,去掉私钥,无法发起代理等关键操作,适合被控

29 | - 增加lite版本,在上面版本的基础上,精简cli交互与http代理池,体积缩小2mb

30 | - 优化节点连接逻辑,并且遍历网卡ip进行net.Dail,解决多网卡下,无法连接的问题

31 | - **v0.2.2** 2023-04-08

32 | - 增加http_proxy重连逻辑,节点掉线后重连http代理能够正常重连使用

33 | - 优化节点重连逻辑

34 | - 增加uuid选项,默认uuid使用网卡mac作为随机数种子,进行生成

35 |

36 | ## 编译与使用

37 |

38 | 生成新的证书,编译所有版本节点

39 | ```shell

40 | go run build.go -all

41 | ```

42 |

43 | 编译所有版本节点(不更新证书)

44 | ```shell

45 | go run build.go -all -nocert

46 | ```

47 |

48 | 生成覆盖证书

49 | ```shell

50 | go run build.go -gencert

51 | ```

52 |

53 | 生成控制节点与普通节点

54 | ```shell

55 | go run build.go -fullnode

56 | ```

57 |

58 | 只生成普通节点

59 | ```shell

60 | go run build.go -node

61 | ```

62 |

63 | 证书保存在cert目录下,可以使用第三方工具生成,请使用RSA PKCS1-V1.5

64 | ```shell

65 | private.go --编译普通节点的时候要删除此文件

66 | private.pem --与public.pem对应的公钥私钥,普通节点不包含私钥

67 | public.pem

68 | server.crt --tls通讯证书

69 | server.key --tls通讯私钥

70 | ```

71 | ## 版本区别

72 |

73 | | | fullnode | node|fullnode_lite|node_lite|

74 | | ---- | ---- |---- |---- |---- |

75 | |连接其他节点 | √ |√ |√ |√ |

76 | |启动本地socks5代理 | √ |√ |√ |√ |

77 | |启动本地http代理 | √ |√ |√ |√ |

78 | |启动多层代理 | √ |× |√ |× |

79 | |远程shell| √ |× |√ |× |

80 | |其他远程功能| √ |× |√ |× |

81 | | 交互式CLI | √ |√ |× |× |

82 | | check_proxy | √ |√ |× |× |

83 |

84 | 简单来讲

85 | - fullnode 完全版,能控制别人,也能被控

86 | - node 能连接其他节点,但是不能对其他节点操控,适合作为被控端

87 | - lite版本,精简掉cli和net/http,与一些debug的代码

88 |

89 | ## 使用图示

90 |

91 |

92 |

93 | ## 使用方法

94 |

95 |

96 |

97 | ### 启动一个带CLI节点

98 | 不带任何参数即可启动:

99 | ```shell

100 | d:\>rakshasa.exe

101 | start on port: 8883

102 | rakshasa>

103 | rakshasa>help

104 |

105 | Commands:

106 | bind 进入bind功能

107 | clear clear the screen

108 | config 配置管理

109 | connect 进入connect功能

110 | exit exit the program

111 | help display help

112 | httpproxy 进入httpProxy功能

113 | new 与一个或者多个节点连接,使用方法 new ip:端口 多个地址以,间隔 如1080 127.0.0.1:1081,127.0.0.1:1082

114 | ping ping 节点

115 | print 列出所有节点

116 | remoteshell 远程shell

117 | remotesocks5 进入remotesocks5功能

118 | shellcode 执行shellcode

119 | socks5 进入socks5功能

120 |

121 |

122 | rakshasa>

123 | ```

124 | 请查阅[CLI使用说明](https://github.com/Mob2003/rakshasa/blob/main/readme/cli.md)了解详细信息

125 |

126 | ## 其他启动参数说明

127 | ### -nocli

128 | 在无法后台执行的情况下,启动一个不带 CLI 的节点:

129 | ```shell

130 | nohup /root/rakshasa -nocli > /root/rakshasa.log 2>&1 &

131 | #Linux下配合nohup后台执行

132 | ```

133 |

134 | ### -p 端口

135 | 以指定端口启动:

136 | ```shell

137 | rakshasa -p 8883

138 | ```

139 |

140 | ### -d ip:port,ip:port...

141 | 连接下一层代理或更多层代理,多个地址以逗号隔开,生效在最后一个 ip:port:

142 | ```shell

143 | rakshasa -d 192.168.1.1:8883,192.168.1.2:8883,192.168.1.3:8883 -socks5 1080

144 | #从本地1080端口启动一个socks5代理,流量通过三层转发ip最后在192.168.1.3请求目标数据

145 | ```

146 |

147 | ### -socks5 用户名:密码@ip:端口

148 | 本地开启SOCKS5代理穿透到远程节点,可以不带-d:

149 | ```shell

150 | rakshasa -socks5 1080

151 | #不使用-d参数,则表示直接在本机启动一个socks5代理

152 | ```

153 |

154 |

155 |

156 | ### -remotesocks5 端口

157 | 远程开启SOCKS5代理流量出口到本地:

158 | ```shell

159 | rakshasa -remotesocks5 1081 -d 192.168.1.2:1080,192.168.1.3:1080

160 | #方向从右往左(加上本机是3个节点),在192.168.1.3这台机器开启一个socks5端口1081,流量穿透到本地节点出去

161 | ```

162 |

163 | ### -connect ip:port,remote_ip:remote_port

164 | 本地监听并转发到指定 IP 端口,使用场景为本机连接 teamserver,隐藏本机 IP:

165 | ```shell

166 | rakshasa -connect 127.0.0.1:50050,192,168,1,2:50050 -d 192.168.1.3:1080,192.168.1.4:1080

167 | #本机cs连接127.0.0.1:50050实际上通过1.3,1.4节点后,再连接到192.168.1.2:50050 teamserver,teamserver看到你的ip是最后一个节点的ip

168 | ```

169 |

170 | ### -bind ip:port,remote_ip:remote_port

171 | 反向代理模式,必须配合-d使用:

172 | ```shell

173 | rakshasa -bind 192.168.1.2:50050,0,0,0.0:50050 -d 192.168.1.3:1080,192.168.1.4:1080

174 | #与上面相反,在最右端节点监听端口50050,流量到本机节点后,最终发往192.168.1.2,最终上线ip为本机ip

175 | ```

176 | ### -http_proxy 用户名:密码@ip:端口

177 | 启动一个http代理,可以不使用-d,建议配合-http_proxy_pool使用代理池,自动切换代理ip:

178 | ```shell

179 | rakshasa -http_proxy 8080 -http_proxy_pool out.txt

180 | ```

181 |

182 | ### -password 密钥

183 | 各节点除了证书校验之外,还额外支持密钥连接,建议使用并定期更换密钥,以避免二进制泄露后被别人连上

184 | ```shell

185 | rakshasa -password 123456

186 | ```

187 |

188 |

189 | ### -f yaml文件 [详细说明](https://github.com/Mob2003/rakshasa/blob/main/readme/config.md)

190 | 指定配置文件启动。

191 |

192 | ### -help

193 | 更多启动参数使用帮助

194 |

195 |

196 | ## 项目相关

197 |

198 |

199 | ## 最近更新

200 |

201 | #### [v0.2.3] - 2023-04-23

202 |

203 | **更新**

204 | - 优化一个连接失败可能会导致nil的bug

205 | - 修改一个nodeMap为sync.Map以减少代码里面lock的使用

206 |

207 |

208 |

--------------------------------------------------------------------------------

/detail/scaninfo.md:

--------------------------------------------------------------------------------

1 | ## scaninfo

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | 开源、轻量、快速、跨平台 的红队内外网打点扫描器

11 |

12 | ## 注意的点

13 |

14 | - 漏洞扫描的时候有时候最后几个任务会卡住,是因为ftp爆破模块,这个fscan也一样目前没有好的解决办法,后续更新.先阶段可以-eq 21跳过ftp,或者control+c 主动停止不影响结果保存。

15 | - 有时候扫外网的全端口会漏掉端口可以使用-n 指定线程为500,400,默认为900.网络好的话900-1000都是没有问题

16 | - 关于结果报告 xlsx 文件是当你control+c 主动停止或任务正常结束时才会写入。txt文件是实时写入。

17 |

18 |

19 | ## 项目说明

20 |

21 | > 为何有这个项目

22 |

23 | 在渗透测试的端口扫描阶段,相信很多人遇到的问题是nmap太慢,masscan不准确。难以在速度与准确度之间寻找一个平衡。 其实有个工具不错就是[TXPortMap](https://github.com/4dogs-cn/TXPortMap)。但是没有进度条当大量扫描的时候结果处理也太友好。

24 |

25 | 在内网这块[fscan](https://github.com/shadow1ng/fscan)算是一款很优秀的工具但也有一些问题,如端口扫描不支持服务识别等。

26 |

27 | 指纹这块[EHole](https://github.com/EdgeSecurityTeam/EHole)也算一款很优秀的工具

28 |

29 | ## 如何解决这个问题

30 |

31 | - scaninfo 专门解决上述问题并对上述项目代码进行了优化与重构,快速的端口扫描和服务识别比masscan更快。

32 |

33 | - 包含fscan的绝大部份功能除了poc扫描和自定义字典

34 |

35 | - 更好的web探测与指纹识别

36 |

37 | - 更好的报告输出

38 |

39 | ## 使用说明

40 |

41 |

42 |

43 | > 常见的参数

44 |

45 | ```shell

46 | scaninfo -uf url.txt -m webfinger web指纹识别

47 | ```

48 |

49 | ```shell

50 | scaninfo -i 192.168.0.0/24 -p 1-65535 -eq 53 -m port 端口扫描

51 | ```

52 |

53 | ```shell

54 | scaninfo -i 192.168.0.0/24 -l ip.txt -uf url.txt -t1000 可以组合各种目标ip段ip文件url文件

55 | ```

56 |

57 | ## 报告

58 |

59 | > 报告主要是直观的excel并对每一种类型进行分类。同时也会生成txt json格式的结果。

60 |

61 |

62 |

63 |

64 |

65 | ## 参数

66 |

67 | > 主要参数

68 |

69 | | 参数 | 说明 |

70 | | ----- | -------------------------------- |

71 | | -ei | 排除某IP |

72 | | -eq | 排除某端口 |

73 | | -l | 指定IP文件 |

74 | | -uf | 指定要web指纹识别的url文件 |

75 | | -ff | 指定指纹文件默认使用内置 |

76 | | -o | 指定保存的结果文件默认为result |

77 | | -p | 指定端口默认使用top100 |

78 | | -m | 指定扫描的模块默认为全部 |

79 | | -pt | 指定ping 探测存活的线程 |

80 | | -vt | 指定web指纹扫描的线程默认500 |

81 | | -n | 指定端口扫描的线程默认900 |

82 | | -show | 查看扫描支持的模块 |

83 | | -t | 端口扫描tcp连接的超时时间默认0.5 |

84 | | -np | 跳过存活探测 |

85 |

86 | > 模块说明

87 |

88 | | 模块 | 说明 |

89 | | --------- | ----------------------------------- |

90 | | ftp | ftp弱口令探测 |

91 | | ssh | ssh弱口令探测 |

92 | | smb | smb弱口令探测 |

93 | | mssql | mssql弱口令探测 |

94 | | mysql | mysql弱口令探测 |

95 | | mgo | mongodb弱口令探测 |

96 | | redis | redis弱口令探测 |

97 | | psql | psql弱口令探测 |

98 | | ms17010 | ms17010探测 |

99 | | smbghost | smbghost探测 |

100 | | webfinger | web指纹识别 |

101 | | netbios | netbios探测,可以识别主机名发现域控 |

102 | | findnet | oxid |

103 | | all | 所有 |

104 | | port | 端口扫描 |

105 | | ping | ping 存活 |

106 | | mem | memcached弱口令 |

107 |

108 |

109 |

110 | ## 项目相关

111 |

112 |

113 | ## 最近更新

114 |

115 |

116 |

--------------------------------------------------------------------------------

/detail/shellcodeloader.md:

--------------------------------------------------------------------------------

1 | ## shellcodeloader

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 | # ShellcodeLoader

12 |

13 | Language: [English](https://github.com/knownsec/shellcodeloader/blob/master/Readme.md)

14 |

15 | Windows平台的shellcode免杀加载器。

16 |

17 | ## 功能特点

18 |

19 | 1. 自带多种加载方式。32位自带13种加载方式,64位自带12种加载方式。

20 |

21 | 2. 支持拓展。如果发现新的利用方式,按指定方式开发模板即可。

22 |

23 | 3. shellcode自动随机加密。使用时间为种子,生成128位密钥进行加密,相同shellcode出来的加载器的md5也不相同。

24 |

25 |

26 |

27 | ## 编译环境和方法

28 |

29 | 环境:生成器使用MFC实现UI,生成器和加载器模板均使用C++开发,VS2015静态编译。

30 |

31 | 方法:使用VS2015打开项目的解决方案(.sln),再进行编译即可。你也可以从[realse](https://github.com/knownsec/shellcodeloader/releases/)下载成品。

32 |

33 |

34 |

35 | ## 文件组成

36 |

37 | 本工具由生成器(shellcodeLoader.exe),和众多加载器模板组成。不同的加载器模板需放入对应位数的目录。并最终放入生成器同目录下的DATA目录。

38 |

39 |  40 |

41 |

42 | ## 使用方法

43 |

44 | 1. **打开生成器**

45 |

46 |

47 |

48 |

49 |

50 | 2. **将想要加载的shellcode源文件(.bin)拖入该窗口**

51 |

52 |

53 |

54 |

55 |

56 | 3. **勾选加载器的运行位数,并选择你需要的配置选项,是否需要自启动(自带方式皆为注册表方式自启动),是否需要反沙箱(64位下多数杀软不需要该选项即可免杀)**

57 |

58 |

59 |

60 | 4. **选择你想要的加载方式,不同位数下的加载方式会有不同,其取决于DATA目录下对应的加载器模板。**

61 |

62 |

63 |

64 |

65 |

66 | 5. **点击生成,则会在桌面生成最终的加载器。**

67 |

68 |

69 |

70 | ## 拓展方法

71 |

72 | 1. 在你新的模板源文件前包含public.hpp.

73 |

74 |

75 |

76 | 2. 调用GetShellcodeFromRes()函数获取shellcode信息,注意100不可更改,除非你改了生成器中的资源序号。

77 |

78 |

79 |

80 | 其返回shellcode的数据指针,并且,shellcodeSize就是shellcode的大小。多数情况下,这一步是不需要进行更改的,你可以在获取shellcode之后做任何事。

81 |

82 |

83 |

84 | 3. 按照你需要的方法加载shellcode,完成后进行编译(PS:请确保你进行了静态编译,且取消了调试符号链接).

85 |

86 |

87 |

88 |

89 |

90 | 4. 将编译出来的文件进行指定命名,这里的命名就是UI上最终现实的加载方式名称,并将其后缀改为DAT,放入指DATA目录下指定位数的目录中,生成器会自动获取该加载方式。

91 |

92 |

93 |

94 |

95 |

96 | ### 关于public.hpp

97 |

98 | public.hpp源码中含有必要的注释。如果你想要其他的方式进行反沙箱,你可以更改antisandbox中的函数;如果你想要其他方式自启动,你可以更改autostart函数中的内容。其他函数体的内容多数情况下是不需要更改的。

99 |

100 |

101 |

102 | ## 使用效果

103 |

104 | VT检测效果,均以CS原始shellcode,并不勾选反沙箱为例:

105 |

106 | | 加载方式 | 未绕过率 |

107 | | ------------------------ | -------- |

108 | | CreateThreadpoolWait加载 | 3/72 |

109 | | Fiber加载 | 4/72 |

110 | | NtTestAlert加载 | 5/70 |

111 | | SEH异常加载 | 2/72 |

112 | | TLS回调加载 | 28/71 |

113 | | 动态加载 | 1/72 |

114 | | 动态加载plus | 28/71 |

115 | | 系统call加载 | 1/69 |

116 | | APC注入加载 | 6/72 |

117 | | Early Brid APC注入加载 | 4/72 |

118 | | NtCreateSection注入加载 | 2/71 |

119 | | 入口点劫持注入加载 | 3/72 |

120 | | 线程劫持注入加载 | 6/72 |

121 |

122 | 在动态加载方式勾选反沙箱之后,结果如下:

123 |

124 |

125 |

126 |

127 |

128 | 使用该加载器bypass诺顿的智能防火墙出网拦截,并上线:

129 |

130 |

131 |

132 |

133 |

134 | ## 项目相关

135 |

136 |

137 | ## 最近更新

138 |

139 |

140 |

--------------------------------------------------------------------------------

/detail/vArmor.md:

--------------------------------------------------------------------------------

1 | ## vArmor

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | vArmor 是一个云原生容器沙箱系统,它借助 Linux 的 [AppArmor LSM](https://en.wikipedia.org/wiki/AppArmor), [BPF LSM](https://docs.kernel.org/bpf/prog_lsm.html) 和 [Seccomp](https://en.wikipedia.org/wiki/Seccomp) 技术实现强制访问控制器(即 enforcer),从而对容器进行安全加固。它可以用于增强容器隔离性、减少内核攻击面、增加容器逃逸或横行移动攻击的难度与成本。

11 |

12 | 您可以借助 vArmor 在以下场景对 Kubernetes 集群中的容器进行沙箱防护

13 | * 业务场景存在多租户(多租户共享同一个集群),由于成本、技术条件等原因无法使用硬件虚拟化容器(如 Kata Container)

14 | * 需要对关键的业务进行安全加固,增加攻击者权限提升、容器逃逸、横向渗透的难度与成本

15 | * 当出现高危漏洞,但由于修复难度大、周期长等原因无法立即修复时,可以借助 vArmor 实施漏洞利用缓解(具体取决于漏洞类型或漏洞利用向量。缓解代表阻断利用向量、增加利用难度)

16 |

17 | *注意:如果需要高强度的隔离方案,建议优先考虑使用硬件虚拟化容器(如 Kata Container)进行计算隔离,并借助 CNI 的 NetworkPolicy 进行网络隔离。*

18 |

19 | **vArmor 的特色**

20 | * **Cloud-Native**. vArmor 遵循 Kubernetes Operator 设计模式,用户可通过操作 [CRD API](https://kubernetes.io/docs/concepts/extend-kubernetes/api-extension/custom-resources/) 对特定的 Workloads 进行加固。从而以更贴近业务的视角,实现对容器化微服务的沙箱加固。

21 | * **Multiple Enforcers**. vArmor 将 AppArmor、BPF、Seccomp 抽象为 Enforcer,并支持单独或组合使用,从而对容器的文件访问、进程执行、网络外联、系统调用等进行访问控制。

22 | * **Allow-by-Default**. vArmor 当前重点支持此安全模型。即只有显式声明的行为会被阻断,从而减少性能损失和增加易用性。

23 | * **Built-in Rules**. vArmor 提供了一系列开箱即用的内置规则。这些规则为 Allow-by-Default 安全模型设计,从而极大降低对用户专业知识的要求。

24 | * **Behavior Modeling**. vArmor 支持对工作负载进行行为建模。这可用于开发白名单安全策略、分析哪些内置规则可用于加固应用、指导工作负载的配置遵循权限最小化原则。

25 | * **Deny-by-Default**. vArmor 可以基于行为模型创建白名单安全策略,从而确保仅显式声明的行为被允许。

26 |

27 | vArmor 由字节跳动终端安全团队的 **Elkeid Team** 研发,目前该项目仍在积极迭代中。

28 |

29 |

30 | ## 文档

31 | 您可以访问 [varmor.org](https://varmor.org) 查看 vArmor 的文档。

32 |

33 | 👉 **[快速上手](https://www.varmor.org/docs/introduction#quick-start)**

34 |

35 | 👉 **[安装指引](https://www.varmor.org/docs/getting_started/installation)**

36 |

37 | 👉 **[使用手册](https://www.varmor.org/docs/getting_started/usage_instructions)**

38 |

39 | 👉 **[策略与规则](https://www.varmor.org/docs/guides/policies_and_rules)**

40 |

41 | 👉 **[性能说明](https://www.varmor.org/docs/guides/performance)**

42 |

43 |

44 | ## 贡献

45 | 感谢您有兴趣为 vArmor 做出贡献!以下是帮助您入门的一些步骤:

46 |

47 | ✔ 阅读并遵循社区[行为准则](https://github.com/bytedance/vArmor/blob/main/CODE_OF_CONDUCT.md).

48 |

49 | ✔ 阅读[开发指引](https://github.com/bytedance/vArmor/blob/main/docs/development_guide.md).

50 |

51 | ✔ 加入 vArmor [飞书群](https://applink.larkoffice.com/client/chat/chatter/add_by_link?link_token=ae5pfb2d-f8a4-4f0b-b12e-15f24fdaeb24&qr_code=true).

52 |

53 |

54 | ## 项目相关

55 |

56 |

57 | ## 最近更新

58 |

59 | #### [v0.7.1] - 2025-04-23

60 |

61 | **更新**

62 | - 修复了 procfs 中的路径匹配问题,以确保 FD 匹配正确

63 | - 修复了 disallow-load-bpf-via-setsockopt 规则中对合法 setsockopt 调用的错误拦截

64 |

65 | #### [v0.7.0] - 2025-02-27

66 |

67 | **新增**

68 | - 在 VarmorPolicy 和 VarmorClusterPolicy CRD 中添加了 AllowViolations 字段

69 | - AppArmor、BPF 和 Seccomp enforcers 支持观察模式

70 | - 在 debug 日志中将未被阻止的违规事件记录到 violence.log 文件中

71 | - 在 ArmorProfileModel CRD 中添加了 StorageType 字段

72 | - 在 ArmorProfileModel 资源的附加打印机列中添加了 STORAGE-TYPE 字段

73 | - 在启用行为建模功能时,将 emptyDir 数据卷挂载到 agent 和管理器

74 | - 当 ArmorProfileModel 对象超出限制时,管理器将行为数据和配置文件保存到数据卷内的本地文件中- agent 建模期间将审计数据缓存在数据卷中

75 | - 支持从管理器的接口导出完整的 ArmorProfileModel 对象

76 | - 管理器的所有接暴露在 /apis 路径

77 | - 添加了 --logFormat 命令行选项,并允许以 JSON 格式输出日志

78 | - 修改了 VarmorPolicy 和 VarmorClusterPolicy CRD 的 AppArmorRawRules 结构

79 | - 当遇到不符合标准的个人信息时强制定期更新

80 | - 当策略在 DefenseInDepth 模式下运行时,如果 ArmorProfileModel 对象的 StorageType 字段为 LocalDisk,则从本地文件加载配置文件

81 | - 添加了 --set jsonLogFormat.enabled=true 选项,用于将日志格式切换为 JSON

82 |

83 | **修复**

84 | - 如果 agent 不在容器中,readinessProbe 使用默认端口 6080

85 | - 当 agent 在容器中运行时,通过 varmor-classifier-svc 服务访问分类器

86 | - 增加了超时重试的等待时间

87 | - 将 trace 的日志级别从 3 切换到 2

88 |

89 | #### [v0.6.3] - 2025-02-19

90 |

91 | **更新**

92 | - 为 Seccomp enforcer 添加了 disallow-load-bpf-via-setsockopt 内置规则

93 | - 为 Seccomp enforcer 添加了 disallow-userfaultfd-creation 内置规则

94 | - 增加了状态报告超时重试的等待时间

95 |

96 | #### [v0.6.2] - 2024-12-27

97 |

98 | **更新**

99 | - 新增在行为建模过程中,将其 mnt ns id 添加到监视列表中

100 | - 优化当行为数据太大时直接返回

101 | - 添加了调试标志

102 | - 为 Seccomp 执行器添加了 disallow-load-all-bpf-prog 规则

103 | - 修复在安装 varmor 的命名空间中创建 varmor-classifier-svc 服务

104 |

105 | #### [v0.6.1] - 2024-12-20

106 |

107 | **更新**

108 | - 修复始终呈现代理环境变量

109 | - 升级 net 包以修复 CVE-2024-45338

110 |

111 |

112 |

--------------------------------------------------------------------------------

/detail/veinmind-tools.md:

--------------------------------------------------------------------------------

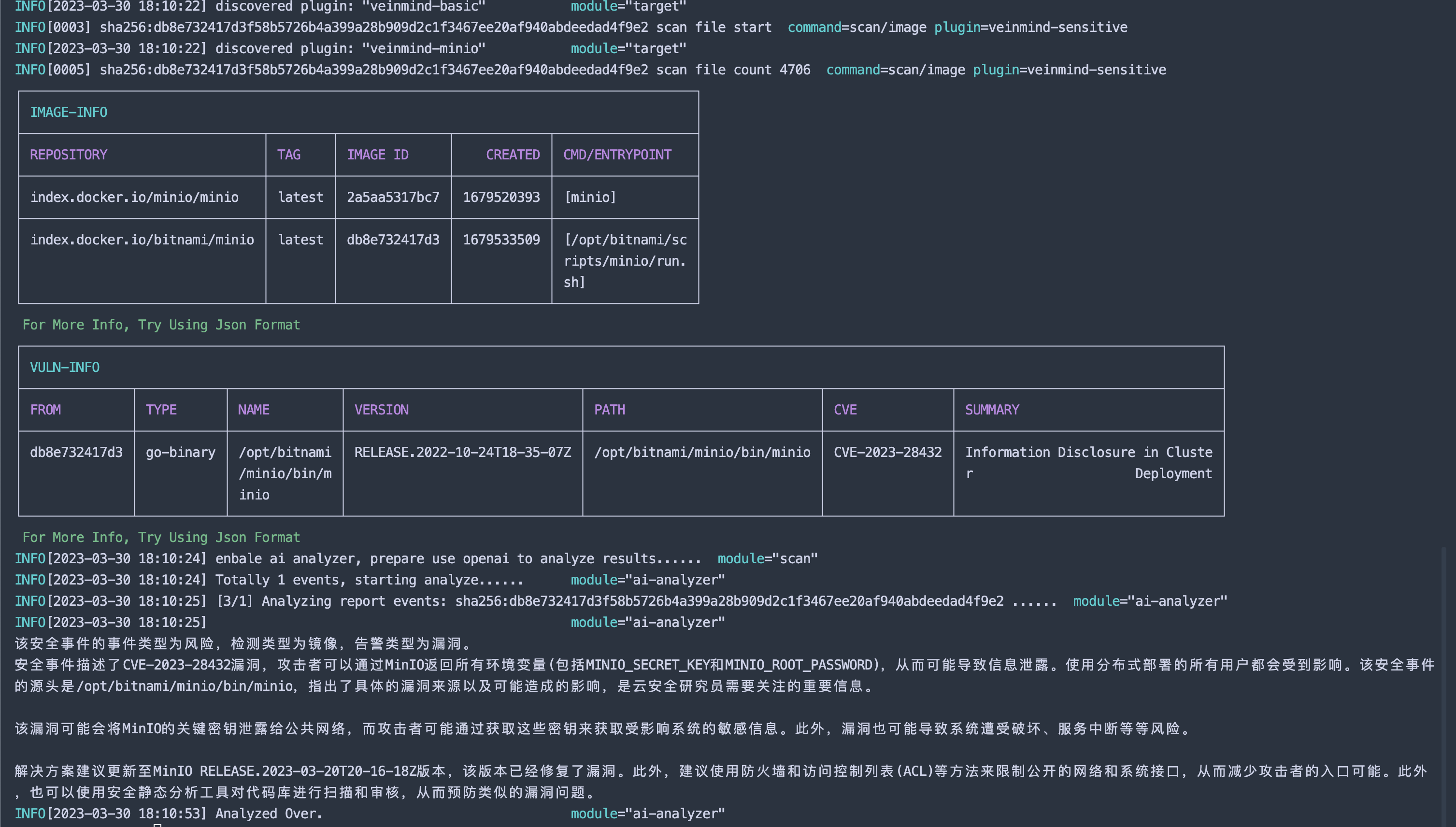

1 | ## veinmind-tools

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | veinmind-tools 是由长亭科技自研,牧云团队孵化,基于 veinmind-sdk 打造的容器安全工具集

11 |

12 | veinmind, 中文名为问脉,寓意 容器安全见筋脉,望闻问切治病害。 旨在成为云原生领域的一剂良方

13 |

14 |

15 | 中文文档 | English

16 |

17 | ## 🔥 Demo

18 |

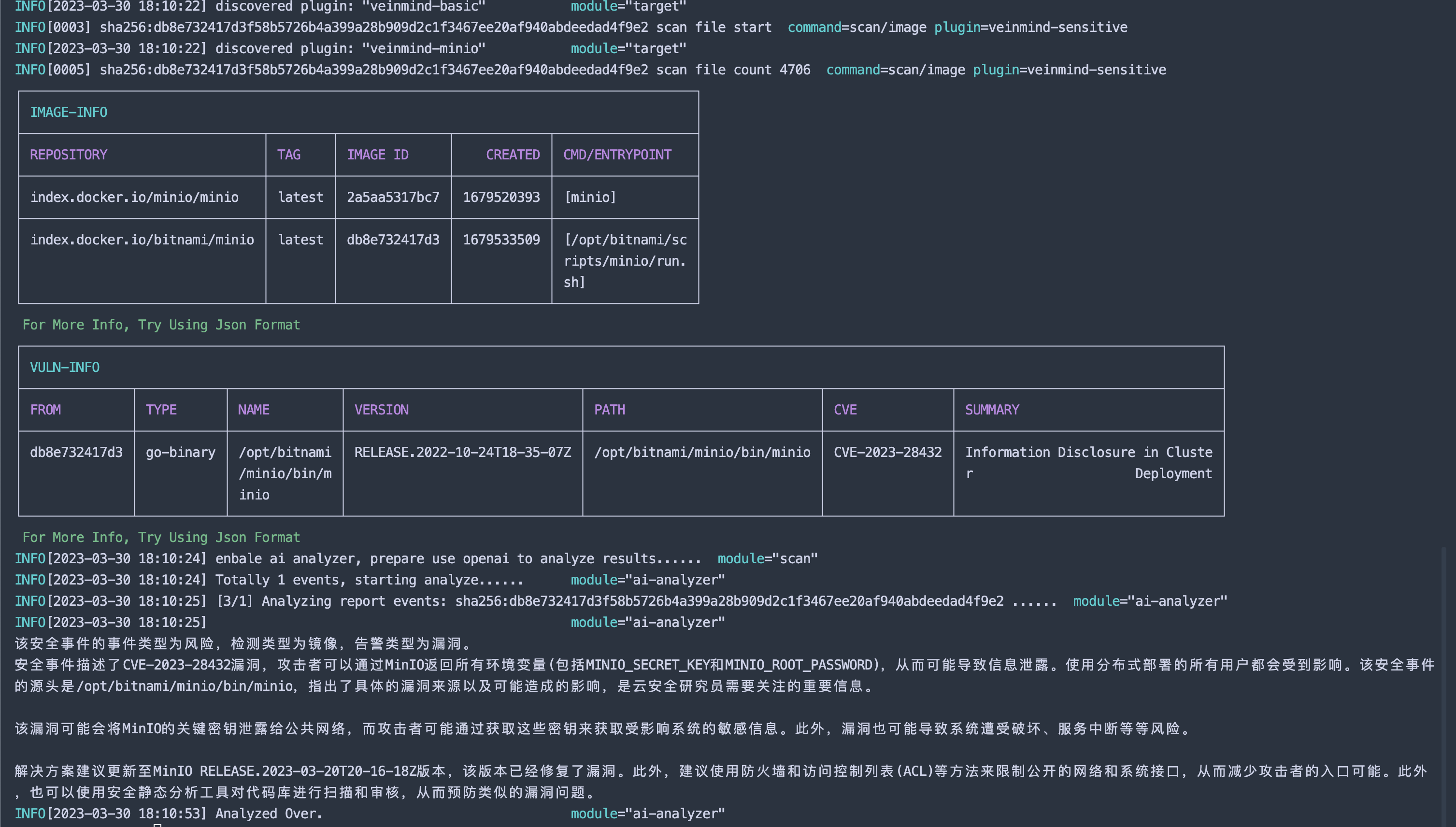

19 |

20 | 问脉已接入 openai, 可以使用 openai 对扫描的结果进行人性化分析,让您更加清晰的了解本次扫描发现了哪些风险。

21 |

22 |

23 |

24 | ## 🕹️ 快速开始

25 | ### 1. 确保机器上正确安装 docker

26 | ```

27 | docker info

28 | ```

29 | ### 2. 安装 [veinmind-runner](https://github.com/chaitin/veinmind-tools/tree/master/veinmind-runner) 镜像

30 | ```

31 | docker pull registry.veinmind.tech/veinmind/veinmind-runner:latest

32 | ```

33 | ### 3. 下载 [veinmind-runner](https://github.com/chaitin/veinmind-tools/tree/master/veinmind-runner) 平行容器启动脚本

34 | ```

35 | wget -q https://download.veinmind.tech/scripts/veinmind-runner-parallel-container-run.sh -O run.sh && chmod +x run.sh

36 | ```

37 | ### 4. 快速扫描本地镜像/容器

38 | ```

39 | ./run.sh scan [image/container]

40 | ```

41 | ### 5. 使用 openAI 智能分析

42 | ```

43 | ./run.sh scan [image/container] --enable-analyze --openai-token

44 | ```

45 | > 注: 使用 openAI 时,请确保当前网络能够访问openAI

46 | > 平行容器启动时,需要手动通过 docker run -e http_proxy=xxxx -e https_proxy=xxxx 设置代理(非全局代理的场景下)

47 |

48 | ## 🔨 工具列表

49 |

50 | | 工具 | 功能 |

51 | |---------------------------------------------------------------------------|-------------------|

52 | | [veinmind-runner](https://github.com/chaitin/veinmind-tools/blob/master/veinmind-runner/README.md) | 扫描工具运行宿主 |

53 | | [veinmind-malicious]https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-malicious) | 扫描容器/镜像中的恶意文件 |

54 | | [veinmind-weakpass](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-weakpass) | 扫描容器/镜像中的弱口令 |

55 | | [veinmind-log4j2](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-log4j2) | 扫描容器/镜像中的log4j2漏洞 |

56 | | [veinmind-minio](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-minio) | 扫描容器/镜像中的minio漏洞 |

57 | | [veinmind-sensitive](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-sensitive) | 扫描镜像中的敏感信息 |

58 | | [veinmind-backdoor](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-backdoor) | 扫描镜像中的后门 |

59 | | [veinmind-history](https://github.com/chaitin/veinmind-tools/blob/master/plugins/python/veinmind-history) | 扫描镜像中的异常历史命令 |

60 | | [veinmind-vuln](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-vuln) | 扫描容器/镜像中的资产信息和漏洞 |

61 | | [veinmind-webshell](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-webshell) | 扫描镜像中的 Webshell |

62 | | [veinmind-unsafe-mount](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-unsafe-mount) | 扫描容器中的不安全挂载目录 |

63 | | [veinmind-iac](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-iac) | 扫描镜像/集群的IaC文件 |

64 | | [veinmind-escape](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-escape) | 扫描容器/镜像中的逃逸风险 |

65 | | [veinmind-privilege-escalation](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-privilege-escalation) | 扫描容器/镜像中的提权风险 |

66 | | [veinmind-trace](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-trace) | 扫描容器中的入侵痕迹 |

67 |

68 | PS: 目前所有工具均已支持平行容器的方式运行

69 |

70 | ## 🧑💻 编写插件

71 |

72 | 可以通过 example 快速创建一个 veinmind-tools 插件, 具体查看 [veinmind-example](https://github.com/chaitin/veinmind-tools/blob/master/example)

73 |

74 | ## ☁️ 云原生设施兼容性

75 | | 名称 | 类别 | 是否兼容 |

76 | |-------------------------------------------------------------|-------|------|

77 | | [Jenkins](https://github.com/chaitin/veinmind-jenkins) | CI/CD | ✔️ |

78 | | [Gitlab CI](https://veinmind.chaitin.com/docs/ci/gitlab/) | CI/CD | ✔️ |

79 | | [Github Action](https://github.com/chaitin/veinmind-action) | CI/CD | ✔️ |

80 | | DockerHub | 镜像仓库 | ✔️ |

81 | | Docker Registry | 镜像仓库 | ✔️ |

82 | | Harbor | 镜像仓库 | ✔️ |

83 | | Docker | 容器运行时 | ✔️ |

84 | | Containerd | 容器运行时 | ✔️ |

85 | | Kubernetes | 集群 | ✔️ |

86 |

87 | ## 🛴 工作原理

88 |

89 |

90 |

91 | ## 项目相关

92 |

93 |

94 | ## 最近更新

95 |

96 | #### [v2.1.5] - 2023-07-26

97 |

98 | **新增**

99 | - 新增 veinmind-trace 插件检查容器的攻击痕迹

100 | - 使用 golang 重构 veinmind-backdoor 插件

101 | - veinmind-backdoor 插件增加 rootkit 扫描

102 |

103 | **其他**

104 | - 更新 libveinmind 至 1.9.42 版本

105 |

106 | #### [v2.1.4] - 2023-07-04

107 |

108 | **新增**

109 | - 添加 veinmind-privilege-escalation 插件,用于检测权限升级风险(包括suid/sudo)

110 |

111 | **修复**

112 | - 修复libveinmind步行数据竞争错误

113 | - veinmind-weakpass 添加错误检查

114 | - 修复文档中有关如何初始化插件的描述错误

115 | - 修复 README 格式

116 |

117 | **其他**

118 | - libveinmind 更新至 1.9.21

119 | - CI 添加自动同步到 harbor

120 |

121 | #### [v2.1.3] - 2023-05-23

122 |

123 | **新增**

124 | - 新增 mysql5 弱口令扫描

125 | - 使用 bullseye 和 libveinmind-dev 更新至 1.9.15

126 | - 新增 caching_sha2_password 插件

127 | - 新增 kubernetes iac 策略插件

128 | - 新增对 env/docker 历史命令扫描

129 |

130 | **修复**

131 | - 修复 libveinmind 遍历数据竞争的问题

132 | - 优化 veinmind-malicious 代码

133 | - 修复 mysql8 弱口令检查

134 |

135 | #### [v2.1.2] - 2023-04-25

136 |

137 | **新增**

138 | - veinmind-weakpass 添加支持 ftp

139 | - veinmind-iac 添加 dockerfile 安全检测

140 |

141 | **修复**

142 | - AI模块忽略基本分析内容

143 | - makefile 添加 CGO_ENBALED 参数和依赖更新

144 | - 优化 CI/CD 的代理设置

145 |

146 | #### [v2.1.0] - 2023-03-27

147 |

148 | **更新**

149 | - 支持使用 openai 分析扫描结果

150 |

151 |

152 |

--------------------------------------------------------------------------------

/detail/vultrap.md:

--------------------------------------------------------------------------------

1 | ## vultrap

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | # vultrap

11 | Build a vulnerability trap server

12 |

13 | # Install

14 | ```

15 | docker run -p 8002:8002 -it --rm qingzhaoli/vultrap:latest trapserver

16 | ```

17 |

18 | # Show

19 |

20 | [](https://asciinema.org/a/yUpOFCcPOqtMJ1LJDKvG93Dtw)

21 |

22 |

23 | ## 项目相关

24 |

25 |

26 | ## 最近更新

27 |

28 |

29 |

--------------------------------------------------------------------------------

/detail/wam.md:

--------------------------------------------------------------------------------

1 | ## wam

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 | ### Introduction

12 |

13 | WAM is a platform powered by Python to monitor "Web App", "The dynamic network information". To a certain extent, it greatly help the security researchers save time on tracking the vulnerable code updates and industry dynamics of investment.

14 |

15 | - AM Model: This module can monitor every updates on all of apps on internet, analysising the changes to make Tag and provide mail notification;

16 |

17 | - IDM Model: This module uses Web crawler to fetch the industry dynamic information and report that to users;

18 |

19 | - VDR Model: This module manager all of application package in the history, and save the updated version of which DIFF details;

20 |

21 | ### Development

22 | - Lang: Python 2.7

23 | - Framewrok: Django 1.7.11

24 | - UI: [Semantic-ui](http://www.semantic-ui.com/)

25 | - Database: Mysql

26 |

27 | ### Models

28 |

29 | - AM (App Monitoring)

30 | - IDM (Information Dynamic Monitoring)

31 | - VDR (The Relationship Between Vulnerability And Database)

32 |

33 | #### App Monitoring

34 |

35 | #### Information Dynamic Monitoring

36 |

37 | #### The Relationship Between Vulnerability And Database

38 |

39 | ---

40 | ### How to Use

41 | ---

42 | #### Step 1. Get WAM source code

43 | `git clone https://github.com/knownsec/wam.git`

44 |

45 | #### Step 2. Update settings

46 | update email server and user settings

47 | **TODO settings with dabase Storage**

48 | * `monitor/utils/local_settings.py`

49 | * `monitor/utils/email_list.py`

50 |

51 | #### Step 3. Deploy to server

52 | * **nginx**

53 | * **uwsgi**

54 | * **supervisor**

55 |

56 | Just use `wam/conf` config files to deploy your wam code

57 |

58 | #### PS. WAM with LDAP auth

59 |

60 | Essentially, need to ensure you have the necessary development libraries installed:

61 |

62 | `apt-get install libsasl2-dev python-dev libldap2-dev libssl-dev`

63 |

64 | then `pip install python-ldap`

65 | and uncomment `wam/settings.py`

66 | `AUTHENTICATION_BACKENDS` to

67 |

68 | ````

69 | AUTHENTICATION_BACKENDS = (

70 | 'wam.ldap_backend.LDAPBackend', # 如果想使LDAP 认证取消注释

71 | 'django.contrib.auth.backends.ModelBackend',

72 | )

73 | ````

74 |

75 |

76 |

77 | ## 项目相关

78 |

79 |

80 | ## 最近更新

81 |

82 |

83 |

--------------------------------------------------------------------------------

/detail/ysomap.md:

--------------------------------------------------------------------------------

1 | ## ysomap

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 | Ysomap是一款适配于各类实际复杂环境的Java反序列化利用框架,可动态配置具备不同执行效果的Java反序列化利用链payload,以应对不同场景下的反序列化利用。

12 |

13 | 此外,ysomap支持多种exploits,用于生成或配置一些evil server,或者是常见漏洞的exp。

14 | ```

15 | [+] exploits(11) payloads(31) bullets(28)

16 | ```

17 | ## #1 如何使用

18 |

19 | ### 生成

20 | 由于最新版XStream的payload需要JDK8的环境进行编译,所以后续运行需在JDK8的环境下运行

21 |

22 | 使用`mvn clean package -DskipTests`

23 |

24 | 生成的jar位于`cli/target/ysomap.jar`

25 |

26 | 版本>=v0.0.1支持两种运行模式

27 |

28 | 1. cli模式

29 | 执行`java -jar ysomap.jar cli`,终端模式

30 |

31 | 2. script模式

32 | 执行`java -jar ysomap.jar script /path/to/script.yso`,脚本模式

33 |

34 | ps: 后续版本为了适配XStream的相关gadget加入了很多jdk的对象,所以如果要使用xstream的gadget,ysomap最好运行在jdk8的环境下。

35 | ### 基础使用方法

36 |

37 | 参见[YSOMAP食用指北](https://github.com/wh1t3p1g/ysomap/wiki/YSOMAP%E9%A3%9F%E7%94%A8%E6%8C%87%E5%8C%97)

38 |

39 | ## #2 当前进度

40 |

41 | ### DONE

42 |

43 | - [x] 支持CommonsCollections系列payload

44 | - [x] 支持执行效果bullet:远程jar载入、命令执行、代码执行、发起jndi效果、tomcat内存马、延时判断、文件写入、socket shell。

45 | - [x] 支持现有RMI系列攻击包 [原理1](http://blog.0kami.cn/2020/02/06/rmi-registry-security-problem/) [原理2](http://blog.0kami.cn/2020/02/09/jndi-with-rmi/) [原理3](https://mogwailabs.de/blog/2020/02/an-trinhs-rmi-registry-bypass/)

46 | - [x] 支持现有LDAP系列攻击包 [原理](http://blog.0kami.cn/2020/03/01/jndi-with-ldap/)

47 | - [x] 支持HTTP服务动态挂载恶意的class文件或jar文件

48 | - [x] 支持URLDNS

49 | - [x] 支持现有JMX系列攻击包 [原理](http://blog.0kami.cn/2020/03/10/java-jmx-rmi/)

50 | - [x] 支持fastjson JdbcRowSetImpl、TemplatesImpl gadget [原理](http://blog.0kami.cn/2020/04/13/talk-about-fastjson-deserialization/)

51 | - [x] 支持现有XStream系列payload包 [原理](http://blog.0kami.cn/2020/04/18/talk-about-xstream-deserialization/)

52 | - [x] 支持weblogic XMLDecoder payloads

53 |

54 | ### TODO

55 |

56 | - [ ] 支持weblogic系列攻击包

57 | - [ ] 支持websphere系列攻击包

58 |

59 | ## #3 由来

60 |

61 | 在实际分析ysoserial的利用链时,有时候会觉得框架写的太死,有以下几个缺点:

62 |

63 | 1. 同一个利用链如果想改变一下最后的利用效果,如命令执行改成代码执行,我们需要改写这个利用链或者是重新增加一个利用链。这时,我们其实可以看到利用链的前半部分是不变的,变的只是后续的利用效果。

64 | 2. ysoserial仅实现了常规的序列化利用链,对于类似JSON格式的序列化利用链,以当前的这个框架扩展起来会比较麻烦

65 |

66 | 所以萌生了开发一个更加灵活的框架来扩展反序列化利用链,也就是当前这个试验品ysomap。

67 |

68 | PS:YSOMAP项目为另一个项目的子项目,后续将开源该项目,敬请期待......

69 |

70 | ## #4 原理

71 |

72 | 我将利用链切分成了两个部分**payload**和**bullet**:

73 |

74 | 1. payload:指代利用链的前序部分

75 | 2. bullet:指代最终利用链可达成的效果

76 |

77 | #### 实际案例分析

78 |

79 | CommonsCollection1和3,在分析时我们可以看到实际1和3的区别在于1使用的是`InvokerTransformer`,而3使用的是`templatesImpl`的方式。那么提取相同的前序payload部分,我们只需写两个不同的bullet即可。而且这两个bullet也同样能被用在其他的payload上。

80 |

81 | 实际还有就是我在写RMIRegistryExploit时,也有这种可将不变部分重用的地方,而无需2,3之类的出现。

82 |

83 |

84 |

85 | ## 项目相关

86 |

87 | - 2021-11-24 发布文章[《ysomap : Java反序列化利用框架》](https://mp.weixin.qq.com/s/WluThXve9hLoJQ8hnyfLgA)

88 |

89 | ## 最近更新

90 |

91 | #### [v0.1.4] - 2022-10-15

92 |

93 | **更新**

94 | - 新增 16 exploits, 12 payloads, 9 bullets

95 | - 新增 yso 脚本支持

96 | - 使用 `script /path/to/file.yso` 加载 yso 脚本(cli 模式下)

97 | - 使用 `dump /path/to/file.yso` 导出当前会话设置(cli 模式下)

98 | - 使用 `java -jar ysomap.jar cli` 触发 cli 模式

99 | - 使用 `java -jar ysomap.jar script /path/to/file.yso` 触发脚本模式

100 |

101 | #### [v0.1.3] - 2022-04-15

102 |

103 | **更新**

104 | - 新增若干payloads、bullets,目前共计 [+] exploits(12) payloads(31) bullets(36)

105 | - 支持设置编码器、输出方式、serialVersionUid、序列器类型,具体方法见wiki

106 |

107 |

108 |

--------------------------------------------------------------------------------

/information_analysis.md:

--------------------------------------------------------------------------------

1 | ## 信息分析 / information_analysis

2 |

3 | 1. [HackBrowserData](#hackbrowserdata)

4 | 2. [KunLun-M](#kunlun-m)

5 | 3. [Pillager](#pillager)

6 | 4. [AppScan](#appscan)

7 | 5. [frida-skeleton](#frida-skeleton)

8 | 6. [java-object-searcher](#java-object-searcher)

9 | 7. [js-cookie-monitor-debugger-hook](#js-cookie-monitor-debugger-hook)

10 | 8. [MySQLMonitor](#mysqlmonitor)

11 | 9. [CodeReviewTools](#codereviewtools)

12 |

13 | ----------------------------------------

14 |

15 | ### [HackBrowserData](detail/HackBrowserData.md)

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 | hack-browser-data 是一个解密浏览器数据(密码/历史记录/Cookies/书签)的导出工具,支持全平台主流浏览器的数据导出窃取。

24 |

25 | ### [KunLun-M](detail/KunLun-M.md)

26 |

27 |

28 |

29 |

30 |

31 |

32 |

33 | KunLun-M是一个完全开源的静态白盒扫描工具,支持PHP、JavaScript的语义扫描,基础安全、组件安全扫描,Chrome Ext\Solidity的基础扫描。

34 |

35 | ### [Pillager](detail/Pillager.md)

36 |

37 |

38 |

39 |

40 |

41 |

42 |

43 | Pillager是一个适用于后渗透期间的信息收集工具,可以收集目标机器上敏感信息,方便下一步渗透工作的进行。

44 |

45 | ### [AppScan](detail/AppScan.md)

46 |

47 |

48 |

49 |

50 |

51 |

52 |

53 | 安全隐私卫士(AppScan)一款免费的企业级自动化App隐私合规检测工具

54 |

55 | ### [frida-skeleton](detail/frida-skeleton.md)

56 |

57 |

58 |

59 |

60 |

61 |

62 |

63 | frida-skeleton是基于frida的安卓hook框架,提供了很多frida自身不支持的功能,将hook安卓变成简单便捷,人人都会的事情。

64 |

65 | ### [java-object-searcher](detail/java-object-searcher.md)

66 |

67 |

68 |

69 |

70 |

71 |

72 |

73 | java内存对象搜索辅助工具,配合IDEA在Java应用运行时,对内存中的对象进行搜索。比如可以可以用挖掘request对象用于回显等场景。

74 |

75 | ### [js-cookie-monitor-debugger-hook](detail/js-cookie-monitor-debugger-hook.md)

76 |

77 |

78 |

79 |

80 |

81 |

82 |

83 | js cookie逆向利器:js cookie变动监控可视化工具 & js cookie hook打条件断点

84 |

85 | ### [MySQLMonitor](detail/MySQLMonitor.md)

86 |

87 |

88 |

89 |

90 |

91 |

92 |

93 | MySQL实时监控工具(代码审计/黑盒/白盒审计辅助工具)

94 |

95 | ### [CodeReviewTools](detail/CodeReviewTools.md)

96 |

97 |

98 |

99 |

100 |

101 |

102 |

103 | CodeReviewTools是一个可以快速批量反编译jar包的工具,为审计Java代码做好第一步。

104 |

105 |

--------------------------------------------------------------------------------

/intranet_tools.md:

--------------------------------------------------------------------------------

1 | ## 内网工具 / intranet_tools

2 |

3 | 1. [fscan](#fscan)

4 | 2. [antSword](#antsword)

5 | 3. [Stowaway](#stowaway)

6 | 4. [shellcodeloader](#shellcodeloader)

7 | 5. [ServerScan](#serverscan)

8 | 6. [Platypus](#platypus)

9 | 7. [WMIHACKER](#wmihacker)

10 | 8. [rakshasa](#rakshasa)

11 | 9. [As-Exploits](#as-exploits)

12 | 10. [g3proxy](#g3proxy)

13 | 11. [PortForward](#portforward)

14 |

15 | ----------------------------------------

16 |

17 | ### [fscan](detail/fscan.md)

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 | 一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。

26 |

27 | ### [antSword](detail/antSword.md)

28 |

29 |

30 |

31 |

32 |

33 |

34 |

35 | 中国蚁剑是一款开源的跨平台网站管理工具。

36 |

37 | ### [Stowaway](detail/Stowaway.md)

38 |

39 |

40 |

41 |

42 |

43 |

44 |

45 | Stowaway 是一款多级代理工具,可将外部流量通过多个节点代理至内网,突破内网访问限制。Stowaway 可以方便渗透测试人员通过多级跳跃,从外部dmz等一系列区域逐步深入核心网络;Stowaway 除了流量转发功能,还提供了端口复用、ssh隧道,流量伪装等专为渗透测试人员所用的功能。

46 |

47 | ### [shellcodeloader](detail/shellcodeloader.md)

48 |

49 |

50 |

51 |

52 |

53 |

54 |

55 | Windows平台的shellcode免杀加载器,自带多种加载方式:32位自带13种加载方式,64位自带12种加载方式。

56 |

57 | ### [ServerScan](detail/ServerScan.md)

58 |

59 |

60 |

61 |

62 |

63 |

64 |

65 | 一款使用Golang开发且适用于攻防演习内网横向信息收集的高并发网络扫描、服务探测工具。

66 |

67 | ### [Platypus](detail/Platypus.md)

68 |

69 |

70 |

71 |

72 |

73 |

74 |

75 | Platypus 是一个基于终端与 Web UI 交互式的反弹 Shell 会话管理工具。在实际的渗透测试中,为了解决 Netcat/Socat 等工具在文件传输、多会话管理方面的不足。该工具在多会话管理的基础上增加了在渗透测试中更加有用的功能,可以更方便灵活地对反弹 Shell 会话进行管理。

76 |

77 | ### [WMIHACKER](detail/WMIHACKER.md)

78 |

79 |

80 |

81 |

82 |

83 |

84 |

85 | WMIHACKER是一款免杀横向渗透远程命令执行工具,常见的WMIEXEC、PSEXEC执行命令是创建服务或调用Win32_Process.create执行命令,这些方式都已经被杀软100%拦截,通过改造出的WMIHACKER可免杀横向移动。并且在企业网络目前阻断445端口严重的情况下可以无需445端口进行横向移动,效率高且不易被检测。

86 |

87 | ### [rakshasa](detail/rakshasa.md)

88 |

89 |

90 |

91 |

92 |

93 |

94 |

95 | rakshasa是一个使用Go语言编写的强大多级代理工具,专为实现多级代理,内网穿透而设计。它可以在节点群里面任意两个节点之间转发TCP请求和响应,同时支持socks5代理,http代理,并且可以引入外部http、socks5代理池,自动切换请求IP。

96 |

97 | ### [As-Exploits](detail/As-Exploits.md)

98 |

99 |

100 |

101 |

102 |

103 |

104 |

105 | 中国蚁剑后渗透框架

106 |

107 | ### [g3proxy](detail/g3proxy.md)

108 |

109 |

110 |

111 |

112 |

113 |

114 |

115 | 通用正向代理解决方案,同时带有TCP映射、TLS卸载/封装、透明代理、简单反向代理等功能

116 |

117 | ### [PortForward](detail/PortForward.md)

118 |

119 |

120 |

121 |

122 |

123 |

124 |

125 | PortForward 是使用 Golang 进行开发的端口转发工具,解决在某些场景下内外网无法互通的问题

126 |

127 |

--------------------------------------------------------------------------------

/others.md:

--------------------------------------------------------------------------------

1 | ## 其他 / others

2 |

3 | 1. [f8x](#f8x)

4 | 2. [BinAbsInspector](#binabsinspector)

5 | 3. [Heimdallr](#heimdallr)

6 | 4. [passive-scan-client](#passive-scan-client)

7 | 5. [AiPy](#aipy)

8 | 6. [GrabAccess](#grabaccess)

9 | 7. [wam](#wam)

10 | 8. [LBot](#lbot)

11 |

12 | ----------------------------------------

13 |

14 | ### [f8x](detail/f8x.md)

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 | 一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等。

23 |

24 | ### [BinAbsInspector](detail/BinAbsInspector.md)

25 |

26 |

27 |

28 |

29 |

30 |

31 |

32 | BinAbsInspector(Binary Abstract Inspector)是一款用于自动化逆向工程和扫描二进制文件漏洞的静态分析器,是 Keenlab 孵化的长期研究项目。基于 Ghidra 的支持下的抽象解释,适用于 Ghidra 的 Pcode 而非汇编。目前支持 x86、x64、armv7 和 aarch64 的二进制文件。

33 |

34 | ### [Heimdallr](detail/Heimdallr.md)

35 |

36 |

37 |

38 |

39 |

40 |

41 |

42 | 一款完全被动监听的谷歌插件,用于高危指纹识别、蜜罐特征告警和拦截、机器特征对抗。

43 |

44 | ### [passive-scan-client](detail/passive-scan-client.md)

45 |

46 |

47 |

48 |

49 |

50 |

51 |

52 | Passive Scan Client是一款可以将经过筛选的流量转发到指定代理的Burp被动扫描流量转发插件

53 |

54 | ### [AiPy](detail/AiPy.md)

55 |

56 |

57 |

58 |

59 |

60 |

61 |

62 | AiPy是知道创宇站在AI技术变革前沿,基于LLM(大语言模型)与高级编程语言Python 完美融合,打造的一款突破性产品。AiPy以创新的技术范式和更低的成本,重构AI生产力边界,让大模型集思考能力和主动执行任务于一体。

63 |

64 | ### [GrabAccess](detail/GrabAccess.md)

65 |

66 |

67 |

68 |

69 |

70 |

71 |

72 | GrabAccess:Bookit/Windows登陆密码和Bitlocker绕过工具,在物理接触目标计算机的情况下,GrabAccess可以:绕过Windows登陆密码执行任意操作(以System权限执行命令、重置Windows账户密码等),植入木马并添加自启动(可以绕过Bitlocker,但要求受害者登录),通过修改主板UEFI固件实现无视重装系统、更换硬盘的持久化(Bootkit)

73 |

74 | ### [wam](detail/wam.md)

75 |

76 |

77 |

78 |

79 |

80 |

81 |

82 | WAM是一个由Python开发的用于监控'Web App'、'动态网络信息'的平台。在一定程度上,它极大地帮助安全研究人员节省了跟踪代码补丁的时间。

83 |

84 | ### [LBot](detail/LBot.md)

85 |

86 |

87 |

88 |

89 |

90 |

91 |

92 | LBot主要用于方便的编写一个xss的bot程序。使用者可以简单的修改其逻辑以及配置环境,即可获得一个简单的xss的bot程序。由于原型来自于爬虫程序,所以只要前端有一定的频率限制,后端很难出现问题,比较稳定。

93 |

94 |

--------------------------------------------------------------------------------

/vulnerability_assessment.md:

--------------------------------------------------------------------------------

1 | ## 漏洞探测 / vulnerability_assessment

2 |

3 | 1. [afrog](#afrog)

4 | 2. [Kunpeng](#kunpeng)

5 | 3. [Pocassist](#pocassist)

6 | 4. [myscan](#myscan)

7 | 5. [LSpider](#lspider)

8 |

9 | ----------------------------------------

10 |

11 | ### [afrog](detail/afrog.md)

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 | afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描工具,PoC 包含 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

20 |

21 | ### [Kunpeng](detail/Kunpeng.md)

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 | Kunpeng是一个Golang编写的开源POC检测框架,集成了包括数据库、中间件、web组件、cms等等的漏洞POC,可检测弱口令、SQL注入、XSS、RCE等漏洞类型,以动态链接库的形式提供调用,通过此项目可快速开发漏洞检测类的系统,比攻击者快一步发现风险漏洞。

30 |

31 | ### [Pocassist](detail/Pocassist.md)

32 |

33 |

34 |

35 |

36 |

37 |

38 |

39 | Pocassist 是一个 Golang 编写的全新开源漏洞测试框架,帮助安全人员专注于漏洞验证的逻辑的实现。Pocassist 提供了简洁的 Web 图形化界面,用户可以在线编辑漏洞验证程序即可进行批量的测试;规则完全兼容 xray,可以直接使用现有开源的 PoC 库,同时也支持添加自定义规则。

40 |

41 | ### [myscan](detail/myscan.md)

42 |

43 |

44 |

45 |

46 |

47 |

48 |

49 | myscan是参考awvs的poc目录架构,pocsuite3、sqlmap等代码框架,以及搜集互联网上大量的poc,由python3开发而成的被动扫描工具。

50 |

51 | ### [LSpider](detail/LSpider.md)

52 |

53 |

54 |

55 |

56 |

57 |

58 |

59 | LSpider 一个为被动扫描器定制的前端爬虫

60 |

61 |

--------------------------------------------------------------------------------

40 |

41 |

42 | ## 使用方法

43 |

44 | 1. **打开生成器**

45 |

46 |

47 |

48 |

49 |

50 | 2. **将想要加载的shellcode源文件(.bin)拖入该窗口**

51 |

52 |

53 |

54 |

55 |

56 | 3. **勾选加载器的运行位数,并选择你需要的配置选项,是否需要自启动(自带方式皆为注册表方式自启动),是否需要反沙箱(64位下多数杀软不需要该选项即可免杀)**

57 |

58 |

59 |

60 | 4. **选择你想要的加载方式,不同位数下的加载方式会有不同,其取决于DATA目录下对应的加载器模板。**

61 |

62 |

63 |

64 |

65 |

66 | 5. **点击生成,则会在桌面生成最终的加载器。**

67 |

68 |

69 |

70 | ## 拓展方法

71 |

72 | 1. 在你新的模板源文件前包含public.hpp.

73 |

74 |

75 |

76 | 2. 调用GetShellcodeFromRes()函数获取shellcode信息,注意100不可更改,除非你改了生成器中的资源序号。

77 |

78 |

79 |

80 | 其返回shellcode的数据指针,并且,shellcodeSize就是shellcode的大小。多数情况下,这一步是不需要进行更改的,你可以在获取shellcode之后做任何事。

81 |

82 |

83 |

84 | 3. 按照你需要的方法加载shellcode,完成后进行编译(PS:请确保你进行了静态编译,且取消了调试符号链接).

85 |

86 |

87 |

88 |

89 |

90 | 4. 将编译出来的文件进行指定命名,这里的命名就是UI上最终现实的加载方式名称,并将其后缀改为DAT,放入指DATA目录下指定位数的目录中,生成器会自动获取该加载方式。

91 |

92 |

93 |

94 |

95 |

96 | ### 关于public.hpp

97 |

98 | public.hpp源码中含有必要的注释。如果你想要其他的方式进行反沙箱,你可以更改antisandbox中的函数;如果你想要其他方式自启动,你可以更改autostart函数中的内容。其他函数体的内容多数情况下是不需要更改的。

99 |

100 |

101 |

102 | ## 使用效果

103 |

104 | VT检测效果,均以CS原始shellcode,并不勾选反沙箱为例:

105 |

106 | | 加载方式 | 未绕过率 |

107 | | ------------------------ | -------- |

108 | | CreateThreadpoolWait加载 | 3/72 |

109 | | Fiber加载 | 4/72 |

110 | | NtTestAlert加载 | 5/70 |

111 | | SEH异常加载 | 2/72 |

112 | | TLS回调加载 | 28/71 |

113 | | 动态加载 | 1/72 |

114 | | 动态加载plus | 28/71 |

115 | | 系统call加载 | 1/69 |

116 | | APC注入加载 | 6/72 |

117 | | Early Brid APC注入加载 | 4/72 |

118 | | NtCreateSection注入加载 | 2/71 |

119 | | 入口点劫持注入加载 | 3/72 |

120 | | 线程劫持注入加载 | 6/72 |

121 |

122 | 在动态加载方式勾选反沙箱之后,结果如下:

123 |

124 |

125 |

126 |

127 |

128 | 使用该加载器bypass诺顿的智能防火墙出网拦截,并上线:

129 |

130 |

131 |

132 |

133 |

134 | ## 项目相关

135 |

136 |

137 | ## 最近更新

138 |

139 |

140 |

--------------------------------------------------------------------------------

/detail/vArmor.md:

--------------------------------------------------------------------------------

1 | ## vArmor

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | vArmor 是一个云原生容器沙箱系统,它借助 Linux 的 [AppArmor LSM](https://en.wikipedia.org/wiki/AppArmor), [BPF LSM](https://docs.kernel.org/bpf/prog_lsm.html) 和 [Seccomp](https://en.wikipedia.org/wiki/Seccomp) 技术实现强制访问控制器(即 enforcer),从而对容器进行安全加固。它可以用于增强容器隔离性、减少内核攻击面、增加容器逃逸或横行移动攻击的难度与成本。

11 |

12 | 您可以借助 vArmor 在以下场景对 Kubernetes 集群中的容器进行沙箱防护

13 | * 业务场景存在多租户(多租户共享同一个集群),由于成本、技术条件等原因无法使用硬件虚拟化容器(如 Kata Container)

14 | * 需要对关键的业务进行安全加固,增加攻击者权限提升、容器逃逸、横向渗透的难度与成本

15 | * 当出现高危漏洞,但由于修复难度大、周期长等原因无法立即修复时,可以借助 vArmor 实施漏洞利用缓解(具体取决于漏洞类型或漏洞利用向量。缓解代表阻断利用向量、增加利用难度)

16 |

17 | *注意:如果需要高强度的隔离方案,建议优先考虑使用硬件虚拟化容器(如 Kata Container)进行计算隔离,并借助 CNI 的 NetworkPolicy 进行网络隔离。*

18 |

19 | **vArmor 的特色**

20 | * **Cloud-Native**. vArmor 遵循 Kubernetes Operator 设计模式,用户可通过操作 [CRD API](https://kubernetes.io/docs/concepts/extend-kubernetes/api-extension/custom-resources/) 对特定的 Workloads 进行加固。从而以更贴近业务的视角,实现对容器化微服务的沙箱加固。

21 | * **Multiple Enforcers**. vArmor 将 AppArmor、BPF、Seccomp 抽象为 Enforcer,并支持单独或组合使用,从而对容器的文件访问、进程执行、网络外联、系统调用等进行访问控制。

22 | * **Allow-by-Default**. vArmor 当前重点支持此安全模型。即只有显式声明的行为会被阻断,从而减少性能损失和增加易用性。

23 | * **Built-in Rules**. vArmor 提供了一系列开箱即用的内置规则。这些规则为 Allow-by-Default 安全模型设计,从而极大降低对用户专业知识的要求。

24 | * **Behavior Modeling**. vArmor 支持对工作负载进行行为建模。这可用于开发白名单安全策略、分析哪些内置规则可用于加固应用、指导工作负载的配置遵循权限最小化原则。

25 | * **Deny-by-Default**. vArmor 可以基于行为模型创建白名单安全策略,从而确保仅显式声明的行为被允许。

26 |

27 | vArmor 由字节跳动终端安全团队的 **Elkeid Team** 研发,目前该项目仍在积极迭代中。

28 |

29 |

30 | ## 文档

31 | 您可以访问 [varmor.org](https://varmor.org) 查看 vArmor 的文档。

32 |

33 | 👉 **[快速上手](https://www.varmor.org/docs/introduction#quick-start)**

34 |

35 | 👉 **[安装指引](https://www.varmor.org/docs/getting_started/installation)**

36 |

37 | 👉 **[使用手册](https://www.varmor.org/docs/getting_started/usage_instructions)**

38 |

39 | 👉 **[策略与规则](https://www.varmor.org/docs/guides/policies_and_rules)**

40 |

41 | 👉 **[性能说明](https://www.varmor.org/docs/guides/performance)**

42 |

43 |

44 | ## 贡献

45 | 感谢您有兴趣为 vArmor 做出贡献!以下是帮助您入门的一些步骤:

46 |

47 | ✔ 阅读并遵循社区[行为准则](https://github.com/bytedance/vArmor/blob/main/CODE_OF_CONDUCT.md).

48 |

49 | ✔ 阅读[开发指引](https://github.com/bytedance/vArmor/blob/main/docs/development_guide.md).

50 |

51 | ✔ 加入 vArmor [飞书群](https://applink.larkoffice.com/client/chat/chatter/add_by_link?link_token=ae5pfb2d-f8a4-4f0b-b12e-15f24fdaeb24&qr_code=true).

52 |

53 |

54 | ## 项目相关

55 |

56 |

57 | ## 最近更新

58 |

59 | #### [v0.7.1] - 2025-04-23

60 |

61 | **更新**

62 | - 修复了 procfs 中的路径匹配问题,以确保 FD 匹配正确

63 | - 修复了 disallow-load-bpf-via-setsockopt 规则中对合法 setsockopt 调用的错误拦截

64 |

65 | #### [v0.7.0] - 2025-02-27

66 |

67 | **新增**

68 | - 在 VarmorPolicy 和 VarmorClusterPolicy CRD 中添加了 AllowViolations 字段

69 | - AppArmor、BPF 和 Seccomp enforcers 支持观察模式

70 | - 在 debug 日志中将未被阻止的违规事件记录到 violence.log 文件中

71 | - 在 ArmorProfileModel CRD 中添加了 StorageType 字段

72 | - 在 ArmorProfileModel 资源的附加打印机列中添加了 STORAGE-TYPE 字段

73 | - 在启用行为建模功能时,将 emptyDir 数据卷挂载到 agent 和管理器

74 | - 当 ArmorProfileModel 对象超出限制时,管理器将行为数据和配置文件保存到数据卷内的本地文件中- agent 建模期间将审计数据缓存在数据卷中

75 | - 支持从管理器的接口导出完整的 ArmorProfileModel 对象

76 | - 管理器的所有接暴露在 /apis 路径

77 | - 添加了 --logFormat 命令行选项,并允许以 JSON 格式输出日志

78 | - 修改了 VarmorPolicy 和 VarmorClusterPolicy CRD 的 AppArmorRawRules 结构

79 | - 当遇到不符合标准的个人信息时强制定期更新

80 | - 当策略在 DefenseInDepth 模式下运行时,如果 ArmorProfileModel 对象的 StorageType 字段为 LocalDisk,则从本地文件加载配置文件

81 | - 添加了 --set jsonLogFormat.enabled=true 选项,用于将日志格式切换为 JSON

82 |

83 | **修复**

84 | - 如果 agent 不在容器中,readinessProbe 使用默认端口 6080

85 | - 当 agent 在容器中运行时,通过 varmor-classifier-svc 服务访问分类器

86 | - 增加了超时重试的等待时间

87 | - 将 trace 的日志级别从 3 切换到 2

88 |

89 | #### [v0.6.3] - 2025-02-19

90 |

91 | **更新**

92 | - 为 Seccomp enforcer 添加了 disallow-load-bpf-via-setsockopt 内置规则

93 | - 为 Seccomp enforcer 添加了 disallow-userfaultfd-creation 内置规则

94 | - 增加了状态报告超时重试的等待时间

95 |

96 | #### [v0.6.2] - 2024-12-27

97 |

98 | **更新**

99 | - 新增在行为建模过程中,将其 mnt ns id 添加到监视列表中

100 | - 优化当行为数据太大时直接返回

101 | - 添加了调试标志

102 | - 为 Seccomp 执行器添加了 disallow-load-all-bpf-prog 规则

103 | - 修复在安装 varmor 的命名空间中创建 varmor-classifier-svc 服务

104 |

105 | #### [v0.6.1] - 2024-12-20

106 |

107 | **更新**

108 | - 修复始终呈现代理环境变量

109 | - 升级 net 包以修复 CVE-2024-45338

110 |

111 |

112 |

--------------------------------------------------------------------------------

/detail/veinmind-tools.md:

--------------------------------------------------------------------------------

1 | ## veinmind-tools

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | veinmind-tools 是由长亭科技自研,牧云团队孵化,基于 veinmind-sdk 打造的容器安全工具集

11 |

12 | veinmind, 中文名为问脉,寓意 容器安全见筋脉,望闻问切治病害。 旨在成为云原生领域的一剂良方

13 |

14 |

15 | 中文文档 | English

16 |

17 | ## 🔥 Demo

18 |

19 |

20 | 问脉已接入 openai, 可以使用 openai 对扫描的结果进行人性化分析,让您更加清晰的了解本次扫描发现了哪些风险。

21 |

22 |

23 |

24 | ## 🕹️ 快速开始

25 | ### 1. 确保机器上正确安装 docker

26 | ```

27 | docker info

28 | ```

29 | ### 2. 安装 [veinmind-runner](https://github.com/chaitin/veinmind-tools/tree/master/veinmind-runner) 镜像

30 | ```

31 | docker pull registry.veinmind.tech/veinmind/veinmind-runner:latest

32 | ```

33 | ### 3. 下载 [veinmind-runner](https://github.com/chaitin/veinmind-tools/tree/master/veinmind-runner) 平行容器启动脚本

34 | ```

35 | wget -q https://download.veinmind.tech/scripts/veinmind-runner-parallel-container-run.sh -O run.sh && chmod +x run.sh

36 | ```

37 | ### 4. 快速扫描本地镜像/容器

38 | ```

39 | ./run.sh scan [image/container]

40 | ```

41 | ### 5. 使用 openAI 智能分析

42 | ```

43 | ./run.sh scan [image/container] --enable-analyze --openai-token

44 | ```

45 | > 注: 使用 openAI 时,请确保当前网络能够访问openAI

46 | > 平行容器启动时,需要手动通过 docker run -e http_proxy=xxxx -e https_proxy=xxxx 设置代理(非全局代理的场景下)

47 |

48 | ## 🔨 工具列表

49 |

50 | | 工具 | 功能 |

51 | |---------------------------------------------------------------------------|-------------------|

52 | | [veinmind-runner](https://github.com/chaitin/veinmind-tools/blob/master/veinmind-runner/README.md) | 扫描工具运行宿主 |

53 | | [veinmind-malicious]https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-malicious) | 扫描容器/镜像中的恶意文件 |

54 | | [veinmind-weakpass](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-weakpass) | 扫描容器/镜像中的弱口令 |

55 | | [veinmind-log4j2](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-log4j2) | 扫描容器/镜像中的log4j2漏洞 |

56 | | [veinmind-minio](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-minio) | 扫描容器/镜像中的minio漏洞 |

57 | | [veinmind-sensitive](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-sensitive) | 扫描镜像中的敏感信息 |

58 | | [veinmind-backdoor](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-backdoor) | 扫描镜像中的后门 |

59 | | [veinmind-history](https://github.com/chaitin/veinmind-tools/blob/master/plugins/python/veinmind-history) | 扫描镜像中的异常历史命令 |

60 | | [veinmind-vuln](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-vuln) | 扫描容器/镜像中的资产信息和漏洞 |

61 | | [veinmind-webshell](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-webshell) | 扫描镜像中的 Webshell |

62 | | [veinmind-unsafe-mount](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-unsafe-mount) | 扫描容器中的不安全挂载目录 |

63 | | [veinmind-iac](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-iac) | 扫描镜像/集群的IaC文件 |

64 | | [veinmind-escape](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-escape) | 扫描容器/镜像中的逃逸风险 |

65 | | [veinmind-privilege-escalation](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-privilege-escalation) | 扫描容器/镜像中的提权风险 |

66 | | [veinmind-trace](https://github.com/chaitin/veinmind-tools/blob/master/plugins/go/veinmind-trace) | 扫描容器中的入侵痕迹 |

67 |

68 | PS: 目前所有工具均已支持平行容器的方式运行

69 |

70 | ## 🧑💻 编写插件

71 |

72 | 可以通过 example 快速创建一个 veinmind-tools 插件, 具体查看 [veinmind-example](https://github.com/chaitin/veinmind-tools/blob/master/example)

73 |

74 | ## ☁️ 云原生设施兼容性

75 | | 名称 | 类别 | 是否兼容 |

76 | |-------------------------------------------------------------|-------|------|

77 | | [Jenkins](https://github.com/chaitin/veinmind-jenkins) | CI/CD | ✔️ |

78 | | [Gitlab CI](https://veinmind.chaitin.com/docs/ci/gitlab/) | CI/CD | ✔️ |

79 | | [Github Action](https://github.com/chaitin/veinmind-action) | CI/CD | ✔️ |

80 | | DockerHub | 镜像仓库 | ✔️ |

81 | | Docker Registry | 镜像仓库 | ✔️ |

82 | | Harbor | 镜像仓库 | ✔️ |

83 | | Docker | 容器运行时 | ✔️ |

84 | | Containerd | 容器运行时 | ✔️ |

85 | | Kubernetes | 集群 | ✔️ |

86 |

87 | ## 🛴 工作原理

88 |

89 |

90 |

91 | ## 项目相关

92 |

93 |

94 | ## 最近更新

95 |

96 | #### [v2.1.5] - 2023-07-26

97 |

98 | **新增**

99 | - 新增 veinmind-trace 插件检查容器的攻击痕迹

100 | - 使用 golang 重构 veinmind-backdoor 插件

101 | - veinmind-backdoor 插件增加 rootkit 扫描

102 |

103 | **其他**

104 | - 更新 libveinmind 至 1.9.42 版本

105 |

106 | #### [v2.1.4] - 2023-07-04

107 |

108 | **新增**

109 | - 添加 veinmind-privilege-escalation 插件,用于检测权限升级风险(包括suid/sudo)

110 |

111 | **修复**

112 | - 修复libveinmind步行数据竞争错误

113 | - veinmind-weakpass 添加错误检查

114 | - 修复文档中有关如何初始化插件的描述错误

115 | - 修复 README 格式

116 |

117 | **其他**

118 | - libveinmind 更新至 1.9.21

119 | - CI 添加自动同步到 harbor

120 |

121 | #### [v2.1.3] - 2023-05-23

122 |

123 | **新增**

124 | - 新增 mysql5 弱口令扫描

125 | - 使用 bullseye 和 libveinmind-dev 更新至 1.9.15

126 | - 新增 caching_sha2_password 插件

127 | - 新增 kubernetes iac 策略插件

128 | - 新增对 env/docker 历史命令扫描

129 |

130 | **修复**

131 | - 修复 libveinmind 遍历数据竞争的问题

132 | - 优化 veinmind-malicious 代码

133 | - 修复 mysql8 弱口令检查

134 |

135 | #### [v2.1.2] - 2023-04-25

136 |

137 | **新增**

138 | - veinmind-weakpass 添加支持 ftp

139 | - veinmind-iac 添加 dockerfile 安全检测

140 |

141 | **修复**

142 | - AI模块忽略基本分析内容

143 | - makefile 添加 CGO_ENBALED 参数和依赖更新

144 | - 优化 CI/CD 的代理设置

145 |

146 | #### [v2.1.0] - 2023-03-27

147 |

148 | **更新**

149 | - 支持使用 openai 分析扫描结果

150 |

151 |

152 |

--------------------------------------------------------------------------------

/detail/vultrap.md:

--------------------------------------------------------------------------------

1 | ## vultrap

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 | # vultrap

11 | Build a vulnerability trap server

12 |

13 | # Install

14 | ```

15 | docker run -p 8002:8002 -it --rm qingzhaoli/vultrap:latest trapserver

16 | ```

17 |

18 | # Show

19 |

20 | [](https://asciinema.org/a/yUpOFCcPOqtMJ1LJDKvG93Dtw)

21 |

22 |

23 | ## 项目相关

24 |

25 |

26 | ## 最近更新

27 |

28 |

29 |

--------------------------------------------------------------------------------

/detail/wam.md:

--------------------------------------------------------------------------------

1 | ## wam

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 | ### Introduction

12 |

13 | WAM is a platform powered by Python to monitor "Web App", "The dynamic network information". To a certain extent, it greatly help the security researchers save time on tracking the vulnerable code updates and industry dynamics of investment.

14 |

15 | - AM Model: This module can monitor every updates on all of apps on internet, analysising the changes to make Tag and provide mail notification;

16 |

17 | - IDM Model: This module uses Web crawler to fetch the industry dynamic information and report that to users;

18 |

19 | - VDR Model: This module manager all of application package in the history, and save the updated version of which DIFF details;

20 |

21 | ### Development

22 | - Lang: Python 2.7

23 | - Framewrok: Django 1.7.11

24 | - UI: [Semantic-ui](http://www.semantic-ui.com/)

25 | - Database: Mysql

26 |

27 | ### Models

28 |

29 | - AM (App Monitoring)

30 | - IDM (Information Dynamic Monitoring)

31 | - VDR (The Relationship Between Vulnerability And Database)

32 |

33 | #### App Monitoring

34 |

35 | #### Information Dynamic Monitoring

36 |

37 | #### The Relationship Between Vulnerability And Database

38 |

39 | ---

40 | ### How to Use

41 | ---

42 | #### Step 1. Get WAM source code

43 | `git clone https://github.com/knownsec/wam.git`

44 |

45 | #### Step 2. Update settings

46 | update email server and user settings

47 | **TODO settings with dabase Storage**

48 | * `monitor/utils/local_settings.py`

49 | * `monitor/utils/email_list.py`

50 |

51 | #### Step 3. Deploy to server

52 | * **nginx**

53 | * **uwsgi**

54 | * **supervisor**

55 |

56 | Just use `wam/conf` config files to deploy your wam code

57 |

58 | #### PS. WAM with LDAP auth

59 |

60 | Essentially, need to ensure you have the necessary development libraries installed:

61 |

62 | `apt-get install libsasl2-dev python-dev libldap2-dev libssl-dev`

63 |

64 | then `pip install python-ldap`

65 | and uncomment `wam/settings.py`

66 | `AUTHENTICATION_BACKENDS` to

67 |

68 | ````

69 | AUTHENTICATION_BACKENDS = (

70 | 'wam.ldap_backend.LDAPBackend', # 如果想使LDAP 认证取消注释

71 | 'django.contrib.auth.backends.ModelBackend',

72 | )

73 | ````

74 |

75 |

76 |

77 | ## 项目相关

78 |

79 |

80 | ## 最近更新

81 |

82 |

83 |

--------------------------------------------------------------------------------

/detail/ysomap.md:

--------------------------------------------------------------------------------

1 | ## ysomap

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 | Ysomap是一款适配于各类实际复杂环境的Java反序列化利用框架,可动态配置具备不同执行效果的Java反序列化利用链payload,以应对不同场景下的反序列化利用。

12 |

13 | 此外,ysomap支持多种exploits,用于生成或配置一些evil server,或者是常见漏洞的exp。

14 | ```

15 | [+] exploits(11) payloads(31) bullets(28)

16 | ```

17 | ## #1 如何使用

18 |

19 | ### 生成

20 | 由于最新版XStream的payload需要JDK8的环境进行编译,所以后续运行需在JDK8的环境下运行

21 |

22 | 使用`mvn clean package -DskipTests`

23 |

24 | 生成的jar位于`cli/target/ysomap.jar`

25 |

26 | 版本>=v0.0.1支持两种运行模式

27 |

28 | 1. cli模式

29 | 执行`java -jar ysomap.jar cli`,终端模式

30 |

31 | 2. script模式

32 | 执行`java -jar ysomap.jar script /path/to/script.yso`,脚本模式

33 |

34 | ps: 后续版本为了适配XStream的相关gadget加入了很多jdk的对象,所以如果要使用xstream的gadget,ysomap最好运行在jdk8的环境下。

35 | ### 基础使用方法

36 |

37 | 参见[YSOMAP食用指北](https://github.com/wh1t3p1g/ysomap/wiki/YSOMAP%E9%A3%9F%E7%94%A8%E6%8C%87%E5%8C%97)

38 |

39 | ## #2 当前进度

40 |

41 | ### DONE

42 |

43 | - [x] 支持CommonsCollections系列payload

44 | - [x] 支持执行效果bullet:远程jar载入、命令执行、代码执行、发起jndi效果、tomcat内存马、延时判断、文件写入、socket shell。

45 | - [x] 支持现有RMI系列攻击包 [原理1](http://blog.0kami.cn/2020/02/06/rmi-registry-security-problem/) [原理2](http://blog.0kami.cn/2020/02/09/jndi-with-rmi/) [原理3](https://mogwailabs.de/blog/2020/02/an-trinhs-rmi-registry-bypass/)

46 | - [x] 支持现有LDAP系列攻击包 [原理](http://blog.0kami.cn/2020/03/01/jndi-with-ldap/)

47 | - [x] 支持HTTP服务动态挂载恶意的class文件或jar文件

48 | - [x] 支持URLDNS

49 | - [x] 支持现有JMX系列攻击包 [原理](http://blog.0kami.cn/2020/03/10/java-jmx-rmi/)

50 | - [x] 支持fastjson JdbcRowSetImpl、TemplatesImpl gadget [原理](http://blog.0kami.cn/2020/04/13/talk-about-fastjson-deserialization/)

51 | - [x] 支持现有XStream系列payload包 [原理](http://blog.0kami.cn/2020/04/18/talk-about-xstream-deserialization/)

52 | - [x] 支持weblogic XMLDecoder payloads

53 |

54 | ### TODO

55 |

56 | - [ ] 支持weblogic系列攻击包

57 | - [ ] 支持websphere系列攻击包

58 |

59 | ## #3 由来

60 |

61 | 在实际分析ysoserial的利用链时,有时候会觉得框架写的太死,有以下几个缺点:

62 |

63 | 1. 同一个利用链如果想改变一下最后的利用效果,如命令执行改成代码执行,我们需要改写这个利用链或者是重新增加一个利用链。这时,我们其实可以看到利用链的前半部分是不变的,变的只是后续的利用效果。

64 | 2. ysoserial仅实现了常规的序列化利用链,对于类似JSON格式的序列化利用链,以当前的这个框架扩展起来会比较麻烦

65 |

66 | 所以萌生了开发一个更加灵活的框架来扩展反序列化利用链,也就是当前这个试验品ysomap。

67 |

68 | PS:YSOMAP项目为另一个项目的子项目,后续将开源该项目,敬请期待......

69 |

70 | ## #4 原理

71 |

72 | 我将利用链切分成了两个部分**payload**和**bullet**:

73 |

74 | 1. payload:指代利用链的前序部分

75 | 2. bullet:指代最终利用链可达成的效果

76 |

77 | #### 实际案例分析

78 |

79 | CommonsCollection1和3,在分析时我们可以看到实际1和3的区别在于1使用的是`InvokerTransformer`,而3使用的是`templatesImpl`的方式。那么提取相同的前序payload部分,我们只需写两个不同的bullet即可。而且这两个bullet也同样能被用在其他的payload上。

80 |

81 | 实际还有就是我在写RMIRegistryExploit时,也有这种可将不变部分重用的地方,而无需2,3之类的出现。

82 |

83 |

84 |

85 | ## 项目相关

86 |

87 | - 2021-11-24 发布文章[《ysomap : Java反序列化利用框架》](https://mp.weixin.qq.com/s/WluThXve9hLoJQ8hnyfLgA)

88 |

89 | ## 最近更新

90 |

91 | #### [v0.1.4] - 2022-10-15

92 |

93 | **更新**

94 | - 新增 16 exploits, 12 payloads, 9 bullets

95 | - 新增 yso 脚本支持

96 | - 使用 `script /path/to/file.yso` 加载 yso 脚本(cli 模式下)

97 | - 使用 `dump /path/to/file.yso` 导出当前会话设置(cli 模式下)

98 | - 使用 `java -jar ysomap.jar cli` 触发 cli 模式

99 | - 使用 `java -jar ysomap.jar script /path/to/file.yso` 触发脚本模式

100 |

101 | #### [v0.1.3] - 2022-04-15

102 |

103 | **更新**

104 | - 新增若干payloads、bullets,目前共计 [+] exploits(12) payloads(31) bullets(36)

105 | - 支持设置编码器、输出方式、serialVersionUid、序列器类型,具体方法见wiki

106 |

107 |

108 |

--------------------------------------------------------------------------------

/information_analysis.md:

--------------------------------------------------------------------------------

1 | ## 信息分析 / information_analysis

2 |

3 | 1. [HackBrowserData](#hackbrowserdata)

4 | 2. [KunLun-M](#kunlun-m)

5 | 3. [Pillager](#pillager)

6 | 4. [AppScan](#appscan)

7 | 5. [frida-skeleton](#frida-skeleton)

8 | 6. [java-object-searcher](#java-object-searcher)

9 | 7. [js-cookie-monitor-debugger-hook](#js-cookie-monitor-debugger-hook)

10 | 8. [MySQLMonitor](#mysqlmonitor)

11 | 9. [CodeReviewTools](#codereviewtools)

12 |

13 | ----------------------------------------

14 |

15 | ### [HackBrowserData](detail/HackBrowserData.md)

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 | hack-browser-data 是一个解密浏览器数据(密码/历史记录/Cookies/书签)的导出工具,支持全平台主流浏览器的数据导出窃取。

24 |

25 | ### [KunLun-M](detail/KunLun-M.md)

26 |

27 |

28 |

29 |

30 |

31 |

32 |

33 | KunLun-M是一个完全开源的静态白盒扫描工具,支持PHP、JavaScript的语义扫描,基础安全、组件安全扫描,Chrome Ext\Solidity的基础扫描。

34 |

35 | ### [Pillager](detail/Pillager.md)

36 |

37 |

38 |

39 |

40 |

41 |

42 |

43 | Pillager是一个适用于后渗透期间的信息收集工具,可以收集目标机器上敏感信息,方便下一步渗透工作的进行。

44 |

45 | ### [AppScan](detail/AppScan.md)

46 |

47 |

48 |

49 |

50 |

51 |

52 |

53 | 安全隐私卫士(AppScan)一款免费的企业级自动化App隐私合规检测工具

54 |

55 | ### [frida-skeleton](detail/frida-skeleton.md)

56 |

57 |

58 |

59 |

60 |

61 |

62 |

63 | frida-skeleton是基于frida的安卓hook框架,提供了很多frida自身不支持的功能,将hook安卓变成简单便捷,人人都会的事情。

64 |

65 | ### [java-object-searcher](detail/java-object-searcher.md)

66 |

67 |

68 |

69 |

70 |

71 |

72 |

73 | java内存对象搜索辅助工具,配合IDEA在Java应用运行时,对内存中的对象进行搜索。比如可以可以用挖掘request对象用于回显等场景。

74 |

75 | ### [js-cookie-monitor-debugger-hook](detail/js-cookie-monitor-debugger-hook.md)

76 |

77 |

78 |

79 |

80 |

81 |

82 |

83 | js cookie逆向利器:js cookie变动监控可视化工具 & js cookie hook打条件断点

84 |

85 | ### [MySQLMonitor](detail/MySQLMonitor.md)

86 |

87 |

88 |

89 |

90 |

91 |

92 |

93 | MySQL实时监控工具(代码审计/黑盒/白盒审计辅助工具)

94 |

95 | ### [CodeReviewTools](detail/CodeReviewTools.md)

96 |

97 |

98 |

99 |

100 |

101 |

102 |

103 | CodeReviewTools是一个可以快速批量反编译jar包的工具,为审计Java代码做好第一步。

104 |

105 |

--------------------------------------------------------------------------------

/intranet_tools.md:

--------------------------------------------------------------------------------

1 | ## 内网工具 / intranet_tools

2 |

3 | 1. [fscan](#fscan)

4 | 2. [antSword](#antsword)

5 | 3. [Stowaway](#stowaway)

6 | 4. [shellcodeloader](#shellcodeloader)

7 | 5. [ServerScan](#serverscan)

8 | 6. [Platypus](#platypus)

9 | 7. [WMIHACKER](#wmihacker)

10 | 8. [rakshasa](#rakshasa)

11 | 9. [As-Exploits](#as-exploits)

12 | 10. [g3proxy](#g3proxy)

13 | 11. [PortForward](#portforward)

14 |

15 | ----------------------------------------

16 |

17 | ### [fscan](detail/fscan.md)

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 | 一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。

26 |

27 | ### [antSword](detail/antSword.md)

28 |

29 |

30 |

31 |

32 |

33 |

34 |

35 | 中国蚁剑是一款开源的跨平台网站管理工具。

36 |

37 | ### [Stowaway](detail/Stowaway.md)

38 |

39 |

40 |

41 |

42 |

43 |

44 |

45 | Stowaway 是一款多级代理工具,可将外部流量通过多个节点代理至内网,突破内网访问限制。Stowaway 可以方便渗透测试人员通过多级跳跃,从外部dmz等一系列区域逐步深入核心网络;Stowaway 除了流量转发功能,还提供了端口复用、ssh隧道,流量伪装等专为渗透测试人员所用的功能。

46 |

47 | ### [shellcodeloader](detail/shellcodeloader.md)

48 |

49 |

50 |

51 |

52 |

53 |

54 |

55 | Windows平台的shellcode免杀加载器,自带多种加载方式:32位自带13种加载方式,64位自带12种加载方式。

56 |

57 | ### [ServerScan](detail/ServerScan.md)

58 |

59 |

60 |

61 |

62 |

63 |

64 |

65 | 一款使用Golang开发且适用于攻防演习内网横向信息收集的高并发网络扫描、服务探测工具。

66 |

67 | ### [Platypus](detail/Platypus.md)

68 |

69 |

70 |

71 |

72 |

73 |

74 |

75 | Platypus 是一个基于终端与 Web UI 交互式的反弹 Shell 会话管理工具。在实际的渗透测试中,为了解决 Netcat/Socat 等工具在文件传输、多会话管理方面的不足。该工具在多会话管理的基础上增加了在渗透测试中更加有用的功能,可以更方便灵活地对反弹 Shell 会话进行管理。

76 |

77 | ### [WMIHACKER](detail/WMIHACKER.md)

78 |

79 |

80 |

81 |

82 |

83 |

84 |

85 | WMIHACKER是一款免杀横向渗透远程命令执行工具,常见的WMIEXEC、PSEXEC执行命令是创建服务或调用Win32_Process.create执行命令,这些方式都已经被杀软100%拦截,通过改造出的WMIHACKER可免杀横向移动。并且在企业网络目前阻断445端口严重的情况下可以无需445端口进行横向移动,效率高且不易被检测。

86 |

87 | ### [rakshasa](detail/rakshasa.md)

88 |

89 |

90 |

91 |

92 |

93 |

94 |

95 | rakshasa是一个使用Go语言编写的强大多级代理工具,专为实现多级代理,内网穿透而设计。它可以在节点群里面任意两个节点之间转发TCP请求和响应,同时支持socks5代理,http代理,并且可以引入外部http、socks5代理池,自动切换请求IP。

96 |

97 | ### [As-Exploits](detail/As-Exploits.md)

98 |

99 |

100 |

101 |

102 |

103 |

104 |

105 | 中国蚁剑后渗透框架

106 |

107 | ### [g3proxy](detail/g3proxy.md)

108 |

109 |

110 |

111 |

112 |

113 |

114 |

115 | 通用正向代理解决方案,同时带有TCP映射、TLS卸载/封装、透明代理、简单反向代理等功能

116 |

117 | ### [PortForward](detail/PortForward.md)

118 |

119 |

120 |

121 |

122 |

123 |

124 |

125 | PortForward 是使用 Golang 进行开发的端口转发工具,解决在某些场景下内外网无法互通的问题

126 |

127 |

--------------------------------------------------------------------------------

/others.md:

--------------------------------------------------------------------------------

1 | ## 其他 / others

2 |

3 | 1. [f8x](#f8x)

4 | 2. [BinAbsInspector](#binabsinspector)

5 | 3. [Heimdallr](#heimdallr)

6 | 4. [passive-scan-client](#passive-scan-client)

7 | 5. [AiPy](#aipy)

8 | 6. [GrabAccess](#grabaccess)

9 | 7. [wam](#wam)

10 | 8. [LBot](#lbot)

11 |

12 | ----------------------------------------

13 |

14 | ### [f8x](detail/f8x.md)

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 | 一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等。

23 |

24 | ### [BinAbsInspector](detail/BinAbsInspector.md)

25 |

26 |

27 |

28 |

29 |

30 |

31 |

32 | BinAbsInspector(Binary Abstract Inspector)是一款用于自动化逆向工程和扫描二进制文件漏洞的静态分析器,是 Keenlab 孵化的长期研究项目。基于 Ghidra 的支持下的抽象解释,适用于 Ghidra 的 Pcode 而非汇编。目前支持 x86、x64、armv7 和 aarch64 的二进制文件。

33 |

34 | ### [Heimdallr](detail/Heimdallr.md)

35 |

36 |

37 |

38 |

39 |

40 |

41 |

42 | 一款完全被动监听的谷歌插件,用于高危指纹识别、蜜罐特征告警和拦截、机器特征对抗。

43 |

44 | ### [passive-scan-client](detail/passive-scan-client.md)

45 |

46 |

47 |

48 |

49 |

50 |

51 |

52 | Passive Scan Client是一款可以将经过筛选的流量转发到指定代理的Burp被动扫描流量转发插件

53 |

54 | ### [AiPy](detail/AiPy.md)

55 |

56 |

57 |

58 |

59 |

60 |

61 |

62 | AiPy是知道创宇站在AI技术变革前沿,基于LLM(大语言模型)与高级编程语言Python 完美融合,打造的一款突破性产品。AiPy以创新的技术范式和更低的成本,重构AI生产力边界,让大模型集思考能力和主动执行任务于一体。

63 |

64 | ### [GrabAccess](detail/GrabAccess.md)

65 |

66 |

67 |

68 |

69 |

70 |

71 |

72 | GrabAccess:Bookit/Windows登陆密码和Bitlocker绕过工具,在物理接触目标计算机的情况下,GrabAccess可以:绕过Windows登陆密码执行任意操作(以System权限执行命令、重置Windows账户密码等),植入木马并添加自启动(可以绕过Bitlocker,但要求受害者登录),通过修改主板UEFI固件实现无视重装系统、更换硬盘的持久化(Bootkit)

73 |

74 | ### [wam](detail/wam.md)

75 |

76 |

77 |

78 |

79 |

80 |

81 |

82 | WAM是一个由Python开发的用于监控'Web App'、'动态网络信息'的平台。在一定程度上,它极大地帮助安全研究人员节省了跟踪代码补丁的时间。

83 |

84 | ### [LBot](detail/LBot.md)

85 |

86 |

87 |

88 |

89 |

90 |

91 |

92 | LBot主要用于方便的编写一个xss的bot程序。使用者可以简单的修改其逻辑以及配置环境,即可获得一个简单的xss的bot程序。由于原型来自于爬虫程序,所以只要前端有一定的频率限制,后端很难出现问题,比较稳定。

93 |

94 |

--------------------------------------------------------------------------------

/vulnerability_assessment.md:

--------------------------------------------------------------------------------

1 | ## 漏洞探测 / vulnerability_assessment

2 |

3 | 1. [afrog](#afrog)

4 | 2. [Kunpeng](#kunpeng)

5 | 3. [Pocassist](#pocassist)

6 | 4. [myscan](#myscan)

7 | 5. [LSpider](#lspider)

8 |

9 | ----------------------------------------

10 |

11 | ### [afrog](detail/afrog.md)

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 | afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描工具,PoC 包含 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

20 |

21 | ### [Kunpeng](detail/Kunpeng.md)

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 | Kunpeng是一个Golang编写的开源POC检测框架,集成了包括数据库、中间件、web组件、cms等等的漏洞POC,可检测弱口令、SQL注入、XSS、RCE等漏洞类型,以动态链接库的形式提供调用,通过此项目可快速开发漏洞检测类的系统,比攻击者快一步发现风险漏洞。

30 |

31 | ### [Pocassist](detail/Pocassist.md)

32 |

33 |

34 |

35 |

36 |

37 |

38 |

39 | Pocassist 是一个 Golang 编写的全新开源漏洞测试框架,帮助安全人员专注于漏洞验证的逻辑的实现。Pocassist 提供了简洁的 Web 图形化界面,用户可以在线编辑漏洞验证程序即可进行批量的测试;规则完全兼容 xray,可以直接使用现有开源的 PoC 库,同时也支持添加自定义规则。

40 |

41 | ### [myscan](detail/myscan.md)

42 |

43 |

44 |

45 |

46 |

47 |

48 |

49 | myscan是参考awvs的poc目录架构,pocsuite3、sqlmap等代码框架,以及搜集互联网上大量的poc,由python3开发而成的被动扫描工具。

50 |

51 | ### [LSpider](detail/LSpider.md)

52 |

53 |

54 |

55 |

56 |

57 |

58 |

59 | LSpider 一个为被动扫描器定制的前端爬虫

60 |

61 |

--------------------------------------------------------------------------------

7 |

7 |  10 |

11 | (项目名称) 现已加入 [404星链计划](https://github.com/knownsec/404StarLink)

12 | ```

13 |

14 | ## 404星链计划

15 |

10 |

11 | (项目名称) 现已加入 [404星链计划](https://github.com/knownsec/404StarLink)

12 | ```

13 |

14 | ## 404星链计划

15 |  16 |

17 | AAAA 现已加入 [404星链计划](https://github.com/knownsec/404StarLink)

18 |

19 | **英文版本**

20 |

21 | ```

22 | ## 404Starlink

23 |

16 |

17 | AAAA 现已加入 [404星链计划](https://github.com/knownsec/404StarLink)

18 |

19 | **英文版本**

20 |

21 | ```

22 | ## 404Starlink

23 |  24 |

25 | (ProjectName) has joined [404Starlink](https://github.com/knownsec/404StarLink)

26 | ```

27 |

28 | ## 404Starlink

29 |

24 |

25 | (ProjectName) has joined [404Starlink](https://github.com/knownsec/404StarLink)

26 | ```

27 |

28 | ## 404Starlink

29 |  30 |

31 | AAAA has joined [404Starlink](https://github.com/knownsec/404StarLink)

--------------------------------------------------------------------------------

/column/2021KCon_exhibition_with_starlink.md:

--------------------------------------------------------------------------------

1 | ## 入选2021Kcon黑客大会兵器谱

2 |

3 | KCon 黑客大会由知道创宇主办,秉持着追求干货、乐于分享的精神,力求为每一位热爱黑客技术研究的伙伴打造一个尽情展示、互动交流的创意舞台。如今,历经十年打磨,KCon 黑客大会已成长为国际网络安全圈极富活力与影响力的前沿网络安全攻防技术交流平台。本届 KCon 选择以“纵横”为主题,十之一纵一横,包罗万象,正如网络空间的攻与防,变幻莫测。而纵横之下的这场网安论道,将以打造全球性网安交流平台为发展目标,加速强化中国网安力量。

4 |

5 |

30 |

31 | AAAA has joined [404Starlink](https://github.com/knownsec/404StarLink)

--------------------------------------------------------------------------------

/column/2021KCon_exhibition_with_starlink.md:

--------------------------------------------------------------------------------

1 | ## 入选2021Kcon黑客大会兵器谱

2 |

3 | KCon 黑客大会由知道创宇主办,秉持着追求干货、乐于分享的精神,力求为每一位热爱黑客技术研究的伙伴打造一个尽情展示、互动交流的创意舞台。如今,历经十年打磨,KCon 黑客大会已成长为国际网络安全圈极富活力与影响力的前沿网络安全攻防技术交流平台。本届 KCon 选择以“纵横”为主题,十之一纵一横,包罗万象,正如网络空间的攻与防,变幻莫测。而纵横之下的这场网安论道,将以打造全球性网安交流平台为发展目标,加速强化中国网安力量。

4 |

5 |  7 |

7 |  17 |

17 |  47 |

47 |  61 |

61 |  75 |

75 |  89 |

89 |  103 |

103 |  117 |

117 |  131 |

131 |  145 |

145 |  11 |

11 |  21 |

21 |  11 |

11 |  23 |

23 |  45 |

45 |  59 |

59 |  73 |

73 |  11 |

11 |  23 |

23 |  44 |

44 |  58 |

58 |  12 |