├── 2020

└── Homework

│ ├── Readme.md

│ ├── Task_1_Paper_Note

│ ├── 009528-Deep Learning for Classification of Malware System Call Sequences

│ │ └── 009528-Deep Learning for Classification of Malware System Call Sequences.md

│ ├── 012076-Sensitive Information Hiding for Secure Cloud Storag

│ │ ├── 012076-Sensitive Information Hiding for Secure Cloud Storag.md

│ │ └── assert

│ │ │ ├── func.png

│ │ │ ├── res1.png

│ │ │ └── res2.png

│ ├── 042020-Survey of Automated Vulnerability Detection and Exploit Generation Techniques in Cyber Reasoning Systems

│ │ └── 042020-Survey of Automated Vulnerability Detection and Exploit Generation Techniques in Cyber Reasoning Systems.md

│ ├── 093022-Trojaning Attack on Neural Networks

│ │ └── 093022-Trojaning Attack on Neural Networks.md

│ ├── 223068-Practical Traffic Analysis Attacks on Secure Messaging Applications

│ │ └── 223068-Practical Traffic Analysis Attacks on Secure Messaging Applications.md

│ ├── 241037-Fuzzing the Android Application With HTTP HTTPS Network Data

│ │ └── 241037-Fuzzing the Android Application With HTTP HTTPS Network Data.md

│ ├── 241177-Machine Learning for Power System Disturbance and

│ │ └── 241177-Machine Learning for Power System Disturbance and.md

│ ├── 31011_Naive Bayes and SVM based NIDS

│ │ └── 31011_Naive Bayes and SVM based NIDS.md

│ ├── 411124-Cross-Origin State Inference (COSI) Attacks Leaking Web Site States through XS-Leaks

│ │ └── 411124-Cross-Origin State Inference (COSI) Attacks Leaking Web Site States through XS-Leaks.md

│ ├── 411428-Demystifying Hidden Privacy Settings in Mobile Apps

│ │ ├── 411428-Demystifying Hidden Privacy Settings in Mobile Apps.md

│ │ ├── image-01-01.png

│ │ ├── image-01-02.png

│ │ ├── image-01-03.png

│ │ ├── image-01-04.png

│ │ └── image-01-05.png

│ ├── 412066-Trawling for Tor Hidden Services_Detection, Measurement, Deanonymization

│ │ └── 412066-Trawling for Tor Hidden Services_Detection, Measurement, Deanonymization.md

│ ├── 421027-Web Application Vulnerability Prediction Using Hybrid Program Analysis and Machine Learning

│ │ └── 421027-Web Application Vulnerability Prediction Using Hybrid Program Analysis and Machine Learning.md

│ ├── 421027-Web Application Vulnerability Prediction

│ │ └── 421027-Web Application Vulnerability Prediction Using Hybrid Program Analysis and Machine Learning.md

│ ├── 424066-CommanderSong A Systematic Approach for Practical Adversarial Voice

│ │ ├── CommanderSong A Systematic Approach for Practical Adversarial Voice.md

│ │ └── img

│ │ │ ├── 1.png

│ │ │ ├── 2.png

│ │ │ ├── 3.png

│ │ │ ├── 4.png

│ │ │ └── 5.png

│ ├── 431111-Towards Safer Smart Contracts_ A Sequence Learning Approach to Detecting Security Threats

│ │ └── 431111-Towards Safer Smart Contracts_ A Sequence Learning Approach to Detecting Security Threats.pdf

│ ├── 451031-ACTIDS An Active Strategy For Detecting And LocalizingNetwork Attacks

│ │ └── 451031-ACTIDS An Active Strategy For Detecting And LocalizingNetwork Attacks.md

│ ├── 471212-Cyber intrusion prevention for large-scale semi supervised deep learning based on local and non-local regularization

│ │ └── 471212-Cyber intrusion prevention for large-scale semi supervised deep learning based on local and non-local regularization.md

│ ├── 472035-Predictability of IP Address Allocations for Cloud Computing Platforms

│ │ ├── 472035-Predictability of IP Address Allocations for Cloud Computing Platforms.md

│ │ ├── arch.png

│ │ └── performance.png

│ ├── 475020-Survey of Machine Learning Techniques for Malware Analysis

│ │ └── 475020-Survey of Machine Learning Techniques for Malware Analysis.md

│ ├── 482149-A Formal Treatment of Deterministic Wallets

│ │ └── 482149-A Formal Treatment of Deterministic Wallets.md

│ ├── 482185-Neural_Cleanse_Identifying_and_Mitigating_Backdoor_Attacks_in_Neural_Networks

│ │ └── 482185-Neural_Cleanse_Identifying_and_Mitigating_Backdoor_Attacks_in_Neural_Networks.md

│ ├── 491001-PMTP,A MAX-SAT Based Approach to Detect Hardware Trojan Using Propagation of Maximum Transition Probability

│ │ └── 491001-PMTP,A MAX-SAT Based Approach to Detect Hardware Trojan Using Propagation of Maximum Transition Probability.MD

│ ├── 493016-Noiseprint A CNN-Based Camera Model Fingerprint

│ │ ├── 493016-Noiseprint A CNN-Based Camera Model Fingerprint.md

│ │ ├── Fig1.png

│ │ ├── Fig2.png

│ │ ├── Fig3.png

│ │ ├── Fig4.png

│ │ └── Fig5.png

│ ├── 494007-A survey of Cyber Attack Detection Strategies

│ │ └── 494007-A survey of Cyber Attack Detection Strategies.md

│ ├── 494074-BridgeTaint A Bi-Directional Dynamic Taint Tracking Method for JavaScript Bridges

│ │ └── 494074-BridgeTaint A Bi-Directional Dynamic Taint Tracking Method for JavaScript Bridges in Android Hybrid Applications.md

│ ├── 494125-How to ensure an effective penetration test

│ │ └── 494125-How to ensure an effective penetration test.md

│ ├── 494225-Predictability of IP Address Allocations for Cloud Computing Platforms

│ │ ├── 1.png

│ │ ├── 2.png

│ │ ├── 3.png

│ │ └── 494225-Predictability of IP Address Allocations for Cloud Computing Platforms.md

│ ├── 495009 李玥诚-利用FUSE技术进行文件上传渗透检测

│ │ └── 495009 李玥诚-利用FUSE技术进行文件上传渗透检测.docx

│ ├── 501008-Real-Time Multistep Attack Prediction Based on Hidden Markov Models

│ │ └── 501008-Real-Time Multistep Attack Prediction Based on Hidden Markov Models.md

│ ├── 501086-SODA A Generic Online Detection Framework for Smart Contracts

│ │ └── 501086-SODA A Generic Online Detection Framework for Smart Contracts.md

│ ├── 503001-An Intrusion Detection System Against DDoS Attacks in loT Networks

│ │ └── 503001-An Intrusion Detection System Against DDoS Attacks in loT Networks.md

│ ├── 530196-Dissolving privacy, one merger at a time

│ │ └── 530196-Dissolving privacy, one merger at a time.md

│ ├── 531002-Active Defense-Based Resilient Sliding Mode Control Under Denial-of-Service Attacks

│ │ └── 531002-Active Defense-Based Resilient Sliding Mode Control Under Denial-of-Service Attacks.md

│ ├── 531004-Timing Patterns and Correlations in Spontaneous SCADA Traffic for Anomaly Detection

│ │ └── 531004-Timing Patterns and Correlations in Spontaneous SCADA Traffic for.md

│ ├── 531006-Android HIV A Study of Repackaging Malware for Evading Machine-Learning Detection

│ │ └── 531006-Android HIV A Study of Repackaging Malware for Evading Machine-Learning Detection.md

│ ├── 531008-Poseidon Mitigating Volumetric DDoS Attacks with Programmable Switches

│ │ └── 531008-Poseidon Mitigating Volumetric DDoS Attacks with Programmable Switches.md

│ ├── 531010-Distillation as a Defense to Adversarial Perturbations against Deep Neural Networks

│ │ └── 531010-Distillation as a Defense to Adversarial Perturbations against Deep Neural Networks.md

│ ├── 531010-T-CAD A threshold based collaborative DDoS attack detection in multiple autonomous systems

│ │ ├── 1.jpg

│ │ ├── 2.png

│ │ └── 531010-T-CAD A threshold based collaborative DDoS attack detection in multiple autonomous systems.md

│ ├── 531012-TextShield Robust Text Classification Based on Multimodal Embedding and Neural Machine Translation

│ │ └── 531012-TextShield Robust Text Classification Based on Multimodal Embedding and Neural Machine Translation.md

│ ├── 531015-Identifying Application-Layer DDoS Attacks Based on Request Rhythm Matrices

│ │ └── 531015-Identifying Application-Layer DDoS Attacks Based on Request Rhythm Matrices.md

│ ├── 531015-Pentest on an Internet Mobile App A Case Study using Tramonto

│ │ └── 531015-Pentest on an Internet Mobile App A Case Study using Tramonto.md

│ ├── 531018-You Are What You Do Hunting Stealthy Malwar

│ │ └── 531018-You Are What You Do Hunting Stealthy Malwar.md

│ ├── 531020-HotFuzz Discovering Algorithmic Denial-of-Service Vulnerabilities Through Guided Micro-Fuzzing

│ │ ├── 531020-HotFuzz Discovering Algorithmic Denial-of-Service Vulnerabilities Through Guided Micro-Fuzzing.md

│ │ └── overview.png

│ ├── 531021-FUSE Finding File Upload Bugs via Penetration Testing

│ │ └── 531021-FUSE Finding File Upload Bugs via Penetration Testing.md

│ ├── 531021-ShellBreaker Automatically detecting PHP-based malicious web shells

│ │ ├── 531021-ShellBreaker Automatically detecting PHP-based malicious web shells.md

│ │ └── The architectural overview of SheelBreaker.png

│ ├── 531023-BAT Deep Learning Methods on Network Intrusion Detection Using NSL-KDD Dataset

│ │ └── 531023-BAT Deep Learning Methods on Network Intrusion Detection Using NSL-KDD Dataset.md

│ ├── 531026-Fast and Reliable Browser Identification with JavaScript Engine Fingerprinting

│ │ ├── 1.png

│ │ └── 531026-Fast and Reliable Browser Identification with JavaScript Engine Fingerprinting.md

│ ├── 531030-CDN Judo Breaking the CDN DoS Protection with Itself

│ │ └── 531030-CDN Judo Breaking the CDN DoS Protection with Itself.md

│ ├── 531031-Building Robust Phishing Detection System an Empirical Analysis

│ │ └── 531031-Building Robust Phishing Detection System an Empirical Analysis.md

│ ├── 531032-Building Robust Phishing Detection System an Empirical Analysis

│ │ └── 531032-Building Robust Phishing Detection System an Empirical Analysis.md

│ ├── 531035-Micro-Virtualization Memory Tracing to Detect and Prevent Spraying Attacks

│ │ └── 531035-Micro-Virtualization Memory Tracing to Detect and Prevent Spraying Attacks.md

│ ├── 531037-Real-Time Detection of Power Analysis Attacks by Machine Learning of Power Supply Variations On-Chip

│ │ └── 531037-Real-Time Detection of Power Analysis Attacks by Machine Learning of Power Supply Variations On-Chip.md

│ ├── 531039- National cyber range overview

│ │ └── 531039- National cyber range overview.md

│ ├── 531039-BLAG:Improving the Accuracy of Blacklists

│ │ └── 531039-BLAG:Improving the Accuracy of Blacklists.md

│ ├── 531042-Hold the Door! Fingerprinting Your Car Key to Prevent Keyless Entry Car Theft

│ │ └── 531042-Hold the Door! Fingerprinting Your Car Key to Prevent Keyless Entry Car Theft.md

│ ├── 531043-An Efficient Lattice Based Multi-Stage Secret Sharing Scheme

│ │ └── 531043-An Efficient Lattice Based Multi-Stage Secret Sharing Scheme.md

│ ├── 531044-Detection method of domain names generated by DGAs based on semantic representation and deep neural network

│ │ └── 531044-Detection method of domain names generated by DGAs based on semantic representation and deep neural network.md

│ ├── 531047-Building Robust Phishing Detection System:an Empirical Analysis

│ │ └── 531047-Building Robust Phishing Detection System:an Empirical Analysis.md

│ ├── 531048-Into the Deep Web Undersatanding E-commerce Fraud from Autonomous Chat with Cybercriminals

│ │ └── 531048-Into the Deep Web Undersatanding E-commerce Fraud from Autonomous Chat with Cybercriminals.md

│ ├── 531049-A Real Time Approach for Detecting Mobile Malicious WebPages

│ │ └── 531049-A Real Time Approach for Detecting Mobile Malicious WebPages.md

│ ├── 531050-Seeing is Not Believing Camouflage Attacks on Image Scaling Algorithms

│ │ └── 531050-Seeing is Not Believing Camouflage Attacks on Image Scaling Algorithms.md

│ ├── 531051-Machine Learning Based Anomaly Detection for Load Forecasting Under Cyberattacks

│ │ ├── 531051-Machine Learning Based Anomaly Detection for Load Forecasting Under Cyberattacks.md

│ │ ├── MLAD方法流程图.png

│ │ ├── Machine Learning Based Anomaly Detection forLoad Forecasting Under Cyberattacks.pdf

│ │ └── 框图.png

│ ├── 531051-PermPair:Android Malware Detection using Permission Pairs

│ │ └── 531051-PermPair:Android Malware Detection using Permission Pairs.md

│ ├── 531053-A Deep CNN Ensemble Framework forEfficient DDoS Attack Detection inSoftware Defined Networks

│ │ └── 531053-A Deep CNN Ensemble Framework forEfficient DDoS Attack Detection inSoftware Defined Networks.md

│ ├── 531056-Measuring the Deployment of Network Censorship Filters at Global Scale

│ │ └── 531056-Measuring the Deployment of Network Censorship Filters at Global Scale.md

│ ├── 531058-Am I eclipsed?A smart detector of eclipse attacks for Ethereum

│ │ └── 531058-Am I eclipsed?A smart detector of eclipse attacks for Ethereum.md

│ ├── 531061-FUSE Finding File Upload Bugs via Penetration Testing

│ │ └── 531061-FUSE Finding File Upload Bugs via Penetration Testing.md

│ ├── 531063-A Collaborative Strategy for Mitigating Tracking through Browser Fingerprinting

│ │ └── 531063-A Collaborative Strategy for Mitigating Tracking through Browser Fingerprinting.md

│ ├── 531064-RAZZER Finding Kernel Race Bugs through Fuzzing

│ │ ├── 531064-RAZZER Finding Kernel Race Bugs through Fuzzing.md

│ │ ├── 框架.png

│ │ └── 竞争案例.png

│ ├── 531064-Traceback Localization Algorithm for Wireless Sensor Network Based on Packet Marking

│ │ └── 531064-Traceback Localization Algorithm for Wireless Sensor Network Based on Packet Marking.md

│ ├── 531065-Automatic XSS Detection and Automatic Anti-Anti-Virus Payload Generation

│ │ ├── 1588135147073.png

│ │ ├── 1588136023327.png

│ │ └── 531065-Automatic XSS Detection and Automatic Anti-Anti-Virus Payload Generation.md

│ ├── 531065-GTM-CSec Game theoretic model for cloud security based on IDS and honeypot

│ │ └── 531065-GTM-CSec Game theoretic model for cloud security based on IDS and honeypot.md

│ ├── 531067-Hold the Door! Fingerprinting Your Car Key to Prevent Keyless Entry Car Theft

│ │ └── 531067-Hold the Door! Fingerprinting Your Car Key to Prevent Keyless Entry Car Theft.md

│ ├── 531070-T-CAD A threshold based collaborative DDoS attack detection in multiple autonomous systems

│ │ ├── 531070-T-CAD A threshold based collaborative DDoS attack detection in multiple autonomous systems.md

│ │ └── DDOS defense architecture.jpg

│ ├── 531071-Malware Detection with Malware Images using Deep Learning Techniques

│ │ └── 531071-Malware Detection with Malware Images using Deep Learning Techniques.md

│ ├── 531075-A Deep-Learning-Driven Light-Weight Phishing

│ │ ├── 531075-ADeepLearningDrivenLightWeightPhishingDetectionSensor.md

│ │ ├── sensors-19-04258-v2.pdf

│ │ ├── 图1.png

│ │ ├── 图2.png

│ │ ├── 图3.png

│ │ └── 图4.png

│ ├── 531075-Hybrid neural network framework for detection of cyber attacks at smart infrastructures

│ │ ├── 531075-Hybrid neural network framework for detection of cyber attacks at smart infrastructures.md

│ │ └── image

│ │ │ ├── Dos_1.png

│ │ │ ├── Dos_2.png

│ │ │ ├── Dos_3.png

│ │ │ ├── Dos_4.png

│ │ │ ├── Dos_5.png

│ │ │ ├── Dos_6.png

│ │ │ ├── MSF.png

│ │ │ ├── blackhole_1.png

│ │ │ ├── blackhole_2.png

│ │ │ ├── blackhole_3.png

│ │ │ ├── blackhole_4.png

│ │ │ ├── blackhole_5.png

│ │ │ ├── figure1.png

│ │ │ ├── frame.png

│ │ │ ├── grayhole_1.png

│ │ │ ├── grayhole_2.png

│ │ │ ├── grayhole_3.png

│ │ │ ├── grayhole_4.png

│ │ │ ├── grayhole_5.png

│ │ │ ├── grayhole_6.png

│ │ │ ├── table1.png

│ │ │ ├── table2_1.png

│ │ │ ├── table2_2.png

│ │ │ ├── table3.png

│ │ │ ├── table4.png

│ │ │ ├── table5_1.png

│ │ │ ├── table5_2.png

│ │ │ ├── table6_1.png

│ │ │ ├── table6_2.png

│ │ │ ├── table7_1.png

│ │ │ ├── table7_2.png

│ │ │ ├── wormhole_1.png

│ │ │ ├── wormhole_2.png

│ │ │ ├── wormhole_3.png

│ │ │ └── wormhole_4.png

│ ├── 531076-Trawling for Tor Hidden Services Detection, Measurement, Deanonymization

│ │ └── 531076-Trawling for Tor Hidden Services Detection, Measurement, Deanonymization.md

│ ├── 531078-A Flexible Cyber Security Experimentation Platform Architecture Basedon Docker

│ │ └── 531078-A Flexible Cyber Security Experimentation Platform Architecture Basedon Docker.md

│ ├── 531079-Building Robust Phishing Detection System an Empirical Analysis

│ │ └── 531079-Building Robust Phishing Detection System an Empirical Analysis.md

│ ├── 531081-You Are What You Do Hunting Stealthy Malware via Data Provenance Analysis

│ │ └── 531081-You Are What You Do Hunting Stealthy Malware via Data Provenance Analysis.md

│ ├── 531082-Understanding E-commerce Fraud from Autonomous Chat with Cybercriminals

│ │ └── 531082-Understanding E-commerce Fraud from Autonomous Chat with Cybercriminals.md

│ ├── 531088-Record route IP traceback Combating DoS attacks and the variants

│ │ └── 531088-Record route IP traceback Combating DoS attacks and the variants.md

│ ├── 531091-CDN_Judo

│ │ └── 531091-CDN_Judo.md

│ ├── 531094-Browser-Based Deep Behavioral Detection of Web Cryptomining with CoinSpy

│ │ └── 531094-Browser-Based Deep Behavioral Detection of Web Cryptomining with CoinSpy.md

│ ├── 531095-Design, Implementation and Verification of Cloud Architecture for Monitoring a Virtual Machine’s Security Health

│ │ └── 531095-Design, Implementation and Verification of Cloud Architecture for Monitoring a Virtual Machine’s Security Health.md

│ ├── 531095-Multi-Channel Deep Feature Learning for Intrusion Detection

│ │ └── 531095-Multi-Channel Deep Feature Learning for Intrusion Detection.md

│ ├── 531097-A Hierarchical Model of Targeted Cyber Attacks

│ │ ├── 531097-A Hierarchical Model of Targeted Cyber Attacks Attribution.md

│ │ ├── 表1.JPG

│ │ ├── 表2.JPG

│ │ ├── 表3.JPG

│ │ └── 表4.JPG

│ ├── 531099+Building Robust Phishing Detection System an Empirical Analysis

│ │ └── 531099+Building Robust Phishing Detection System an Empirical Analysis.md

│ ├── 531099-Deceptive Previews A Study of the Link Preview Trustworthiness in Social Platforms

│ │ └── 531099-Deceptive Previews A Study of the Link Preview Trustworthiness in Social Platforms.md

│ ├── 531100-IMPersonation Attacks in 4G NeTworks

│ │ └── 531100-IMPersonation Attacks in 4G NeTworks.md

│ ├── 531104-Flow Context and Host Behavior Based Shadowsocks’s Traffic Identification

│ │ └── 531104-Flow Context and Host Behavior Based Shadowsocks’s Traffic Identification.md

│ ├── 531107-Designing a Better Browser for Tor with BLAST

│ │ └── 531107-Designing a Better Browser for Tor with BLAST.md

│ ├── 531108-Flow Context and Host Behavior Based Shadowsocks's Traffic Identificatio

│ │ ├── 531108-Flow Context and Host Behavior Based Shadowsocks's Traffic Identificatio.md

│ │ └── images

│ │ │ └── image-20200407092040763.png

│ ├── 531111- A Sequence Learning Approach to Detecting Security Threats

│ │ ├── 531111- A Sequence Learning Approach to Detecting Security Threats.pdf

│ │ └── test.txt

│ ├── 531117-Flow Context and Host Behavior Based Shadowsocks's Traffic Identificatio

│ │ └── 531117-Flow Context and Host Behavior Based Shadowsocks's Traffic Identificatio.md

│ ├── 531118-Byte-level Malware Classification Based on Markov Images and Deep Learning

│ │ ├── 531118-Byte-level Malware Classification Based on Markov Images and Deep Learning.assets

│ │ │ ├── Thumbs.db

│ │ │ ├── image-20200423102636397.png

│ │ │ ├── image-20200424220939489.png

│ │ │ ├── image-20200424222451711.png

│ │ │ ├── image-20200424223942511.png

│ │ │ ├── image-20200424223952991.png

│ │ │ ├── image-20200424224002727.png

│ │ │ ├── image-20200424224031207.png

│ │ │ ├── image-20200424224348455.png

│ │ │ ├── image-20200424230225784.png

│ │ │ └── image-20200425095401645.png

│ │ ├── 531118-Byte-level Malware Classification Based on Markov Images and Deep Learning.md

│ │ ├── 531118-Byte-level Malware Classification Based on Markov Images and Deep Learning.pdf

│ │ └── README.MD

│ ├── 531119-CDN Judo Breaking the CDN Dos Protection with itself

│ │ └── 531119-CDN Judo Breaking the CDN Dos Protection with itself.md

│ ├── 531120-Real-Time Multistep Attack Prediction Based on Hidden Markov Models

│ │ └── 531120-Real-Time Multistep Attack Prediction Based on Hidden Markov Models .md

│ ├── 531132-Deep Learning for Phishing Detection

│ │ └── 531132-Deep Learning for Phishing Detection.md

│ ├── 531142-Melting Pot of Origins Compromising the Intermediary Web Services that Rehost Websites

│ │ └── 531142-Melting Pot of Origins Compromising the Intermediary Web Services that Rehost Websites.md

│ ├── 531149 - Oh, the Places You've Been! User Reactions to Longitudinal Transparency About Third-Party Web Tracking and Inferencing

│ │ ├── 531149 - Oh, the Places You've Been! User Reactions to Longitudinal Transparency About Third-Party Web Tracking and Inferencing.md

│ │ ├── pic.png

│ │ └── pic1.jpg

│ ├── 624068-Attack Provenance Tracing in Cyberspace Solutions Challenges and Future Directions

│ │ └── 624068-Attack Provenance Tracing in Cyberspace Solutions Challenges and Future Directions.md

│ ├── 661110-Passive IP Traceback Disclosing the Locations of IP Spoofers From Path Backscatter

│ │ └── 661110-Passive IP Traceback Disclosing the Locations of IP Spoofers From Path Backscatter.md

│ └── Readme.md

│ ├── Task_2_Paper_Note

│ ├── 012076-Low-latency Communications for Community Resilience Microgrids

│ │ ├── 012076-Low-latency Communications for Community Resilience Microgrids.md

│ │ └── assert

│ │ │ ├── pictures

│ │ │ ├── table1.png

│ │ │ └── table2.png

│ ├── 043020-Opportunities and Challenges of Wireless Sensor Networks in Smart Grid

│ │ └── 043020-Opportunities and Challenges of Wireless Sensor Networks in Smart Grid .md

│ ├── 093022-A Security Protocol for Information-Centric Networking in Smart Grids

│ │ ├── 093022-A Security Protocol for Information-Centric Networking in Smart Grids.md

│ │ └── 1.png

│ ├── 223068-A privacy-aware data dissemination scheme for smart grid with abnormal data traceability

│ │ └── 223068-A privacy-aware data dissemination scheme for smart grid with abnormal data traceability.md

│ ├── 241037-Survey of Security Advances in Smart Grid A Data Driven Approach

│ │ └── 241037-Survey of Security Advances in Smart Grid A Data Driven Approach.md

│ ├── 241177-A Reliability Perspective of the Smart Grid

│ │ └── 241177-A Reliability Perspective of the Smart Grid.md

│ ├── 31011_Secure Key Distribution for the Smart Grid

│ │ └── 31011_Secure Key Distribution for the Smart Grid.md

│ ├── 411124-Data Security and Trading Framework for Smart Grids in Neighborhood Area Networks

│ │ └── 411124-Data Security and Trading Framework for Smart Grids in Neighborhood Area Networks.md

│ ├── 411428-Distributed Blockchain-Based Data Protection Framework for Modern Power Systems Against Cyber Attacks

│ │ ├── 411428-Distributed Blockchain-Based Data Protection Framework for Modern Power Systems Against Cyber Attacks.md

│ │ ├── image-02-01.png

│ │ └── image-02-02.png

│ ├── 412066-Behavior-Rule Based Intrusion Detection Systems for Safety Critical Smart Grid Applications

│ │ └── 412066-Behavior-Rule Based Intrusion Detection Systems for Safety Critical Smart Grid Applications.md

│ ├── 421027-Authentication and Authorization Scheme for Various User Roles and Devices in Smart Grid

│ │ └── 421027-Authentication and Authorization Scheme for Various User Roles and Devices in Smart Grid.md

│ ├── 424066-Distributed Blockchain-Based Data Protection Framework for Modern Power Systems Against Cyber Attacks

│ │ ├── 424066-Distributed Blockchain-Based Data Protection Framework for Modern Power Systems Against Cyber Attacks.md

│ │ └── img

│ │ │ └── 1.png

│ ├── 431111-Real-Time Detection of False Data Injection Attacks in Smart Grid_ A Deep Learning-Based Intelligent Mechanism

│ │ └── Task2-431111-Real-Time Detection of False Data Injection Attacks in Smart Grid_ A Deep Learning-Based Intelligent Mechanism.md

│ ├── 451031-Distributed Quickest Detection of Cyber-Attacks in Smart Grid

│ │ └── 451031-Distributed Quickest Detection of Cyber-Attacks in Smart Grid.md

│ ├── 471212-Security Technology for Smart Grid Networks

│ │ ├── 471212-Security Technology for Smart Grid Networks.md

│ │ └── assert

│ │ │ ├── model.png

│ │ │ └── model_trust.png

│ ├── 472035-A Suspicion Assessment-Based Inspection Algorithm to Detect Malicious Users in Smart Grid

│ │ └── 472035-A Suspicion Assessment-Based Inspection Algorithm to Detect Malicious Users in Smart Grid.md

│ ├── 475020-Data Security and Trading Framework for Smart Grids in Neighborhood Area Networks

│ │ └── 475020-Data Security and Trading Framework for Smart Grids in Neighborhood Area Networks.md

│ ├── 482149-Architecture-Driven Smart Grid Security Management

│ │ ├── 482149-Architecture-Driven Smart Grid Security Management.md

│ │ └── architecture.png

│ ├── 482185-Devil_in_the_Detail_Attack_Scenarios_in_Industrial_Applications

│ │ └── 482185-Devil_in_the_Detail_Attack_Scenarios_in_Industrial_Applications.md

│ ├── 491001-Distributed Quickest Detection of Cyber-Attacks in Smart Grid

│ │ └── 491001-Distributed Quickest Detection of Cyber-Attacks in Smart Grid.md

│ ├── 493016-Intrusion Detection on Critical Smart Grid Infrastructure

│ │ └── 493016-Intrusion Detection on Critical Smart Grid Infrastructure .md

│ ├── 494007-Security Technology for Smart Grid Networks

│ │ └── 494007-Security Technology for Smart Grid Networks.md

│ ├── 494074-SAI A Suspicion Assessment Based Inspection Algorithm to Detect Malicious Users in Smart Grid

│ │ └── 494074-SAI A Suspicion Assessment Based Inspection Algorithm to Detect Malicious Users in Smart Grid.md

│ ├── 494125-False Data Injection Attacks Induced Sequential Outages in Power Systems

│ │ └── 494125-False Data Injection Attacks Induced Sequential Outages in Power Systems.md

│ ├── 494225-Evaluation of Reinforcement Learning-Based False Data Injection Attack to Automatic Voltage Control

│ │ ├── 1.png

│ │ ├── 2.png

│ │ └── 494225-Evaluation of Reinforcement Learning-Based False Data Injection Attack to Automatic Voltage Control.md

│ ├── 495009 李玥诚-基于HTTPHTTPS的安卓应用Fuzz研究

│ │ └── 495009 李玥诚-基于HTTPHTTPS的安卓应用Fuzz研究.docx

│ ├── 501008-对智能电网的攻击:供电中断和恶意发电

│ │ └── 501008-对智能电网的攻击:供电中断和恶意发电.md

│ ├── 501086-Standardized Matrix Modeling of Multiple Energy Systems

│ │ └── 501086-Standardized Matrix Modeling of Multiple Energy Systems.md

│ ├── 503001-Blockchain-Based Anonymous Authentication With Key Management for Smart Grid Edge Computing Infrastructure

│ │ └── 503001-Blockchain-Based Anonymous Authentication With Key Management for Smart Grid Edge Computing Infrastructure.md

│ ├── 530196-Avoiding the internet of insecure indust

│ │ └── 530196-Avoiding the internet of insecure indust.md

│ ├── 531002-Bilevel Optimization Framework for Smart Building-to-Grid Systems

│ │ └── 531002-Bilevel Optimization Framework for Smart Building-to-Grid Systems.md

│ ├── 531004-A Security Protocol for Information-CentricNetworking in Smart Grids

│ │ └── 531004-A Security Protocol for Information-CentricNetworking in Smart Grids.md

│ ├── 531006-Online Demand Response of Voltage-Dependent

│ │ └── 531006-Online Demand Response of Voltage-Dependent.md

│ ├── 531008-Real-Time Detection of False Data Injection Attacks in Smart Grid A Deep Learning-Based Intelligent Mechanism

│ │ └── 531008-Real-Time Detection of False Data Injection Attacks in Smart Grid A Deep Learning-Based Intelligent Mechanism.md

│ ├── 531010-GPS Spoofing Attack Characterization and Detection in Smart Grids

│ │ └── 531010-GPS Spoofing Attack Characterization and Detection in Smart Grids.md

│ ├── 531010-Security Technology for Smart Grid Networks

│ │ ├── 1.png

│ │ └── 531010-Security Technology for Smart Grid Networks.md

│ ├── 531012-Q-Learning-Based Vulnerability Analysis of Smart Grid Against Sequential Topology Attacks

│ │ └── 531012-Q-Learning-Based Vulnerability Analysis of Smart Grid Against Sequential Topology Attacks .md

│ ├── 531015-Extremely Randomized Trees-Based Scheme for Stealthy Cyber-Attack Detection in Smart Grid Networks

│ │ └── 531015-Extremely Randomized Trees-Based Scheme for Stealthy Cyber-Attack Detection in Smart Grid Networks.md

│ ├── 531015-Security Framework for Wireless Communications in Smart Distribution Grid

│ │ └── 531015-Security Framework for Wireless Communications in Smart Distribution Grid.md

│ ├── 531018-DefRec Establishing Physical Function Virtu

│ │ └── 531018-DefRec Establishing Physical Function Virtu.md

│ ├── 531020-CASeS Concurrent Contingency Analysis-Based Security Metric Deployment for the Smart Grid

│ │ ├── 531020-CASeS Concurrent Contingency Analysis-Based Security Metric Deployment for the Smart Grid.md

│ │ └── CASeS_architecture.png

│ ├── 531021-An Anomaly-Based Intrusion Detection System for the Smart Grid Based on CART Decision Tree

│ │ └── 531021-An Anomaly-Based Intrusion Detection System for the Smart Grid Based on CART Decision Tree.md

│ ├── 531021-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid

│ │ ├── 531002-Bilevel Optimization Framework for Smart Building-to-Grid Systems

│ │ │ └── 531002-Bilevel Optimization Framework for Smart Building-to-Grid Systems.md

│ │ └── 531021-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid.md

│ ├── 531023-Towards Fast and Semi-supervised Identification of Smart Meters Launching Data Falsification Attacks

│ │ └── 531023-Towards Fast and Semi-supervised Identification of Smart Meters Launching Data Falsification Attacks.md

│ ├── 531026-Machine Learning-Based Anomaly Detection for Load Forecasting Under Cyberattacks

│ │ └── 531026-Machine Learning-Based Anomaly Detection for Load Forecasting Under Cyberattacks.md

│ ├── 531030-Hidden Electricity Theft by Exploiting Multiple-Pricing Scheme in Smart Grids

│ │ └── 531030-Hidden Electricity Theft by Exploiting Multiple-Pricing Scheme in Smart Grids.md

│ ├── 531031-Di-PriDA Differentially Private Distributed Load Balancing Control for the Smart Grid

│ │ └── 531031Di-PriDA Differentially Private Distributed Load Balancing Control for the Smart Grid.md

│ ├── 531032-Real Time Detection of False Data Injection Attacks in Smart Grid A Deep Learning-Based Intelligent Mechanism

│ │ └── 531032-Real-Time Detection of False Data Injection Attacks in Smart Grid A Deep Learning-Based Intelligent Mechanism.md

│ ├── 531035-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid

│ │ └── 531035-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid.md

│ ├── 531037-Attacks on smart grid power supply interruption and malicious power generation

│ │ └── 531037-Attacks on smart grid power supply interruption and malicious power generation.md

│ ├── 531039-Privacy-Aware Authenticated Key Agreement Scheme for Secure Smart Grid Communication

│ │ └── 531039-Privacy-Aware Authenticated Key Agreement Scheme for Secure Smart Grid Communication.md

│ ├── 531039-Smart Grid Security Educational Training with ThunderCloud:A Virtual Security Test Bed

│ │ └── 531039-Smart Grid Security Educational Training with ThunderCloud:A Virtual Security Test Bed.md

│ ├── 531042-A Multistage Game in Smart Grid Security

│ │ └── 531042-A Multistage Game in Smart Grid Security.md

│ ├── 531043-Cyber-security on smart grid Threats and potential

│ │ └── 531043-Cyber-security on smart grid Threats and potential.md

│ ├── 531044-Lightweight Security and Privacy Preserving Scheme for Smart Grid Customer-Side Networks

│ │ └── 531044-Lightweight Security and Privacy Preserving Scheme for Smart Grid Customer-Side Networks.md

│ ├── 531047-Security Technology for Smart Grid Networksregularization

│ │ └── 531047-Security Technology for Smart Grid Networksregularization.md

│ ├── 531048-Data Security and Trading Framework for Smart Grids in Neighborhood Area Networks

│ │ └── 531048-Data Security and Trading Framework for Smart Grids in Neighborhood Area Networks .md

│ ├── 531049-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid

│ │ └── 531049-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid.md

│ ├── 531050-SAI_A Suspicion Assessment-Based Inspection Algorithm to Detect Malicious Users in Smart Grid

│ │ └── 531050-SAI_A Suspicion Assessment-Based Inspection Algorithm to Detect Malicious Users in Smart Grid.md

│ ├── 531051-ChainSmith Automatically Learning the Semantics of Malicious Campaigns by Mining Threat Intelligence Reports

│ │ ├── 531051-ChainSmith Automatically Learning the Semantics of Malicious Campaigns by Mining Threat Intelligence Reports.md

│ │ ├── 531051-ChainSmith Automatically Learning the Semantics of Malicious Campaigns by Mining Threat Intelligence Reports.pdf

│ │ ├── IOC╢╘╙ж╜╫╢╬.png

│ │ ├── IOC对应阶段.png

│ │ ├── ┐Є═╝.png

│ │ ├── ╜л╝╝╩ї╬─╒┬╙│╔ф│╔╜с╣╣╗п─г╩╜╡─╩╛└¤.png

│ │ ├── ╧╡═│╝▄╣╣.png

│ │ ├── ╨╘─▄▒╚╜╧.png

│ │ ├── 将技术文章映射成结构化模式的示例.png

│ │ ├── 性能比较.png

│ │ ├── 框图.png

│ │ └── 系统架构.png

│ ├── 531051-Secure Distributed Dynamic State Estimation in Wide-Area Smart Grids

│ │ └── 531051-Secure Distributed Dynamic State Estimation in Wide-Area Smart Grids.md

│ ├── 531053-Cyber-security on smart grid Threats and potential solutions

│ │ └── 531053-Cyber-security on smart grid Threats and potential solutions.md

│ ├── 531056-Big Data Analysis-based Security Situational Awareness for Smart Grid

│ │ └── 531056-Big Data Analysis-based Security Situational Awareness for Smart Grid.md

│ ├── 531058-Intrusion detection system for the detection of blackhole attacks in a smart grid

│ │ └── 531058-Intrusion detection system for the detection of blackhole attacks in a smart grid.md

│ ├── 531061-A Secure and Efficient Framework to Read Isolated Smart Grid Devices

│ │ └── 531061-A Secure and Efficient Framework to Read Isolated Smart Grid Devices .md

│ ├── 531063-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid

│ │ └── 531063-Real-Time Detection of Hybrid and Stealthy Cyber-Attacks in Smart Grid.md

│ ├── 531064-A Suspicion Assessment-Based Inspection Algorithm to Detect Malicious Users in Smart Grid

│ │ └── 531064-A Suspicion Assessment-Based Inspection Algorithm to Detect Malicious Users in Smart Grid.md

│ ├── 531064-False Data Injection Attacks With LimitedSusceptance Information and NewCountermeasures in Smart Grid

│ │ └── 531064-False Data Injection Attacks With LimitedSusceptance Information and NewCountermeasures in Smar.md

│ ├── 531065-A lightweight integrity protection scheme for low latency smart grid applications

│ │ └── 531065-A lightweight integrity protection scheme for low latency smart grid applications.md

│ ├── 531065-Challenges of the Existing Security Measures Deployed in the Smart Grid Framework

│ │ └── 531065-Challenges of the Existing Security Measures Deployed in the Smart Grid Framework.md

│ ├── 531067-Security and Privacy Challenges in the Smart Grid

│ │ └── 531067-Security and Privacy Challenges in the Smart Grid.md

│ ├── 531070-Online Cyber-Attack Detection in Smart Grid A Reinforcement Learning Approach

│ │ └── 531070-Online Cyber-Attack Detection in Smart Grid A Reinforcement Learning Approach.md

│ ├── 531071-Enabling Security-by-Design in Smart Grids An Architecture-Based Approach

│ │ └── 531071-Enabling Security-by-Design in Smart Grids An Architecture-Based Approach.md

│ ├── 531075-Cyber-Attack Classification in Smart Grid via Deep Neural Network

│ │ ├── 531075-Cyber-Attack Classification in Smart Grid via Deep Neural Network.md

│ │ └── images

│ │ │ ├── figure1.png

│ │ │ ├── figure2.png

│ │ │ └── figure3.png

│ ├── 531075-Extremely Randomized Trees-Based Scheme for

│ │ ├── 08967032.pdf

│ │ ├── 531075-ExtremelyRandomizedTreesBasedSchemeForStealthyCyberAttackDetectionInSmartGridNetworks.md

│ │ ├── ═╝1.jpg

│ │ ├── ═╝2.jpg

│ │ ├── ═╝3.jpg

│ │ ├── 图1.jpg

│ │ ├── 图2.jpg

│ │ └── 图3.jpg

│ ├── 531076-Permissioned Blockchain and Edge Computing Empowered Privacy-Preserving Smart Grid Networks

│ │ └── 531076-Permissioned Blockchain and Edge Computing Empowered Privacy-Preserving Smart Grid Networks.md

│ ├── 531078-Achieving Efficientand Secure Data Acquisition for Cloud-supported Internet of Things in Smart Grid

│ │ └── 531078-Achieving Efficientand Secure Data Acquisition for Cloud-supported Internet of Things in Smart Grid.md

│ ├── 531079-Real-Time Detection of False Data Injection Attacks in Smart Grid A Deep Learning-Based Intelligent Mechanism

│ │ └── 531079-Real-Time Detection of False Data Injection Attacks in Smart Grid A Deep Learning-Based Intelligent Mechanism.md

│ ├── 531081-Optimizing Lifespan and Energy Consumption by Smart Meters in Green-Cloud-Based Smart Grids

│ │ └── 531081-Optimizing Lifespan and Energy Consumption by Smart Meters in Green-Cloud-Based Smart Grids.md

│ ├── 531082-Strategic Honeypot Game Model for Distributed Denial of Service Attacks in the Smart Grid

│ │ └── 531082-Strategic Honeypot Game Model for Distributed Denial of Service Attacks in the Smart Grid.md

│ ├── 531088-Distributed Blockchain-Based Data Protection Framework for Modern Power Systems Against Cyber Attacks

│ │ └── 531088-Distributed Blockchain-Based Data Protection Framework for Modern Power Systems Against Cyber Attacks.md

│ ├── 531091-Cyber–Physical_System_Security_for_the_Electric_Power_Grid

│ │ ├── 531091-Cyber–Physical_System_Security_for_the_Electric_Power_Grid

│ │ └── pic1.png

│ ├── 531094-DefRec Establishing Physical Function Virtualization to Disrupt Reconnaissance of Power Grids' Cyber-Physical Infrastructures

│ │ └── 531094-DefRec.md

│ ├── 531095-Cyber-security on smart grid Threats and potential solutions

│ │ └── 531095-Cyber-security on smart grid Threats and potential solutions.md

│ ├── 531095-Electricity Load and Price Forecasting Using Jaya-Long Short Term Memory (JLSTM) in Smart Grids

│ │ └── 531095-Electricity Load and Price Forecasting Using Jaya-Long Short Term Memory (JLSTM) in Smart Grids.md

│ ├── 531097-Enabling Technologies for Multinational

│ │ └── 531097-Enabling Technologies for Multinational.md

│ ├── 531099+Extremely Randomized Trees-Based Scheme for Stealthy Cyber-Attack Detection in Smart Grid Networks

│ │ └── 531099+Extremely Randomized Trees-Based Scheme for Stealthy Cyber-Attack Detection in Smart Grid Networks.md

│ ├── 531099-A Dirichlet-Based Detection Scheme for Opportunistic Attacks in Smart Grid Cyber-Physical System

│ │ └── 531099-A Dirichlet-Based Detection Scheme for Opportunistic Attacks in Smart Grid Cyber-Physical System .md

│ ├── 531100-Online Cyber-Attack Detection in Smart Grid A Reinforcement Learning Approach

│ │ └── 531100-Online Cyber-Attack Detection in Smart Grid A Reinforcement Learning Approach.md

│ ├── 531104- Privacy Preservation Protocol for Automatic

│ │ └── 531104- Privacy Preservation Protocol for Automatic.md

│ ├── 531107-Real-Time Detection of False Data Injection

│ │ └── 531107-Real-Time Detection of False Data Injection.md

│ ├── 531108-Distributed Framework for Detecting PMU Data Manipulation Attacks With Deep Autoencoders

│ │ └── 531108-Distributed Framework for Detecting PMU Data Manipulation Attacks With Deep Autoencoders.md

│ ├── 531111-A Deep Learning-Based Intelligent Mechanism

│ │ └── 531111-A Deep Learning-Based Intelligent Mechanism.md

│ ├── 531117-Securing the Smart Grid A Comprehensive Compilation of Intrusion Detection and Prevention Systems

│ │ └── 531117-Securing the Smart Grid A Comprehensive Compilation of Intrusion Detection and Prevention Systems.md

│ ├── 531118-Secure Anonymous Key Distribution Scheme for Smart Grid

│ │ ├── 531118-Secure Anonymous Key Distribution Scheme for Smart Grid.assets

│ │ │ ├── Thumbs.db

│ │ │ ├── image-20200425132105993.png

│ │ │ ├── image-20200425153759229.png

│ │ │ ├── image-20200425155512025.png

│ │ │ ├── image-20200425155645109.png

│ │ │ ├── image-20200425162115667.png

│ │ │ └── image-20200425175928242.png

│ │ ├── 531118-Secure Anonymous Key Distribution Scheme for Smart Grid.md

│ │ ├── 531118-Secure Anonymous Key Distribution Scheme for Smart Grid.pdf

│ │ └── README.MD

│ ├── 531119-Research and Application of Smart Grid Early Warning Decision Platform Based on Big Data Analysis

│ │ └── 531119-Research and Application of Smart Grid Early Warning Decision Platform Based on Big Data Analysis.md

│ ├── 531120-A Statistical Framework for Detecting Electricity Theft Activities in Smart Grid Distribution Networks

│ │ └── 531120-A Statistical Framework for Detecting Electricity Theft Activities in Smart Grid Distribution Networks .md

│ ├── 531132-Smart Grid Mesh Network Security Using Dynamic Key Distribution With Merkle Tree 4-Way Handshaking

│ │ └── 531132-Smart Grid Mesh Network Security Using Dynamic Key Distribution With Merkle Tree 4-Way Handshaking.md

│ ├── 531142-An efficient aggregation scheme resisting on malicious data mining attacks for smart grid

│ │ └── 531142-An efficient aggregation scheme resisting on malicious data mining attacks for smart grid.md

│ ├── 531149 - Balancing Security and Efficiency for Smart Metering Against Misbehaving Collectors

│ │ ├── 531149 - Balancing Security and Efficiency for Smart Metering Against Misbehaving Collectors.md

│ │ └── pic.jpg

│ ├── 624068-Smart Meter Data Obfuscation Using Correlated Noise

│ │ └── 624068-Smart Meter Data Obfuscation Using Correlated Noise.md

│ ├── 661110-Quickest Detection of False Data Injection Attack in Wide-Area Smart Grids

│ │ └── 661110-Quickest_Detection_of_False_Data_Injection_Attack_in_Wide-Area_Smart_Grids.md

│ └── Readme.md

│ └── Task_3_Paper_Note

│ ├── 531108

│ └── 531108.md

│ ├── 012076-图神经网络

│ └── 012076-图神经网络.md

│ ├── 043020-图神经网络在网络安全中的运用

│ └── 043020-图神经网络在网络安全中的运用.md

│ ├── 093022-图神经网络在网络安全中的应用

│ └── 093022-图神经网络在网络安全中的应用.md

│ ├── 23068-图神经网络的应用

│ └── 23068-图神经网络的应用.md

│ ├── 241037-图神经网络在网络安全中的应用

│ └── 241037-图神经网络在网络安全中的应用.md

│ ├── 411124-图神经网络

│ └── 411124-图神经网络.md

│ ├── 411428-图神经网络在安全中的应用

│ └── 411428-图神经网络在安全中的应用.md

│ ├── 412066-图神经网络在网络安全方向上的应用

│ └── 412066-图神经网络在网络安全方向上的应用.md

│ ├── 421027-图神经网络在网络安全中的若干应用

│ └── 421027-图神经网络在网络安全中的若干应用.md

│ ├── 424066-3

│ └── 424066-3.md

│ ├── 451031-针对GCN(图卷积神经网络)的对抗性攻击

│ └── 451031-针对GCN(图卷积神经网络)的对抗性攻击.md

│ ├── 471212_图神经网络应用

│ └── 471212_图神经网络应用.md

│ ├── 472035-图神经网络打击网络黑产

│ └── 472035-图神经网络打击网络黑产.md

│ ├── 475020-GCN在情报分析中的应用

│ └── 475020-GCN在情报分析中的应用.md

│ ├── 482149-图神经网络在网络安全的应用

│ └── 482149-图神经网络在网络安全的应用.pdf

│ ├── 482185-图神经网络在网络空间安全中的应用

│ └── 482185-图神经网络在网络空间安全中的应用.md

│ ├── 491001_图神经网络

│ └── 491001_图神经网络的其他方面的应用.md

│ ├── 493016-图神经网络在网络安全中的应用

│ ├── 493016-图神经网络在网络安全中的应用.md

│ └── __MACOSX

│ │ └── ._493016-图神经网络在网络安全中的应用.md

│ ├── 494007-图神经网络对恶意社交用户的检测

│ └── 494007-图神经网络对恶意社交用户的检测.md

│ ├── 494074-图神经网络

│ └── 494074-图神经网络.md

│ ├── 494125-图神经网络应用于动态网络异常检测

│ └── 494125-图神经网络应用于动态网络异常检测.md

│ ├── 494225-图神经网络在网络安全上的应用

│ └── 494225-图神经网络在网络安全中的应用.md

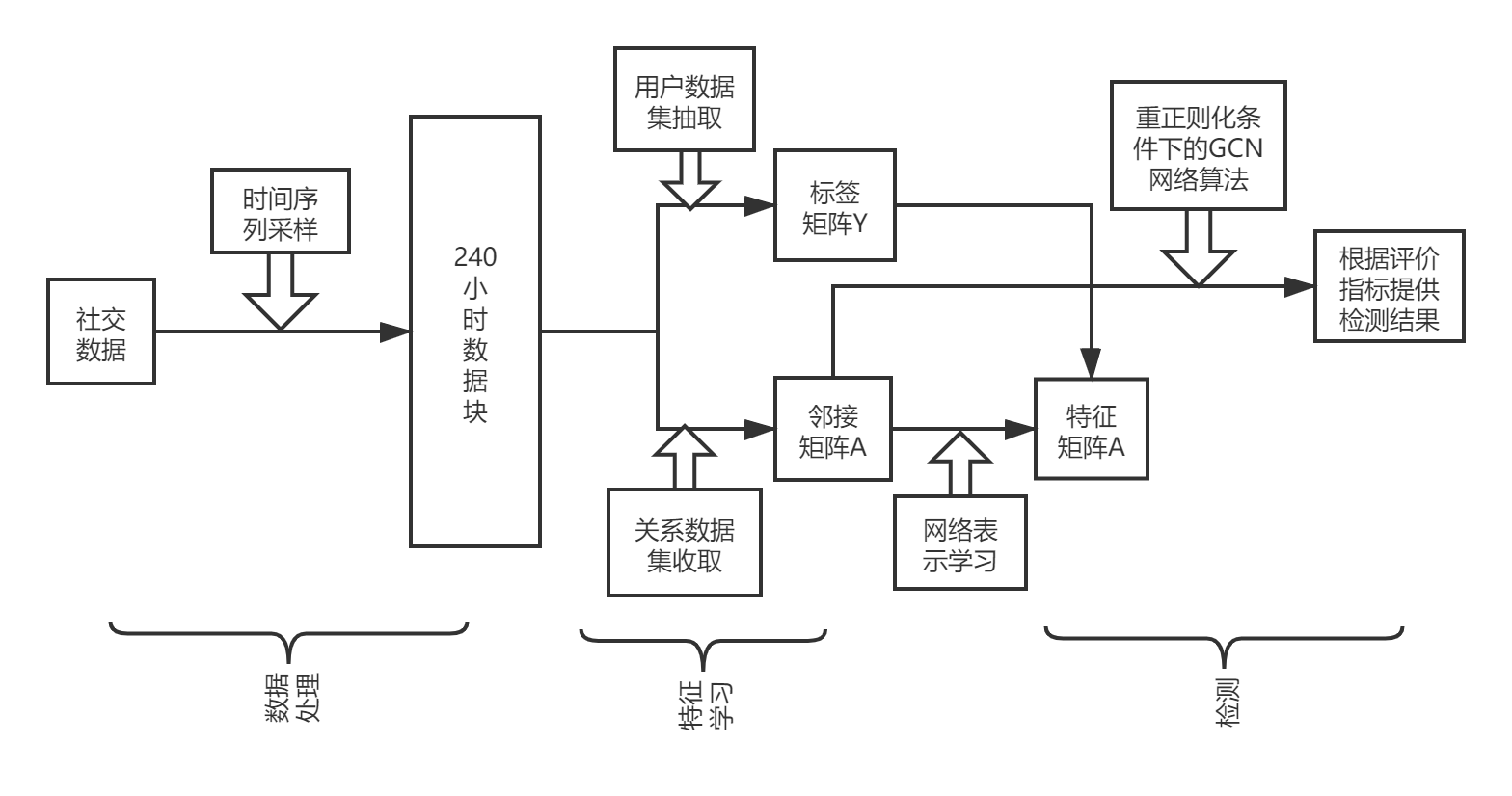

│ ├── 495009-李玥诚-基于MLAD的电网攻击入侵检测

│ └── 495009-李玥诚-基于MLAD的电网攻击入侵检测.docx

│ ├── 501008-图神经网络用于网络异常检测

│ └── 501008-图神经网络用于网络异常检测.md

│ ├── 501086-图神经网络技术在网络安全的应用

│ └── 501086-图神经网络技术在网络安全的应用.mdwn

│ ├── 503001-图神经网络在网络空间安全领域的应用分析与设想

│ └── 503001-图神经网络在网络空间安全领域的应用分析与设想.md

│ ├── 531002-图神经网络

│ └── 531002-图神经网络.md

│ ├── 531004-图神经网络(GNN)在网络安全上的应用

│ └── 531004-图神经网络(GNN)在网络安全上的应用.md

│ ├── 531006-图神经网络的应用假设

│ └── 531006-图神经网络的应用假设.md

│ ├── 531008-图神经网络在网络安全方面的应用

│ └── 531008-图神经网络在网络安全方面的应用.md

│ ├── 531010-关于GNN的一些应用畅想

│ └── 531010-关于GNN的一些应用畅想.md

│ ├── 531010-图神经网络在安全上的应用

│ └── 531010-J_register_flow.md

│ ├── 531011_使用图神经网络对多路径TCP进行跨层优化

│ └── 531011_使用图神经网络对多路径TCP进行跨层优化.md

│ ├── 531012-图神经网络在网络安全领域的应用

│ ├── 531012-图神经网络在网络安全领域的应用.md

│ └── __MACOSX

│ │ └── ._531012-图神经网络在网络安全领域的应用.md

│ ├── 531015-图神经网络

│ └── 531015-图神经网络.md

│ ├── 531015-图神经网络在网安的应用

│ └── 531015-图神经网络在网安的应用.md

│ ├── 531018-图神经网络在检测恶意程序中的应用

│ └── 531018-图神经网络在检测恶意程序中的应用.md

│ ├── 531020-GNN在网络安全中的应用

│ ├── GNN的网络安全应用.md

│ └── System_Overview.png

│ ├── 531021-图神经网络在网络安全的应用

│ └── 531021-图神经网络在网络安全的应用.md

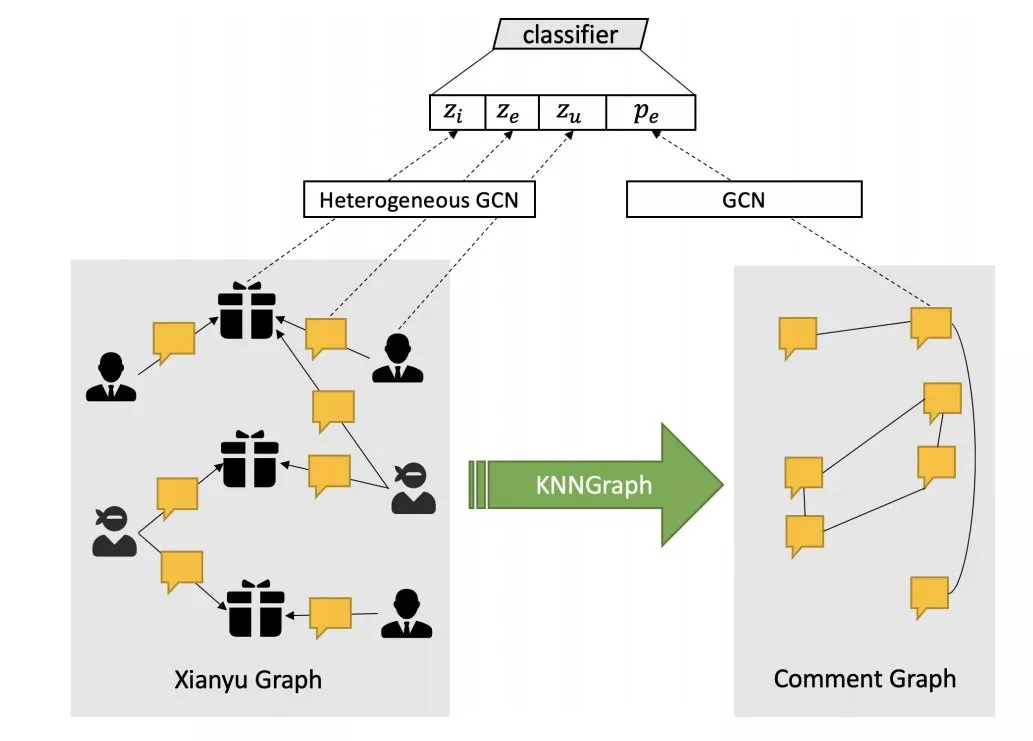

│ ├── 531021-异构图神经网络用于恶意账号检测

│ └── 531021-异构图神经网络用于恶意账号检测.md

│ ├── 531026-图神经网络在网络安全领域的应用

│ └── 531026-图神经网络在网络安全领域的应用.md

│ ├── 531030-图神经网络在网络安全中的应用

│ └── 531030-图神经网络在网络安全中的应用.md

│ ├── 531031-图神经网络在网络安全的应用

│ └── 531031-图神经网络在网络安全的应用.md

│ ├── 531032-图神经网络在网络安全中的应用

│ └── 531032-图神经网络在网络安全中的应用.md

│ ├── 531035-图神经网络在网络安全中的应用

│ └── 531035-图神经网络在网络安全中的应用.md

│ ├── 531037-图神经网络在网络空间安全中的应用

│ └── 531037-图神经网络在网络空间安全中的应用.md

│ ├── 531039-图神经网络在工业风控上的应用

│ └── 531039-图神经网络在工业风控上的应用.md

│ ├── 531039-图神经网络技术的应用

│ └── 531039-图神经网络技术的应用.md

│ ├── 531042-图神经网络在网络安全方面的应用

│ └── 531042-图神经网络在网络安全方面的应用.md

│ ├── 531043-图神经网络的应用

│ └── 531043-图神经网络的应用.md

│ ├── 531044-探究图神经网络在网络安全领域的应用

│ └── 531044-探究图神经网络在网络安全领域的应用.md

│ ├── 531047-图神经网络在网络空间安全领域的应用

│ └── 531047-图神经网络在网络空间安全领域的应用.md

│ ├── 531048-图神经网络的应用

│ └── 531048-图神经网络的应用.docx

│ ├── 531049-第三次作业

│ ├── 1.jpg

│ └── 图神经网络与异常检测.md

│ ├── 531050-图神经网络技术在网络安全领域的应用方向分析

│ └── 531050-图神经网络技术在网络安全领域的应用方向分析.md

│ ├── 531051-图神经网络在网络安全中的应用

│ └── 531051-图神经网络在网络安全中的应用.md

│ ├── 531051-图神经网络应用于内容安全

│ └── 531051-图神经网络应用于内容安全.md

│ ├── 531053-图神经网络在网络安全方面的应用

│ └── 531053-图神经网络在网络安全方面的应用.md

│ ├── 531056-图神经网络在网络安全中的应用

│ └── 531056-图神经网络在网络安全中的应用.md

│ ├── 531058-图神经网络在恶意账户识别方面的应用

│ └── 531058-图神经网络在恶意账户识别方面的应用.md

│ ├── 531061-图神经网络的用途

│ └── 531061-图神经网络的用途.docx

│ ├── 531063-图神经网络在其他领域的一些应用

│ ├── 531039-图神经网络技术的应用

│ │ └── 531039-图神经网络技术的应用.md

│ └── 531063-图神经网络在其他领域的一些应用.md

│ ├── 531064-图神经网络在安全监控领域的应用

│ └── 531064-图神经网络在安全监控领域的应用.md

│ ├── 531064-图神经网络在网络安全领域的应用

│ ├── 5.png

│ └── 图神经网络在网络安全领域的应用.md

│ ├── 531065 图神经网络应用畅想

│ └── 531065 图神经网络应用畅想.md

│ ├── 531065-图神经网络在网络空间安全中的应用

│ └── 531065-图神经网络在网络空间安全中的应用.md

│ ├── 531067-图神经网络应用前景分析

│ └── 531067-图神经网络应用前景分析.md

│ ├── 531069-图神经网络在网络空间安全领域的应用

│ └── 531069-图神经网络在网络空间安全领域上的应用.md

│ ├── 531070-图神经网络

│ └── 531070-图神经网络.md

│ ├── 531071-图神经网络的应用

│ └── 531071-图神经网络的应用.md

│ ├── 531075-GNN在垃圾评论治理中的应用

│ ├── 531075-GNN在垃圾评论治理中的应用.md

│ ├── fig1.png

│ └── fig2.png

│ ├── 531075-图神经网络在安全领域的应用猜想

│ ├── 531075-图神经网络在安全领域的应用猜想.md

│ └── image

│ │ ├── figure1.png

│ │ ├── figure2.png

│ │ └── figure3.png

│ ├── 531076-基于图神经网络的社交网络僵尸机器人检测

│ ├── 基于图卷积网络的社交网络僵尸机器人检测.md

│ └── 基于图神经网络的社交网络僵尸机器人检测.docx

│ ├── 531078-图神经网络反欺诈运用

│ └── 531078-图神经网络反欺诈运用.md

│ ├── 531079-图神经网络在网络安全领域的应用

│ └── 531079-图神经网络在网络安全领域的应用.md

│ ├── 531081-利用GNN实现路由

│ └── 531081-利用GNN实现路由.md

│ ├── 531082-图神经网络在欺诈检测中的运用

│ ├── 531082-图神经网络在欺诈检测中的运用.md

│ └── __MACOSX

│ │ └── ._531082-图神经网络在欺诈检测中的运用.md

│ ├── 531088-图神经网络在网络安全领域的应用想法

│ └── 531088-图神经网络在网络安全领域的应用想法.md

│ ├── 531091-图神经网络在安全领域的应用

│ └── 531091-图神经网络在安全领域的应用.md

│ ├── 531094-图神经网络

│ └── 531015-图神经网络.md

│ ├── 531094-图神经网络的应用

│ └── 531094-图神经网络在网络安全方面的应用.md

│ ├── 531095-图神经网络

│ └── 531095-图神经网络.md

│ ├── 531095-图神经网络其他应用

│ └── 531095-图神经网络其他应用.md

│ ├── 531096-第三次作业

│ └── 图神经网络在网络安全上的应用.md

│ ├── 531097-图神经网络在打击灰黑产方面的应用

│ └── 531097-图神经网络在打击灰黑产方面的应用.md

│ ├── 531099-图神经网络在网络溯源的应用

│ └── 531099-图神经网络在网络溯源的应用.md

│ ├── 531099-图神经网络应用于机器翻译

│ └── 531099-图神经网络应用于机器翻译.docx

│ ├── 531100-图神经网络在网络安全上的应用

│ └── 531100-图神经网络在网络安全上的应用.md

│ ├── 531104-图神经网络在网络安全领域的应用

│ └── 531104-图神经网络在网络安全领域的应用.md

│ ├── 531107-图神经网络在网络安全中的应用

│ └── 531107-图神经网络在网络安全中的应用.md

│ ├── 531111-task3

│ └── 531111-task3.md

│ ├── 531117-图神经网络与网络安全的结合

│ └── 531117-图神经网络与网络安全的结合.md

│ ├── 531118-新技术专题作业3

│ ├── 531118-图神经网络中结构与特征对神经网络的攻击.assets

│ │ └── image-20200508105635985.png

│ ├── 531118-图神经网络中结构与特征对神经网络的攻击.md

│ └── 531118-图神经网络中结构与特征对神经网络的攻击.pdf

│ ├── 531119-图神经网络的主要用途和应用

│ └── 531119-图神经网络的主要用途和应用.md

│ ├── 531120-图神经网络的应用

│ └── 531120-图神经网络的应用.md

│ ├── 531132-图神经网络在网络安全领域的应用

│ └── 531132-图神经网络在网络安全领域的应用.md

│ ├── 531142-浅谈图神经网络技术在网络安全的应用

│ └── 531142-浅谈图神经网络技术在网络安全的应用.md

│ ├── 531149 - 图神经网络还可以在哪些方面应用

│ └── 531149 - 图神经网络还可以在哪些方面应用.md

│ ├── 624068 图神经网络

│ └── 624068 图神经网络.md

│ ├── 661110-图神经网络在多路径TCP中的应用及其它思考

│ └── 661110-图神经网络在多路径TCP中的应用及其它思考.pdf

│ └── readme.md

└── README.md

/2020/Homework/Readme.md:

--------------------------------------------------------------------------------

1 | ### 关于

2 |

3 | 本课程的平时作业有4次,每个老师分布布置一次作业,请各位同学认真对待。

4 |

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/012076-Sensitive Information Hiding for Secure Cloud Storag/assert/func.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/012076-Sensitive Information Hiding for Secure Cloud Storag/assert/func.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/012076-Sensitive Information Hiding for Secure Cloud Storag/assert/res1.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/012076-Sensitive Information Hiding for Secure Cloud Storag/assert/res1.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/012076-Sensitive Information Hiding for Secure Cloud Storag/assert/res2.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/012076-Sensitive Information Hiding for Secure Cloud Storag/assert/res2.png

--------------------------------------------------------------------------------

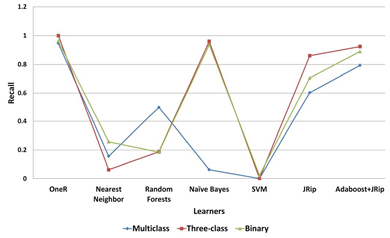

/2020/Homework/Task_1_Paper_Note/241177-Machine Learning for Power System Disturbance and/241177-Machine Learning for Power System Disturbance and.md:

--------------------------------------------------------------------------------

1 | ###基本信息

2 | + ***Machine Learning for Power System Disturbance and

3 | Cyber-attack Discrimination***

4 | + Raymond C. Borges Hink, Justin M. Beaver, Mark A. Buckner

5 | + Oak Ridge National Laboratory

6 | + ISRCS

7 |

8 | ###文章内容

9 | + **背景**

10 | 现代电力系统现在连接到互联网,电力公司现在必须将安全性设计考虑的系统设计中,依靠计算机网络防御来防止未经授权的访问。电力系统运营商现在必须考虑系统是网络攻击的新可能性。如何防御网络攻击得这个问题对于人类来说尤其具有挑战性,因为与自然干扰或故障不同,网络攻击旨在欺骗且拥有多变性。

11 | + **方法**

12 | 对数据集进行随机抽样并使用7种分类算法分类。

13 | 然后通过计算精确值,召回值来来进行结果分析。

14 | 比较7种机器学习算法的结果进行评估。

15 |

16 |

17 | ###优缺点

18 | + **优点**

19 | 文章使用了多种机器学习算法,并进行了比较,结果分析很全面。

20 | 文章提出了业务可行性讨论与商业分析。

21 | + **缺点**

22 | 我个人觉得文章虽然对比了7种机器学习方法,但是在比较过后,对于效果较好的方法没有做进一步的分析与改进。我觉得可以在其比较的结果的基础上对优胜者做一个优化和一个更为具体的分析

23 |

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/411124-Cross-Origin State Inference (COSI) Attacks Leaking Web Site States through XS-Leaks/411124-Cross-Origin State Inference (COSI) Attacks Leaking Web Site States through XS-Leaks.md:

--------------------------------------------------------------------------------

1 |

2 |

3 | - 原文题目:Cross-Origin State Inference (COSI) Attacks: Leaking Web Site States through XS-Leaks

4 | - 原文作者:Avinash Sudhodanan, Soheil Khodayari, Juan Caballero

5 | - 笔记作者:赵振宇 2017141411124

6 | # 文章简介 #

7 | - COSI攻击:在跨源状态推断(COSI)攻击中,攻击者诱使受害者访问攻击网页,并利用了受害者Web浏览器的跨域交互功能来推断目标网站上的受害者状态。

8 | - 研究内容:提出了一种新颖的方法来识别和构建复杂的COSI攻击,该攻击可通过使用多种XS-Leaks组合多个攻击向量来区分两个以上的状态并支持多个浏览器。

9 | # 研究内容 #

10 | ## COSI攻击类别 ##

11 | COSI攻击类别是一个6元组,包含一个类名称,可以使用攻击类别进行区分的两组响应的签名,XS-Leak,可以用于嵌入SD-攻击页面中的URL,以及受影响的浏览器列表。它使用定义的包含方法的XS-Leak和onc捕获哪些SD-URL可用于针对受影响的浏览器构建攻击向量。读者可能会认为,攻击类别应该仅对应于XS-Leak。但是,某些XS-Leaks的行为取决于目标浏览器和所使用的包含方法。根据这两个参数,受影响的SD-URL的集合会有所不同。因此,识别攻击类别是确定是否可以攻击SD SDURL以及如何攻击它的基础。

12 | ### 发现攻击类别

13 | - 识别并验证先前提出的COSI攻击实例

14 | - 将已知的COSI攻击实例归纳为COSI攻击类别

15 | - 发现以前未知的攻击类别

16 | ### 攻击类别描述

17 | 文章列出了发现的40种攻击类别。

18 |

19 | 分别描述了SD-URL、XS-Leak以及受影响的浏览器

20 | ## Basta-COSI ##

21 | 文章设计了Basta-COSI,该工具可协助安全分析人员识别目标站点中的COSI攻击并生成证据。 Basta-COSI专注于COSI攻击准备阶段。它以目标站点,定义目标站点状态的一组状态脚本以及确定的攻击类别为输入。它输出攻击页面,安全分析人员可以使用它来证明存在复杂的COSI攻击,这种攻击涉及两个以上的状态,并支持多个浏览器。

22 |

23 | - url数据收集

24 | - 攻击向量识别

25 | - 攻击页面生成

26 |

27 | # 创新点 #

28 | 文章主要创新点在于攻击向量识别模块的算法。

29 |

30 | 该算法如下图所示:

31 |

32 |

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-01.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-01.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-02.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-02.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-03.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-03.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-04.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-04.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-05.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/411428-Demystifying Hidden Privacy Settings in Mobile Apps/image-01-05.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/1.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/1.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/2.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/2.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/3.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/3.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/4.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/4.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/5.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/424066-CommanderSong A Systematic Approach for Practical Adversarial Voice/img/5.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/431111-Towards Safer Smart Contracts_ A Sequence Learning Approach to Detecting Security Threats/431111-Towards Safer Smart Contracts_ A Sequence Learning Approach to Detecting Security Threats.pdf:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/431111-Towards Safer Smart Contracts_ A Sequence Learning Approach to Detecting Security Threats/431111-Towards Safer Smart Contracts_ A Sequence Learning Approach to Detecting Security Threats.pdf

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/472035-Predictability of IP Address Allocations for Cloud Computing Platforms/arch.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/472035-Predictability of IP Address Allocations for Cloud Computing Platforms/arch.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/472035-Predictability of IP Address Allocations for Cloud Computing Platforms/performance.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/472035-Predictability of IP Address Allocations for Cloud Computing Platforms/performance.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/482149-A Formal Treatment of Deterministic Wallets/482149-A Formal Treatment of Deterministic Wallets.md:

--------------------------------------------------------------------------------

1 | # 论文笔记

2 | ## 论文信息

3 |

4 | * 标题:A Formal Treatment of Deterministic Wallets

5 |

6 | * 作者:Poulami Das, Sebsatian Faust, Julian Loss

7 |

8 | * 出处:ACM CCS 2019

9 |

10 | * 链接:https://dl.acm.org/doi/abs/10.1145/3319535.3354236

11 |

12 | * 笔记作者昵称:hlr

13 |

14 | ## 论文简要

15 |

16 | 该文章主要介绍了一种新的可证明安全的可用于加密货币的热/冷钱包方案,通过该方案可以保障加密货币中交易的安全性,有效抵御攻击者的攻击。

17 |

18 | ## 主要内容

19 |

20 | 该篇论文主要介绍了一种安全模型来增强冷/热钱包机制的安全性,并且提出了一种基于此的新的钱包方案,并且对这一方案的安全性进行了数学的证明。

21 |

22 | ### Security model for wallets

23 |

24 | 作为论文中提出的第一个概念,这是论文中所提出的一种为钱包所设计的**安全模型**,作者考虑了可能出现的安全问题合并到模型当中,保证了即使在热钱包受到攻击的情况下,冷钱包中的资金仍然可以安全。

25 |

26 | ### Stateful deterministic wallets

27 |

28 | 作者为了实现钱包的安全模型,提出了一种模块化的方法,这是一种带有可重定向密钥的安全签名方案,并且在论文中详细展示了实例化钱包的方法。

29 |

30 | ### Provably secure ECDSA-based wallets

31 |

32 | 这是作者提出的钱包方案,是一个具体的模型。在这里作者给出了一个具体的急于ECDMA的钱包的解决方案,通过在比特币现有实现的一些基础上构建一个可以兼容现有钱包模型的钱包,达到更为安全的目的。

33 |

34 | ## 创新点

35 |

36 | 文章中提出了一种新的安全模型,以及对应的钱包方案,可以从一定程度上解决加密货币交易过程中受到攻击从而遭受经济损失的问题。而且该安全模型得到了充分的证明,可以证明可以提高现有钱包的安全性

37 |

38 | ## 目前缺点

39 |

40 | 作者目前研究的点是基于比特币之上的,其安全模型可以兼容的类型也是需要和比特币的机制相同的加密货币,如果在未来出现了更多类型的加密货币,又会出现新的安全问题,而该问题的泛用性目前不得而知,所以其适用范围有待考虑。

41 | 考虑到未来可能各个国家都会发行对应的数字货币,其不同货币之间的安全交易也会是一个重要的议题。

42 |

43 |

44 |

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/491001-PMTP,A MAX-SAT Based Approach to Detect Hardware Trojan Using Propagation of Maximum Transition Probability/491001-PMTP,A MAX-SAT Based Approach to Detect Hardware Trojan Using Propagation of Maximum Transition Probability.MD:

--------------------------------------------------------------------------------

1 | ## PMTP: A MAX-SAT-Based Approach to Detect Hardware Trojan Using Propagation of Maximum Transition Probability

2 |

3 | * 这是一篇关于硬件木马检测的文章,发表在 [IEEE Transactions on Computer-Aided Design of Integrated Circuits and Systems](https://ieeexplore.ieee.org/xpl/RecentIssue.jsp?punumber=43) ( Volume: 39 , [Issue: 1](https://ieeexplore.ieee.org/xpl/tocresult.jsp?isnumber=8939296) , Jan. 2020 )上

4 | * 作者:伊朗德黑兰大学的教授Ahmad Shabani

5 |

6 | ----

7 |

8 | 1. 作者提出了一种新的方法PMTP(propagation of maximum transition probability)来判断硬件木马。大致是针对单一的双入门电路(如与门、或门、异或门等等)进行出口和入口的检测,当门电路的状态和常规的概率分布不同时,则可以判断出异常,以此来快速判断硬件木马

9 | 2. 其主要的贡献即上述提到的PMTP方法,作者针对不同的门电路进行大量的测试,并绘制了transition probability关于门电路入方向为1的概率的三维图像,在transition probability最高时,用类似差分分析的方式来进行木马检测。这种检测方法的速度相比原来的方法快了很多。

10 | 3. 本文章的方法使用了部分密码学的思想,通过最高概率的传播来进行硬件木马的检测,然而,在作者的研究中,其针对单一门电路的通过概率最高仅为25%,在穿过大量门电路的情况下效果较差。

11 |

12 |

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/493016-Noiseprint A CNN-Based Camera Model Fingerprint.md:

--------------------------------------------------------------------------------

1 |

2 |

3 | - 笔记作者:石子齐

4 | - 原文作者: Davide Cozzolino and Luisa Verdoliva

5 | - 原文题目:Noiseprint: A CNN-Based Camera Model Fingerprint

6 | - 原文来源:IEEE TRANSACTIONS ON INFORMATION FORENSICS AND SECURITY, VOL. 15, 2020

7 |

8 |

9 |

10 | 当下对数字图像的取证分析在很大程度上依赖于所获取图像上的相机内外处理的痕迹。这样的痕迹可以被看作是一种相机指纹。如果能够恢复它们,则可以通过抑制高级内容及其他干扰来轻松完成许多取证任务。本文基于卷积神经网络,通过提取一种称为噪声指纹的相机模型指纹的方法,来增强模型相关的伪像。

11 |

12 |

13 |

14 | ### 1. 研究内容

15 |

16 | 架构:

17 |

18 | 数据集:使用了9个各具特点的数据集,其中的格式,大小,相机种类都有所不同,呈现出了多种特性。

19 |

20 |

21 |

22 | 模型:使用孪生CNN网络对噪声残留进行提取,进行距离计算和分类,然后使用交叉熵计算出LOSS对神经网络的权重进行更新。

23 |

24 |

25 |

26 | 评估结果:使用了比较概要化的表现方式来呈现在所有referenced method和datasets情况下的结果。

27 |

28 | )

29 |

30 |

31 |

32 |

33 |

34 | 结果后面括号里的值表示排名,其中前三使用红色。最后一栏为三种指标下的平均performace和评价rank。可以看出文章中主要使用的Noiseprint总是位列前三,说明其在各种数据集多种特性的情况下仍有不凡的表现。

35 |

36 |

37 |

38 | ### 2.创新点

39 |

40 | 本文的主要创新点如下:

41 |

42 | - 参考了许多同领域方向先前的方法,并给出了较为充分的理由证明Noiseprint方法的优秀

43 | - 提供了多样的更深入探讨,比如给出了所有数据集下的ROC曲线来探讨相机模型识别,以及去马赛克算法识别还有非传统篡改技术检测等。

44 |

45 |

46 |

47 | ### 3.整体评价

48 |

49 | 本文整体来说并没有什么缺点,在方法的阐述上清晰明了,在结果的表达上十分全面,其中都有许多值得初学者借鉴学习的地方。个人认为是一篇很不错的论文。

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig1.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig1.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig2.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig2.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig3.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig3.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig4.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig4.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig5.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/493016-Noiseprint A CNN-Based Camera Model Fingerprint/Fig5.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/494125-How to ensure an effective penetration test/494125-How to ensure an effective penetration test.md:

--------------------------------------------------------------------------------

1 | ## 1.论文信息

2 |

3 | 标题:How to ensure an effective penetration test

4 |

5 | 作者:Paul Midian

6 |

7 | 出处: Information Security Technical Report

8 |

9 | 链接:https://doi.org/10.1016/S1363-4127(03)00008-6

10 |

11 | 笔记作者昵称:Jerry

12 |

13 | ## 2.论文简要

14 |

15 | 本文主要讲述了如何确保一个渗透测试是有效的。文章首先介绍了渗透测试里的一些基本概念,接下来从测试的范围、渗透测试的可能结果、漏洞扫描与渗透测试、出现漏洞的原因等几个方面进行详细的阐述。

16 |

17 | ## 4.主要内容

18 |

19 | 在资产与威胁这一章中,作者介绍了为确定系统的威胁,首先要确定这个系统所属者的资产是什么,接下来就可以针对确定的资产进行系统的威胁评估和确定相应的应对措施。接下下的一章讲述了如何去确定渗透测试的范围,为获得有意义的结果,这一点是非常重要的,我们不仅要考虑到生产用的服务器,而且还要考虑到测试用的机器;不仅要考虑到在公网如何进行渗透,还要考虑到内网的渗透以及确定信任边界。接下来的一章讲述了渗透测试与漏洞扫描的区别、黑盒测试与白盒测试的优缺点,还列举了渗透测试和漏洞扫描用到的一些工具。最后从SQL注入、xss脚本、其他cgi脚本攻击等讲述了web应用漏洞形成的原因、如何找出这些漏洞以及如何防范。

20 |

21 | ## 5.创新点

22 |

23 | 本文大致参照渗透测试的过程(确定系统资产、威胁评估->确定渗透测试的范围->进行渗透测试)简要地、系统地介绍了该如何保证一个渗透测试是有效的,并且用列表的方式对比渗透测试中的一些常见的概念,还列出了渗透测试和漏洞扫描时常用到的一些工具。

24 |

25 | ## 6.目前缺点

26 |

27 | 在讲述web应用漏洞的防御时未提到WAF这一技术。WAF全称是Web Application Firewall,它2可以较传统的防火墙在TCP\IP协议层的第五层(应用层)中有效的拦截一些数据包从而保护web服务器的安全。

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/494225-Predictability of IP Address Allocations for Cloud Computing Platforms/1.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/494225-Predictability of IP Address Allocations for Cloud Computing Platforms/1.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/494225-Predictability of IP Address Allocations for Cloud Computing Platforms/2.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/494225-Predictability of IP Address Allocations for Cloud Computing Platforms/2.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/494225-Predictability of IP Address Allocations for Cloud Computing Platforms/3.png:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/494225-Predictability of IP Address Allocations for Cloud Computing Platforms/3.png

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/495009 李玥诚-利用FUSE技术进行文件上传渗透检测/495009 李玥诚-利用FUSE技术进行文件上传渗透检测.docx:

--------------------------------------------------------------------------------

https://raw.githubusercontent.com/scusec/Trending-Research-Topics/7c90ad71d4457d02d2b6b364208fb58d63bf85b0/2020/Homework/Task_1_Paper_Note/495009 李玥诚-利用FUSE技术进行文件上传渗透检测/495009 李玥诚-利用FUSE技术进行文件上传渗透检测.docx

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/501008-Real-Time Multistep Attack Prediction Based on Hidden Markov Models/501008-Real-Time Multistep Attack Prediction Based on Hidden Markov Models.md:

--------------------------------------------------------------------------------

1 | ##论文信息

2 | ###Real-Time Multistep Attack Prediction Based on Hidden Markov Models

3 | ###作者Pilar Holgado ,Vıctor A. Villagra, and Luis Vazquez

4 | ###出自IEEE TRANSACTIONS ON DEPENDABLE AND SECURE COMPUTING, VOL. 17, NO. 1, JANUARY/FEBRUARY 2020

5 | ###笔记作者 陈忠毅

6 | ##论文简要

7 | ###文章提出了一种基于隐马尔可夫模型(HMM)的入侵检测预警方法。HMM有两个随机过程以模拟攻击链并预测可能到来的攻击攻击者的攻击步骤,提供攻击的早期检测。该方法被文章证明可以用于DDoS攻击预测和溯源,并且对于零日漏洞,零日漏洞不会影响之后的下一个攻击步骤的预测。文章得到的模型是基于一个自适应模型,对于未知入侵,系统也能有良好的结果

8 | ##框图

9 | 1. 研究现状介绍

10 | 2. 相关工作介绍

11 | 3. 系统结构

12 | 4. 马尔可夫模型的定义

13 | 5. 训练算法

14 | 6. 预测值的算法

15 | 7. 具体实验

16 | 8. DDOS多步攻击模型

17 | 9. DDOS攻击场景下表现评估

18 | 10. 对预测系统的评估

19 | 11. 总结和未来工作安排

20 | 12. 支持的感谢

21 | ##主要内容

22 | ###文章主要说明了整个预测系统的架构,说明了马尔可夫模型在预测入侵行为时的作用和具体应用方式。文章通过将攻击步骤链抽象成马尔可夫模型的隐随机过程来实现度量攻击步骤的目的,之后通过监督训练和无监督训练来训练马尔可夫模型的主随机过程以此来实现对攻击入侵行为的预测和溯源。文章通过对DDoS多步攻击的实际实验,验证了该方法能够有效预测DDoS攻击行为。由于将攻击步骤抽象化为隐随机过程,理论上该模型对于相似的攻击手段能够同样进行预测,对于IDSs系统的攻击总体上的模式就几种,因此即使攻击者知道对方使用了此模型,依然会被检测到,并且对于未知入侵行为该模型也能进行预测。

23 | ##创新点

24 | ###使用马尔可夫模型,创新性的将攻击步骤链抽象成了马尔可夫模型的隐随机过程,以此来预测将来的攻击。该方法能有效将众多攻击方式抽象为有限个,以此达到对未知入侵的预测。

25 | ##目前缺点

26 | ###对于零日漏洞虽然文章说用假阴性的方式进行处理,使得攻击不会影响后续攻击预测,但是终究是没有真正解决零日漏洞攻击的问题,因此对于零日漏洞的有效性存疑。

27 |

28 |

29 |

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/530196-Dissolving privacy, one merger at a time/530196-Dissolving privacy, one merger at a time.md:

--------------------------------------------------------------------------------

1 | # 标题: Dissolving privacy, one merger at a time: Competition, data and third party trackingDissolving privacy, one merger at a time: Competition, data and third party tracking

2 | ## 作者: Reuben Binns

3 | ## 出处:计算机法律与安全评论(第36卷,2020年4月,105369)

4 | ### 链接:https://www.sciencedirect.com/science/article/pii/S0267364919303802

5 | ### 论文简要:

6 | ###### 本文提出需要注意一种特别复杂的数字数据密集型行业:第三方跟踪。该行业中公司不会仅是收集和处理其自身客户或用户的个人数据,而是同时收集和处理其个人数据、其他“第一方”服务的用户。

7 | 活跃于第三方跟踪行业的公司之间的并购带来了隐私和基本权利方面的独特挑战,而这些挑战通常在监管决策以及有关数据和市场集中度的学术讨论中经常被忽略。

8 | 在本文中,我们将经验和规范性见解相结合,以阐明竞争监管机构在应对第三方跟踪行业中并购的特定挑战方面的作用。在认真评估了该领域的一些美国和欧盟判例法之后,我们认为需要采取更大胆的方法,这涉及了对权力集中和数据控制的经济和非经济关注的多元化分析。

9 | ### 框图:

10 |

11 | ### 目前缺陷:

12 | ###### 首先,第三方跟踪,需要在收购之前立即衡量参与各方的知名度,以获取当时每个参与方的影响的最准确描述。但实际上,收购和合并发生在数据收集期之前和之后,在此期间,情况可能已发生变化。其次,我们只关注第一方的样本,而不是整个Web或Android应用商店或一小部分最受欢迎的网站;不同的样本可能会导致每个合并的重要性发生(小的)变化。最后,这些计算假设合并确实会导致数据合并到最终合并实体中,造成数据的失真。

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/531002-Active Defense-Based Resilient Sliding Mode Control Under Denial-of-Service Attacks/531002-Active Defense-Based Resilient Sliding Mode Control Under Denial-of-Service Attacks.md:

--------------------------------------------------------------------------------

1 | 标题、作者、出处和链接、笔记作者昵称、论文简要、框图、主要内容、创新点、目前缺点

2 |

3 | # Active Defense-Based Resilient Sliding Mode Control Under Denial-of-Service Attacks

4 |

5 | Chengwei Wu , Ligang Wu , Senior Member, IEEE, Jianxing Liu , and Zhong-Ping Jiang

6 |

7 | IEEE TRANSACTIONS ON INFORMATION FORENSICS AND SECURITY, VOL. 15, 2020

8 |

9 |

10 |

11 | ### 论文简要

12 |

13 | 这篇文章通过创建一种弹性的控制机制来有效应对目标为物理设备DDoS攻击(主要控制逻辑框架如下文框图)。该研究的混合机制基于零和博弈论,同时,在效果评估上,研究尽力做到与真实场景接近的测试方案,结果表明弹性控制方法具备有效性。

14 |

15 | ### 框图

16 |

17 |

18 |

19 |

20 |

21 | ### 主要内容

22 |

23 | 弹性控制系统以这个公式为主:

24 |

25 |

26 |

27 | 以框架图的流程来说,攻击者通过僵尸主机向物理器发送Dos攻击时,攻击包首先会通过detector,detector会对这个请求进行判断,请求会被分解成y和x,分别表示攻击状态(1表示正常状态,2表示攻击状态)和时间戳。通过如如图的三个开关进判断,将最终通过判断的请求发送到执行器,最后发送给传感器。

28 |

29 |

30 |

31 | ### 创新点

32 |

33 | 1、该论文将Dos攻击刻画成一个物理事件,并将其比喻成开关,以开关表示Dos攻击成功还是失败,以及攻击的频率和持续时间

34 |

35 | 2、该研究引入了一种估计器来估计攻击所造成的损失

36 |

37 | 3、这是一种主动的防御策略,基于零和博弈的开关逻辑防御措施

38 |

39 |

40 |

41 | ### 缺点

42 |

43 | 1、考虑的受攻击场景不全面。只考虑到了传感器攻击,有些物理器件的状态没有考虑到,此类方法可以扩展到多类网络应用防护中。

44 |

45 | 2、考虑的攻击场景不全面。

46 |

47 | 3、效率问题。真实场景中面对大量的判断能否保障通讯效率的较小降低。

--------------------------------------------------------------------------------

/2020/Homework/Task_1_Paper_Note/531006-Android HIV A Study of Repackaging Malware for Evading Machine-Learning Detection/531006-Android HIV A Study of Repackaging Malware for Evading Machine-Learning Detection.md:

--------------------------------------------------------------------------------

1 | 论文信息(标题、作者、出处和链接、笔记作者昵称)、论文简要、框图、主要内容、创新点、目前缺点(请自己思考后描述,不要直接摘自论文)

2 |

3 |

4 | #1.论文信息

5 | * 笔记作者:龙泷

6 | * 标题:Android HIV: A Study of Repackaging Malware for Evading Machine-Learning Detection

7 | * 作者:Xiao Chen , Chaoran Li, Derui Wang, Sheng Wen, Jun Zhang , Surya Nepal, Yang Xiang , Senior Member, IEEE, and Kui Ren,Fellow, IEEE

8 | * 出处: IEEE Transactions on Information Forensics and Security

9 | * 链接:https://ieeexplore.ieee.org/document/8782574

10 | #2.论文简要,框图及主要内容

11 | * 基于机器学习的解决方案已成功应用于Android上的恶意软件自动检测。到目前为止,机器学习的对抗性示例只能欺骗依赖于语法特性(例如请求的权限、API调用等)的检测器,而干扰只能通过简单地修改应用程序的manifest来实现,于是现有的攻击/防御方法不再有效。本文介绍了一种新的攻击方法,该方法生成Android恶意软件的对抗实例,避免被现有机器学习模型检测到。同时作者开发了一个自动化工具,在没有人为干预的情况下生成对抗性的例子。

12 | * apk示意图

13 |

14 |

15 |

16 | * 恶意软件检测方法

17 |

18 | #3.创新点

19 | * 针对Android的一种新的攻击方法

20 | * 新的自动化工具应用到现实世界的恶意软件样本